当涉及到开发软件时,秘密是以安全的方式连接一切所必需的。机密的验证是服务器如何知道他们得到的请求的源标识。通常情况下,通常的做法是将所有内容都写在清晰的文本中,并抱着最好的希望。

但这不是最好的做法。它通过意外的代码版本控制提交,使您的软件和应用程序暴露在潜在的漏洞中。此外,它将您的代码秘密、密钥、身份验证凭据、API和令牌放在一个空间中,如果意外添加到代码库中,则可以很容易地查看这些空间。

创建秘密管理工具是出于这个特定的原因——以确保凭据和代码秘密的安全、有序,并可供合适的人员和机器访问。

在介绍前九大秘密管理解决方案之前,你应该知道2022年,让我们快速回顾一下什么是秘密管理及其好处。

什么是秘密管理?

秘密管理是一类工具,允许开发人员以可访问性控制的方式安全存储密码、密钥、私人信息和令牌等敏感数据。

对于小型应用程序来说,管理机密似乎并不那么复杂。然而,随着团队和软件代码库的增长,应用程序生态系统中的秘密数量也在增加。工具、容器、微服务和API连接需要保密,以确保其内容的安全。

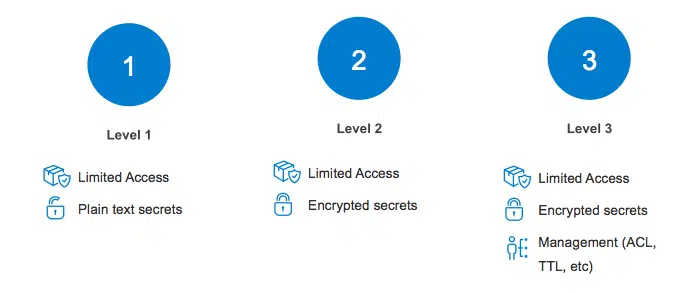

丢失密钥或将其硬编码到脚本中,或者访问需要安全管理的超级用户权限并不困难。秘密管理的功能消除了对硬编码和嵌入秘密的需要,增强了密码安全性,并对自动化脚本、帐户和具有日志的个人用户应用基于权限的会话以保持审计跟踪。

为什么你应该在2023年使用秘密管理工具

虽然许多框架和DevOps进程都是预先准备好的安全凭据,但它们的默认值是公开的,很容易被恶意用户破解。

秘密管理不善经常出现在Jenkins、Ansible、Puppet和Chef等工具中。由于它们是为优化速度和交付而设计的,因此在生产中,安全问题通常会通过自动化配置出现,这需要机密才能访问数据库和SSH服务器等受保护的资源。

据估计,对机密的不当管理每年会给公司带来120万美元的损失。根据1Password的研究,“60%的IT和DevOps组织已经泄露了秘密”,77%的前员工仍然可以访问他们以前的工作场所系统。

这就是为软件开发过程和堆栈提供秘密管理工具的地方。除了确保一切安全和集中之外,这些工具还涉及安全标准,并将合规性外部化给专门从事最佳实践的第三方和供应商。

有大量的秘密管理工具可用。以下是您需要为您的团队、CD/CI流程和软件开发集成检查的前9项。

2022年9大秘密管理工具

1.HashiCorp Vault

基础设施不再是静态的和内部部署的。一切都转移到了云端,这意味着多个供应商和服务提供商。除此之外,自动化还确保了数字资产的动态扩展,应用程序和服务器根据需求不断增长和萎缩。如何实现安全需要匹配未知的网络周长,并安全可靠地执行身份验证。

HashiCorp Vault允许开发团队存储、管理和控制对令牌、密码、加密密钥和证书的访问。这是通过各种访问方法实现的,如用户友好的界面、控制台或通过API,使其易于用于不同类型的用户。

2. Spectral Secret Scanner

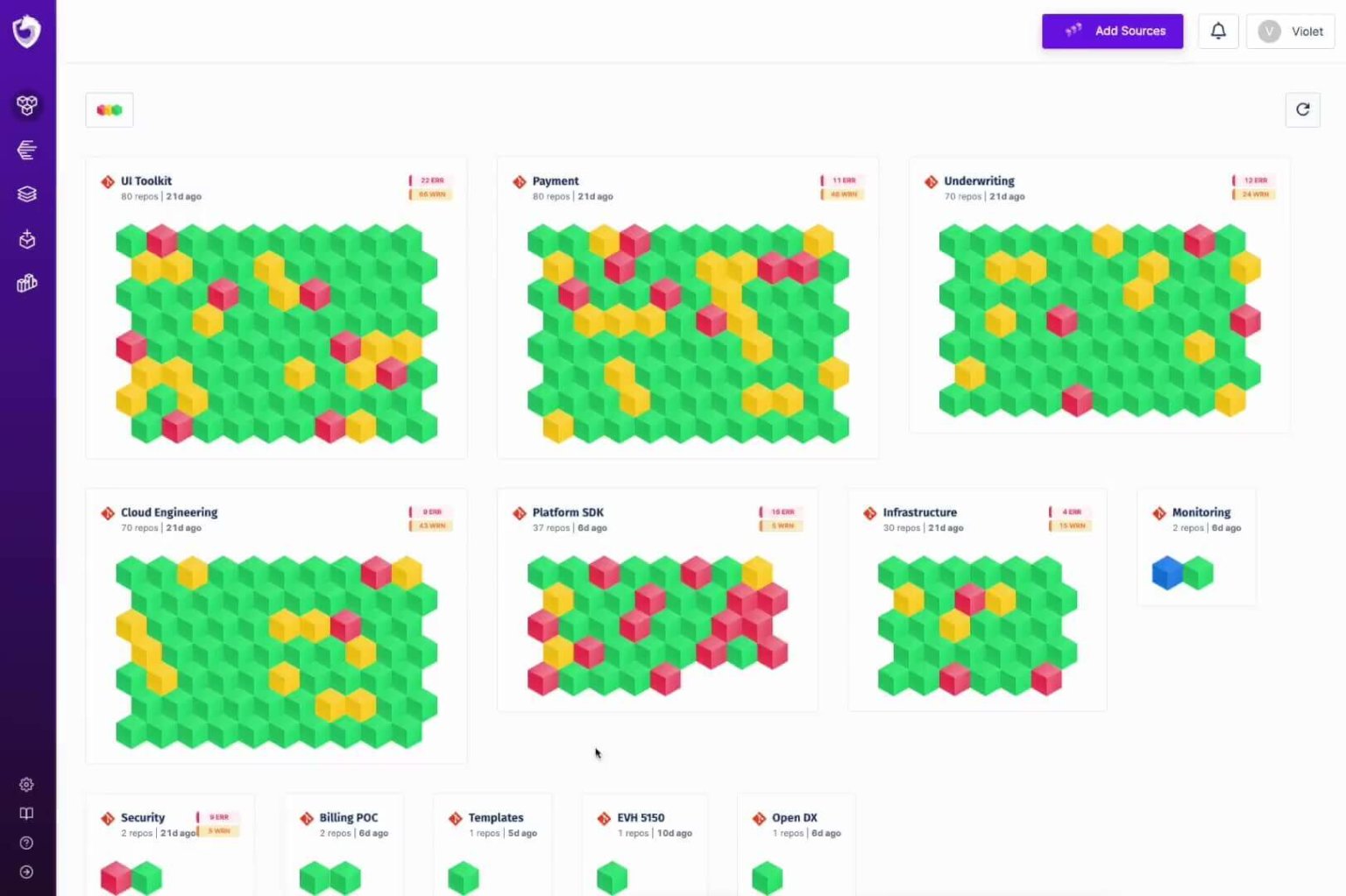

秘密管理工具非常适合将所有东西放在一个地方。它们为开发团队提供了当前使用的秘密的集中视图。然而,不能仅仅依靠秘密管理工具。秘密扫描是安全SDLC的关键组成部分,可以避免秘密管理工具无法检测到的泄漏。

Spectral Secrets Scanner是一款秘密扫描工具,可提醒您软件和基础设施中的任何秘密或漏洞。它允许您监控、分类和保护您的代码、资产和基础设施,使其免受暴露的API密钥、令牌、凭据和高风险安全错误配置的影响。

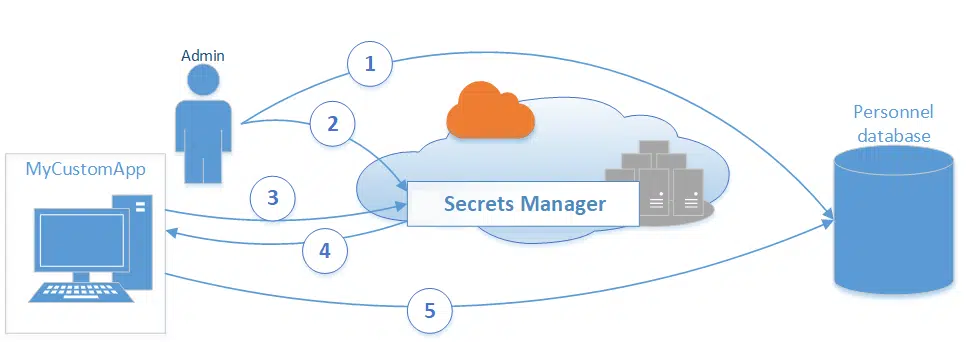

3. AWS Secrets Manager

AWS了解保密和控制秘密的艰巨性。AWS Secrets Manager可让您轻松地旋转、管理和检索数据库凭据、API密钥和密码。如果您的软件开发流程和应用程序已经在AWS服务生态系统中,那么使用AWS Secrets Manager更容易集成到您的工作流程中。

AWS Secrets Manager的功能包括机密加密、机密管理器API和客户端缓存库。如果亚马逊专有网络配置了端点,它也会将流量保持在AWS网络内。

4. Cloud KMS

云密钥管理系统(Cloud KMS)是谷歌云的秘密管理版本。

Cloud KMS旨在以可扩展和超快的方式集中密钥管理,并具有高度的合规性、隐私性和安全性。Cloud KMS的功能包括创建、旋转和销毁对称和非对称密钥。还可以选择创建自动安全策略,允许您批准或拒绝对密钥的访问。

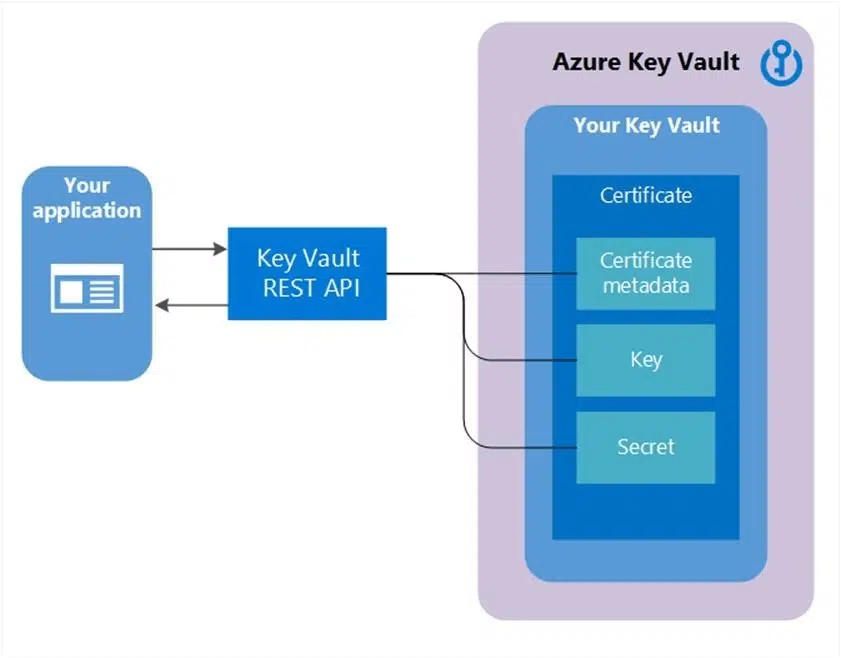

5. Microsoft Azure Key Vault

如果您的软件和应用程序在Azure上运行,Microsoft有Azure密钥库,以确保您的所有机密都在一个存储库中进行管理。这包括密钥、证书、连接字符串和密码。与Cloud KMS类似,您也可以创建加密密钥并将其导入Vault进行管理。

此外,您还可以自动化SSL/TLS证书续订和轮换,以便您的连接始终保持安全。

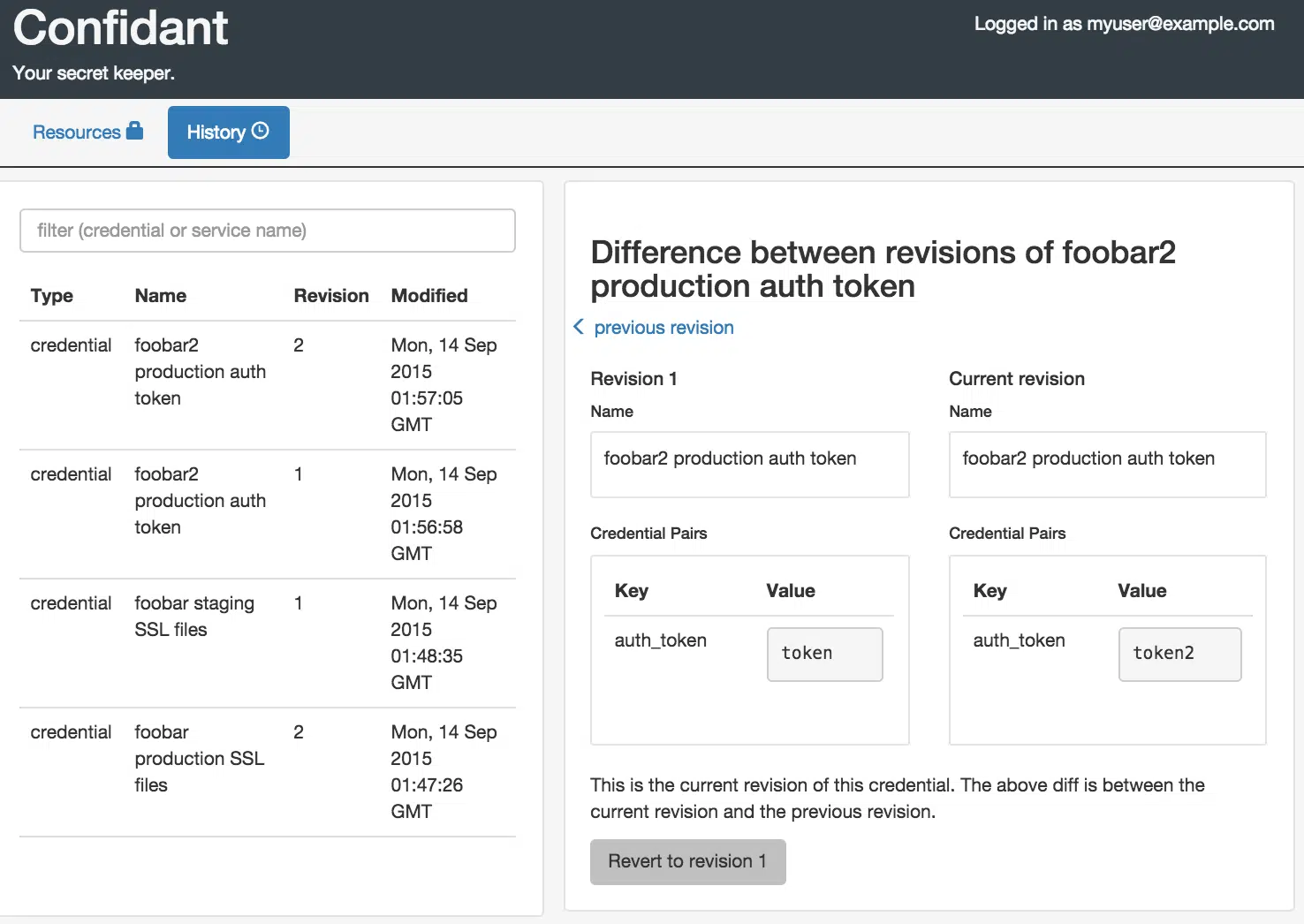

6.Confidant

Confident由Lyft的开发人员创建,是一个开源的秘密管理系统,提供了一个用户友好的界面来处理安全存储和访问秘密。

创建Confident是为了解决和自动化IAM角色的AWS KMS授予,允许IAM角色生成令牌,以便在服务到服务身份验证之间使用。这意味着加密消息可以通过映射和更改历史记录在具有版本控制可用性的服务之间传递。

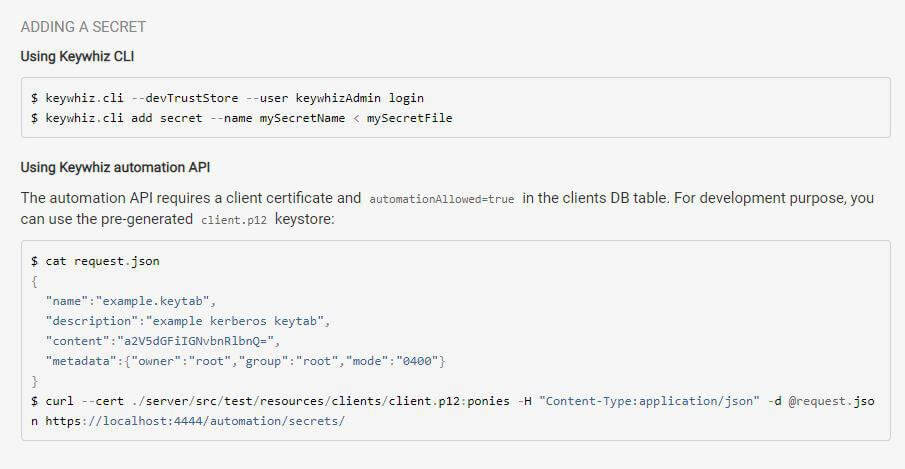

7.Keywhiz

Keywhich是Square的一个秘密管理和分发系统。作为一家年收入超过94.9亿美元的金融服务机构,他们了解安全、管理和分发机密的必要性。Keywhich的创建是为了消除在配置文件中放入机密并将文件复制到范围外的服务器的易受攻击的做法。

泄露的钥匙很难追踪。Keywhich使TLS证书、GPG密钥、API令牌和数据库凭据等机密易于存储、管理和由合适的应用程序和用户访问。Keywiz的工作原理是通过mTLS上的自动化API在加密和集中存储的数据库中创建集群服务器。

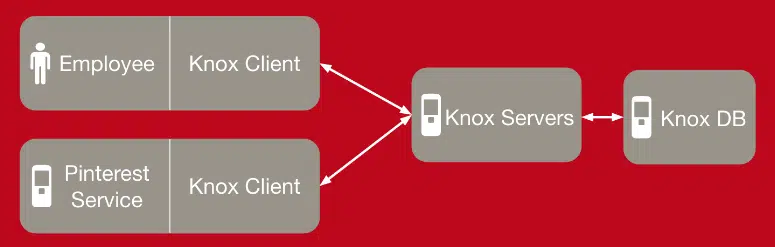

8.Knox

Pinterest创建了Knox,作为存储和轮换机密、密钥和密码的服务。Knox背后的想法是通过轻松地旋转密钥并将其排除在git存储库之外,来确保密钥不会被泄露。

这使开发人员能够访问和使用机密机密、密钥和凭据,而不会受到损害。除了保留审计日志外,密钥轮换还允许通过失效过程和密钥发布实现安全机制。

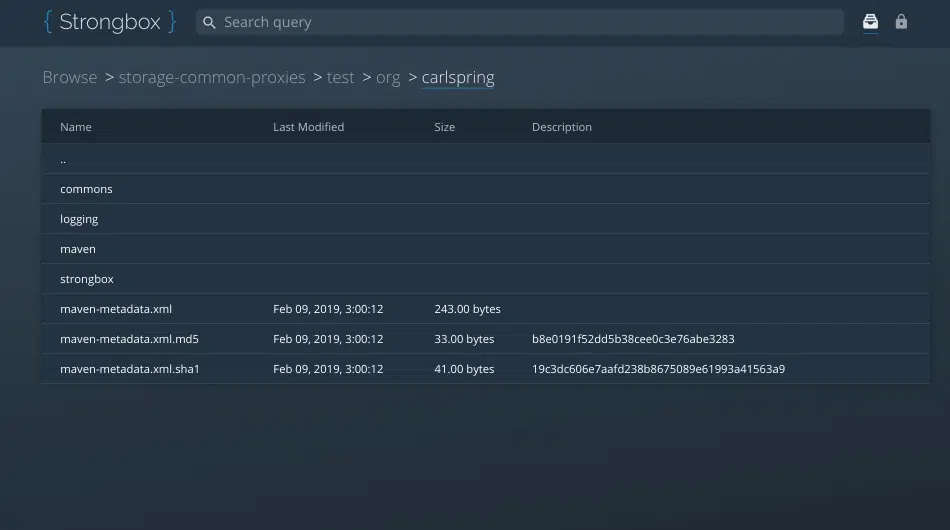

9. Strongbox

Strongbox开源,兼容KeePass和Password Safe,是iOS和macOS的安全密码管理系统。虽然它表面上看起来像是一个基于设备的密码保管器,但它也允许您访问令牌、私人证书和加密密钥。

您可以选择在本地或基于云的服务中存储凭据,如iCloud、Dropbox、OneDrive、Google Drive和WebDAV。

总结

秘密管理是安全软件开发和基础设施自动化不可或缺的一部分。对于许多组织来说,代码秘密经常被忽视,并保存在不安全的空间中,如配置文件或推送到git存储库。秘密管理工具通过一个集中的系统来帮助组织保守秘密,该系统尽最大努力减少视图的可访问性。

但失误是可能发生的,而且确实会发生。秘密扫描与秘密管理一样重要,因为它通过预防增加了另一层保护。秘密扫描可以帮助防止安全SDLC的关键组件存在漏洞,并通过检测避免泄漏。

最新内容

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago