category

在这个博客中,跟我一起🚀,我将带你了解如何在 Google Cloud Platform (GCP) 上设置虚拟私有云 (VPC) 的基础知识。我会向你展示如何配置子网、防火墙规则和其他必要的组件来开始使用。想知道怎么做吗?🤷♀️

🎯 如果你想看 VPC 概念的实际运作!请观看我们的 YouTube 视频,了解如何设置包含所有必要网络组件的 VPC,并更好地理解这些组件如何协同工作。

什么是虚拟私有云 (Virtual Private Cloud)?

VPC 网络是 GCP 上逻辑隔离的网络。你可以把 VPC 网络想象成一个物理网络一样,只不过它是虚拟化在 Google Cloud 内的。

什么是 VPC (虚拟私有云)?

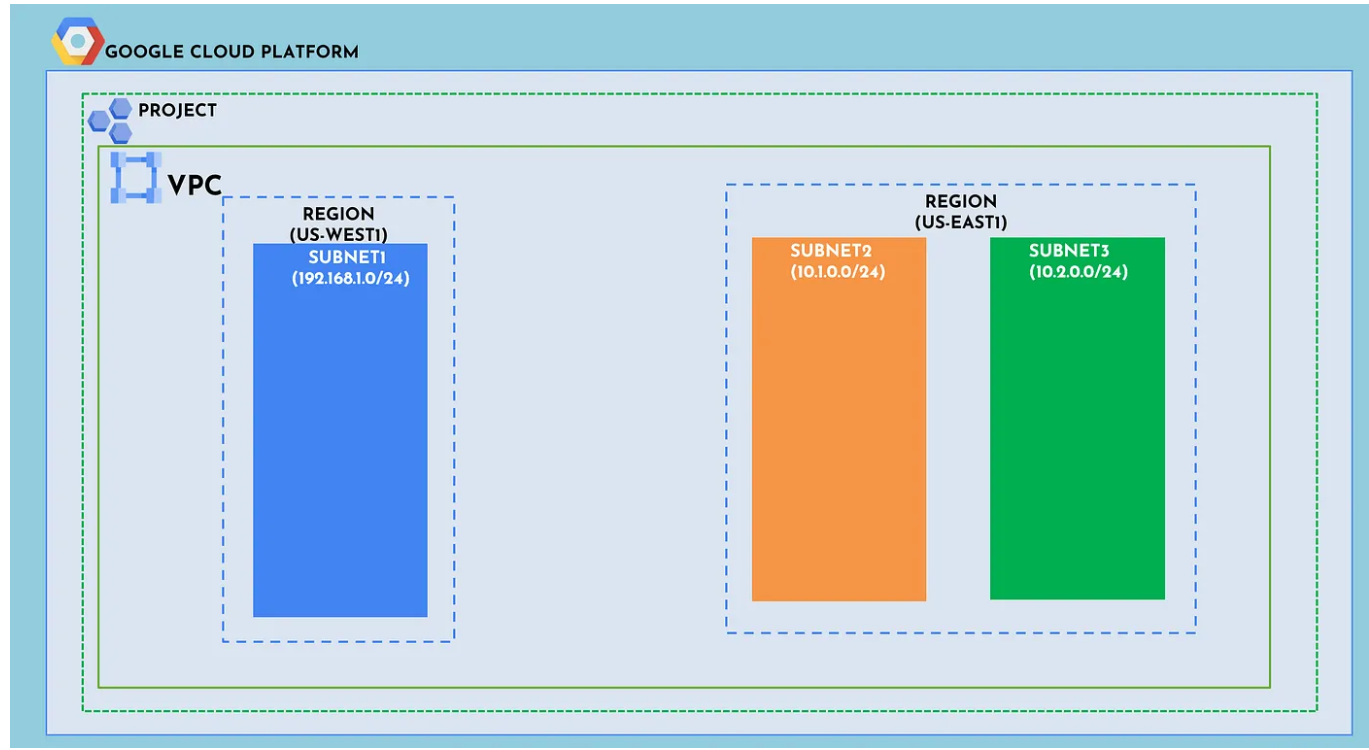

什么是子网 (Subnet)?

子网是区域性的资源,并且关联着 IP 地址范围。子网的 IP 地址范围不应重叠。请确保仔细选择子网范围。如果你想了解更多关于计算子网范围中的 IP 以及什么是子网掩码的信息,欢迎查看我发布的视频。如果子网中的 IP 地址以后耗尽,我们可以通过编辑来扩展子网范围。

GCP 中的子网是什么?

子网的重要性

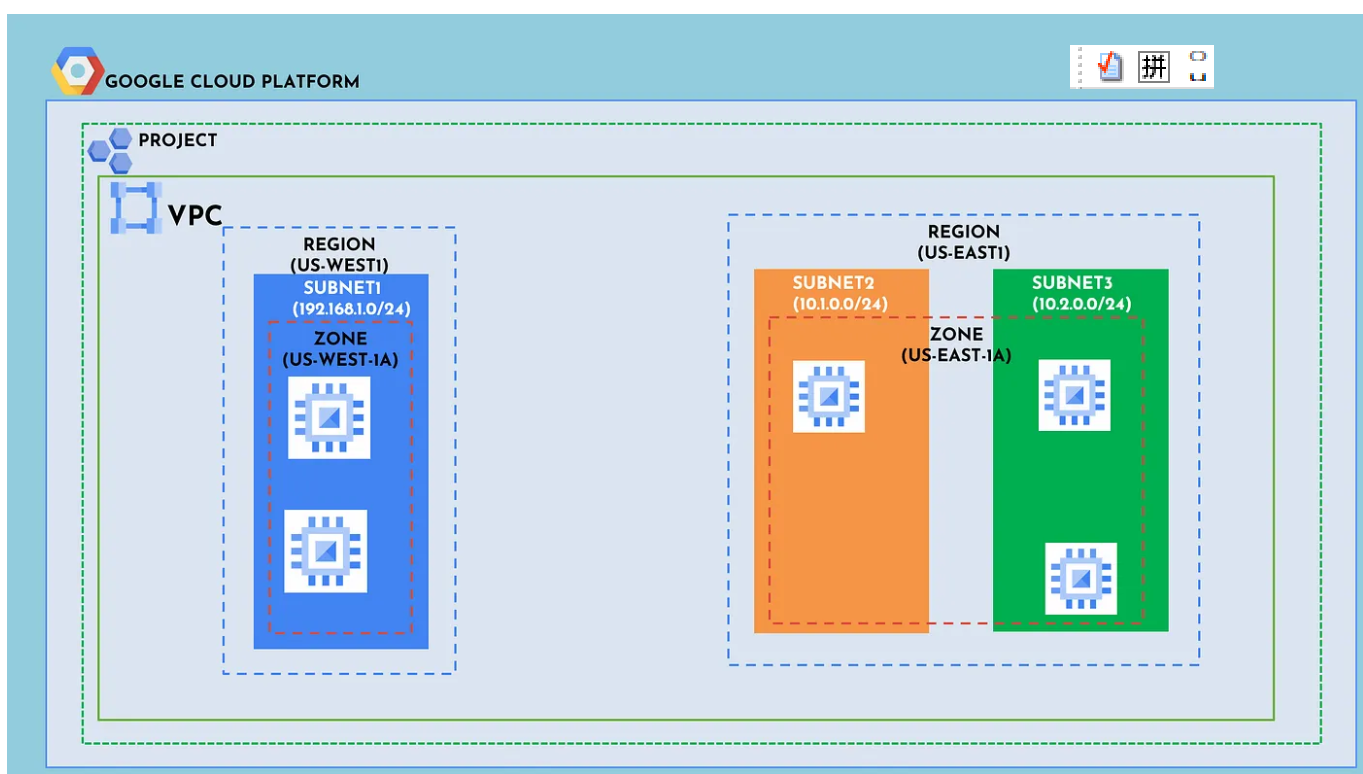

当你配置计算引擎实例时,需要选择将其部署在哪个可用区 (zone)。选择可用区就隐含地选择了其所在区域 (region),而你为资源选择的区域决定了它可以使用的子网。

因此,在这个例子中,当你在可用区 us-west1-a 配置两个 GCE 实例时,它确定了其区域在 us-west1,并将把它部署在属于 us-west1 区域的子网中。

类似地,当你在 us-east1-a 配置实例时,它们将被部署在区域 us-east1,并属于子网 2 和子网 3。

可用区是一个地理位置内数据中心的集合,区域则是分布在数英里之外的多个可用区的集合。你在多个可用区和区域部署工作负载是为了实现高可用性和容错能力。

在 VPC 中配置 VM 实例

什么是防火墙规则?为什么它们很重要?

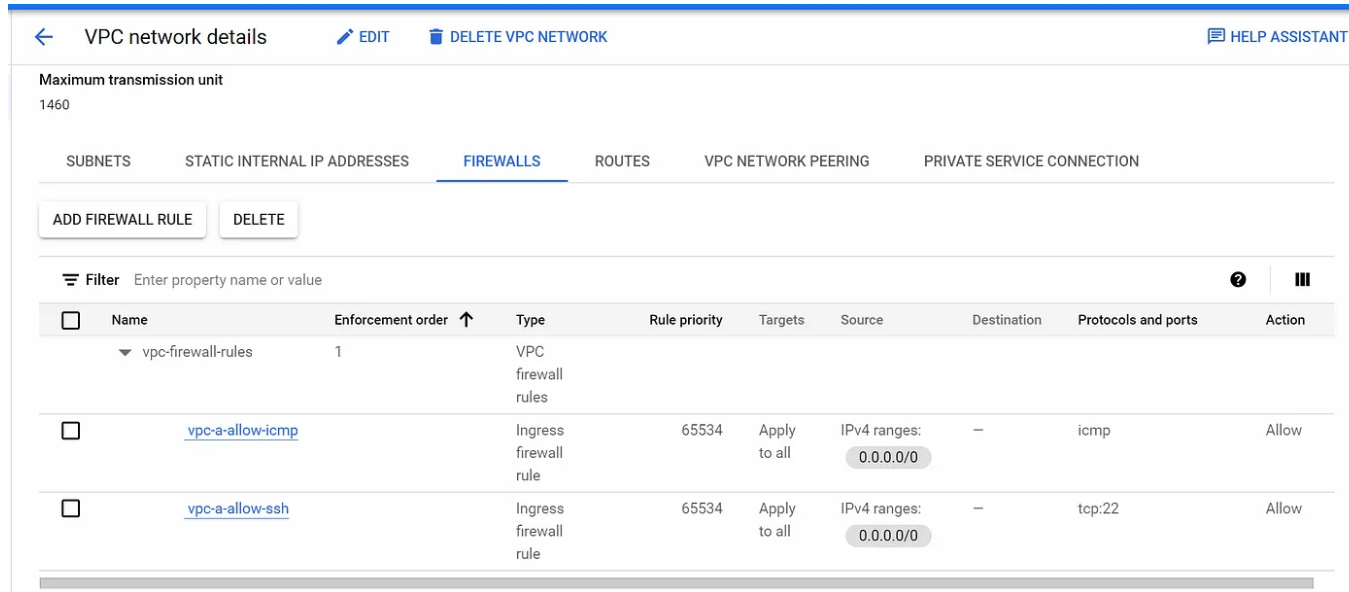

创建网络后,你可以创建防火墙规则以允许或拒绝网络内资源之间的流量,例如 VM 实例之间的通信。你也使用防火墙规则来控制进出 VPC 网络与互联网之间的流量。

以下示例防火墙规则允许来自所有源的 ICMP 和 SSH 流量的入站访问:

- 类型 (Type): 表示它是入站 (Inbound) 规则还是出站 (Outbound) 规则。

- 规则优先级 (Rule priority): 定义应首先评估哪个规则。数字越小,优先级越高。例如,优先级为 1000 的防火墙规则将在优先级为 65535 的规则之前被评估。

- 目标 (Target): 定义规则是应用于单个实例、多个实例还是网络中的所有实例。网络标签 (Network tags) 可以在这里用于选择多个实例。

- 源 (Source): 表示允许/拒绝流量的入站源 CIDR 范围。

- 目标 (Destination): 在出站 (Egress) 规则中填写,表示目标 CIDR 范围。

- 协议和端口 (Protocols and Ports): 定义允许/拒绝流量的端口,例如:用于 SSH 的 22 端口,用于 HTTP 的 80 端口等。

- 操作 (Action): 允许 (Allow) 或拒绝 (Deny)。

示例防火墙规则

🙏 感谢你一直跟随本教程到这里。如果你觉得这篇博客有帮助,请别忘了点个赞(或两下👏)。如果你想随时了解我未来的内容,请关注我,并考虑订阅我的 频道。祝你在学习 GCP 和获取认证的旅程中好运👍。如果有任何问题或需要额外支持,请不要犹豫联系我。

- 登录 发表评论

- 15 次浏览