category

本文介绍了如何绘制组织的基本IT环境图并开发威胁图。这些图表可以帮助您规划和构建您的防御安全层。了解您的IT环境及其体系结构对于定义环境所需的必要保护级别的安全服务至关重要。

计算机系统包含的信息对生产这些信息的组织和恶意行为者都很有价值。恶意行为者可以是对个人或组织实施恶意行为的个人或一群人。他们的努力可能会对公司的计算机、设备、系统和网络造成伤害。他们的目标是通过使用恶意软件或暴力攻击等威胁来泄露或窃取有价值的信息。

在本文中,我们将研究一种方法来映射针对您的IT环境的威胁,以便您可以计划如何使用Microsoft安全服务来实施您的安全战略。这是“使用Azure监控集成安全组件”中介绍的五篇文章中的第二篇。

好消息是,你不需要从头开始创建威胁地图。MITRE ATT&CK矩阵是一个很好的解决方案,可以帮助您开发威胁地图。MITRE ATT&CK是一个全球知识数据库,根据在现实世界中观察到的战术和技术绘制威胁地图。MITRE公司对所有可用的威胁进行了编目,并发现了这些威胁如何工作以及如何防御的许多细节。这是一项公共服务,您可以在MITRE ATT&CK®在线访问。

本文使用这些威胁的一个子集来展示如何将威胁映射到IT环境的示例。

潜在用例

一些威胁无论在哪个行业都很普遍,如勒索软件、DDoS攻击、跨站点脚本、SQL注入等。然而,一些组织担心其行业特有的特定类型的威胁,或者这些威胁是他们所经历的网络攻击的基础。本文中提供的图表可以帮助您根据恶意行为者可能攻击的区域为组织映射此类威胁。开发威胁地图有助于您规划拥有更安全环境所需的防御层。

您可以将此图表用于不同的攻击组合,以了解如何避免和减轻这些攻击。你不一定需要使用MITRE ATT&CK框架。该框架只是一个例子。Microsoft Sentinel和其他Microsoft安全服务部门与MITRE合作,提供有关威胁的深入信息。

一些组织使用洛克希德·马丁公司的Cyber Kill Chain®方法来绘制和了解如何针对IT环境执行攻击或一系列攻击。Cyber Kill Chain通过比MITRE ATT&CK框架考虑更少的战术和技术来组织威胁和攻击。尽管如此,它在帮助您了解威胁以及如何执行威胁方面是有效的。有关此方法的更多信息,请参阅Cyber Kill Chain。

架构

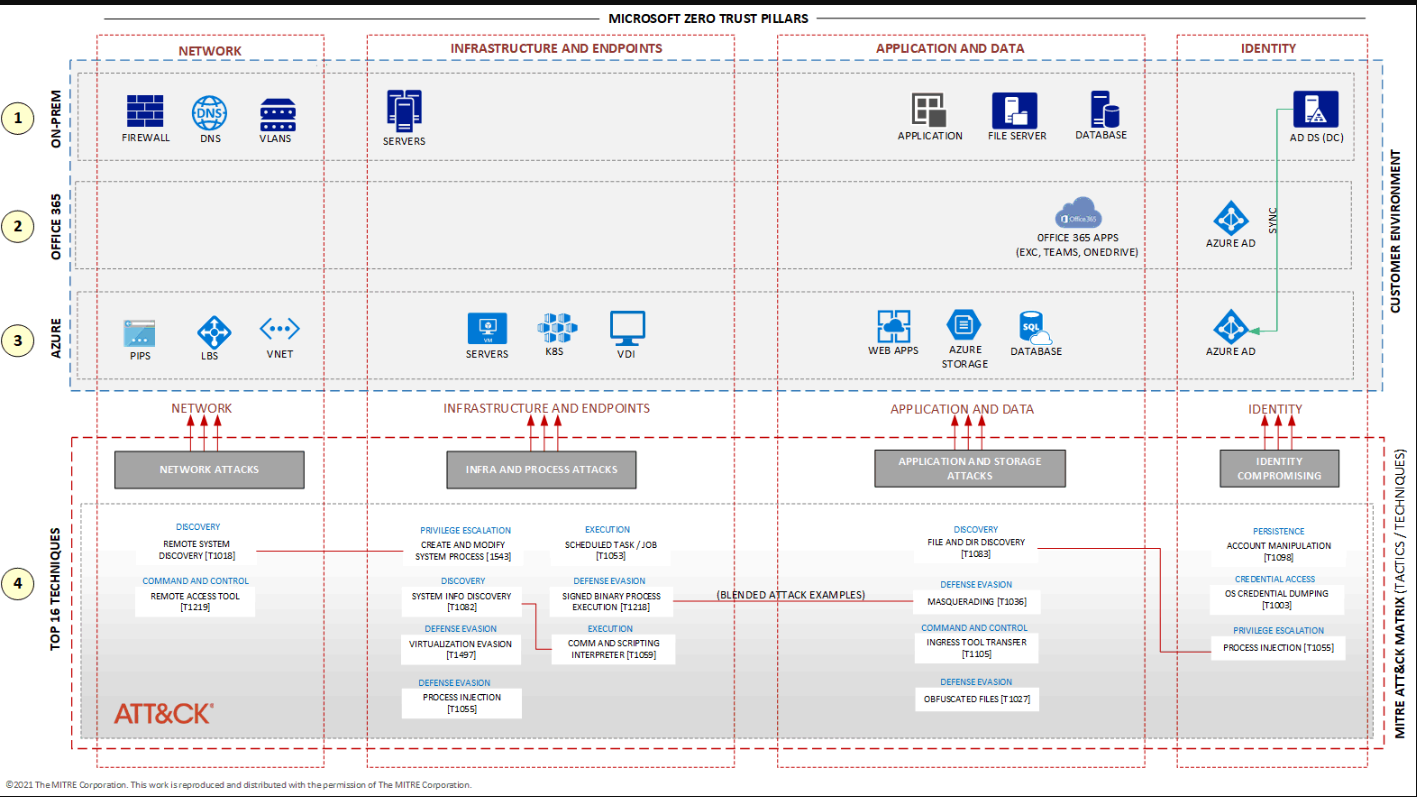

三类服务、顶级攻击技术以及受这些技术威胁的零信任模型类别的示意图。

Download a Visio file of this architecture.

对于组织的IT环境,我们仅为Azure和Microsoft 365指定组件。您的特定IT环境可能包括来自不同技术提供商的设备、设备和技术。

对于Azure环境,该图显示了下表中列出的组件。

| Label | Documentation |

|---|---|

| VNET | What is Azure Virtual Network? |

| LBS | What is Azure Load Balancer? |

| PIPS | Public IP addresses |

| SERVERS | Virtual Machines |

| K8S | Azure Kubernetes Service |

| VDI | What is Azure Virtual Desktop? |

| WEB APPS | App Service overview |

| AZURE STORAGE | Introduction to Azure Storage |

| DB | What is Azure SQL Database? |

| Microsoft Entra ID | What is Microsoft Entra ID? |

该图通过下表中列出的组件表示Microsoft 365。

| Label | Description | Documentation |

|---|---|---|

| OFFICE 365 | Microsoft 365 services (formerly Office 365). The applications that Microsoft 365 makes available depends on the type of license. | Microsoft 365 - Subscription for Office Apps |

| Microsoft Entra ID | Microsoft Entra ID, the same one utilized by Azure. Many companies use the same Microsoft Entra service for Azure and Microsoft 365. | What is Mi |

工作流

为了帮助您了解这些威胁可能会攻击IT环境的哪一部分,本文中的体系结构图基于具有内部部署系统、Microsoft 365订阅和Azure订阅的组织的典型IT环境。这些层中的每一层中的资源都是许多公司通用的服务。它们在图中根据Microsoft Zero Trust的支柱进行了分类:网络、基础设施、端点、应用程序、数据和身份。有关零信任的更多信息,请参阅使用零信任实现主动安全。

体系结构图包括以下几层:

On-premises

该图包括一些基本服务,如服务器(VM)、网络设备和DNS。它包括在大多数It环境中发现并在虚拟机或物理服务器上运行的常见应用程序。它还包括各种类型的数据库,包括SQL和非SQL。组织通常有一个文件服务器,用于在整个公司中共享文件。最后,Active Directory域服务是一个广泛使用的基础结构组件,用于处理用户凭据。该图包括内部部署环境中的所有这些组件。

Office 365环境

此示例环境包含传统的办公应用程序,如Word、Excel、PowerPoint、Outlook和OneNote。根据许可证的类型,它还可能包括其他应用程序,如OneDrive、Exchange、Sharepoint和Teams。在图中,这些由Microsoft 365(以前的Office 365)应用程序的图标和Microsoft Entra ID的图标表示。用户必须经过身份验证才能访问Microsoft 365应用程序,而Microsoft Entra标识充当身份提供方。Microsoft 365根据Azure使用的相同类型的Microsoft Entra ID对用户进行身份验证。在大多数组织中,Azure和Microsoft 365的Microsoft Entra ID租户是相同的。

Azure环境

此层表示Azure公共云服务,包括虚拟机、虚拟网络、平台即服务、web应用程序、数据库、存储、身份服务等。有关Azure的更多信息,请参阅Azure文档。

MITRE ATT&CK战术和技术

根据MITRE公司公布的战术和技术,该图显示了前16种威胁。在红线中,您可以看到混合攻击的示例,这意味着恶意行为者可能同时协调多个攻击。

如何使用MITRE ATT&CK框架

您可以在主网页MITRE ATT&CK®上简单搜索威胁名称或攻击代码。

您还可以在战术或技术页面上浏览威胁:

您仍然可以使用MITRE ATT&CK®Navigator,这是一个由MITRE提供的直观工具,可以帮助您发现威胁的战术、技术和细节。

组件

本文中的示例体系结构使用以下Azure组件:

- Microsoft Entra ID是一种基于云的身份和访问管理服务。Microsoft Entra ID可帮助您的用户访问外部资源,如Microsoft 365、Azure门户和数千个其他SaaS应用程序。它还可以帮助他们访问内部资源,如企业内部网上的应用程序。

- Azure虚拟网络是Azure中私有网络的基本构建块。虚拟网络使许多类型的Azure资源能够安全地相互通信、互联网和本地网络。虚拟网络提供了一个虚拟网络,该网络受益于Azure的基础设施,如规模、可用性和隔离。

- Azure负载平衡器是一种高性能、低延迟的第4层负载平衡服务(入站和出站),适用于所有UDP和TCP协议。它的构建旨在每秒处理数百万个请求,同时确保您的解决方案具有高可用性。Azure负载平衡器是区域冗余的,可确保跨可用性区域的高可用性。

- 虚拟机是Azure提供的几种按需、可扩展的计算资源之一。Azure虚拟机(VM)为您提供了虚拟化的灵活性,而无需购买和维护运行它的物理硬件。

- Azure Kubernetes服务(AKS)是一种完全托管的Kubernets服务,用于部署和管理容器化应用程序。AKS提供无服务器Kubernetes、持续集成/持续交付(CI/CD)以及企业级安全和治理。

- Azure虚拟桌面是一种在云上运行的桌面和应用程序虚拟化服务,为远程用户提供桌面。

- Web应用程序是一种基于HTTP的服务,用于托管Web应用程序、REST API和移动后端。您可以使用自己喜欢的语言进行开发,应用程序可以在基于Windows和Linux的环境中轻松运行和扩展。

- Azure存储是云中各种数据对象的高可用性、大规模可扩展性、持久性和安全存储,包括对象、blob、文件、磁盘、队列和表存储。写入Azure存储帐户的所有数据都由该服务加密。Azure存储为您提供了对谁有权访问您的数据的细粒度控制。

- Azure SQL数据库是一个完全管理的PaaS数据库引擎,它处理大多数数据库管理功能,如升级、修补、备份和监控。它在没有用户参与的情况下提供这些功能。SQL数据库提供了一系列内置的安全和法规遵从性功能,以帮助您的应用程序满足安全和法规要求。

Next steps

This document refers to some services, technologies, and terminologies. You can find more information about them in the following resources:

- MITRE ATT&CK®

- ATT&CK® Navigator)

- Public Preview: The MITRE ATT&CK Framework Blade in Microsoft Sentinel, a post from the Azure Cloud & AI Domain Blog

- The Cyber Kill Chain®

- Embrace proactive security with Zero Trust

- Blended threat on Wikipedia

- How cyberattacks are changing according to new Microsoft Digital Defense Report from Microsoft Security Blog

Related resources

For more details about this reference architecture, see the other articles in this series:

- 登录 发表评论

- 15 次浏览

最新内容

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago