category

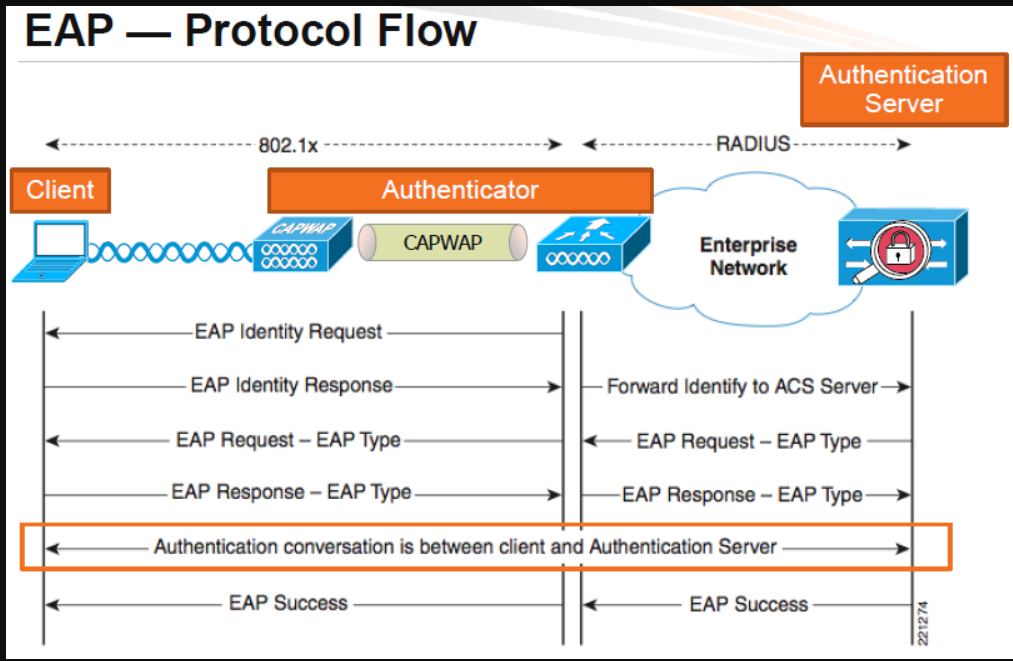

为了提高无线客户端连接中身份验证阶段的安全性,802.1X和EAP(可扩展身份验证协议)已被引入无线标准。在这个过程中有三个关键角色。客户端、身份验证服务器和身份验证器(统一部署中的WLC或自主部署中的AAP)

通常802.1x通信发生在客户端和身份验证程序之间,作为身份验证程序到身份验证服务器,它将是RADIUS协议。EAP为客户端和身份验证服务器之间的身份验证交换中使用的典型数据包定义了报头。

如上所示,在客户端和服务器之间有4种不同类型的EAP数据包交换。

1.EAP请求:由身份验证器用于询问请求者的身份

2.EAP响应:由请求者用于发送请求的信息

3.EAP成功:由Authenticator用来表示身份验证成功。

4.EAP失败:由Authenticator用来表示身份验证失败。

有三种常见的EAP类型可用,取决于客户端和身份验证服务器的能力,它将选择一种EAP类型与无线网络相关联。

1.EAP-FAST(EAP-通过安全隧道的灵活身份验证)

2.PEAT(受保护的可扩展身份验证协议)

3.EAP-TLS(EAP-传输层安全)

对于所有EAP方法,开放系统身份验证首先通过身份验证请求、身份验证响应、关联请求和关联响应进行。一旦开放系统身份验证阶段完成,EAP就会启动。

在身份验证过程中,客户端和RADIUS服务器派生用于数据加密的PMK(成对主密钥【Pairwise Master Key】)。该密钥对于给定客户端的每个会话都是唯一的。对于广播和多播流量,它将使用所有客户端通用的GTK(组瞬态密钥【Group Transient Key】)。

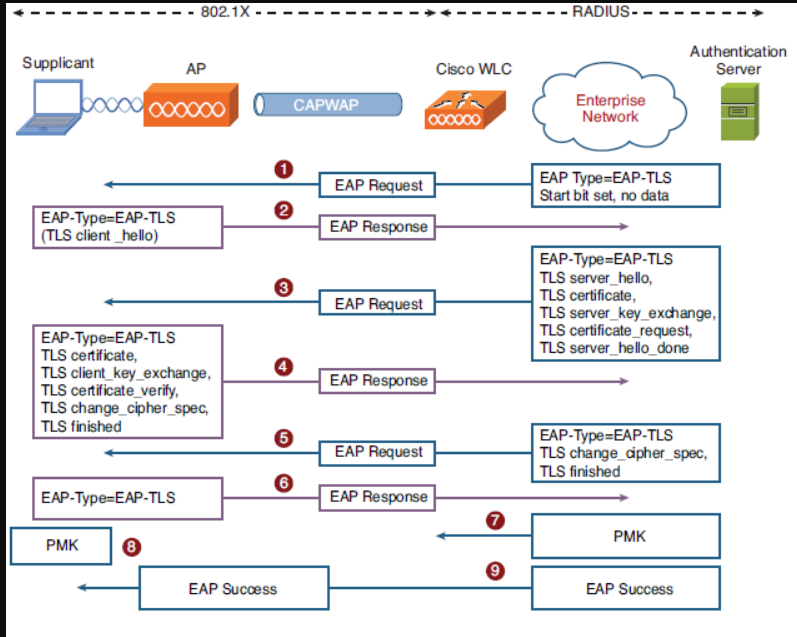

在3种EAP方法中,EAP-TLS将是最安全的方法。客户端和身份验证服务器都通过PKI(公钥基础设施)使用证书。尽管它是最安全的,但客户端证书管理将是一个负担。下面显示了EAP-TLS数据包流。

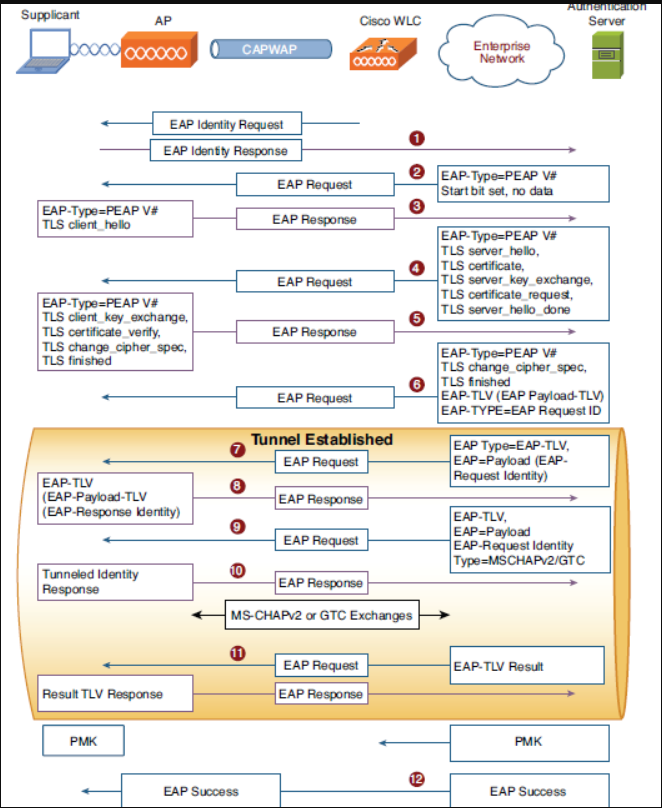

在PEAP中,请求方没有证书,这减少了实现EAP-TLS的管理负担。PEAP有两种口味

- PEPv0-MSCHAPv2(Microsoft质询握手身份验证协议版本2[Microsoft Challenge Handshake Authentication Protocol version 2])

- PEPv1-GTC(通用令牌卡[Generic Token Card])

下面显示了PEAP数据包流。

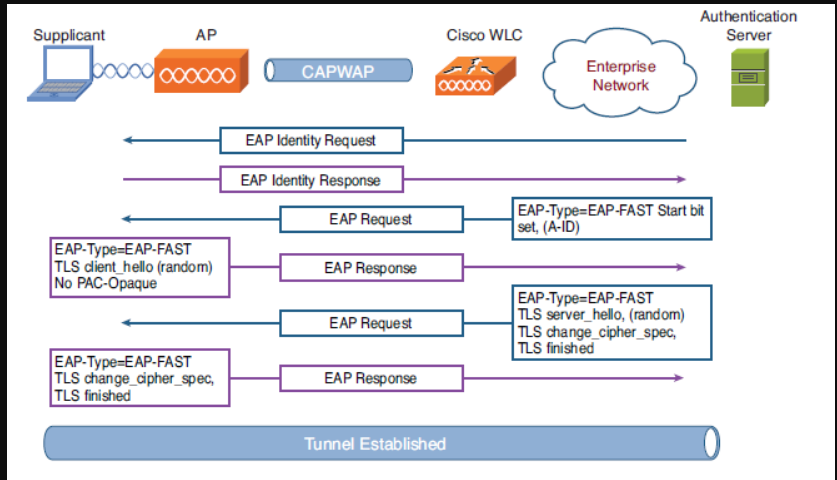

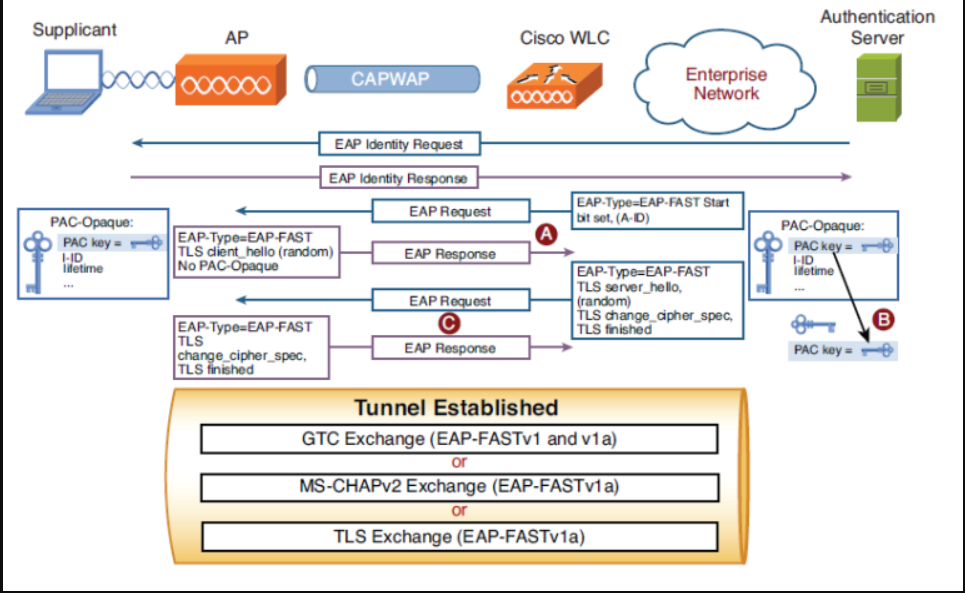

三种方法中的EAP-FAST是Cisco的实现版本。它使用PAC(受保护的访问凭据[Protected Access Credential])文件而不是证书。PAC包含服务器授权ID(A-ID)、客户端加密/解密密钥和带有加密客户端密钥的PAC不透明部分。只有EAP-FAST服务器生成的PAC才能解密PAC不透明部分。EAP-FAST有三个阶段(称为0,1和2),如下图所示(第一张图中的阶段0和第二张图中阶段1-2)。

- 登录 发表评论

- 107 次浏览

最新内容

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago