category

本文提供了一个使用Microsoft 365构建零信任安全的部署计划。零信任是一种新的安全模型,它假设存在漏洞,并验证每个请求,就像它来自一个不受控制的网络一样。无论请求来自哪里或访问什么资源,零信任模型都教会我们“永远不要信任,永远要验证”

将这篇文章与这张海报一起使用。

零信任安全架构

零信任方法贯穿整个数字产业,是一种综合的安全理念和端到端战略。

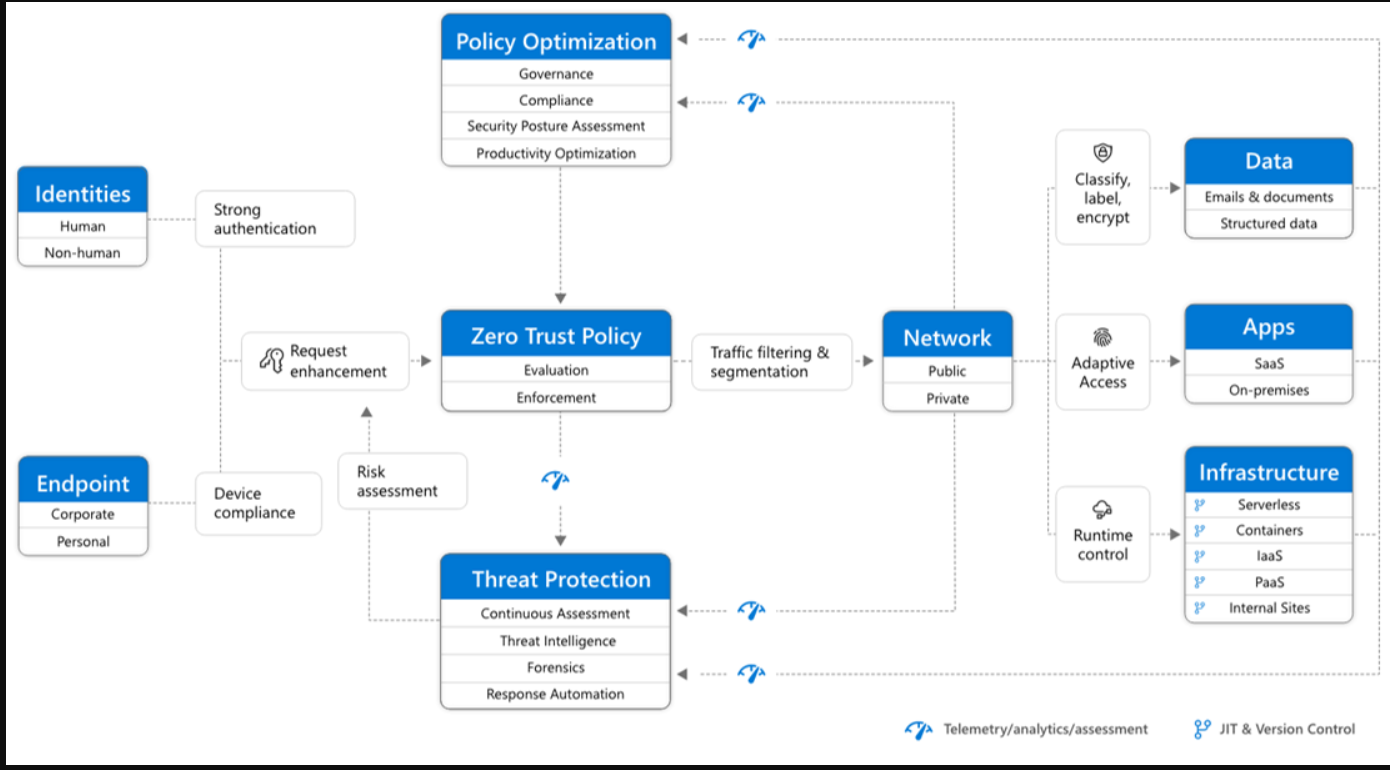

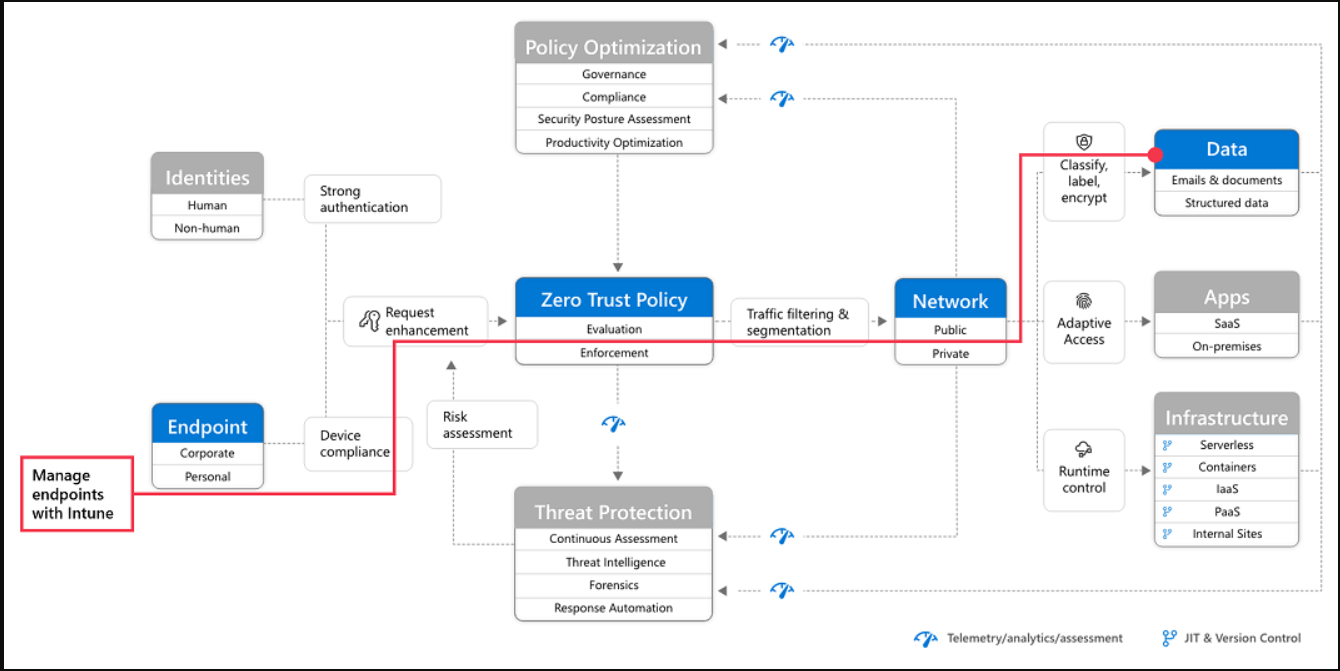

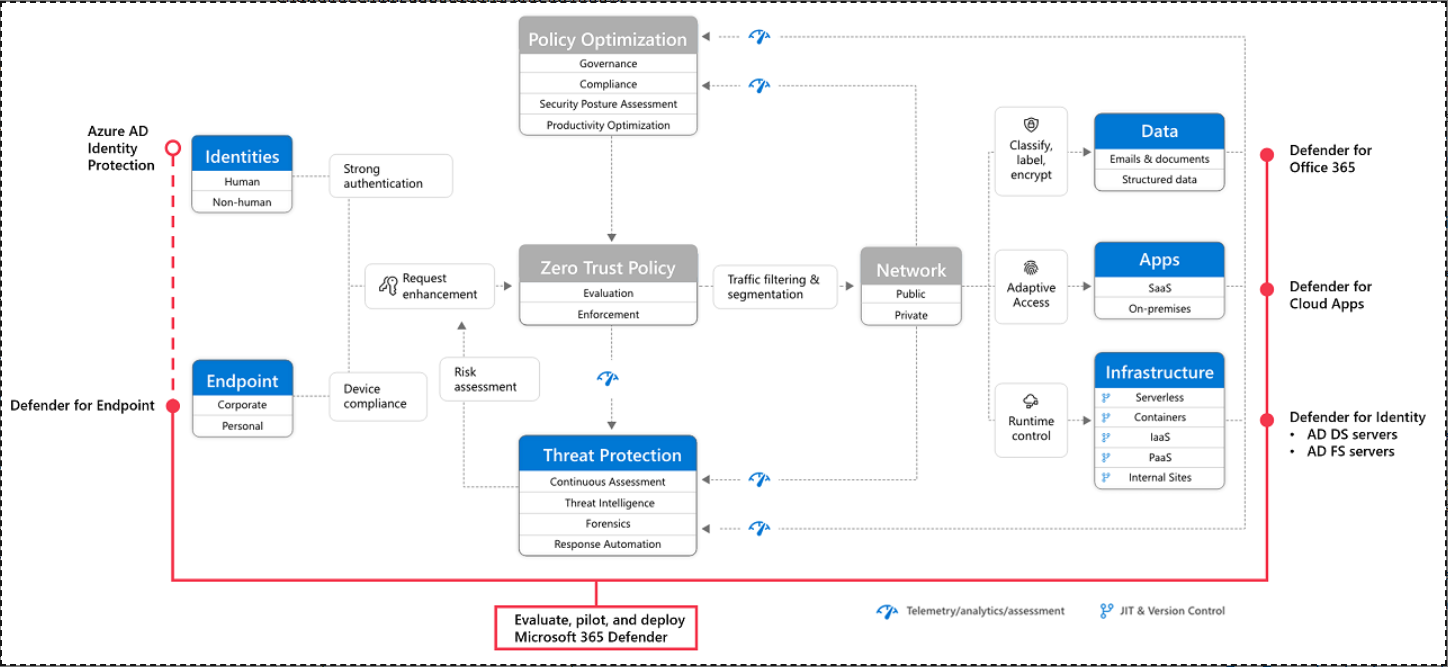

此图展示了促成零信任的主要因素。

零信任安全架构

在图示中:

- 安全策略执行是零信任架构的核心。这包括使用条件访问的多因素身份验证,该身份验证考虑了用户帐户风险、设备状态以及您设置的其他标准和策略。

- 身份、设备、数据、应用程序、网络和其他基础设施组件都配置了适当的安全性。为每个组件配置的策略都与您的整体零信任策略相协调。例如,设备策略决定了健康设备的标准,条件访问策略要求健康设备访问特定的应用程序和数据。

- 威胁防护和情报监控环境,发现当前风险,并采取自动行动来修复攻击。

有关零信任的更多信息,请参阅Microsoft的零信任指导中心。

为Microsoft 365部署零信任

Microsoft 365是专门构建的,具有许多安全和信息保护功能,可帮助您在环境中建立零信任。许多功能可以扩展,以保护对组织使用的其他SaaS应用程序的访问以及这些应用程序中的数据。

此图表示部署零信任功能的工作。这项工作被分解为可以一起配置的工作单元,从底部开始,向上工作,以确保先决条件工作完成。

显示Microsoft 365零信任部署堆栈的图。

在这个例子中:

- 零信任始于身份和设备保护的基础。

- 威胁防护能力建立在这一基础之上,以提供对安全威胁的实时监控和补救。

- 信息保护和治理针对特定类型的数据提供了复杂的控制,以保护您最有价值的信息,并帮助您遵守合规标准,包括保护个人信息。

本文假设您正在使用云身份。如果您需要此目标的指导,请参阅部署Microsoft 365的身份基础架构。

小贴士

了解步骤和端到端部署过程后,您可以在登录到Microsoft 365管理中心时使用《设置Microsoft零信任安全模型高级部署指南》。本指南将指导您将零信任原则应用于标准和高级技术支柱。若要在不登录的情况下逐步完成指南,请转到Microsoft 365安装门户。

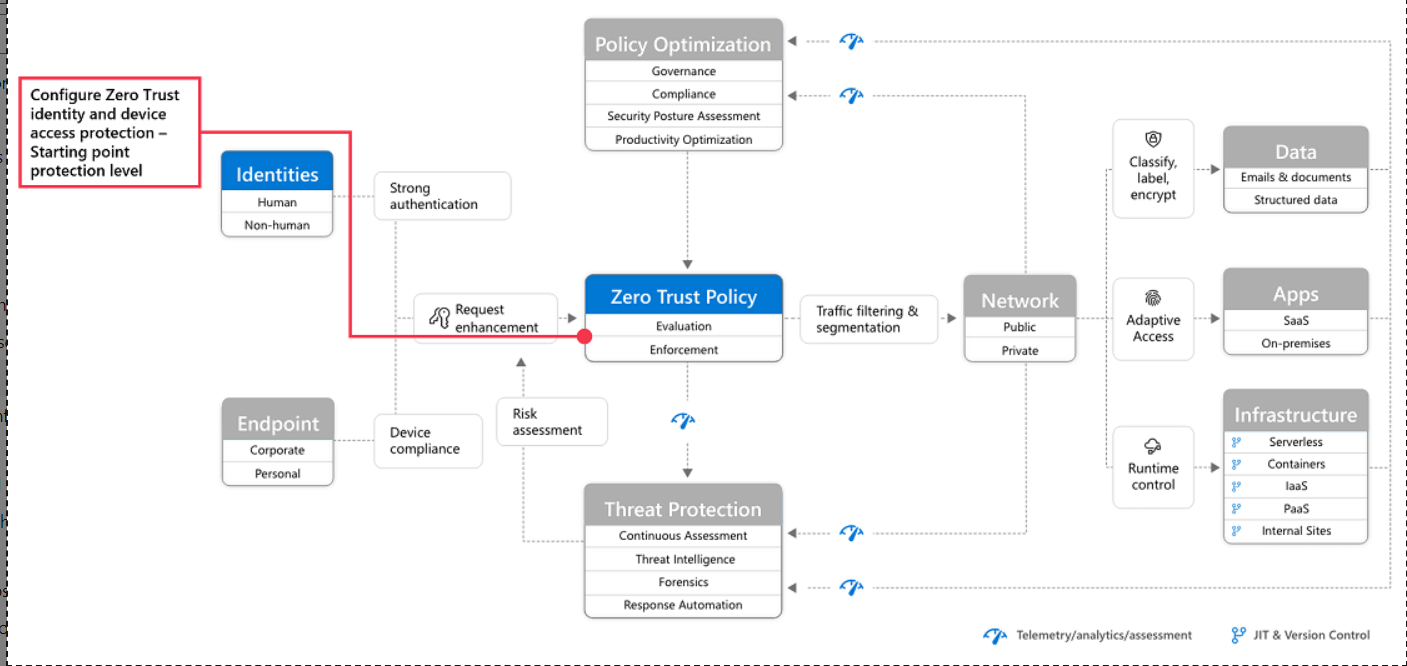

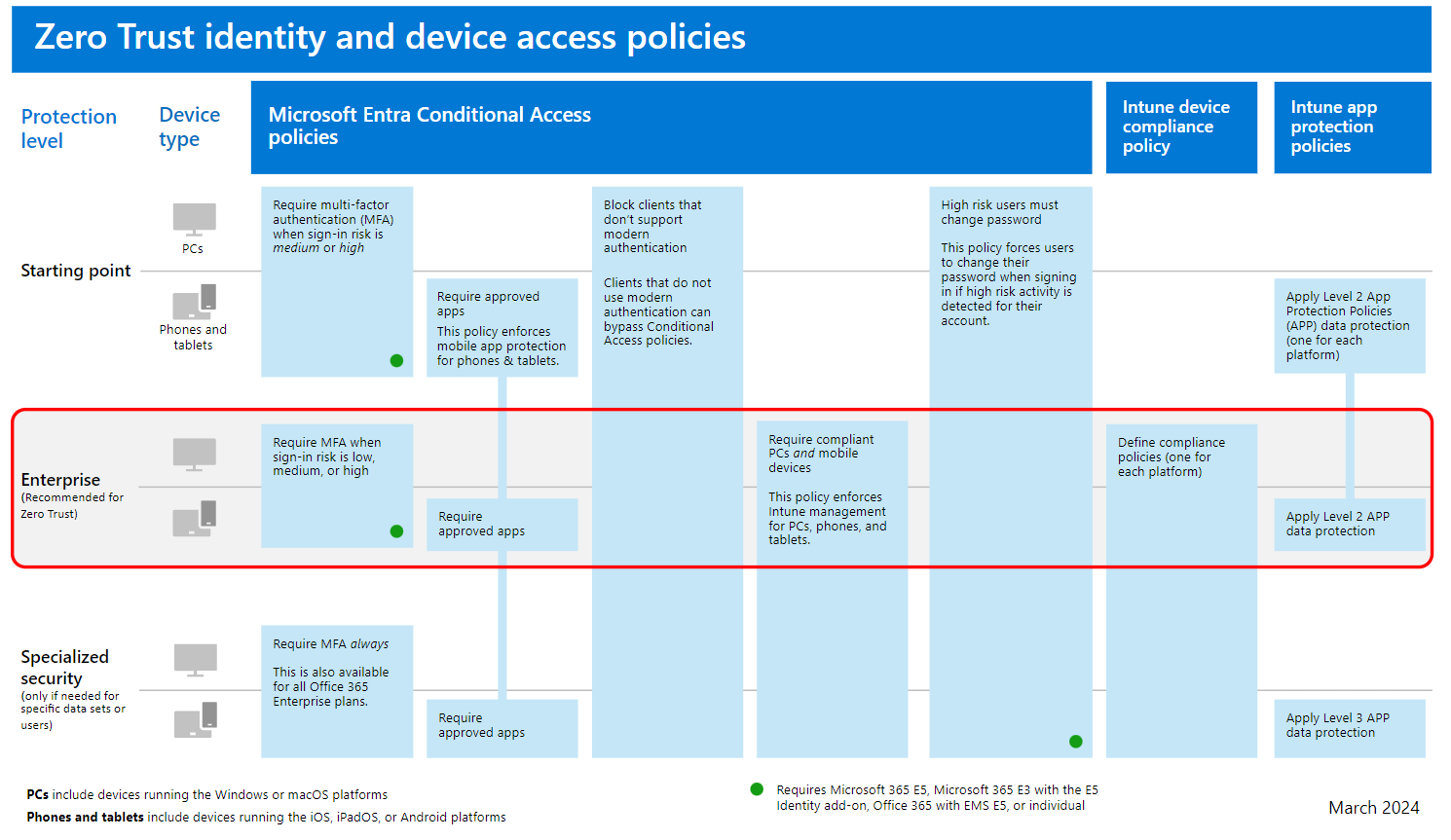

步骤1:配置零信任身份和设备访问保护:起点策略

第一步是通过配置身份和设备访问保护来建立零信任基础。

显示配置零信任身份和设备访问保护过程的图。

请访问零信任身份和设备访问保护,以获取详细的规范性指导。本系列文章介绍了一组身份和设备访问先决条件配置以及一组Microsoft Entra条件访问、Microsoft Intune和其他策略,以确保企业云应用程序和服务、其他SaaS服务以及使用Microsoft Entra应用程序代理发布的本地应用程序能够安全访问Microsoft 365。

| Includes | Prerequisites | Doesn't include |

|---|---|---|

|

Recommended identity and device access policies for three levels of protection:

|

Microsoft E3 or E5

|

Device enrollment for policies that require managed devices. See Step 2. Manage endpoints with Intune to enroll devices |

从实现起点层开始。这些策略不要求将设备注册到管理中。

显示起点层的零信任标识和访问策略的图

步骤2:使用Intune管理端点

接下来,将您的设备注册到管理中,并开始使用更复杂的控制来保护它们。

显示使用Intune元素管理端点的图。

有关详细的规范性指导,请参阅使用Intune管理设备。

| Includes | Prerequisites | Doesn't include |

|---|---|---|

|

Enroll devices with Intune:

|

Register endpoints with Microsoft Entra ID |

Configuring information protection capabilities, including:

|

有关详细信息,请参阅Microsoft Intune的零信任。

步骤3:添加零信任身份和设备访问保护:企业策略

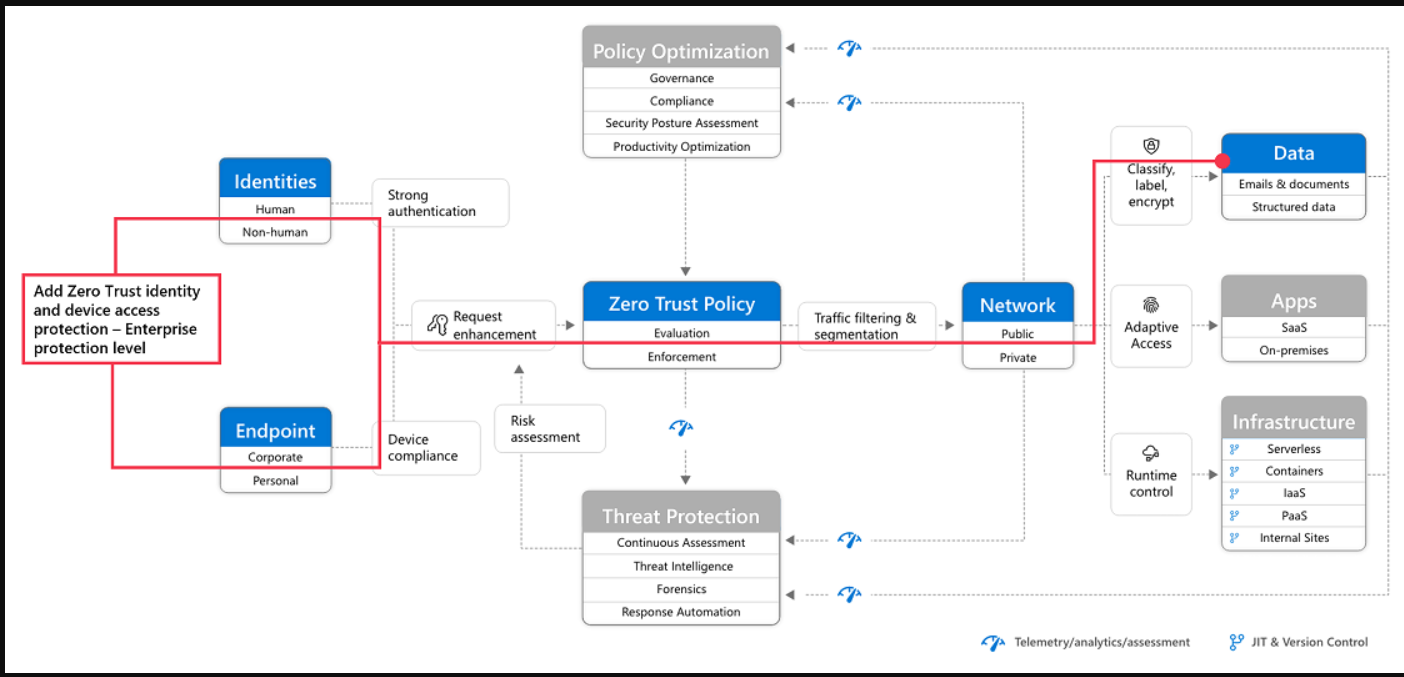

通过将设备注册到管理中,您现在可以实施全套推荐的零信任身份和设备访问策略,要求设备符合要求。

具有设备管理的零信任身份和访问策略

返回到通用身份和设备访问策略,并在企业层中添加这些策略。

显示企业(推荐)层的零信任标识和访问策略的图。

步骤4:评估、试点和部署Microsoft Defender XDR

Microsoft Defender XDR是一种扩展检测和响应(XDR)解决方案,可自动收集、关联和分析来自整个Microsoft 365环境的信号、威胁和警报数据,包括端点、电子邮件、应用程序和身份。

将Microsoft Defender XDR添加到零信任架构的过程

请访问“评估并试用Microsoft Defender XDR”,以获取试用和部署Microsoft Defender XDR组件的系统指南。

| Includes | Prerequisites | Doesn't include |

|---|---|---|

|

Set up the evaluation and pilot environment for all components:

|

See the guidance to read about the architecture requirements for each component of Microsoft Defender XDR. | Microsoft Entra ID Protection isn't included in this solution guide. It's included in Step 1. Configure Zero Trust identity and device access protection. |

有关更多信息,请参阅这些其他零信任文章:

步骤5:保护和管理敏感数据

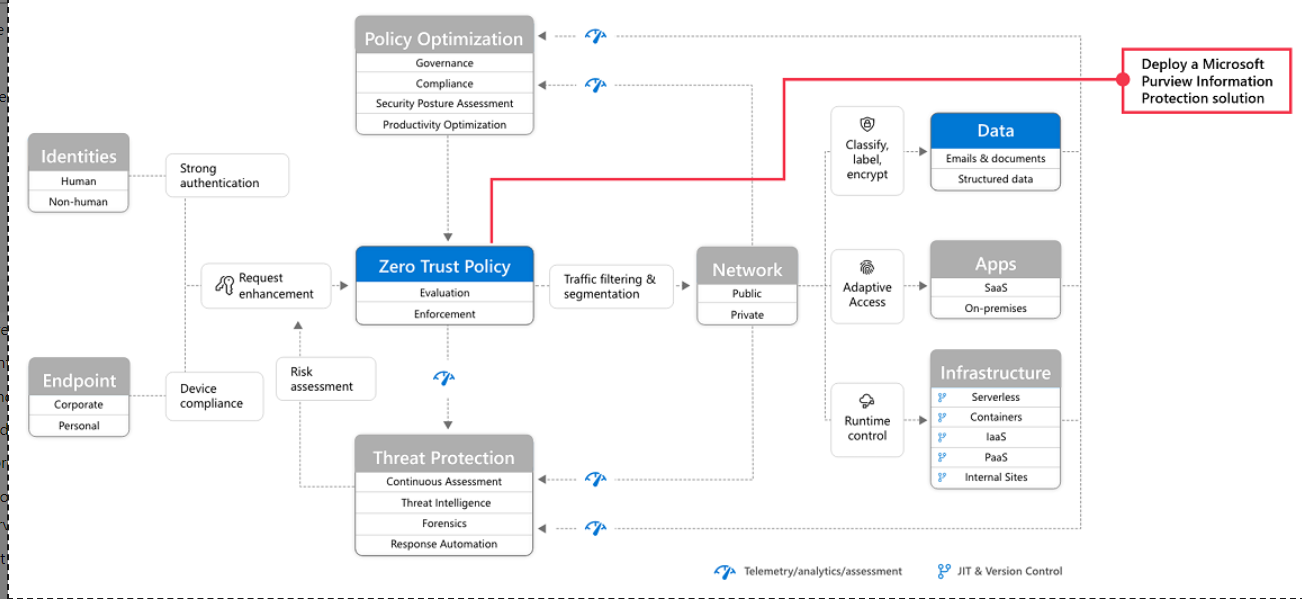

实施Microsoft权限信息保护,以帮助您发现、分类和保护敏感信息,无论其位于何处。

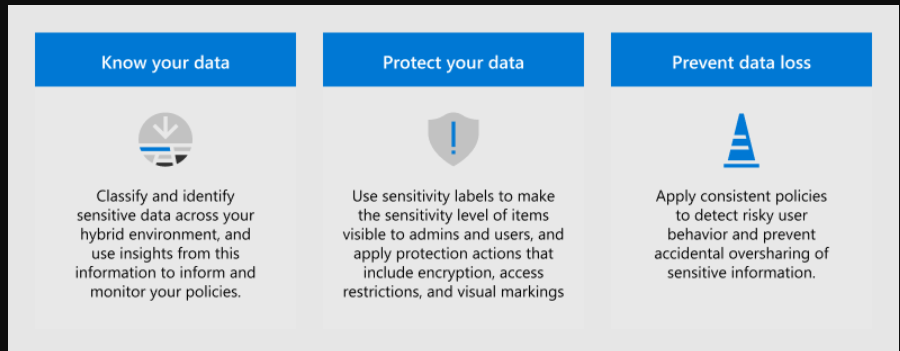

Microsoft权限信息保护功能包含在Microsoft权限中,为您提供了解数据、保护数据和防止数据丢失的工具。

通过策略执行保护数据的信息保护能力

虽然这项工作在本文前面所示的部署堆栈的顶部表示,但您可以随时开始这项工作。

Microsoft权限信息保护【Microsoft Purview Information Protection】提供了一个框架、流程和功能,可用于实现特定的业务目标。

Microsoft权限信息保护

有关如何规划和部署信息保护的详细信息,请参阅部署Microsoft权限信息保护解决方案。

如果您正在为数据隐私法规部署信息保护,本解决方案指南为整个过程提供了一个推荐框架:使用Microsoft 365部署数据隐私法规的信息保护。

- 登录 发表评论

- 35 次浏览

Tags

最新内容

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago