安全飞地:默认情况下确保数据安全的强大方法

安全飞地:默认情况下确保数据安全的强大方法

执行摘要

企业IT的一个主要威胁已经存在于组织内部:内部人员。虽然大多数企业已经采取措施保护系统不受最终用户的影响,但有资格的内部人员可以不受限制地访问更为危险,这不仅限于员工。第三方,包括云提供商的员工,往往是内部违规的罪魁祸首。民族国家和其他不好的行为体也可以提供让他们看起来像内部人的凭证。

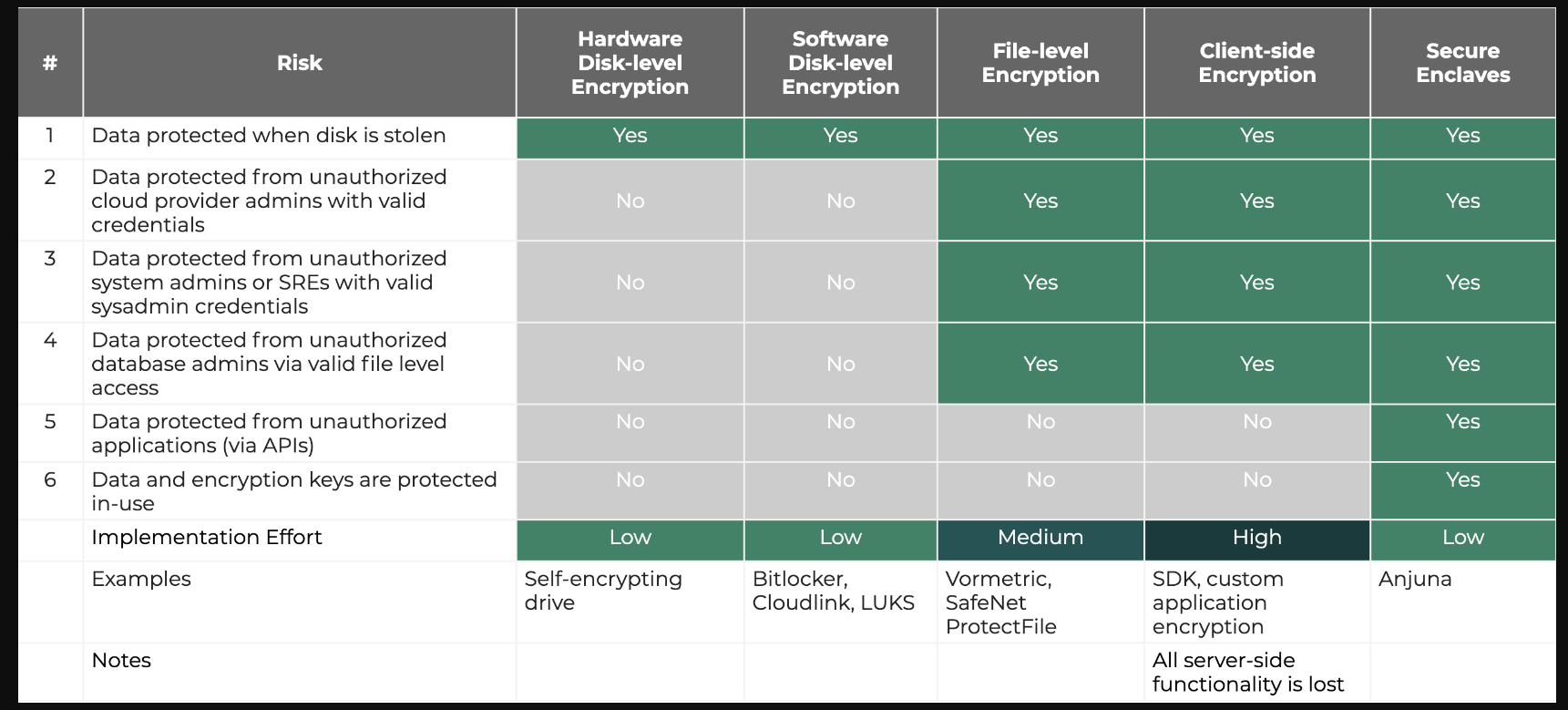

当前防止IT内部威胁的方法和技术具有严重的局限性。现在,几乎每个主要硬件和云供应商都在实施一种新方法。安全飞地提供了一个全面、更安全的解决方案,保护数据、应用程序和存储免受内部人员和第三方的影响,无论是在私有云还是公共云中。

什么是安全飞地?

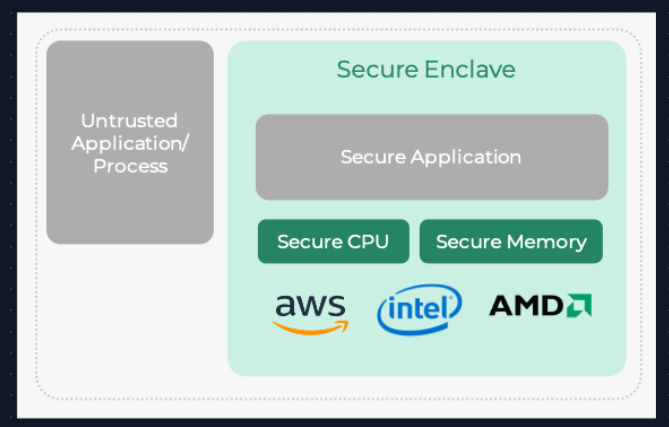

安全的enclave在每台服务器上提供CPU硬件级隔离和内存加密,将应用程序代码和数据与任何具有特权的人隔离,并加密其内存。通过附加软件,安全飞地可以实现存储和网络数据的加密,从而实现简单的全栈安全。英特尔和AMD的所有新CPU都内置了安全enclave硬件支持。

内部人士:没有人愿意谈论的威胁

到目前为止,大多数网络安全工作都集中在控制外部人员或最终用户的网络访问。然而,最大的危害可能来自内部人员系统管理员、网络架构师、系统分析师、开发人员和站点可靠性工程师,他们通常有权访问数据、网络和应用程序。他们可能滥用或滥用其访问权限,窃取或损坏敏感数据。由于安全协议不严格,也可能无意中发生违规。据估计,所有违规行为中有43%是由内部人员意外或故意造成的。1

可能最臭名昭著的故意内幕违规案例之一是爱德华·斯诺登(Edward Snowden),他是博思艾伦公司(Booz Allen)的承包商,与国家安全局合作。2013年,斯诺登窃取了近200万份情报文件,这被认为是美国历史上最大的盗窃案之一。作为系统管理员和架构师,斯诺登可以无限制地访问NSA系统,他还可以访问其他网站的文件,包括其他国家的文件。2入侵继续发生。2019年,两名推特员工被指控通过访问使用推特平台的沙特阿拉伯持不同政见者的信息为沙特阿拉伯进行间谍活动。3

即使组织在内部保护自己的系统,第三方入侵的威胁仍然存在。访问您的IT数据和网络的第三方越多,违规风险越高。其中一个更为广为人知的早期违规行为涉及利用一家经批准的暖通空调供应商的登录对目标公司的销售点系统进行黑客攻击,导致4000万张借记卡和信用卡数据被盗。

坏演员提供的证书使他们看起来像是局内人。万豪酒店透露,未经授权的黑客攻击已经暴露了3.83亿名客人的个人信息,而且黑客攻击已经发生了近五年未被发现。该公司指责中国黑客造成了这一漏洞。在高风险地区,政府机构也可能会越界。敌对国家行为体可能正在使用硬件攻击,而这些攻击在被盗信息被使用数月或数年后才能被检测到。

向基于云计算的转移只会加剧问题,因为IT云平台提供商对能够访问您的文件的人员的责任和控制有限。2019年初,Capital One的数据泄露暴露了超过1亿银行客户和申请人的个人数据,包括社会保障号码、信用评分、出生日期和关联银行账号。肇事者是一名前云员工,她在网上吹嘘自己的所作所为。

这些威胁的代价是巨大的。除了数百万美元的直接财务损失和对股票价格的负面影响外,披露商业秘密可能会产生长期影响。由于客户对公司保护个人信息的能力失去信心,商业信誉受到打击。如果不遵守隐私法规,如欧洲的GDPR或加州消费者隐私法案(CCPA),或某些行业存在重大监管影响,可能会被罚款。万豪酒店被处以1.23亿美元的GDPR罚款。英国航空公司因披露50万名客户的付款和个人信息而被罚款,数额更大:2.3亿美元。

目前的努力不起作用

在网络安全上投入了这么多的注意力和资金,为什么这仍然是一个严重的问题?

迄今为止,网络安全解决方案一直专注于检测黑客和入侵。虽然检测技术不断改进,但问题是检测是在事后进行的。违规行为可能在数月或数年后才会被发现(就像万豪酒店的情况一样,多年来,入侵行为一直未被发现)。到那时,损害很可能已经发生了。

检测通常是不完整的。攻击者仍然可以利用零日漏洞获取访问权限并规避软件防御。基础设施内部人员具有如此高的访问级别,他们可以删除检测日志并绕过任何软件安全机制。可以访问主机内存的系统管理员或程序可以删除日志、绕过安全审计并访问静态数据(Capital One攻击似乎就是这样)。

静态数据的加密也不是答案。应用程序和数据仍然必须解密才能进行运行时处理。此外,IT内部人员可以访问加密密钥;智能系统管理员可以删除审核日志。容器或虚拟机中的安全性不足会导致额外的风险。

我们需要的是一种在不限制IT内部人员充分履行职责的情况下,使安全自动化的方法。应该有一种方法,通过将IT职责与企业数据和网络的访问分离,实现安全的生产力。

最近的选项尚未准备就绪

在过去几年中,保护供应商提供了许多新选项。其中大多数都是点式解决方案,它们既不是端到端的,也不是准备好在企业范围内部署的。加密数据和程序是零碎和复杂的。因此,这些产品的实施往往很复杂,或者需要对正常的IT运营造成严重的中断。

还有另一个重要的限制。单点产品仅保护静态数据或网络上未使用的数据。在内存中运行应用程序以明文形式公开数据、主密钥、加密密钥和其他机密。特权访问管理(PAM)仅保护凭据。任何拥有授权凭据的人仍然可以查看数据和应用程序。

所有这些选项都需要额外的不必要的软件复杂性层,从而降低了生产率。挑战在于如何在安全性和隐私性与可用性和易实现性之间取得平衡。

预防而不是检测

在当今的环境中,企业永远无法确保及时检测和处理所有威胁。转向预防将重点从追踪已经发生的恶意行为转向维护安全资源和网络。

为确保企业安全,仅保护数据和应用程序是不够的。内存和网络也需要保护。这种保护不仅应包括本地应用程序和数据,还应包括在私有和公共云中运行的操作。虽然今天的方法保护静止和传输中的数据,但使用中的数据尚未得到适当处理,因为它是最复杂和最难保护的状态。

机密计算联盟成立于2019年,由Linux基金会赞助,旨在解决这一问题。该联盟的目标是定义和促进保密计算的采用,特别是保护系统内存中的敏感数据。20多位行业领袖加入了该集团,包括阿里巴巴、安居纳、ARM、百度、Facebook、谷歌云、IBM、英特尔、微软、甲骨文、红帽、腾讯和VMware。5

安全飞地提供高级别硬件安全

安全飞地(也称为可信执行环境或TEE)是机密计算的核心。安全飞地是嵌入新CPU中的一组安全相关指令代码。它们保护使用中的数据,因为enclave仅在CPU内实时解密,然后仅对enclave本身内运行的代码和数据进行解密。

Intel推出的Software Guard Extensions(SGX)6安全外壳基于硬件级加密内存隔离。AMD现在通过内置于Epyc中的SEV技术提供类似的功能。到2020年底,几乎所有服务器和云平台都将支持安全的飞地,包括Intel、AMD、Amazon AWS(及其新的Nitro enclaves)7、Microsoft Azure8、VMware、Google、Docker和Red Hat。9

在安全的飞地中,应用程序在与主机隔离的环境中运行。内存与机器上的任何其他东西(包括操作系统)完全隔离。私钥在硬件级别进行硬编码。一个称为认证的过程允许飞盘对其内部运行的硬件进行认证,并向远程方证明飞盘内存的完整性。安全的飞地可以简单有效地在本地、跨网络和云中保护应用程序、数据和存储。

在安全的飞地内运行时,任何其他实体都无法访问应用程序代码和数据。对系统具有root或物理访问权限的内部人员无权访问内存。甚至来宾操作系统、虚拟机监控程序或主机操作系统上的特权用户也会被阻止。整合安全堆栈可以降低复杂性,从而降低成本。

企业安全的新水平

安全的飞地为企业IT操作提供了更高级别的安全性。有了安全的飞地,IT内部人员就无法采取恶意行动,但仍能做好自己的工作。该过程对IT用户完全透明。

有了安全的飞地,企业也可以免受零日攻击。目前,“已知未知”允许攻击者在执行客户端任务时渗透操作系统。然而,即使操作系统、虚拟机监控程序或容器软件遭到破坏,在安全飞地内运行的应用程序也会在任何级别的权限上与主机操作系统隔离。这允许真正的数据分离和隔离。

访问数据和系统的第三方越多,风险越高。私有托管的云和数据中心为恶意内部人员提供了复制敏感数据或窃取驱动器的可能性。在云中,敏感数据在被基于云的软件应用程序使用时不受保护。安全的飞地解决了这些关键的操作问题,而不需要严格的安全区域,这会导致服务器基础架构配置过度或利用不足。优化服务器利用率有助于降低基础架构和运营成本。

领先的数据中心公司Equinix表示,网络安全威胁的增加是影响数字信息基础设施的一个关键问题。2020年,Equinix预测:

“新的数据处理能力,如多方安全计算、完全同态加密(在加密数据上操作)和安全飞地(即使云运营商也无法窥视云消费者执行的代码),将走向主流,并将允许企业以安全的方式运行其计算。”10

安全封装防止关键威胁

作为一名CISO,您的企业面临多种威胁——从被盗数据到系统管理员或SRE的未经授权访问。安全封地可以通过一种整合的、易于实施的方法帮助您防止各种威胁。

采纳障碍

到目前为止,实施安全飞地既复杂又昂贵。必须对应用程序进行大量重写才能使用安全的enclave,并且经常需要对IT流程进行更改。此外,每个芯片供应商都有自己的软件开发工具包(SDK)。这意味着实现需要大量的设计、开发和测试资源,这使得过程既昂贵又耗时。

在这个领域有几种开源替代方案,包括Asylo、open Enclaves和Intel的SGX。然而,这些也需要重新编译每个应用程序并使用SDK。此外,这些产品目前不提供企业级所需的支持或部署功能,如灾难恢复、高可用性和云环境中的扩展。

解决这些问题的新解决方案消除了软件重写或实施新流程的需要。有关更多详细信息,请参阅安朱纳白皮书:为什么安朱纳:防止内部威胁。

下一步:立即准备

保护飞地的行动势头越来越大。在未来几年内,安全飞地将成为企业的标准安全技术。随着多个计算环境(从本地数据中心到公共云到边缘)的使用越来越多,现在是准备为您的操作实施这一级别的保护的时候了。

向您的团队提出以下问题:

- 如何保护公共云中的敏感应用程序?

- 您的云提供商正在采取哪些措施来应对这一持续的内部威胁?

- 您有第三方风险敞口吗?如何在不受信任的地区保护您的应用程序和数据?

- 您是否担心政府传票可能要求访问客户数据?

- 您是否准备重新编写应用程序以利用安全飞地?

- 拥有一个能够自动将应用程序移动到安全环境中的解决方案有多重要?

要了解Anjuna如何在不需要重写软件的情况下简单直接地部署安全飞地,请参阅白皮书《防止内部威胁》。

参考资料

- 1https://www.infosecurity-magazine.com/news/insider-threats-reponsible-for-43/

- 2https://www.bloomberg.com/news/articles/2014-01-09/pentagon-finds-snowden-took-1-7-million-files-rogers-says

- 3https://www.washingtonpost.com/national-security/former-twitter-employees-charged-with-spying-for-saudi-arabia-by-digging-into-the-accounts-of-kingdom-critics/2019/11/06/2e9593da-00a0-11ea-8bab-0fc209e065a8_story.html

- 4https://www.gartner.com/smarterwithgartner/gartner-top-7-security-and-risk-trends-for-2019/

- 5https://confidentialcomputing.io

- 6https://software.intel.com/en-us/sgx

- 7https://aws.amazon.com/ec2/nitro/

- 8https://azure.microsoft.com/en-us/solutions/confidential-compute/

- 9https://www.ibm.com/cloud/blog/data-use-protection-ibm-cloud-using-intel-sgx?mhsrc=ibmsearch_a&mhq=secure%20enclaves

- 10https://www.equinix.com/newsroom/press-releases/pr/123853/Top--Technology-Trends-to-Impact-the-Digital-Infrastructure-Landscape-in-/

最新内容

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago

- 1 month 3 weeks ago