category

摘要:要将零信任原则应用于Microsoft 365的Microsoft Copilot,您需要在Microsoft 365租户中应用七层保护:

- 数据保护

- 身份和访问

- 应用程序保护

- 设备管理和保护

- 威胁防护

- 与团队安全协作

- 用户对数据的权限

介绍

在将Microsoft Copilot for Microsoft 365或Copilot引入您的环境之前,Microsoft建议您建立坚实的安全基础。幸运的是,零信任的形式为强大的安全基础提供了指导。零信任安全策略将每个连接和资源请求视为来自不受控制的网络和不良行为者。无论请求源自何处或访问什么资源,零信任都教会我们“永远不要信任,始终要验证”

本文提供了应用零信任安全原则的步骤,以以下方式为Copilot准备环境:

| Zero Trust principle | Definition | Met by |

|---|---|---|

| Verify explicitly | Always authenticate and authorize based on all available data points. | Enforce the validation of user credentials, device requirements, and app permissions and behaviors. |

| Use least privileged access | Limit user access with Just-In-Time and Just-Enough-Access (JIT/JEA), risk-based adaptive policies, and data protection. | Validate JEA across your organization to eliminate oversharing by ensuring that correct permissions are assigned to files, folders, Teams, and email. Use sensitivity labels and data loss prevention policies to protect data. |

| Assume breach | Minimize blast radius and segment access. Verify end-to-end encryption and use analytics to get visibility, drive threat detection, and improve defenses. | Use Exchange Online Protection (EOP) and Microsoft Defender XDR services to automatically prevent common attacks and to detect and respond to security incidents. |

有关Copilot的基础知识,请参阅概述以及如何开始。

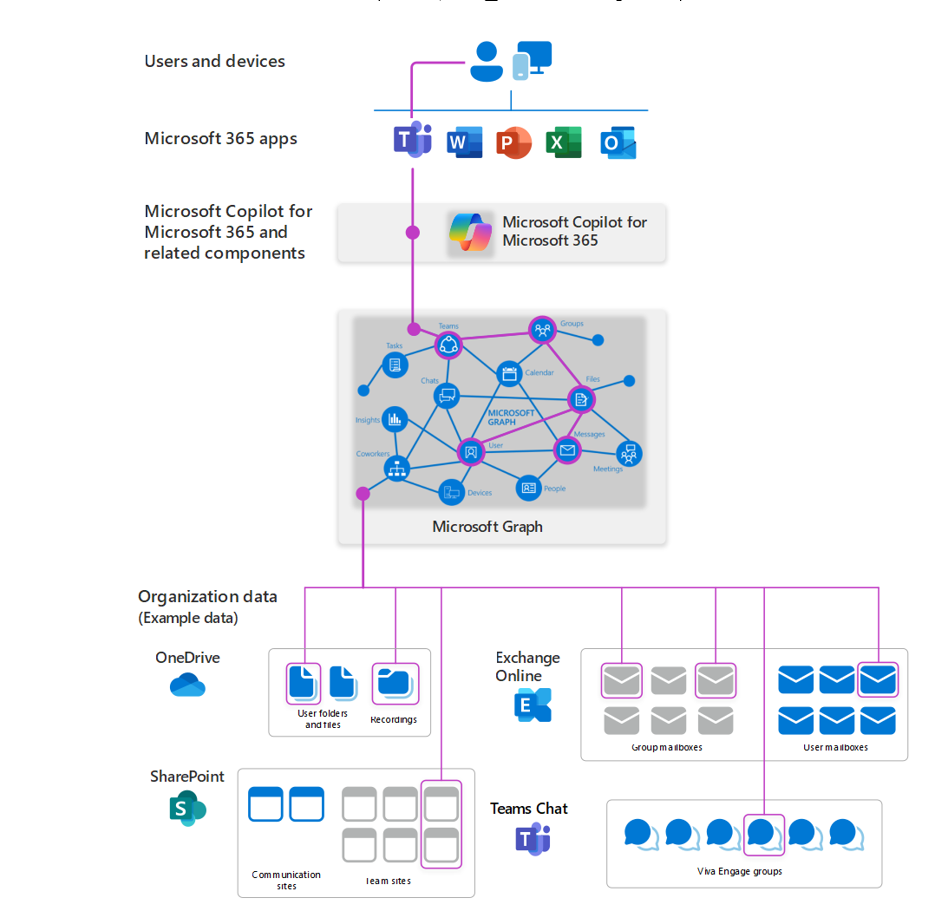

逻辑架构

您可以在整个架构中应用Copilot的零信任原则,从用户和设备到他们可以访问的应用程序数据。下图显示了逻辑架构组件。

Copilot的逻辑架构图。

在图中:

- 用户设备安装了Microsoft 365应用程序,用户可以从中启动Copilot提示

- 副驾驶部件包括:

- Copilot服务,协调对用户提示的响应

- Microsoft 365租户数据的Microsoft Graph实例

- 包含组织数据的Microsoft 365租户

这篇文章是什么

本文将引导您完成应用零信任原则为Copilot准备Microsoft 365环境的步骤。

| Step | Task | Zero Trust principle(s) applied |

|---|---|---|

| 1 | Deploy or validate your data protection | Verify explicitly Use least privileged access |

| 2 | Deploy or validate your identity and access policies | Verify explicitly Use least privileged access |

| 3 | Deploy or validate your App Protection policies | Use least privileged access Assume breach |

| 4 | Deploy or validate device management and protection | Verify explicitly |

| 5 | Deploy or validate your threat protection services | Assume breach |

| 6 | Deploy or validate secure collaboration with Teams | Verify explicitly Use least privileged access |

| 7 | Deploy or validate user permissions to data | Use least privileged access |

因为不同的组织可能处于部署零信任保护的不同阶段,在以下每个步骤中:

- 如果您没有使用步骤中描述的任何保护措施,请在分配Copilot许可证之前花时间进行试点和部署。

- 如果您正在使用步骤中描述的一些保护措施,请将步骤中的信息用作检查表,并在分配Copilot许可证之前验证所述的每种保护措施是否已进行试点和部署。

有关Microsoft 365安全相关功能和其他功能的最新Copilot支持,请参阅Copilot要求。

注:

从2024年1月1日开始,Copilot将普遍适用于微软365 A3和A5教员。有关更多信息,请参阅此技术社区帖子。

步骤1。部署或验证您的数据保护

为了防止您组织的数据面临过度曝光或过度分享的风险,下一步是保护Microsoft 365租户中的数据。您必须确保:

- 您的数据按敏感级别分类。

- 灵敏度标签表示用户应用或自动应用的灵敏度级别。

- 您可以查看敏感度标签在Microsoft 365租户中的使用情况。

这些数据保护功能也可用于确保您的组织遵守数据法规,例如涉及保护个人信息的法规。

Microsoft Permissions的以下功能增强了您对Copilot的数据安全性和合规性:

- 敏感标签和内容由Microsoft权限信息保护加密

- 数据分类

- 客户密钥

- 通信合规性

- 审计

- 内容搜索

- 电子文件披露

- 保留和删除

- 客户密码箱

有关详细信息,请参阅Microsoft副驾驶的Microsoft权限数据安全性和合规性保护,以及部署Microsoft副驾驶数据安全性与合规性防护的注意事项。

E3入门

敏感标签是保护数据的基石。在创建标签来表示项目的敏感性和应用的保护措施之前,您必须了解您组织现有的分类分类法,以及它如何映射到用户在应用程序中看到和应用的标签。创建敏感度标签后,发布它们,并向用户提供如何以及何时在Word、Excel、PowerPoint和Outlook中应用它们的指导。

有关更多信息,请参阅:

- Get started with sensitivity labels

- Create and configure sensitivity labels and their policies

- Enable sensitivity labels for Office files in SharePoint and OneDrive

考虑通过使用默认标签和强制标签的灵敏度标签策略设置来增强手动标签。默认标签有助于设置要应用于所有内容的基本保护级别设置。强制标签确保用户为文档和电子邮件添加标签。然而,如果没有全面的用户培训和其他控制,这些设置可能会导致标签不准确。

请参阅以下附加资源以保护您组织的数据:

- 为文件和电子邮件创建DLP策略。

- 创建保留策略以保留所需内容并删除不需要的内容。

- 使用内容浏览器查看和验证具有敏感标签、保留标签或在组织中被归类为敏感信息类型的项目。

E5的下一步

使用Microsoft 365 E5,您可以扩展敏感度标签以保护更多内容和更多标签方法。例如,使用容器标签标记SharePoint网站和团队,以及在Microsoft 365及更高版本中自动标记项目。有关更多信息,请参阅常见标签场景列表以及它们如何与业务目标保持一致。

考虑这些额外的Microsoft 365 E5功能:

- 将数据丢失预防策略扩展到更多位置,并使用更广泛的分类器来查找敏感信息。

- 当发现敏感信息需要与保留策略不同的设置或更高级别的管理时,可以自动应用保留标签。

- 为了帮助您更好地了解敏感数据及其标记方式,请使用活动资源管理器和内容资源管理器的全部功能。

步骤2。部署或验证您的身份和访问策略

为了防止不良行为者使用Copilot更快地发现和访问敏感数据,第一步是防止他们获得访问权限。您必须确保:

- 用户需要使用强身份验证,仅凭猜测用户密码是无法攻破的。

- 对身份验证尝试的风险进行了评估,并提出了更多要求。

- 您可以对授予用户帐户的访问权限进行审查,以防止过度分享。

E3入门

微软365 E3包括微软Entra ID P1许可证。根据此计划,Microsoft建议使用以下常见的条件接收策略:

- Require multifactor authentication (MFA) for administrators

- Require MFA for all users

- Block legacy authentication

确保将Microsoft 365服务和其他SaaS应用程序纳入这些政策的范围。

如果您的环境包含具有本地Active Directory域服务的混合身份,请确保部署Microsoft Entra密码保护。此功能检测并阻止已知的弱密码及其变体,还可以阻止特定于您组织的密码中的更多弱词。

E5的下一步

Microsoft 365 E5包括Microsoft Entra ID P2许可证。开始实施微软推荐的条件接收和相关政策,包括:

- 当登录风险为中等或高时,需要MFA。

- 要求高风险用户更改密码(适用于不使用无密码身份验证的情况)。

有关根据您的许可计划实施身份和访问保护的更多信息,请参阅提高MFA混合工作人员的登录安全性。

Microsoft 365 E5和Microsoft Entra ID P2都为特权帐户提供了更多保护。实施下表中总结的功能。

| Capability | Resources |

|---|---|

| Privileged Identity Management (PIM) | Provides protections for privileged accounts that access resources, including resources in Microsoft Entra ID, Azure, and other Microsoft Online Services such as Microsoft 365 or Microsoft Intune. See Plan a Privileged Identity Management deployment. |

| Microsoft Purview Privileged Access Management | Allows granular access control over privileged Exchange Online admin tasks in Office 365. It can help protect your organization from breaches that use existing privileged admin accounts with standing access to sensitive data or access to critical configuration settings. See Privileged access management overview. |

最后,考虑将访问审查作为您整体JEA战略的一部分。访问权限审查使您的组织能够有效地管理组成员资格、对企业应用程序的访问和角色分配。可以定期审查用户的访问权限,以确保只有合适的人才能获得适当的持续访问权限。

步骤3。部署或验证您的应用程序保护策略

对于Microsoft 365 E3和E5,请使用Intune应用程序保护策略(App),这些规则可确保组织的数据保持安全或包含在托管应用程序中。

通过APP,Intune在您的组织数据和个人数据之间创建了一堵墙。APP确保指定应用程序中的组织数据不能复制粘贴到设备上的其他应用程序,即使设备未被管理。

APP可以防止无意或有意将Copilot生成的内容复制到设备上未包含在允许的应用程序列表中的应用程序。APP可以限制使用受损设备的攻击者的爆炸半径。

有关更多信息,请参阅创建应用程序保护策略。

步骤4。部署或验证您的设备管理和保护

为了防止不良行为者破坏设备或使用受损设备访问Copilot,下一步是使用Microsoft 365的设备管理和保护功能。您必须确保:

- 设备已在Microsoft Intune中注册,必须满足健康和合规要求。

- 您可以管理设备上的设置和功能。

- 您可以监控您的设备的风险水平。

- 您可以主动防止数据丢失。

E3入门

Microsoft 365 E3包括用于管理设备的Microsoft Intune。

接下来,开始将设备注册到管理中。注册后,设置合规政策,然后要求健康和合规的设备。最后,您可以部署设备配置文件(也称为配置配置文件)来管理设备上的设置和功能。

要部署这些保护,请使用以下文章集。

- Step 1. Implement App Protection policies

- Step 2. Enroll devices into management

- Step 3. Set up compliance policies

- Step 4. Require healthy and compliant devices

- Step 5. Deploy device profiles

E5的下一步

Microsoft 365 E5还包括用于端点的Microsoft Defender。部署Microsoft Defender for Endpoint后,通过将Microsoft Intune与Defender for Endpoint集成,您可以获得更深入的了解和对设备的保护。对于移动设备,这包括监控设备风险作为访问条件的能力。对于Windows设备,您可以监控这些设备是否符合安全基线。

Microsoft 365 E5还包括端点数据丢失防护(DLP)。如果您的组织已经了解您的数据,已经开发了数据敏感架构并应用了该架构,您可能已经准备好通过使用Microsoft权限DLP策略将此架构的元素扩展到端点。

要部署这些设备保护和管理功能,请使用以下文章:

- Step 6. Monitor device risk and compliance to security baselines

- Step 7. Implement DLP with information protection capabilities

步骤5。部署或验证您的威胁防护服务

为了检测不良行为者的活动并阻止他们访问Copilot,下一步是使用Microsoft 365的威胁防护服务。您必须确保:

- 您可以自动阻止常见类型的电子邮件和基于设备的攻击。

- 您可以使用功能来减少Windows设备的攻击面。

- 您可以通过一套全面的威胁防护服务来检测和应对安全事件。

E3入门

Microsoft 365 E3包括Office 365防御程序和端点防御程序中的几个关键功能。此外,Windows 11和Windows 10还包括许多威胁防护功能。

适用于Office 365 P1的Microsoft Defender

Microsoft Defender for Office 365 P1包括Exchange联机保护(EOP),该保护包含在Microsoft 365 E3中。EOP有助于保护您的电子邮件和协作工具免受网络钓鱼、冒充和其他威胁。使用这些资源配置反恶意软件、反垃圾邮件和反钓鱼保护:

端点P1的防御程序

Microsoft 365 E3包括用于端点P1的Microsoft Defender,其中包括以下功能:

- 下一代保护——帮助您的设备实时抵御新出现的威胁。此功能包括Microsoft Defender Antivirus,它使用文件和进程行为监控不断扫描您的设备。

- 攻击面减少——通过配置自动阻止潜在可疑活动的设置,从一开始就防止攻击的发生。

使用这些资源为端点计划1配置Defender:

Windows保护功能

默认情况下,Windows包括跨硬件、操作系统、应用程序等的强大安全和保护。请参阅Windows安全简介以了解更多信息。下表列出了Microsoft 365 E3中包含的重要Windows客户端威胁防护功能。

| Capability | Resources |

|---|---|

| Windows Hello | Windows Hello for Business Overview |

| Microsoft Defender Firewall | Windows Defender Firewall documentation |

| Microsoft Defender SmartScreen | Microsoft Defender SmartScreen overview |

| Application Control for Windows | Application Control for Windows |

| BitLocker | Overview of BitLocker device encryption |

| Microsoft Defender Application Guard for Edge | Microsoft Defender Application Guard overview |

这些功能可以通过使用组策略对象(GPO)或使用设备管理工具(包括Intune)直接在客户端上配置。但是,您只能通过部署配置文件来管理Intune中设备的设置,这是Microsoft 365 E5的一项功能。

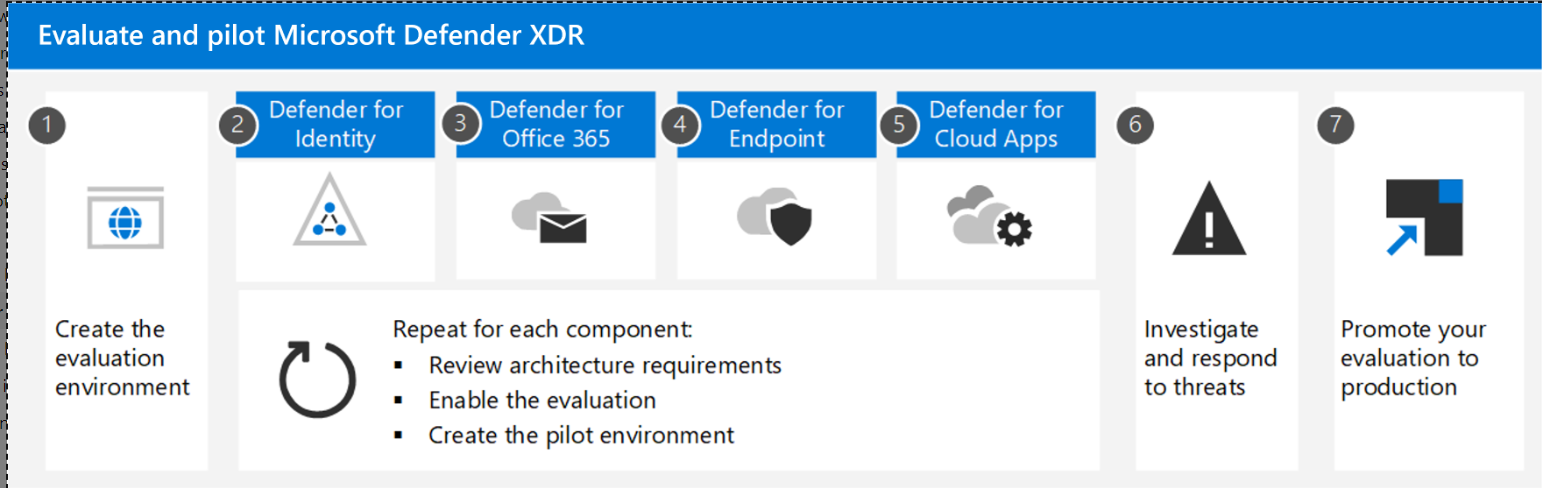

E5的下一步

要获得更全面的威胁防护,请试用并部署Microsoft Defender XDR,其中包括:

- Defender for Identity

- Defender for Office 365 P2

- Defender for Endpoint P2

- Defender for Cloud Apps

Microsoft建议按所示顺序启用Microsoft 365的组件:

评估和部署Microsoft Defender XDR组件的过程图。

有关此图的更多信息和说明,请参阅评估和试用Microsoft Defender XDR。

部署Microsoft Defender XDR后,将这些扩展检测和响应(XDR)工具与Microsoft Sentinel集成。Microsoft Sentinel的许可和计费与Microsoft 365 E5分开。使用这些资源获取更多信息:

- 实施Microsoft Sentinel和Microsoft Defender XDR以实现零信任

- 计划成本并了解Microsoft Sentinel定价和计费

步骤6。部署或验证Microsoft Teams的安全协作

Microsoft提供了在三个不同级别(基线、敏感和高度敏感)保护您的团队的指导。介绍Copilot是审查您的环境并确保配置适当保护的好时机。使用以下步骤:

- 确定需要高度敏感保护的团队或项目。为此级别配置保护。许多组织没有需要这种级别保护的数据。

- 确定需要敏感保护的团队或项目,并应用这种保护。

- 确保所有团队和项目至少都配置了基线保护。

有关更多信息,请参阅这些资源:

外部共享

介绍Copilot是审查与组织外部人员共享文件和允许外部贡献者的政策的好时机。访客帐户没有使用Copilot的许可。

为了与组织外部的人员共享,您可能需要共享任何敏感信息。请参阅这些资源:

- Apply best practices for sharing files and folders with unauthenticated users

- Limit accidental exposure to files when sharing with people outside your organization

- Create a secure guest sharing environment

有关与组织外部人员的协作,请参阅以下资源:

- Collaborate on documents to share individual files or folders

- Collaborate on a site for guests in a SharePoint site

- Collaborate as a team for guests in a team

- Collaborate with external participants in a channel for people outside the organization in a shared channel

步骤7。部署或验证数据的最低用户权限

为了防止您组织的数据面临过度曝光或过度分享的风险,下一步是确保所有用户都有足够的访问权限(JEA)来执行他们的工作,而不是更多。用户不应该发现他们不应该查看或共享的数据。

为了防止过度分享,实施所有用户必须遵守的权限要求和组织策略,并培训用户使用它们。例如,制定控制措施,如要求网站所有者进行网站访问审查,或限制从一个中心位置访问已定义的安全组。

要检测现有的过度分享:

- 在文件级别

使用Microsoft权限的信息保护及其数据分类控制、集成内容标签和相应的数据丢失预防策略。

这些功能可以帮助您识别Microsoft Teams、SharePoint网站、OneDrive位置、电子邮件、聊天对话、本地基础架构和包含敏感信息或机密内容的端点设备中的文件,然后自动应用控制以限制其访问。

- 在Microsoft Teams和SharePoint中的站点团队和容器级别

您可以在站点和团队级别审核对共享内容的访问权限,并实施限制,将信息发现限制在只有那些应该有访问权限的人。

为了进一步自动化此过程,Microsoft Syntex–SharePoint高级管理可帮助您发现SharePoint和Microsoft Teams文件的潜在过度分享。

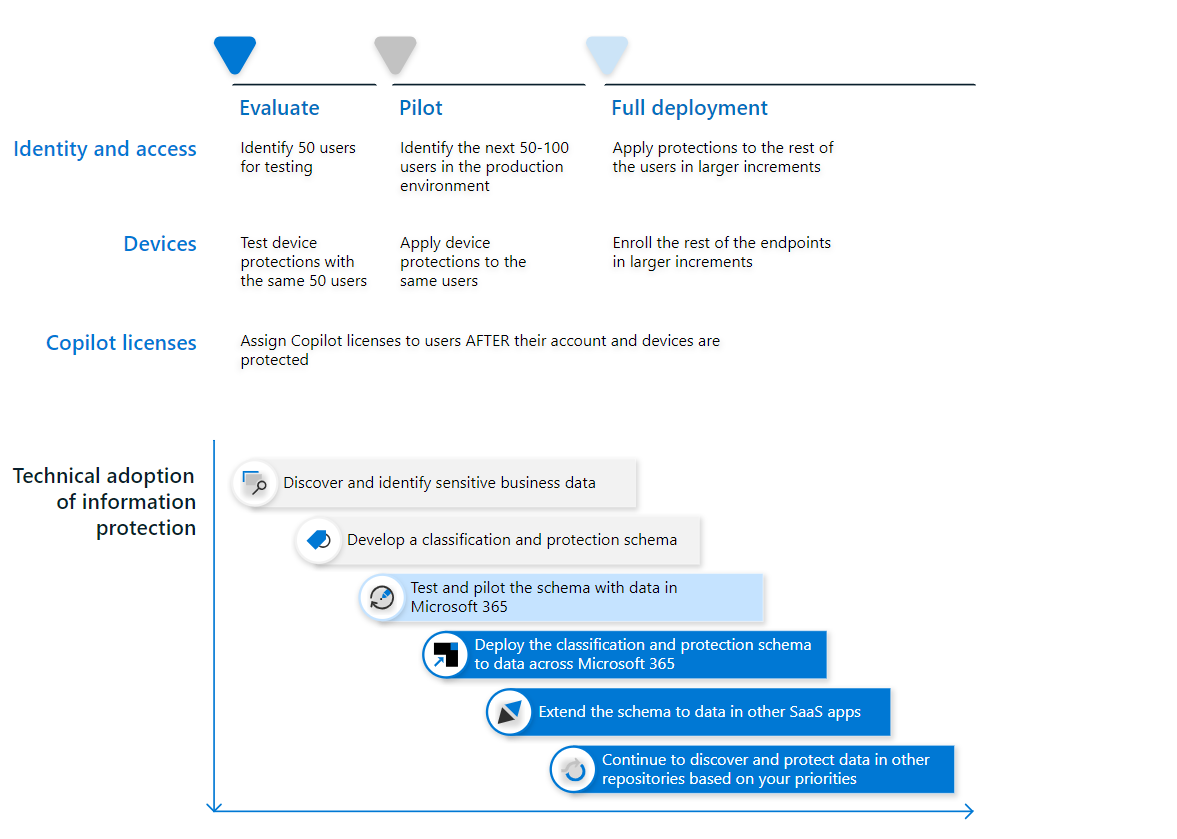

并行应用保护和部署Copilot

为了在适当的保护措施下简化租户中Copilot许可证的分配,您可以同时进行这两项操作。下图显示了如何在将Copilot许可证分配给单个用户帐户及其设备(一旦受到保护)之前,完成推出保护的各个阶段。

并行应用保护和部署Copilot的示意图。

如图所示,在部署身份和设备访问保护的同时,您可以在整个组织中推出信息保护。

培训

开始使用Copilot

| Training | Get started with Copilot |

|---|---|

|

This learning path walks you through the basics of Copilot, showcases its versatility across various Microsoft 365 applications, and offers advice on maximizing its potential. |

| Training | Prepare your organization for Copilot |

|---|---|

|

This learning path examines the Copilot design, its security and compliance features, and provides instruction on how to implement Copilot. |

Next steps

Watch the How to get ready for Copilot video.

See these additional articles for Zero Trust and Microsoft's Copilots:

Also see:

- Microsoft Purview data security and compliance protections for Microsoft Copilot

- Data, Privacy, and Security for Copilot for Microsoft 365

- Copilot for Microsoft 365 documentation

Summary poster

For a visual summary of the information in this article, see the Copilot architecture & deployment poster.

Use the Visio file to customize these illustrations for your own use.

For more Zero Trust technical illustrations, click here.

References

Refer to these links to learn about the various services and technologies mentioned in this article.

- Copilot for Microsoft 365 overview

- Common security policies for Microsoft 365 organizations

- Intune App Protection policies (APP)

- Manage devices with Intune

- EOP overview

- Introduction to Windows security

- Evaluate and pilot Microsoft Defender XDR

- Get started with sensitivity labels

- Create DLP policies

- Configure Teams with three tiers of protection

- Microsoft Syntex – SharePoint Advanced Management

- 登录 发表评论

- 110 次浏览

最新内容

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago