category

在本文中

- 安全开发生命周期

- 数据中心安全

- DDoS防御系统

- 数据隔离

- 加密

- 安全身份

- 客户对安全控制的责任

- 接下来的步骤

当您使用在线服务时,安全是一项共同的责任。Microsoft、我们的客户和我们的转售合作伙伴都可以在保护数据和满足法规遵从性要求方面发挥作用。Dynamics 365提供各种安全控制,帮助您保护云中的数据。本文解释了Dynamics365中的核心安全控制以及您作为客户的责任。

安全开发生命周期

安全开发生命周期(SDL)是一个帮助开发人员构建更安全软件的过程。它通过将安全和隐私考虑因素集成到开发过程的每个阶段,帮助他们满足安全合规性要求。

| Phase | Description |

|---|---|

| Training | Developers learn about security best practices and tools. |

| Requirements | Developers define security and privacy requirements for the software, create quality gates and bug bars, and perform rich assessments of security and privacy. |

| Design | Developers create a secure design and threat model for the software. |

| Implementation | Developers write secure code and use approved tools to detect and fix vulnerabilities. |

| Verification | Developers test and review the software for security and privacy issues. |

| Release | Developers create a security response plan, conduct a final security review, and certify the software for release. |

| Response | Developers monitor and respond to security incidents and feedback. |

了解有关Microsoft安全开发生命周期的更多信息。

数据中心安全

Microsoft设计、构建和运营数据中心,这些数据中心严格控制对存储数据的区域的物理访问。我们理解保护您的数据的重要性,并致力于保护托管数据的数据中心。我们在Microsoft有一个专门的团队,专注于设计、构建和运营支持Azure的物理设施。如下图所示,该团队投资于最先进的物理安全功能,如以下所示:

- 围墙和围栏

- 建筑物内的抗震支撑、全天候安保人员和备用电源

- 计算机室内的摄像头、报警器和双因素访问控制系统

外围、建筑和计算机室的最先进物理数据中心安全功能说明。

了解有关数据中心安全的更多信息。

DDoS防御系统

分布式拒绝服务(DDoS)攻击是指试图利用来自多个受损计算机系统的流量淹没目标,如服务器、网站或其他网络资源,以阻止用户访问该目标。Azure有一个防御系统,可保护其平台服务免受DDoS攻击。它使用标准的检测和缓解技术,能够抵御来自平台内外的攻击。

进一步了解我们的拒绝服务防御策略。

数据隔离

Dynamics 365运行在Azure上,因此它本质上是一个多租户服务。这意味着多个客户的部署和虚拟机共享相同的物理硬件。Azure使用逻辑隔离将每个客户的数据与其他客户的数据分开。这为您提供了多租户服务的规模和经济效益,同时防止客户访问彼此的数据。

了解有关Azure中客户数据保护的更多信息。

加密

数据是您最有价值和不可替代的资产之一,加密是多层数据安全战略中最后也是最坚固的防线。Microsoft商业云服务和产品在传输和休息时使用加密来保护您的数据并帮助您保持对数据的控制。

了解有关Azure加密的更多信息。

静止数据保护

Dynamics 365环境数据库至少使用SQL TDE(透明数据加密,符合FIPS 140-2)实时加密和解密数据和日志文件。这在静止时提供数据加密。

使用SQL透明数据库加密进行完全数据库加密的功能说明。

默认情况下,Microsoft存储和管理Dynamics 365部署的数据库加密密钥。金融和运营应用程序使用服务器端加密和服务管理密钥。Microsoft处理密钥管理的各个方面,如密钥发布、轮换和备份。

对于客户参与应用程序,您可以选择自己管理租户中所有实例的数据库加密密钥。了解有关客户管理的加密密钥的更多信息。

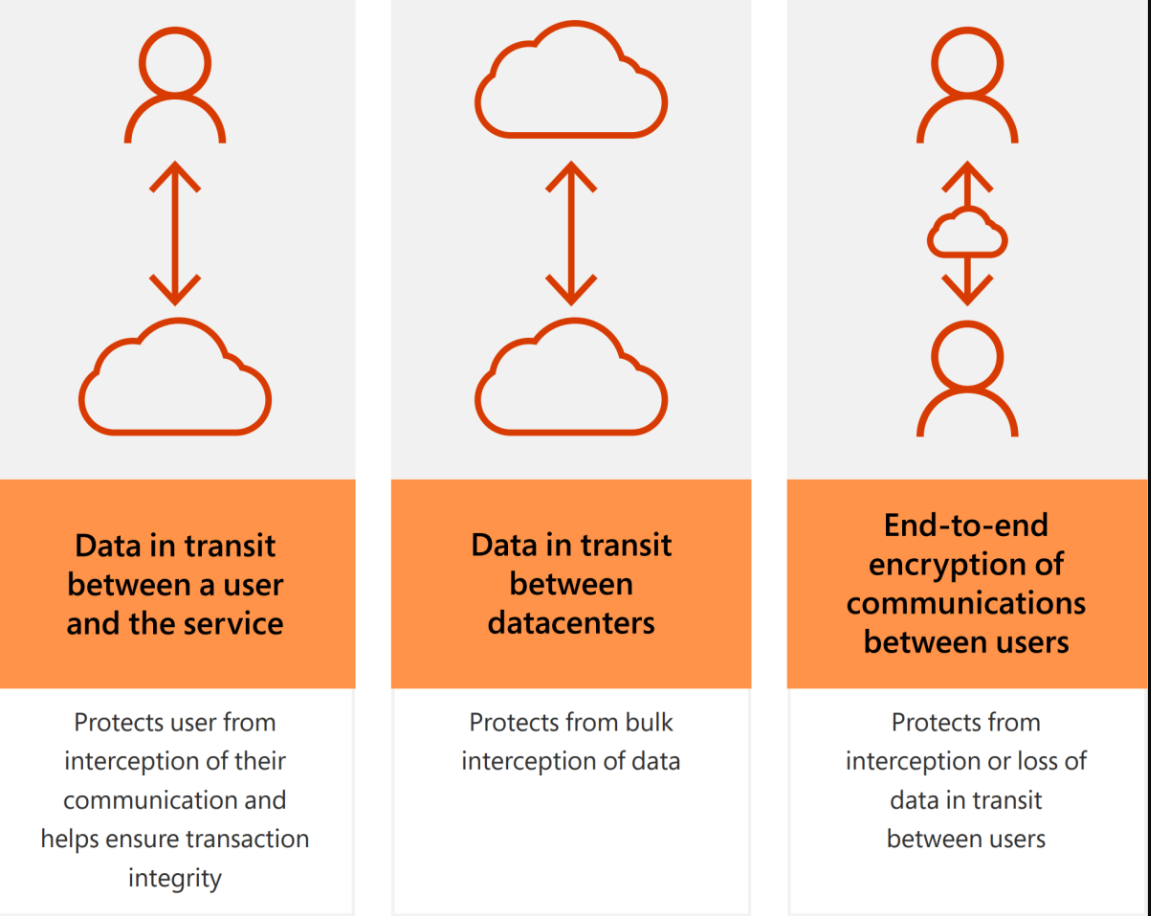

在传输数据保护

您在传输中的数据受到多种保护。Dynamics 365使用HTTPS加密来保护Dynamics 365和用户之间的通信。Azure保护传输到外部组件或从外部组件传输的数据,以及内部传输的数据(例如在两个虚拟网络之间)。Azure使用行业标准传输协议,如用户设备和Microsoft数据中心之间以及数据中心内部的TLS。

说明如何在用户和服务之间、数据中心之间以及通过用户之间通信的端到端加密来保护数据。

安全身份

身份和访问管理对每个组织都至关重要。Microsoft Entra是一个完整的身份和访问管理解决方案,具有集成的安全性,每月将超过4.25亿人连接到他们的应用程序、设备和数据。Dynamics 365应用程序使用Microsoft Entra ID作为无缝身份解决方案。

笔记

Azure Active Directory现在是Microsoft Entra ID。了解更多信息

了解有关有助于身份管理的Azure安全功能的更多信息。

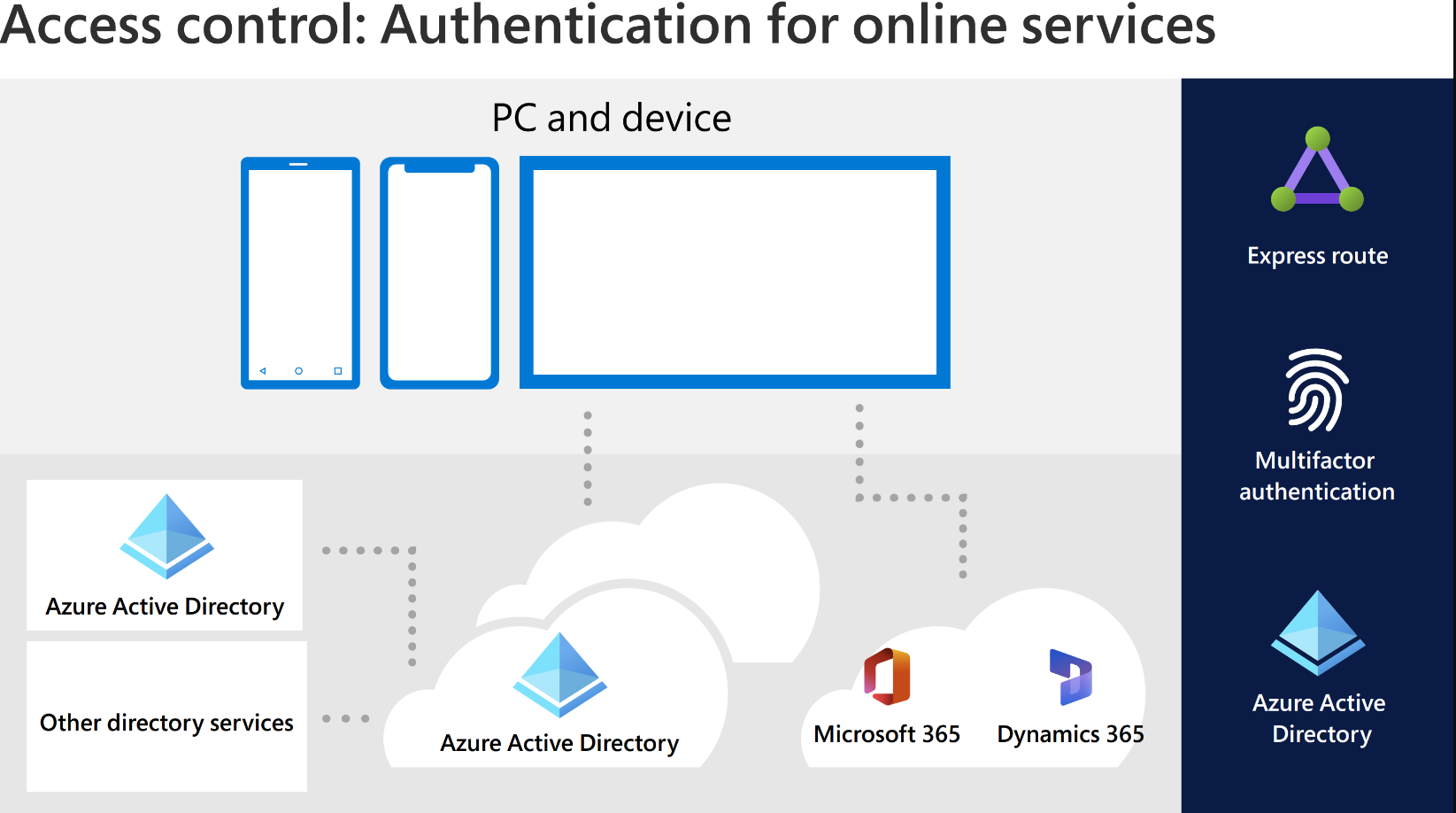

用户身份验证

身份验证是证明身份的过程。Microsoft身份验证平台使用OpenID Connect协议来处理身份验证。默认情况下,只有经过身份验证的用户才能访问Dynamics 365。

在Azure上运行的解决方案使用Microsoft Entra作为集中式身份提供程序。Dynamics 365应用程序与租户Microsoft Entra的特定实例相关联。若要访问Dynamics 365应用程序,用户必须在关联租户中拥有Microsoft Entra ID帐户,并被分配到具有有效许可证的Dynamics 365环境。在组织跨越多个Microsoft Entra租户的情况下,必须在关联租户中表示外部用户。您应该将这些外部用户作为访客用户添加到租户中,然后为他们分配适当的许可证。

笔记

外部用户可以匿名访问Power Pages,也可以作为通过其他通用身份提供程序选项登录门户的外部用户访问。在什么是Power Pages?了解更多信息?。

Microsoft Entra适用于云、移动或本地应用程序。它委托身份验证和授权来启用以下场景:

- 要求用户位于特定位置的条件访问策略

- 多因素身份验证(MFA)

- 单点登录(SSO),用户可以登录一次,然后自动登录到共享同一集中目录的所有web应用程序

Azure提供与Active Directory内部部署的完全安全的身份联合。与Microsoft Entra或Microsoft 365的联合使用允许用户使用其本地凭据进行身份验证,并访问云中的所有资源。

图示Microsoft Entra如何为PC和设备、应用程序(如Microsoft 365和Dynamics 365)、其他目录服务以及多因素身份验证提供身份验证和授权。

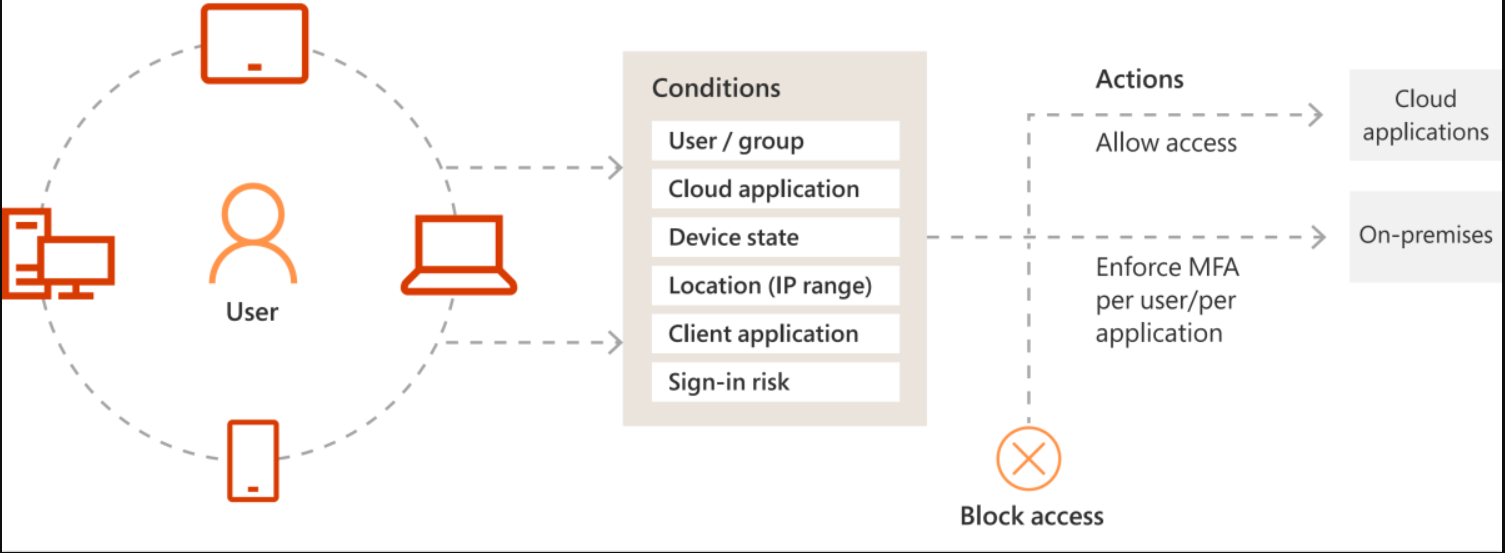

条件访问的身份验证

用户可以从任何地方和任何设备访问云应用程序,如办公室或家中的手机、平板电脑或笔记本电脑。因此,访问控制决策不应该只基于谁可以访问资源。您还需要考虑如何访问资源。Microsoft Entra外部标识通过提供条件访问策略来满足这一要求。有了条件访问,您可以根据条件实现访问云应用程序的自动访问控制决策。

说明条件访问如何根据条件自动决定允许或阻止访问您的应用程序。

了解有关Microsoft Entra External ID的更多信息。

授权

授权是对访问Dynamics 365应用程序的控制。它允许您控制用户可以访问的功能和数据。Dynamics 365使用安全角色进行授权。对用户进行身份验证后,分配给该用户或用户组的安全角色将授权访问数据、服务、菜单和其他Dynamics 365功能。

客户参与应用程序与财务和运营应用程序的安全角色概念不同。了解有关客户参与应用程序安全以及财务和运营应用程序安全的更多信息。

审计和监测

所有Dynamics 365应用程序都提供审核功能。审核创建与安全数据存储、登录或其他重要事件的活动相关的事件日志。

与授权一样,客户参与应用程序、财务和运营应用程序的审计也有所不同。了解有关客户参与应用程序安全以及财务和运营应用程序安全的更多信息。

客户对安全控制的责任

作为客户,您有责任:

- 账户和身份管理

- 创建和配置条件访问策略

- 创建和分配安全角色

- 启用和配置审核和监视

- Dynamics 365以外的解决方案组件的身份验证和安全性

Dynamics 365集成的安全性

大多数Dynamics 365实现都与一系列Azure服务、内部部署系统和云系统集成。

Dynamics 365实现与各种云系统、内部部署系统和一系列Azure服务集成的说明。

在构建自定义解决方案之前,请考虑开箱即用的集成。与其他Microsoft服务的本机集成是一种经过尝试、测试和推荐的方法。Dynamics 365中提供的本机集成选项的一些示例包括:

- Dynamics 365和Microsoft SharePoint

- Dynamics 365和Microsoft Exchange Online

- 双重写入,用于客户参与应用程序与财务和运营应用程序之间的集成

使用服务器到服务器(S2S)身份验证将Dynamics 365与您的自定义网站和服务安全无缝地集成。我们提到的一些本机集成,如Dynamics 365和SharePoint,也使用S2S身份验证。

对于您的本地系统,我们建议您尽可能部署连接到Azure混合连接的本地数据网关。

Azure Service Bus是一个完全管理的企业消息代理,具有消息队列和发布订阅文章。服务总线用于将应用程序和服务彼此解耦。在许多情况下,我们建议通过使用服务总线将业务线应用程序与云服务集成,这为不同的内部部署或基于云的业务线应用之间的通信提供了一个安全的通道。

许多客户对出站连接允许的IP范围使用allowlist。Dynamics 365等现代云服务的解决方案没有静态和特定的IP范围。我们建议您将整个Azure区域包括在IP允许列表中,以便系统正常工作。

Azure Logic应用程序允许的IP列表要短得多。使用本地数据网关可以减少或消除对allowlist的需要。

Azure服务可用性

您应该检查架构中的任何Azure解决方案是否在您需要的云和区域中可用。按区域了解有关Azure产品可用性的更多信息。

接下来的步骤

- Learn about security features in customer engagement apps

- Learn about security features in Power Pages

- Learn about security features in finance and operations apps

- Learn how to make security a priority from day one

- Use the Success by Design security checklist to help identify and prioritize key requirements and implementation activities in the areas of privacy and compliance, identity and access, and application security

- 登录 发表评论

- 34 次浏览