category

组织通常使用混合环境,资源在Azure和内部部署上运行。大多数Azure资源,如虚拟机(VM)、Azure应用程序和Microsoft Entra ID,都可以受到在Azure上运行的安全服务的保护。

组织通常还订阅Microsoft 365,为用户提供Word、Excel、PowerPoint和Exchange等在线应用程序。Microsoft 365还提供安全服务,您可以使用这些服务为一些最常用的Azure资源构建额外的安全层。

要考虑使用Microsoft 365的安全服务,了解一些术语并理解Microsoft 365服务的结构是很有帮助的。这五篇文章中的第四篇可以帮助您做到这一点。本文以前几篇文章中涵盖的主题为基础,特别是:

- 将威胁映射到您的IT环境

- 使用Azure安全服务构建第一层防御

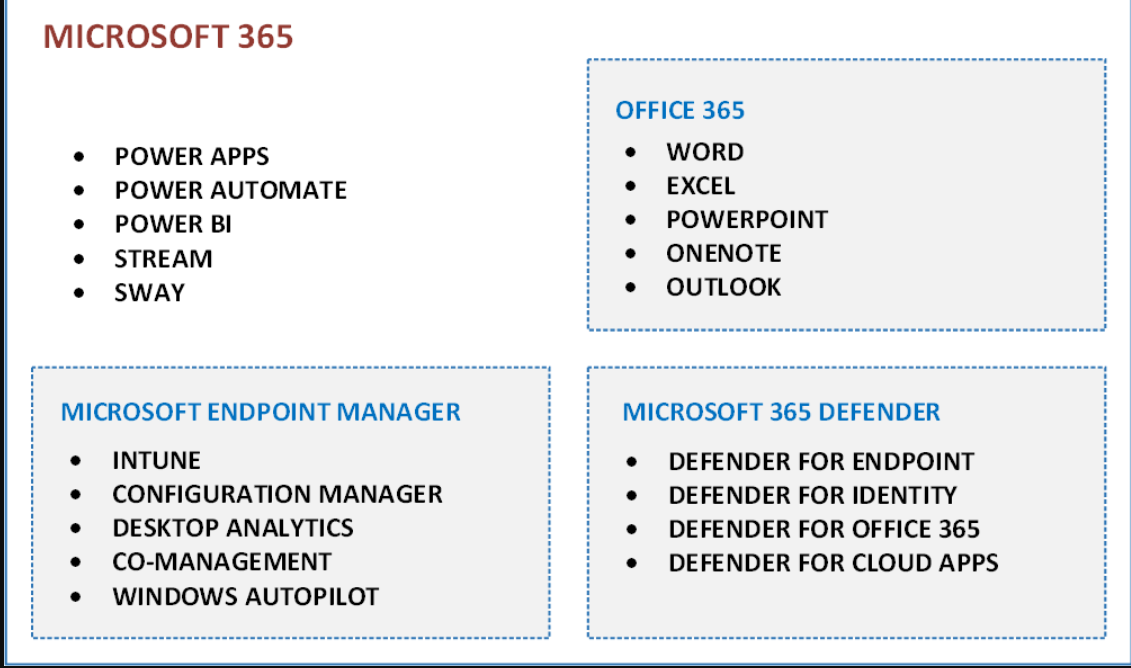

Microsoft 365和Office 365是基于云的服务,旨在帮助您满足组织对强大安全性、可靠性和用户生产力的需求。Microsoft 365包括Power Automate、Forms、Stream、Sway和Office 365等服务。Office 365包括众所周知的生产力应用程序套件。有关这两项服务的订阅选项的详细信息,请参阅Microsoft 365和Office 365计划选项。

根据您为Microsoft 365获得的许可证,您还可以获得Microsoft 365的安全服务。这些安全服务被称为Microsoft Defender XDR,它提供多种服务:

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

下图说明了Microsoft 365提供的解决方案和主要服务之间的关系,但并未列出所有服务。

作为Microsoft 365一部分的服务和产品的图表。

潜在用例

人们有时会对微软365安全服务及其在IT网络安全中的作用感到困惑。主要原因是名称彼此相似,包括一些在Azure上运行的安全服务,如Microsoft云卫士(以前称为Azure安全中心)和云应用程序卫士(以前也称为Microsoft云应用程序安全)。

但混淆的不仅仅是术语。有些服务提供类似的保护,但针对不同的资源,如身份卫士和Azure身份保护。这两种服务都为身份服务提供保护,但身份卫士保护本地身份(通过Active Directory域服务,基于Kerberos身份验证),而Azure身份保护保护云中身份(通过Microsoft Entra ID,基于OAuth身份验证)。

这些示例表明,如果您了解Microsoft 365安全服务的工作方式以及与Azure安全服务相比的差异,您就能够以有效的方式规划您在Microsoft云中的安全战略,并仍然为您的IT环境提供良好的安全态势。这就是本文的目的。

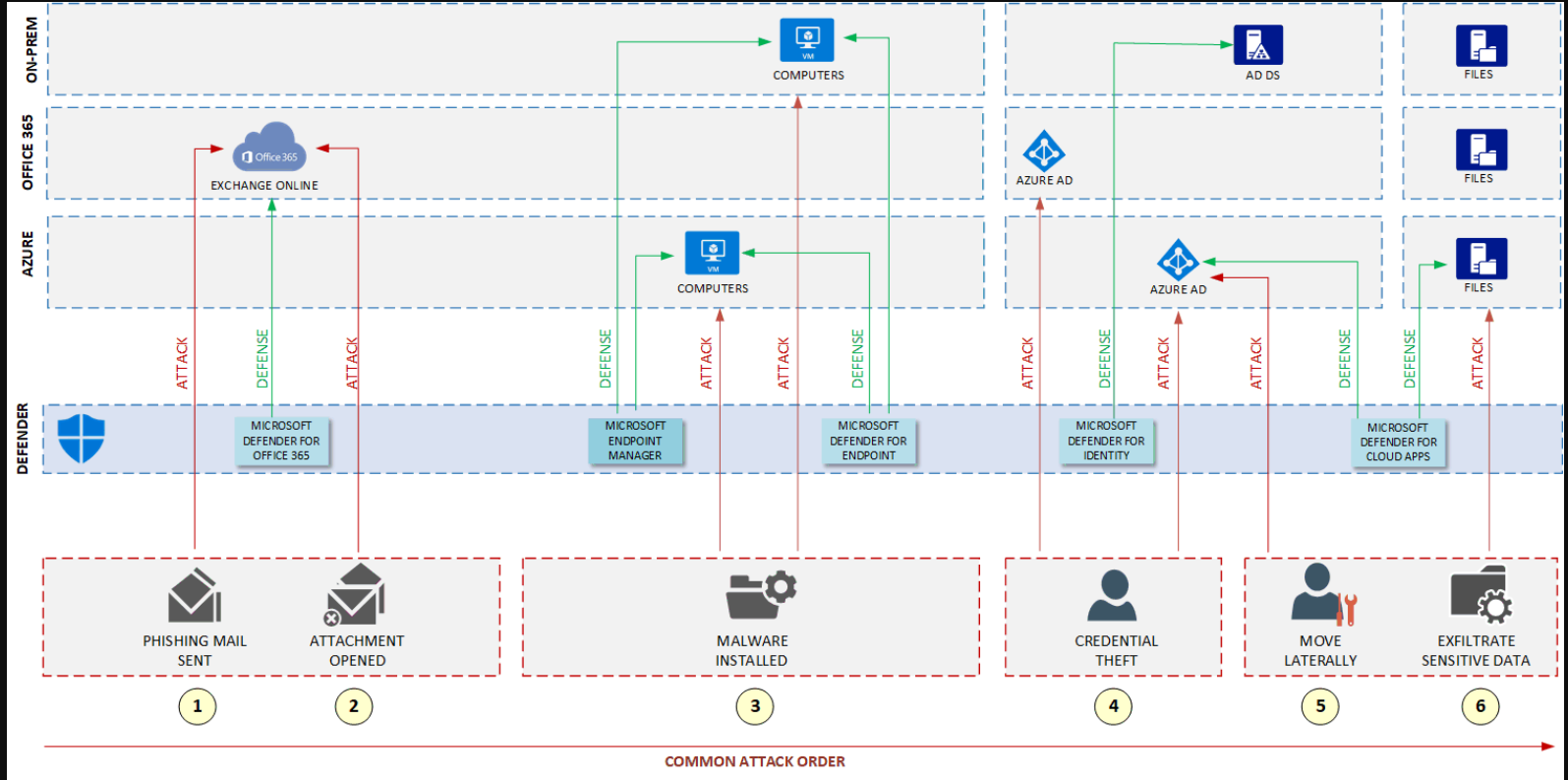

下图展示了一个真实的用例,您可以在其中考虑使用Microsoft Defender XDR安全服务。该图显示了需要保护的资源。在环境中运行的服务显示在顶部。一些潜在的威胁显示在底部。Microsoft Defender XDR服务处于中间位置,保护组织的资源免受潜在威胁。

显示威胁、攻击顺序、目标资源以及可以提供保护的Microsoft Defender XDR服务的图表。

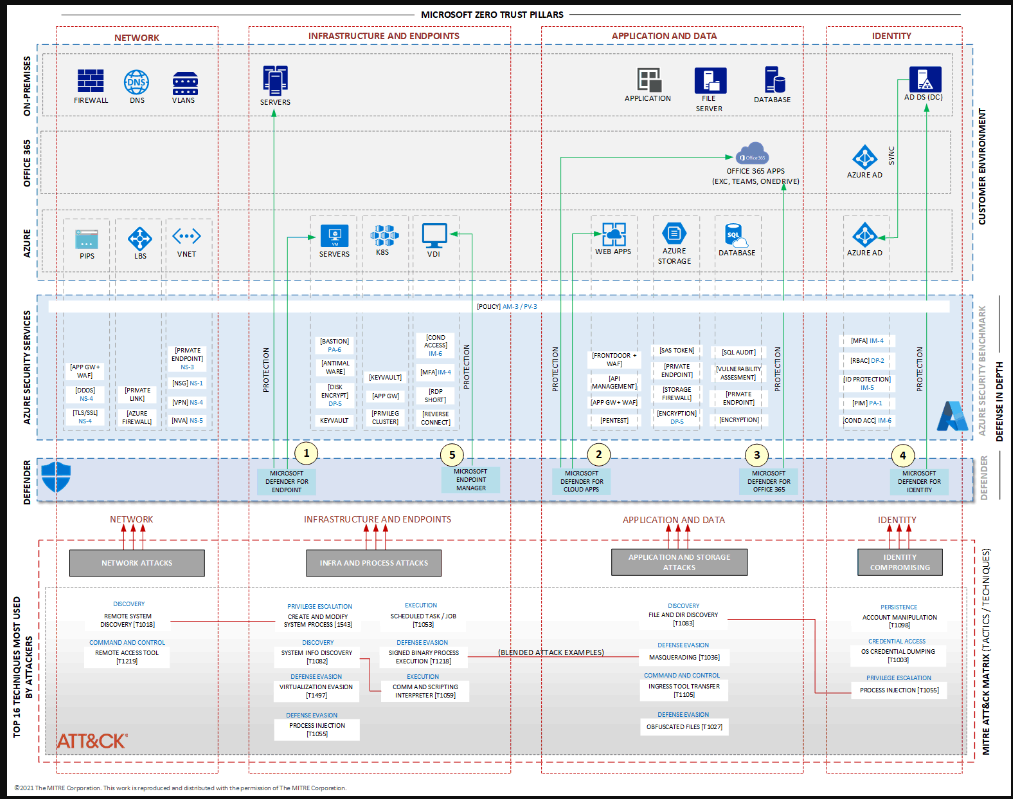

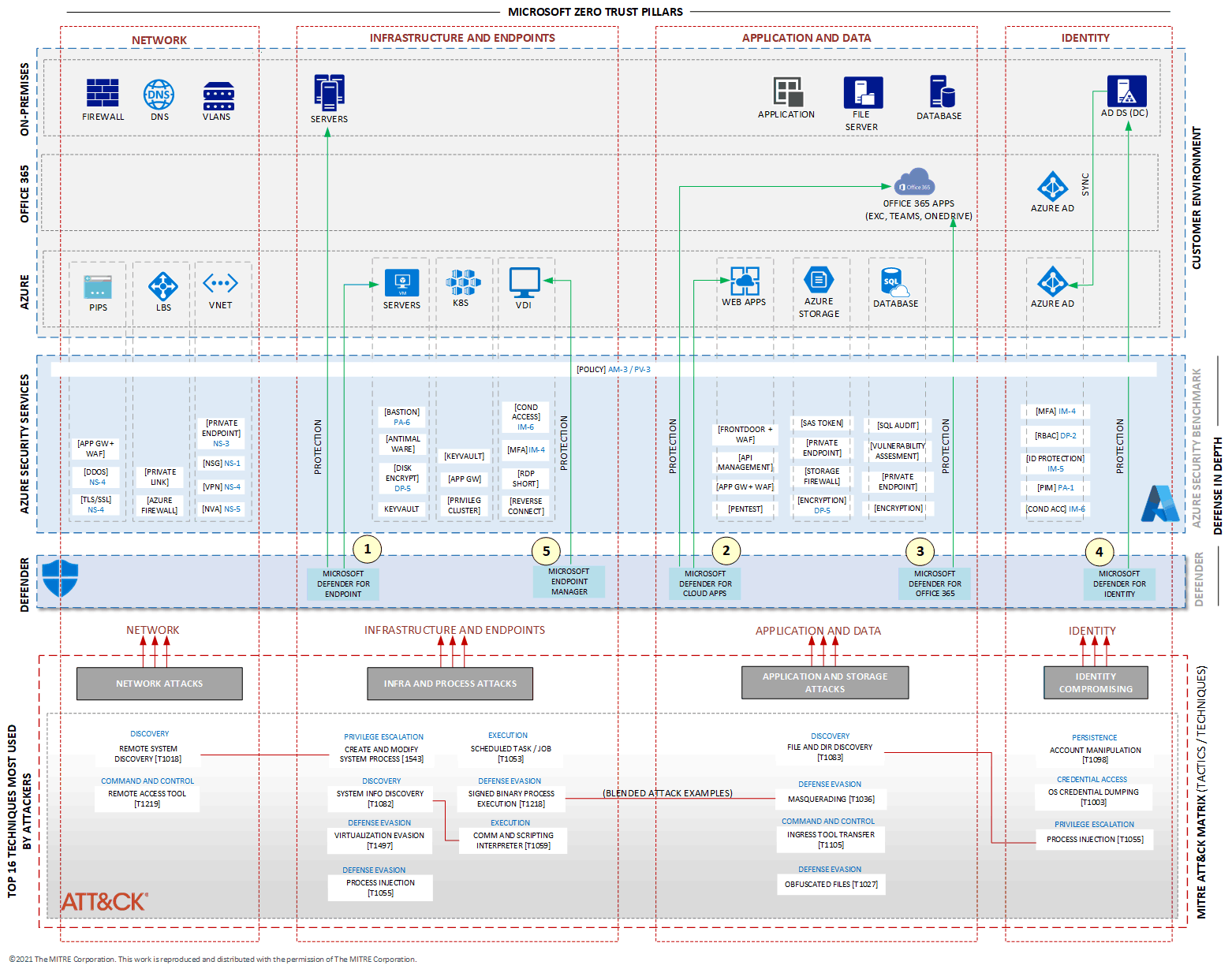

架构

下图显示了一个标记为DEFENDER的层,该层表示Microsoft DEFENDER XDR安全服务。将这些服务添加到您的IT环境中可以帮助您为环境建立更好的防御。Defender层中的服务可以与Azure安全服务一起使用。

服务、威胁和安全服务的示意图,您可以配置这些服务、威胁或安全服务来保护IT环境中的资源。

Download a Visio file of this architecture.

流

Microsoft Defender for Endpoint

Defender for Endpoint可保护企业中的端点,旨在帮助网络预防、检测、调查和响应高级威胁。它为在Azure和本地运行的虚拟机创建了一层保护层。有关它可以保护的内容的详细信息,请参阅Microsoft Defender For Endpoint。

用于云应用程序的Microsoft Defender

Defender for Cloud Apps原名Microsoft Cloud Application Security,是一款支持多种部署模式的云访问安全代理(CASB)。这些模式包括日志收集、API连接器和反向代理。它提供了丰富的可见性、对数据传输的控制和复杂的分析,以识别和打击所有Microsoft和第三方云服务中的网络威胁。它为云应用程序,甚至为一些在本地运行的应用程序提供保护和风险缓解。它还为访问这些应用程序的用户提供了一个保护层。有关详细信息,请参阅Microsoft Defender For Cloud Apps概述。

重要的是不要将Defender for Cloud Apps与Microsoft Defender for Cloud混淆,后者提供在Azure、内部部署和其他云中运行的服务器、应用程序、存储帐户和其他资源的安全态势的建议和分数。Defender for Cloud整合了以前的两个服务,Azure安全中心和Azure Defender。

Microsoft Defender for Office 365

Defender for Office 365可保护您的组织免受电子邮件、链接(URL)和协作工具带来的恶意威胁。它为电子邮件和协作提供保护。根据许可证的不同,您可以添加违规后调查、搜寻和响应,以及自动化和模拟(用于培训)。有关许可选项的详细信息,请参阅Microsoft Defender For Office 365安全概述。

Microsoft Defender for Identity

Defender for Identity是一种基于云的安全解决方案,它使用您的本地Active Directory信号来识别、检测和调查针对您的组织的高级威胁、泄露的身份和恶意内部操作。它保护在本地运行的Active Directory域服务(AD DS)。即使该服务在云上运行,它也能在本地保护身份。Defender for Identity以前名为Azure Advanced Threat Protection。有关详细信息,请参阅什么是Microsoft Defender For Identity?

如果您需要保护由Microsoft Entra ID提供并在云上本地运行的身份,请考虑Microsoft Entra IDProtection。

Microsoft Endpoint Manager

Endpoint Manager为云服务、本地服务和Microsoft Intune提供服务,允许您控制Android、Android Enterprise、iOS、iPadOS、macOS、Windows 10和Windows 11设备上的功能和设置。它与其他服务集成,包括:

- Microsoft Entra ID.

- Mobile threat defenders.

- Administrative (ADMX) templates.

- Win32 apps.

- Custom line-of-business apps.

Endpoint Manager的另一项服务是Configuration Manager,这是一种本地管理解决方案,允许您管理网络上直接或通过互联网连接的客户端和服务器计算机。您可以启用云功能,将Configuration Manager与Intune、Microsoft Entra ID、Defender for Endpoint和其他云服务集成。使用它可以部署应用程序、软件更新和操作系统。您还可以监视法规遵从性、查询对象、实时处理客户端等等。要了解所有可用的服务,请参阅Microsoft Endpoint Manager概述。

示例威胁的攻击顺序

图中命名的威胁遵循常见的攻击顺序:

- 攻击者发送带有恶意软件的钓鱼电子邮件。

- 最终用户打开附加的恶意软件。

- 恶意软件在用户没有注意到的情况下安装在后端。

- 安装的恶意软件窃取了一些用户的凭据。

- 攻击者使用凭据访问敏感帐户。

- 如果凭据提供对具有提升权限的帐户的访问权限,则攻击者会危害其他系统。

该图还显示了标记为DEFENDER的层中,Microsoft DEFENDER XDR服务可以监视和减轻这些攻击。这是一个Defender如何提供额外的安全层的示例,该安全层与Azure安全服务协同工作,以提供对图中所示资源的额外保护。有关潜在攻击如何威胁IT环境的更多信息,请参阅本系列的第二篇文章,将威胁映射到您的IT环境。有关Microsoft Defender XDR的详细信息,请参阅Microsoft Defender XDR。

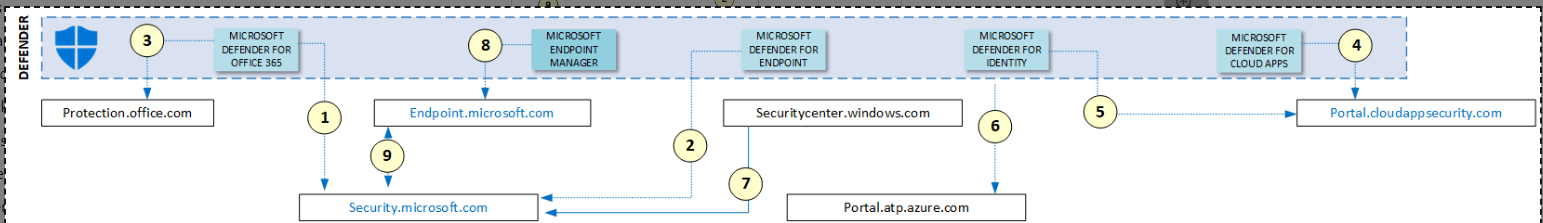

访问和管理Microsoft Defender XDR安全服务

目前,您可能需要使用多个门户来管理Microsoft Defender XDR服务。然而,微软正在尽可能集中功能。下图显示了当前可用的门户以及它们之间的关系。

显示门户与服务的当前关系的图表。

Security.microsoft.com是目前最重要的门户网站,因为它提供了microsoft Defender for Office 365(1)和Defender for Endpoint(2)的功能。然而,截至2022年3月,您仍然可以访问protection.office.com以获取有关office 365(3)的安全功能。对于Endpoint的Defender,如果您尝试访问旧门户securitycenter.windows.com,则会重定向到security.microsoft.com上的新门户(7)。

portal.cloudappsecurity.com的主要用途是管理(4)云应用程序的Defender。它允许您管理云应用程序和一些本地运行的应用程序,管理未经授权的应用程序(影子It),并审查身份保护的用户信号。您还可以使用此门户管理(5)内部身份保护中的许多信号和功能,这使您可以在(4)云应用卫士门户上整合(6)portal.atp.azure.com中的许多功能。但是,如果需要,您仍然可以访问(6)portal.atp.azure.com。

最后,endpoint.microsoft.com主要为Intune和Configuration Manager提供功能,也为endpoint Manager中的其他服务提供功能。由于security.microsoft.com和endpoint.microsoftcom为端点提供安全保护,它们之间有许多交互(9),为端点提供了良好的安全态势。

组件

本文中的示例体系结构使用以下Azure组件:

- Microsoft Entra ID是一种基于云的身份和访问管理服务。Microsoft Entra ID可帮助您的用户访问外部资源,如Microsoft 365、Azure门户和数千个其他SaaS应用程序。它还可以帮助他们访问内部资源,如企业内部网上的应用程序。

- Azure虚拟网络是Azure中私有网络的基本构建块。虚拟网络使许多类型的Azure资源能够安全地相互通信、互联网和本地网络。虚拟网络提供了一个虚拟网络,该网络受益于Azure的基础设施,如规模、可用性和隔离。

- Azure负载平衡器是一种高性能、低延迟的第4层负载平衡服务(入站和出站),适用于所有UDP和TCP协议。它的构建旨在每秒处理数百万个请求,同时确保您的解决方案具有高可用性。Azure负载平衡器是区域冗余的,可确保跨可用性区域的高可用性。

- 虚拟机是Azure提供的几种按需、可扩展的计算资源之一。Azure虚拟机(VM)为您提供了虚拟化的灵活性,而无需购买和维护运行它的物理硬件。

- Azure Kubernetes服务(AKS)是一种完全托管的Kubernets服务,用于部署和管理容器化应用程序。AKS提供无服务器Kubernetes、持续集成/持续交付(CI/CD)以及企业级安全和治理。

- Azure虚拟桌面是一种在云上运行的桌面和应用程序虚拟化服务,为远程用户提供桌面。

- Web应用程序是一种基于HTTP的服务,用于托管Web应用程序、REST API和移动后端。您可以使用自己喜欢的语言进行开发,应用程序可以在基于Windows和Linux的环境中轻松运行和扩展。

- Azure存储是云中各种数据对象的高可用性、大规模可扩展性、持久性和安全存储,包括对象、blob、文件、磁盘、队列和表存储。写入Azure存储帐户的所有数据都由该服务加密。Azure存储为您提供了对谁有权访问您的数据的细粒度控制。

- Azure SQL数据库是一个完全管理的PaaS数据库引擎,它处理大多数数据库管理功能,如升级、修补、备份和监控。它在没有用户参与的情况下提供这些功能。SQL数据库提供了一系列内置的安全和法规遵从性功能,以帮助您的应用程序满足安全和法规要求。

For more details about this reference architecture, see the other articles in this series:

Next steps

Related resources

- 登录 发表评论

- 22 次浏览

最新内容

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago