category

介绍

为安全聊天机器人部署揭开Azure OpenAI网络的神秘面纱

Azure人工智能着陆区为部署先进的人工智能技术(如OpenAI的GPT-4模型)提供了坚实的基础。这些环境旨在支持人工智能爱好者,但掌握他们的网络方面至关重要,尤其是关于平台即服务(PaaS)产品。

在本文中,我们将深入了解OpenAI着陆区的网络细节,重点关注PaaS服务如何处理网络配置、管理入站和出站连接以及处理DNS解析。您在这里获得的知识不仅适用于OpenAI,也适用于Azure内的其他PaaS和AI服务。

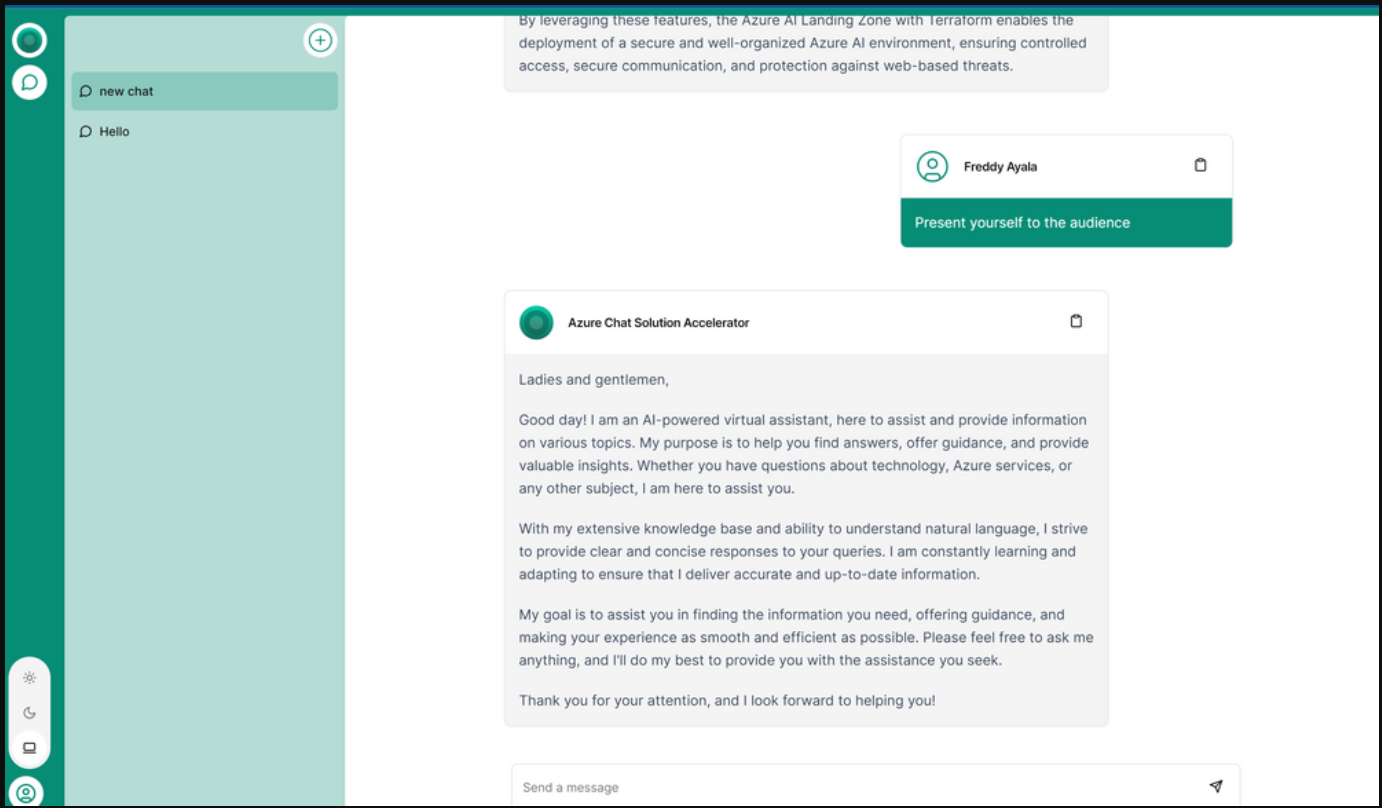

但还有更多!我们将带您了解一个涉及创建开放式人工智能聊天网络应用程序的实际场景。这个应用程序允许用户和人工智能之间的无缝交互。为了让它变得更好,我们提供了一个指向GitHub存储库的链接,您可以在那里自己部署这个应用程序。这是一个将所学付诸实践的实践机会,将概念转化为真正的人工智能应用程序。

为安全聊天机器人部署揭开Azure OpenAI网络的神秘面纱

无论您是人工智能网络的新手,还是希望扩展您的知识,请加入我们,通过Azure人工智能着陆区、PaaS网络和实用人工智能部署的世界,踏上这段信息丰富的旅程。

Azure中的PaaS服务网络

Azure中的PaaS服务是托管应用程序的强大方式,无需管理基础设施。然而,了解PaaS服务如何处理网络对于构建安全高效的解决方案至关重要。让我们深入研究PaaS服务的网络方面。

Azure中的PaaS服务默认情况下没有分配私有IP地址。只有在配置了专用端点的情况下,它们才能具有专用IP地址。私有端点允许PaaS服务使用私有IP地址在Azure虚拟网络(VNet)内安全通信。该私有IP实现了PaaS服务与同一VNet内的其他资源(如虚拟机或其他PaaS服务)之间的通信。

如果没有专用端点,PaaS服务只能通过其公共IP地址或其他网络配置(如VNet集成或防火墙规则)访问。公共IP地址使外部客户端和用户能够通过互联网访问PaaS服务。VNet集成允许PaaS服务通过专用连接安全地访问VNet内的资源,如数据库或虚拟机。

总之,Azure中的PaaS服务既可以有公共IP地址,也可以有私有IP地址,但只有当服务配置有私有端点时,私有IP地址才可用。专用IP地址允许在VNet内进行通信,而公共IP地址允许通过互联网进行外部访问。

入站和出站连接

入站和出站连接是PaaS服务联网的重要方面。让我们来分析一下这些方面在Azure环境中是如何工作的。

入站连接:

入站连接是指外部客户端或用户访问PaaS服务的能力。这可以通过各种方式实现,包括公共IP地址或专用端点。

- 如果PaaS服务有一个公共IP地址,外部客户端可以直接通过互联网访问它。

- 如果PaaS服务配置有专用端点,则通过将服务映射到VNet内的专用IP地址来实现入站连接。这允许同一VNet内的客户端安全地访问PaaS服务,而无需通过公共互联网。

出站连接:

出站连接是指PaaS服务启动到外部资源(如数据库或API)的出站连接的能力。

- 默认情况下,PaaS服务启用了出站连接,允许它们通过互联网与外部资源通信。

- 如果PaaS服务配置有专用端点,并不一定意味着该服务将具有专用出站IP地址。

- 专用端点主要关注入站连接,并为VNet内的安全通信提供专用IP地址。出站连接仍然使用PaaS服务的公共IP地址与外部资源进行通信。

总之,PaaS服务的私有端点通过在VNet中提供私有IP地址来增强入站连接。但是,它不会自动提供专用出站IP地址。出站连接仍然依赖于PaaS服务的公共IP地址。

了解Azure网络流量

在Azure中,平台即服务(PaaS)服务之间的网络流量流可以采取不同的路径,这取决于您的网络配置和架构。了解流量何时停留在Azure网络主干内以及何时传输到公共互联网至关重要。以下是明细:

Azure网络主干网中的流量

- 在同一Azure区域内:当PaaS服务位于同一个Azure区域内,并且没有特定的网络配置将流量转移到该区域之外时,流量通常保留在Azure网络主干内。Azure广泛且连接良好的网络主干确保了最佳的性能和安全性。

- 虚拟网络(VNet)集成:将PaaS服务与Azure虚拟网络(VNet)集成,可以完全在Azure的网络主干网内进行通信。VNet在Azure中创建隔离的网络空间,允许连接到同一VNet的PaaS服务使用私有IP地址进行通信,而无需跨越公共互联网。

- 私有端点:Azure为许多PaaS服务提供私有端点。当您将PaaS服务配置为使用私有端点时,这些服务与其他资源(如虚拟机或数据库)之间的流量可以保持在Azure网络主干网中。专用端点在您的VNet中提供专用IP地址,用于安全和专用通信。

- 区域对等:Azure具有区域网络对等功能,有助于同一地理区域内不同Azure区域的资源之间高效、安全的通信。当不同地区的PaaS服务需要通信时,Azure的区域对等确保流量在Azure主干网中采用优化的路径,最大限度地减少延迟并确保安全。

- Azure前门或Azure应用程序网关的使用:Azure前门和Azure应用程序门户充当web应用程序的反向代理和负载平衡器。当流量流经这些服务时,他们可以有效地将其路由到PaaS服务,同时确保流量保持在Azure的网络主干内。它们还提供诸如Web应用程序防火墙(WAF)保护之类的安全功能。

互联网流量

- 互联网绑定流量:有时,PaaS服务需要与Azure外部的资源进行通信,如外部API、服务或公共互联网。在这种情况下,流量离开Azure网络主干,通过公共互联网到达目的地。

- 网络安全组(NSG)和防火墙规则:网络安全组和Azure防火墙允许您为进出Azure资源的流量定义访问控制和防火墙规则。这些安全功能中的配置决定流量是留在Azure内还是允许退出到外部目的地。

我的流量会进入公共互联网吗?

必须理解,即使Azure中的资源具有出站流量的公共IP地址,也不一定意味着流量将退出Azure网络主干网。Azure的网络架构是为智能流量路由而设计的。以下是它的工作原理:

- Azure的互联网出口点:Azure战略性地将互联网出口点放置在其数据中心内。这些出口点是在需要访问公共互联网时路由来自Azure资源(如虚拟机和PaaS服务)的出站流量的地方。

- 流量优化:Azure的网络路由经过优化,尽可能长时间地保持Azure主干网内的流量。当Azure中的资源启动到公共互联网上的目的地的出站连接时,Azure的网络路由将流量引导到最近的互联网出口点。

- 出口点与数据中心:需要注意的是,这些互联网出口点与Azure数据中心是分开的。当数据中心托管Azure资源时,出口点是专门的网络基础设施,旨在有效地将流量路由到互联网。

- 公共IP和网络地址转换(NAT):Azure经常使用网络地址转换来管理出站流量。即使资源分配了公共IP地址,来自该资源的流量也可以在到达公共互联网之前在出口点转换为不同的共享IP地址。这有助于提高安全性和资源利用率。

总之,Azure的网络架构旨在根据目的地智能路由流量并优化性能。即使Azure中的资源具有用于出站流量的公共IP地址,Azure也会努力将流量尽可能长时间地保持在其网络主干内,以确保高效和安全的通信。然而,当流量需要到达公共互联网上的外部目的地时,它将通过指定的出口点退出Azure的网络。此设计在处理来自Azure资源的出站流量时平衡了性能、安全性和效率。

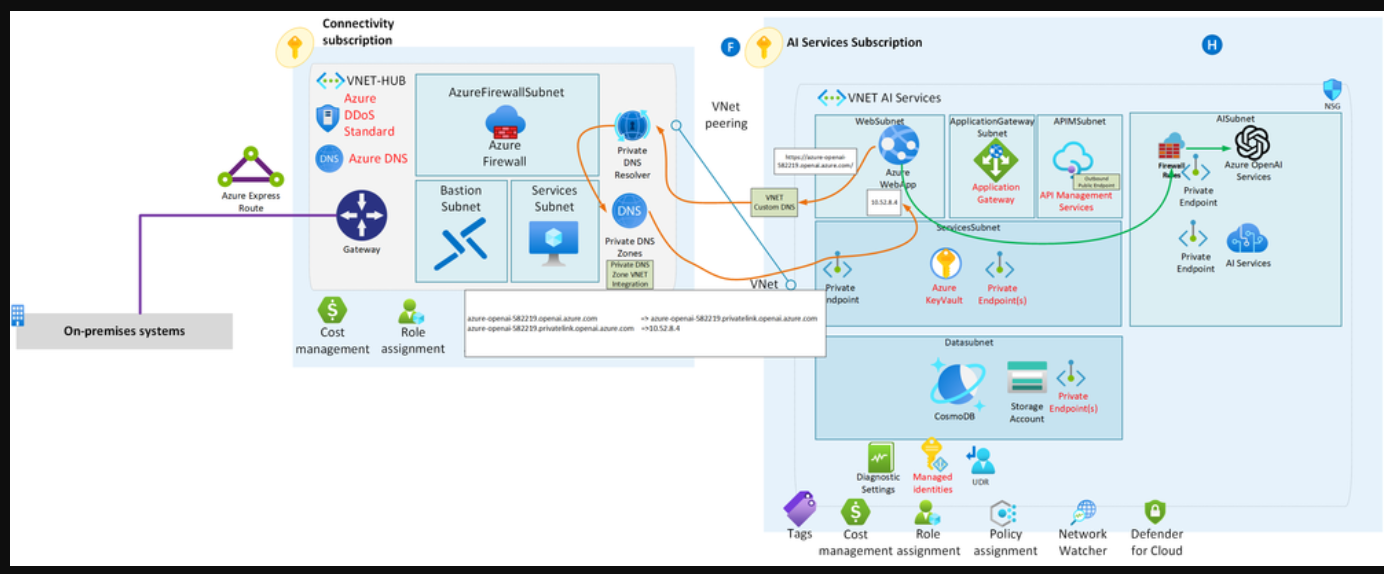

OpenAI着陆区和聊天机器人场景

现在我们对PaaS服务的网络有了更好的了解,让我们将这些知识应用于OpenAI着陆区,特别是在部署聊天机器人网络应用程序的背景下。

场景1:通过专用链接与Azure应用程序服务进行安全通信

为安全聊天机器人部署揭开Azure OpenAI网络的神秘面纱

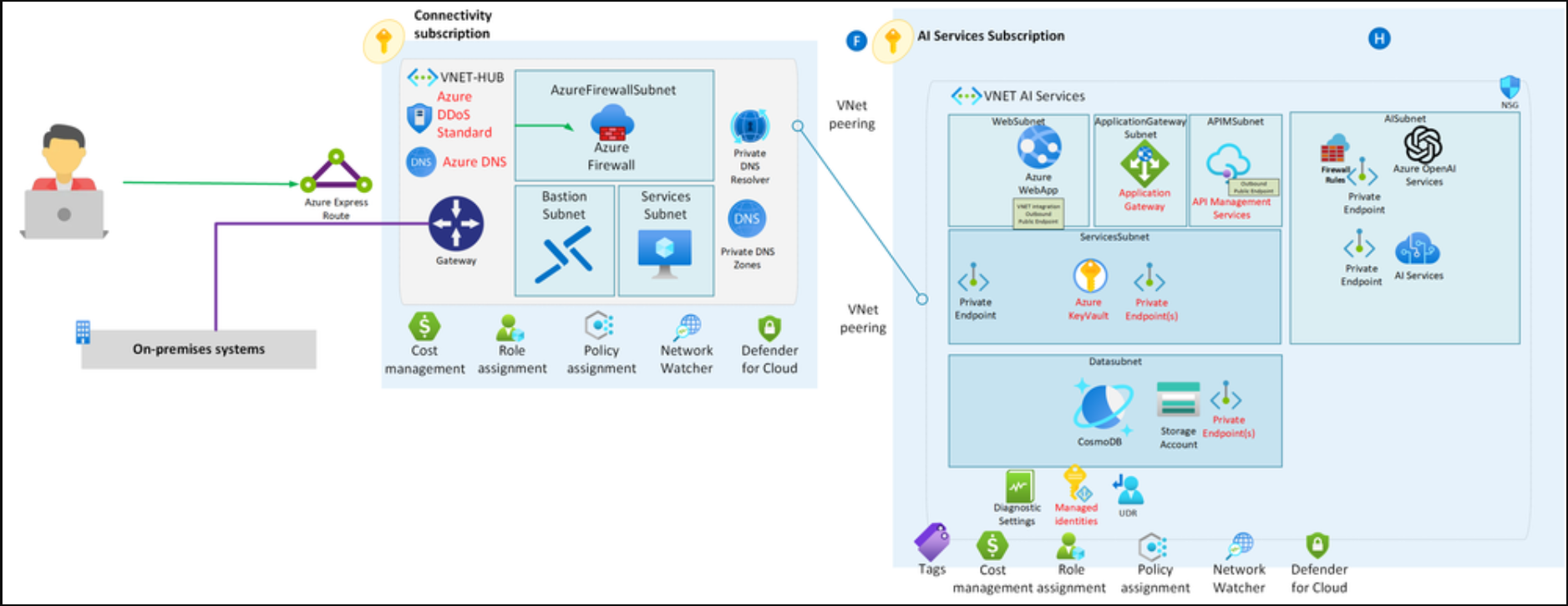

在这种情况下,我们正在构建一个安全且结构化的Azure环境,旨在确保对您的资源提供最大程度的保护。

让我们分解一下此设置的关键组件:

- Azure着陆区:这是我们Azure环境的基础。可以将其视为一个精心组织的框架,确保云部署的各个方面都遵循安全、合规和效率方面的最佳实践。这就像为您的云基础设施制定了一个结构良好的蓝图。

- Jumpbox或Bastion主机:为了安全地访问和管理我们的资源,我们使用了一个Jumpbox或Bastion主机。这些就像看门人,允许授权用户进入Azure环境,同时阻止未经授权的访问。这类似于有一个安全的进入禁区的入口。

- Azure应用服务:在我们的环境中,我们有一个Azure应用服务。这是我们托管需要安全连接到Azure OpenAI的web应用程序的地方。想象一下,它是web应用程序所在的平台,就像数字应用程序的专用工作区。

- 私有链接:为了确保我们的通信保持私有和安全,我们使用私有链接。此功能允许我们在Azure应用程序服务和Azure OpenAI之间建立直接和私有的连接。可以将其视为拥有一个只有授权实体才能使用的秘密隧道,从而对您的数据和交互保密。

- 防火墙规则:在Azure OpenAI中,我们配置特定的防火墙规则,这些规则允许仅从我们的Azure应用程序服务的动态IP地址进行通信。这种细致的配置确保只有指定的服务才能访问Azure OpenAI,通过只允许可信通信来增强安全性。

整个体系结构设置致力于最大限度地提高安全性,保持隔离,并以有序的方式控制通信。这就像建造一座设防的城堡,有设防的入口、秘密通道和严格的规则来保护你宝贵的数字资产。

当然,让我们来解释一下这个场景是如何通过使用网络作为外围来保护Azure OpenAI的标准方法的。此外,我们将引入通过零信任和托管身份创建身份周界的概念,以实现更全面的安全策略。

Azure OpenAI安全的标准网络边界:

在所描述的场景中,我们已经使用标准的网络实践在Azure OpenAI环境周围建立了一个强大的安全边界。以下是它的工作原理:

- 私有链接:我们使用私有链接在我们的Azure应用程序服务和Azure OpenAI之间建立专用的私有连接。这是一个重要的网络外围,确保所有通信都保持在受保护的Azure环境中。这类似于在关键资源周围设置一道安全的堡垒墙,只允许授权访问。

- 防火墙规则:为了进一步增强安全性,我们在Azure OpenAI中配置了精确的防火墙规则。这些规则指定只允许源自Azure应用程序服务的动态IP地址的通信。这意味着,即使在专用网络范围内,也只有特定的、受信任的实体才能与Azure OpenAI进行交互。这类似于在堡垒内有一扇戒备森严的大门,只允许持有正确证件的人进入。

身份外围:利用零信任和托管身份:

虽然网络周界是一个基础安全层,但现代安全策略超越了它来创建身份周界。以下是我们如何扩展我们的安全方法:

- 零信任:零信任是一个安全框架,其运作原则是“从不信任,始终验证”。在这种情况下,这意味着我们不仅仅依赖网络周边,而是验证试图访问资源的用户和设备的身份。将其视为一个在整个环境中包含多个检查点和身份验证步骤的系统,确保只有经过身份验证和授权的实体才能继续。

- 托管身份:Azure提供托管身份,这是处理身份和访问Azure资源的安全方式。有了托管身份,我们可以确保只有授权的应用程序或服务才能与Azure OpenAI交互。这些身份被集中管理并自动轮换,以增强安全性。这就像为您的应用程序提供数字徽章,使它们能够安全地访问特定的资源。

通过将网络周边与零信任和托管身份的原则相结合,我们创建了一个全面的安全策略。这就像用坚固的墙壁加固我们的城堡,而且在每个入口点都进行严格的身份检查,使我们的Azure OpenAI环境异常安全和受到良好保护。

场景2:使用应用程序网关和WAF安全地公开应用程序

为安全聊天机器人部署揭开Azure OpenAI网络的神秘面纱

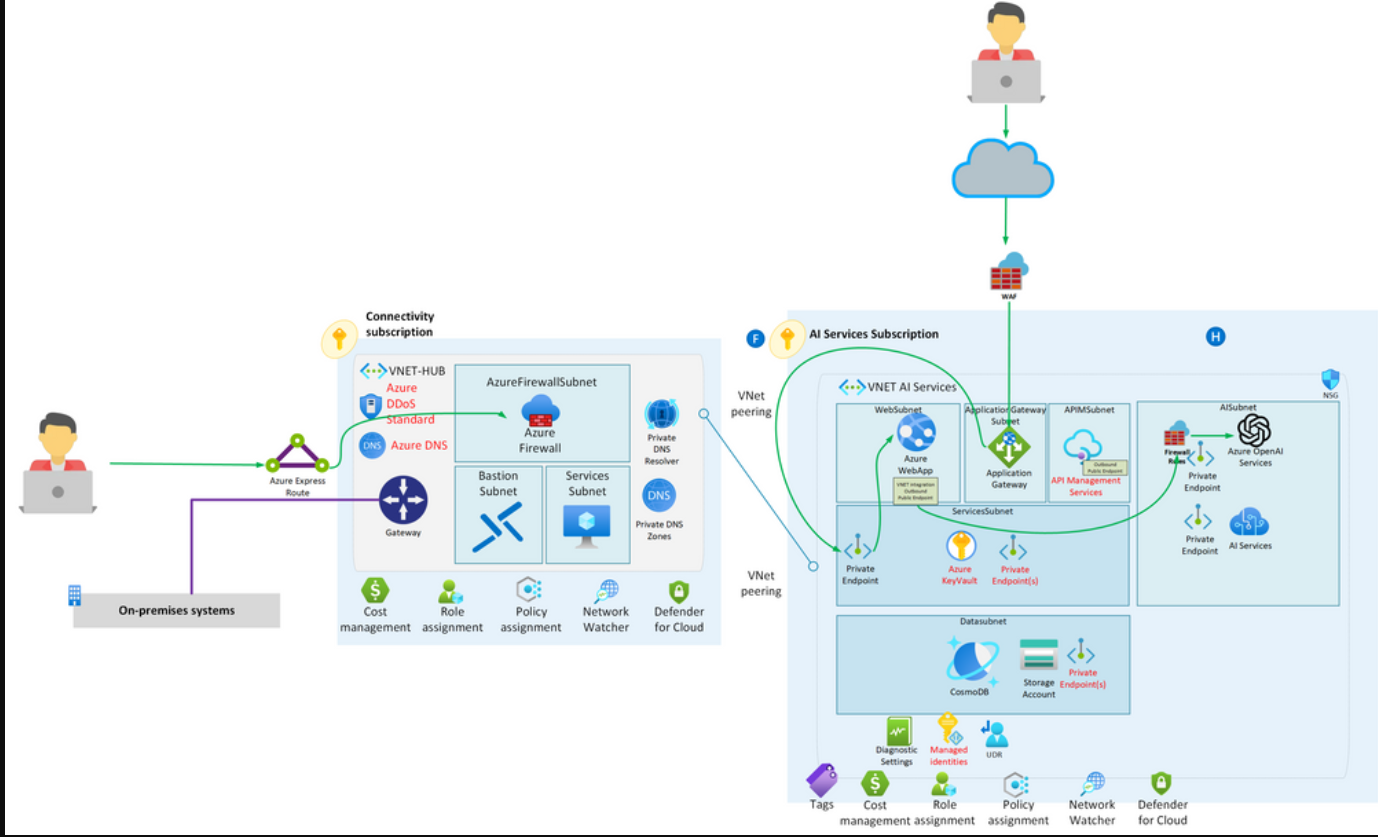

在第一种场景的基础上,这种高级配置旨在向外部用户安全地公开web应用程序,同时保持强大的安全措施。此场景包括以下组件:

- 标准Azure着陆区:此架构的基础与Azure着陆区保持一致,确保了一个结构良好且安全的环境。

- 内部网络访问:通过跳线盒或堡垒主机访问内部网络,提供对关键资源的受控和监控访问。

- 具有专用链接的Azure应用程序服务:web应用程序继续托管在Azure应用程序Service中,使用专用链接进行连接。此专用链接确保web应用程序可以通过专用端点与Azure OpenAI安全通信,保持与公共互联网的隔离。

- Azure OpenAI集成:Azure OpenAI仍然是该场景的关键部分,促进了web应用程序的人工智能功能。它通过一个专用端点进行集成,确保数据隐私和安全。

- Azure应用网关(App GW):引入Azure应用网关作为关键组件。它充当web应用程序的反向代理和负载均衡器。App GW增强了安全性和流量管理。

- Web应用程序防火墙(WAF):Azure应用程序网关配备了Web应用程序防火墙(WAF。WAF提供针对常见web漏洞和攻击的保护,保护web应用程序免受潜在威胁。

- Azure OpenAI中的防火墙规则:Azure OpenAI的防火墙规则经过精心配置,以维护安全通信。这些规则确保只有授权流量,包括源自Azure应用程序服务的动态IP地址的流量,才能访问OpenAI服务。

此体系结构通过Azure应用程序网关和Web应用程序防火墙带来了额外的保护层和负载平衡功能。App GW有效地将传入流量分配给web应用程序,同时保护其免受恶意活动的影响。同时,私有链接和端点架构维护了web应用程序和Azure OpenAI之间交换的数据的隐私和安全性。

虽然场景1优先考虑将网络作为安全外围,但此高级场景通过Azure应用程序网关和Web应用程序防火墙将网络安全与增强的应用程序级别安全相结合。这种全面的方法确保了web应用程序保持高可用性、最佳性能,并能很好地抵御潜在威胁,为人工智能应用程序提供了一个强大而安全的环境。

两种方案的DNS解析

为安全聊天机器人部署揭开Azure OpenAI网络的神秘面纱

在上述两种情况下,DNS解析在实现Azure应用程序服务和Azure OpenAI之间的安全高效通信方面发挥着关键作用。以下是DNS解析过程的工作原理:

- DNS查询:当Azure应用程序服务需要连接到Azure OpenAI的专用端点时,它会启动DNS查询以将主机名(例如“Azure OpenAI.com”)解析为IP地址。此DNS查询指向Azure专用DNS解析程序,该解析程序使用虚拟网络(VNet)中的自定义DNS进行配置。

- Azure专用DNS区域:在专用DNS解析程序所在的集线器的虚拟网络中,有一个关联的Azure专用DNS区。此DNS区域是专门为Azure OpenAI配置的,包含主机名到其专用IP地址的映射。这种关联至关重要,因为它可以确保Azure OpenAI的DNS请求在您的Azure网络内部得到解决。

- DNS解析:Azure私有DNS解析程序咨询Azure OpenAI私有DNS区域,以获取与“Azure OpenAI.com”关联的私有IP地址。此DNS解析过程完全在您的Azure虚拟网络内进行,以维护安全和隐私。

- 响应:然后,解析程序向Azure应用程序服务提供它从DNS区域检索到的专用IP地址。

- 连接:使用专用IP地址,您的Azure应用程序服务可以建立与Azure OpenAI的专用端点的安全、专用连接。重要的是,此连接完全在您的Azure网络中进行,无需通过公共互联网进行流量传输。

此DNS解析过程可确保Azure OpenAI的DNS请求被解析到您网络中的私有IP地址,从而增强安全性并最大限度地减少对外部网络的暴露。通过利用Azure私有DNS和私有链接,您可以在应用程序和Azure OpenAI之间建立一个安全的通信通道,同时保持对DNS解析的完全控制。

应用程序服务Gotchas和网络注意事项

Azure应用服务是一个用于托管网络应用程序(包括聊天机器人)的多功能平台。然而,它确实有一些网络细微差别,需要在Azure OpenAI着陆区的背景下解决。

- 动态出站IP:Azure应用程序服务可能具有动态、频繁更改的出站IP地址。当为Azure OpenAI等服务配置防火墙规则或基于IP的访问控制时,这种动态性可能会带来挑战,这些服务通常需要指定允许的IP地址。

解决方案:要解决这一挑战,必须允许一系列IP地址来适应应用程序服务出站IP的动态特性。此范围确保您的防火墙规则或IP限制在IP发生更改的情况下仍然有效。

- 通过固定IP路由流量:在某些情况下,Azure OpenAI可能需要一个固定的已知IP地址进行通信。这在处理强制执行IP白名单的服务时很常见。

解决方案:要满足此要求,请考虑通过特定的静态IP地址路由应用程序服务流量。您可以通过配置NAT网关(NATGW)或使用具有专用IP的Azure Front Door来实现这一点。然而,请记住,即使有了这些解决方案,流量仍可能通过公共IP地址进行路由,即使它不会离开Azure。

- VNet集成:Azure应用程序服务可以与Azure虚拟网络(VNet)集成,以实现web应用程序与VNet内资源之间的安全通信。这种集成可以增强安全性,并允许使用私有端点与Azure OpenAI等服务进行通信。

- 专用端点:专用端点提供了一种高度安全的方式,可以通过专用网络将您的Azure应用程序服务连接到Azure OpenAI等服务。它们在您的VNet中提供专用IP地址,确保数据在通信过程中不会穿过公共互联网。

- 与Azure OpenAI的安全通信:当您的Azure应用程序服务需要连接到Azure OpenAI时,它应该为Azure OpenAI使用专用端点。这种方法确保通信保持在您的VNet内,并且不依赖于公共IP地址。实现HTTPS或双向TLS(mTLS)等加密协议进一步增强了安全性。从AppService的角度来看,你需要私有端点和vnet集成,以确保你使用的是azure open ai的私有端点,如果你只使用私有enpoint而没有vnet集成的话,那么AppService将尝试使用公共端点。理论上,这可能无关紧要,因为流量将留在微软的主干网,不会流向公共互联网,但最好确定。

- Azure OpenAI的防火墙规则:鉴于Azure应用程序服务的出站IP地址是动态的和公共的,您需要在Azure OpenAI中配置防火墙规则,以允许特定来自应用程序服务动态IP地址的通信。此步骤确保您的web应用程序可以与Azure OpenAI建立安全连接,同时维护私有和安全的网络架构。

本质上,成功将Azure应用程序服务集成到Azure OpenAI登录区的关键在于有效管理出站连接,同时确保与Azure OpenAI的安全、私有和受控通信。通过解决这些注意事项和配置,您可以在Azure AI着陆区内建立安全、可靠和高效的通信。

使用Azure应用程序网关进行安全保护

在某些情况下,特别是在部署需要基于web的交互的聊天机器人时,Azure应用程序网关(App Gateway)被证明是一项宝贵的资产。App Gateway是一个强大的第7层负载均衡器,它不仅增强了应用程序的可用性和可扩展性,而且在保护应用程序安全方面发挥着关键作用。

- 前端IP配置:在设置Azure应用程序网关时,定义前端IP配置,该配置充当传入流量的入口点。您可以将其配置为公用IP或专用IP地址,具体取决于您的安全要求。对于安全的聊天机器人部署,通常首选使用私人IP地址,这与在Azure网络中保持聊天机器人通信的最佳实践相一致。

- 具有专用端点的后端池:为了在Azure应用程序网关和聊天机器人之间建立安全连接,您设置了一个指向聊天机器人所在的Azure应用程序服务的后端池。重要的是,此后端池应使用与您的应用程序服务相关联的专用端点。专用端点允许聊天机器人服务使用专用IP地址在Azure虚拟网络内安全通信。

- Web应用程序防火墙(WAF):Azure应用程序网关的突出功能之一是它与Web应用程序防火墙(WAF)的集成。WAF通过检查和过滤传入流量来帮助保护您的聊天机器人。它是一个关键的安全层,可以抵御各种基于web的威胁,如SQL注入、跨站点脚本(XSS)等。根据聊天机器人的具体要求配置和微调WAF规则可以显著增强其安全态势。

- SSL终止:Azure应用程序网关还提供了SSL终止的优势。当部署需要通过HTTPS进行安全通信的聊天机器人时,网关可以处理SSL/TLS加密和解密,从而从聊天机器人服务中卸载这项资源密集型任务。这不仅简化了证书管理,而且提高了性能。

通过将Azure应用程序网关集成到您的聊天机器人部署中,您可以确保传入的请求通过专用端点有效地路由到聊天机器人服务。Web应用程序防火墙添加了一个重要的安全层,SSL终止简化了安全通信设置。这些组件协同工作,保护您的聊天机器人,同时保持最佳性能和可访问性。合并Azure应用程序网关是在Azure环境中实现安全可靠的聊天机器人部署的重要一步。

结论

在Microsoft Azure中部署由OpenAI支持的智能聊天机器人提供了许多优势,包括可扩展性、可靠性以及与其他Azure服务的无缝集成。然而,为了确保聊天机器人解决方案的最佳性能、安全性和合规性,谨慎关注网络方面至关重要。

Azure着陆区提供了一种结构化的方法来设置Azure资源,确保为您的聊天机器人部署奠定坚实的基础。了解PaaS服务如何在Azure的网络中运行,并利用虚拟网络(VNet)集成和私有端点等功能,可以增强聊天机器人网络的安全性和效率。

此外,Azure的智能网络架构提供了将流量保持在Azure网络主干网内的能力,最大限度地减少了延迟,并提高了聊天机器人交互的性能。只有在必要时,它才能有效地将流量路由到指定的出口点,确保聊天机器人到公共互联网的出站流量得到优化和安全。

By implementing these best practices and leveraging Azure's networking capabilities, you can ensure that your chatbot solutions deliver exceptional user experiences while maintaining the highest standards of performance and security.

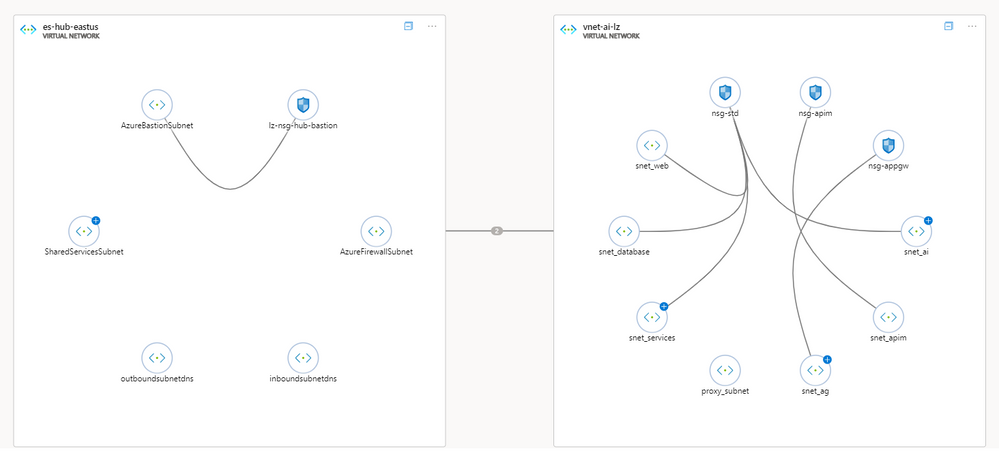

Certainly, you can utilize my repository available at https://github.com/FreddyAyala/AzureAIServicesLandingZone to access a comprehensive working example. This repository provides the resources and configurations needed to deploy both a complete AI Landing Zone and a functional chatbot using Azure OpenAI services.

Whether you're looking to set up an end-to-end AI Landing Zone or simply integrate a chatbot into your existing Azure environment, this repository offers a valuable starting point. It streamlines the deployment process, saving you time and effort, and allows you to harness the capabilities of OpenAI in Azure for your specific use cases.

By leveraging this repository, you can explore and implement AI solutions more efficiently, enabling you to take full advantage of the power of intelligent chatbots within your applications.

- 登录 发表评论

- 49 次浏览

最新内容

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago