category

您可以通过使用Microsoft 365和Azure的安全功能来增强组织IT环境的安全态势。本文是五篇文章中的第五篇,介绍了如何使用Microsoft Defender XDR和Azure监控服务来集成这些服务的安全功能。

本文以本系列以前的文章为基础:

- 使用Azure监控集成安全组件提供了如何集成Azure和Microsoft Defender XDR的安全服务的总体视图。

- 将威胁映射到您的IT环境描述了将常见威胁、策略和技术的示例与同时使用内部部署和Microsoft云服务的混合IT环境的示例进行映射的方法。

- 使用Azure安全服务构建第一层防御映射一些Azure安全服务的示例,这些服务根据Azure安全基准版本3创建第一层防御以保护您的Azure环境。

- 使用Microsoft Defender XDR构建第二层防御安全服务描述了针对您的IT环境的一系列攻击的示例,以及如何使用Microsoft Defender XDR添加另一层保护。

架构

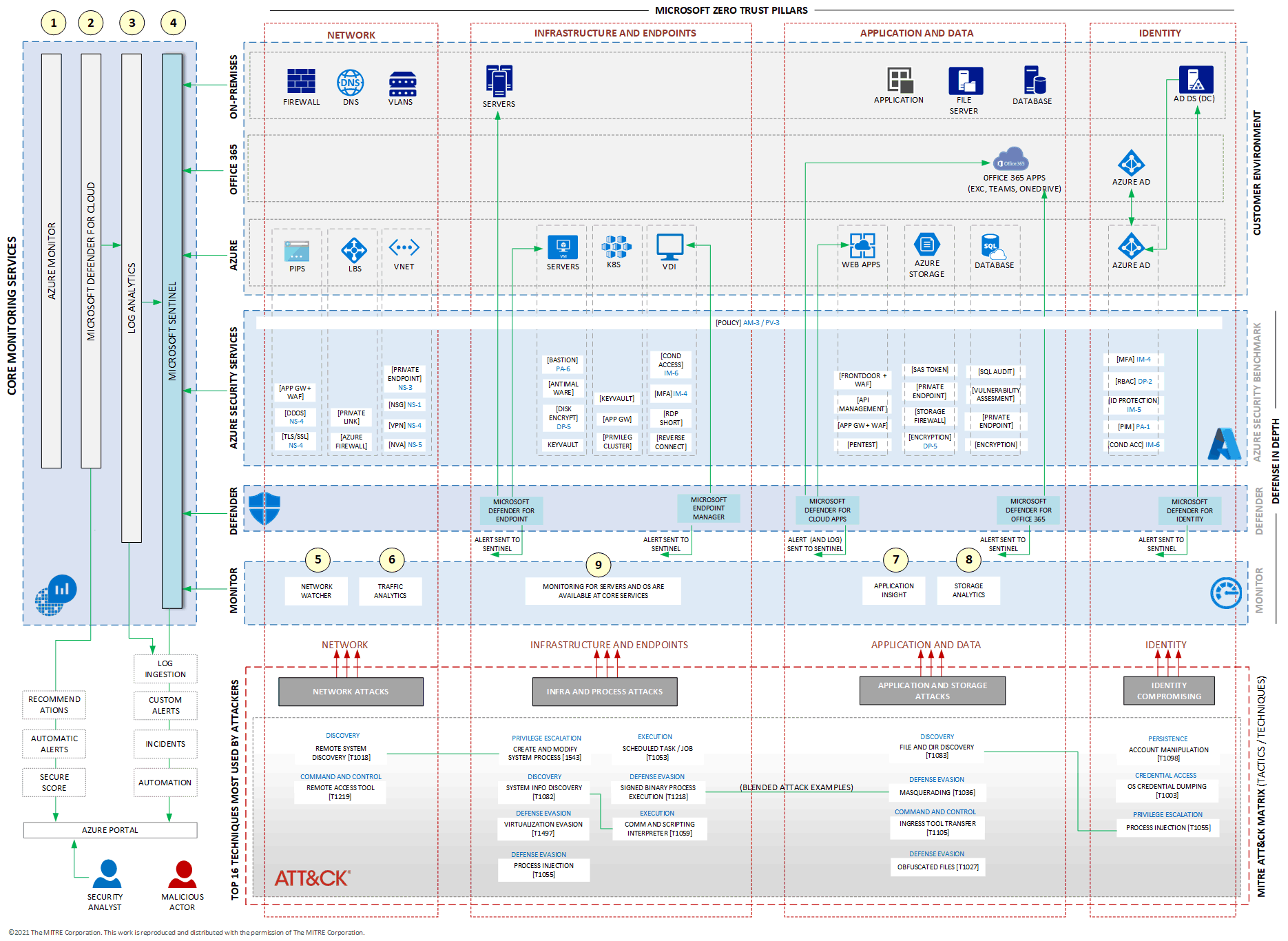

这五篇文章系列的完整参考体系结构图显示了IT环境、威胁和安全服务。

Download a Visio file of this architecture.

此图显示了完整的体系结构参考。它包括一个It环境的示例,一组根据其策略(蓝色)描述的示例威胁,以及根据MITRE ATT&CK矩阵描述的技术(文本框中)。MITRE ATT&CK矩阵包含在“将威胁映射到您的It环境”中。

图中显示了一些重要的服务。其中一些服务,如Network Watcher和Application Insights,专注于从特定服务中捕获信息。其中一些是核心服务,如Log Analytics(也称为Azure Monitor Logs)和Microsoft Sentinel,因为它们可以收集、存储和分析来自各种服务的信息,无论这些服务是网络、计算还是应用程序服务。

图的中心部分有两层安全服务。还有一层通过Azure Monitor集成了特定的Azure监控服务(在图的左侧)。此集成的关键组件是Microsoft Sentinel。

该图显示了Core Monitoring services和Monitor层中的以下服务:

- Azure监视器

- 日志分析

- Microsoft云卫士

- Microsoft Sentinel

- 网络观察者

- 流量分析(Network Watcher的一部分)

- 应用程序见解

- 存储分析

流

Azure Monitor是许多Azure监控服务的保护伞。它包括日志管理、指标和应用程序洞察等。它还提供了一组仪表板,可以随时使用和管理警报。有关详细信息,请参阅Azure Monitor概述。- Microsoft Defender for Cloud为虚拟机(VM)、存储、应用程序和其他资源提供了建议,有助于IT环境符合各种监管标准,如ISO和PCI。同时,Defender for Cloud为系统的安全态势提供了一个分数,可以帮助您跟踪环境的安全性。Defender for Cloud还提供基于其收集和分析的日志的自动警报。云卫士的前身是Azure安全中心。有关详细信息,请参阅Microsoft Defender For Cloud。

- 日志分析是最重要的服务之一。它负责存储用于创建警报、见解和事件的所有日志和警报。Microsoft Sentinel在日志分析之上工作。基本上,Log Analytics获取的所有数据都可以自动提供给Microsoft Sentinel。日志分析也称为Azure监控日志。有关详细信息,请参阅Azure Monitor中的日志分析概述。

- Microsoft Sentinel的工作原理就像日志分析的外观。虽然Log Analytics存储来自各种来源的日志和警报,但Microsoft Sentinel提供的API有助于从各种来源获取日志。这些来源包括本地虚拟机、Azure虚拟机、来自Microsoft Defender XDR的警报和其他服务。Microsoft Sentinel将日志关联起来,以深入了解您的IT环境中正在发生的事情,避免误报。Microsoft Sentinel是Microsoft云服务安全和监控的核心。有关Microsoft Sentinel的更多信息,请参阅什么是Microsoft Sentinel?。

此列表中前面的服务是在Azure、Office 365和内部部署环境中工作的核心服务。以下服务侧重于特定资源:

- Network Watcher提供了用于监视、诊断、查看度量以及启用或禁用Azure虚拟网络中资源日志的工具。有关详细信息,请参阅什么是Azure Network Watcher?

- 流量分析是Network Watcher的一部分,在网络安全组(NSG)的日志之上工作。Traffic Analytics提供了许多仪表板,这些仪表板能够聚合Azure虚拟网络中出站和入站连接的指标。有关更多信息,请参阅Traffic Analysis。

- Application Insights专注于应用程序,并为实时web应用程序提供可扩展的性能管理和监控,包括对各种平台的支持,如。NET、Node.js、Java和Python。Application Insights是Azure Monitor的一项功能。有关更多信息,请参阅Application Insights概述。

- Azure Storage Analytics执行日志记录并提供存储帐户的指标。您可以使用它的数据来跟踪请求、分析使用趋势以及诊断存储帐户的问题。有关更多信息,请参阅使用Azure存储分析来收集日志和度量数据。

- 由于此体系结构参考基于Microsoft Zero Trust,因此Infrastructure和Endpoint下的服务和组件没有特定的监控服务。Azure Monitor日志和Defender for Cloud是从VM和其他计算服务收集、存储和分析日志的主要服务。

此体系结构中的关键组件是Microsoft Sentinel,因为它连接Azure安全服务、Microsoft Defender XDR和Azure Monitor提供的所有日志和警报。在您实现Microsoft Sentinel并从本文中确定的所有来源接收日志和警报后,下一步是映射这些日志的一组查询,以获得折衷指标(IOC)的见解和证据。当信息被Microsoft Sentinel捕获时,您可以对其进行调查,或者允许您配置的自动响应来缓解或解决事件。自动响应包括阻止Microsoft Entra ID中的用户或通过防火墙阻止IP地址等操作。

有关Microsoft Sentinel的更多信息,请参阅Microsoft Sentinel。

如何访问安全和监控服务

以下列表提供了有关如何访问本文中提供的每个服务的信息:

- Azure安全服务。您可以使用Azure门户访问本系列文章图表中提到的所有Azure安全服务。在门户中,使用搜索功能定位您感兴趣的服务并访问它们。

- Azure监视器。Azure Monitor在所有Azure订阅中都可用。您可以从Azure门户中的搜索监视器访问它。

- 云卫士。任何访问Azure门户的人都可以使用云卫士。在门户中,搜索Defender for Cloud。

- 日志分析。若要访问日志分析,您必须首先在门户中创建该服务,因为默认情况下该服务不存在。在Azure门户中,搜索日志分析工作区,然后选择创建。创建后,您可以访问该服务。

- Microsoft Sentinel。由于Microsoft Sentinel在日志分析之上工作,因此必须首先创建一个日志分析工作区。接下来,在Azure门户中搜索sentinel。然后通过选择您希望在Microsoft Sentinel后面拥有的工作区来创建服务。

- Microsoft Endpoint Defender。Defender for Endpoint是Microsoft Defender XDR的一部分。通过访问服务https://security.microsoft.com.这是对以前的URL securitycenter.windows.com的更改。

- 用于云应用程序的Microsoft Defender。云应用程序卫士是Microsoft 365的一部分。通过访问服务https://portal.cloudappsecurity.com.

- 适用于Office 365的Microsoft Defender。Defender for Office 365是Microsoft 365的一部分。通过访问服务https://security.microsoft.com,与Defender for Endpoint使用的门户相同。(这是对以前的URL protection.office.com的更改。)

- Microsoft Defender for Identity。Defender for Identity是Microsoft 365的一部分。您通过访问该服务https://portal.atp.azure.com.尽管这是一项云服务,但身份卫士也负责保护本地系统的身份。

- Microsoft Endpoint Manager。Endpoint Manager是Intune、Configuration Manager和其他服务的新名称。通过访问https://endpoint.microsoft.com.要了解有关访问Microsoft Defender XDR提供的服务以及每个门户如何关联的更多信息,请参阅使用Microsoft Defender XDR-Security服务构建第二层防御。

- Azure网络观察者。若要访问Azure网络观察程序,请在Azure门户中搜索观察程序。

- 流量分析。流量分析是Network Watcher的一部分。您可以从Network Watcher左侧的菜单访问它。它是一个功能强大的网络监视器,基于在您的单个网络接口和子网上实现的NSG工作。网络观察者需要从NSG收集信息。有关如何收集这些信息的说明,请参阅教程:使用Azure门户记录虚拟机的网络流量。

- 应用程序洞察。Application Insight是Azure Monitor的一部分。但是,必须首先为要监视的应用程序创建它。对于一些构建在Azure上的应用程序,如Web应用程序,您可以直接从Web应用程序的供应中创建Application Insight。若要访问它,请在Azure门户中搜索监视器。在监视器页面中,选择左侧菜单中的应用程序。

- 存储分析。Azure Storage在相同的存储帐户技术下提供各种类型的存储。您可以在存储帐户顶部找到Blob、文件、表和队列。存储分析提供了一系列可用于这些存储服务的指标。从Azure门户中的存储帐户访问存储分析,然后在左侧菜单中选择诊断设置。选择一个日志分析工作区来发送该信息。然后,您可以从Insights访问仪表板。存储帐户中被监视的所有内容都显示在菜单中。

组件

本文中的示例体系结构使用以下Azure组件:

- Microsoft Entra ID是一种基于云的身份和访问管理服务。Microsoft Entra ID可帮助您的用户访问外部资源,如Microsoft 365、Azure门户和数千个其他SaaS应用程序。它还可以帮助他们访问内部资源,如企业内部网上的应用程序。

- Azure虚拟网络是Azure中私有网络的基本构建块。虚拟网络使许多类型的Azure资源能够安全地相互通信、互联网和本地网络。虚拟网络提供了一个虚拟网络,该网络受益于Azure的基础设施,如规模、可用性和隔离。

- Azure负载平衡器是一种高性能、低延迟的第4层负载平衡服务(入站和出站),适用于所有UDP和TCP协议。它的构建旨在每秒处理数百万个请求,同时确保您的解决方案具有高可用性。Azure负载平衡器是区域冗余的,可确保跨可用性区域的高可用性。

- 虚拟机是Azure提供的几种按需、可扩展的计算资源之一。Azure虚拟机(VM)为您提供了虚拟化的灵活性,而无需购买和维护运行它的物理硬件。

- Azure Kubernetes服务(AKS)是一种完全托管的Kubernets服务,用于部署和管理容器化应用程序。AKS提供无服务器Kubernetes、持续集成/持续交付(CI/CD)以及企业级安全和治理。

- Azure虚拟桌面是一种在云上运行的桌面和应用程序虚拟化服务,为远程用户提供桌面。

- Web应用程序是一种基于HTTP的服务,用于托管Web应用程序、REST API和移动后端。您可以使用自己喜欢的语言进行开发,应用程序可以在基于Windows和Linux的环境中轻松运行和扩展。

- Azure存储是云中各种数据对象的高可用性、大规模可扩展性、持久性和安全存储,包括对象、blob、文件、磁盘、队列和表存储。写入Azure存储帐户的所有数据都由该服务加密。Azure存储为您提供了对谁有权访问您的数据的细粒度控制。

- Azure SQL数据库是一个完全管理的PaaS数据库引擎,它处理大多数数据库管理功能,如升级、修补、备份和监控。它在没有用户参与的情况下提供这些功能。SQL数据库提供了一系列内置的安全和法规遵从性功能,以帮助您的应用程序满足安全和法规要求。

解决方案详细信息

Azure上的监控解决方案一开始可能看起来很混乱,因为Azure提供多种监控服务。然而,在本系列中描述的安全和监控策略中,每个Azure监控服务都很重要。本系列中的文章介绍了各种服务以及如何为您的IT环境规划有效的安全性。

- 使用Azure监控集成安全组件

- 将威胁映射到您的IT环境

- 使用Azure安全服务构建第一层防御

- 使用Microsoft Defender XDR安全服务构建第二层防御

潜在用例

此参考体系结构可以帮助您了解Microsoft云安全服务的全貌,以及如何将其集成以获得最佳安全态势。

您不需要实现此体系结构中提供的所有安全服务。然而,这个例子和体系结构图中表示的威胁图可以帮助您了解如何创建自己的地图,然后相应地规划您的安全策略。选择要通过Azure集成的正确Azure安全服务和Microsoft Defender XDR服务,以便您的IT环境具有所需的安全性。

成本优化

本系列文章中介绍的Azure服务的定价是以各种方式计算的。有些服务是免费的,有些每次使用都要收费,有些则根据许可证收费。估计任何Azure安全服务的定价的最佳方法是使用定价计算器。在计算器中,搜索您感兴趣的服务,然后选择它以获得决定服务价格的所有变量。

Microsoft Defender XDR安全服务使用许可证。有关许可要求的信息,请参阅Microsoft Defender XDR先决条件。

Next steps

- Defend against threats with Microsoft 365

- Detect and respond to cyber attacks with Microsoft Defender XDR

- Get started with Microsoft Defender XDR

- Manage security with Microsoft 365

- Protect against malicious threats with Microsoft Defender for Office 365

- Protect on-premises identities with Microsoft Defender for Cloud for Identity

Related resources

For more details about this reference architecture, see the other articles in this series:

- Part 1: Use Azure monitoring to integrate security components

- Part 2: Map threats to your IT environment

- Part 3: Build the first layer of defense with Azure Security services

- Part 4: Build the second layer of defense with Microsoft Defender XDR Security services

For related architectures on Azure Architecture Center, see the following articles:

- 登录 发表评论

- 22 次浏览

最新内容

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago