category

专用VLAN,也称为端口隔离,是计算机网络中的一种技术,其中VLAN包含交换机端口,这些端口受到限制,只能与给定的上行链路通信。受限制的端口称为专用端口。每个专用VLAN通常包含许多专用端口和一个上行链路。上行链路通常是连接到路由器、防火墙、服务器、提供商网络或类似中央资源的端口(或链路聚合组)。

这一概念的引入主要是由于网络交换机中VLAN数量的限制,这种限制在大规模场景中很快就会耗尽。因此,需要创建具有最小数量VLAN的多个网络隔离。

交换机将从专用端口接收的所有帧转发到上行链路端口,而与VLAN ID或目的地MAC地址无关。以正常方式转发从上行链路端口接收的帧(即,转发到承载目的地MAC地址的端口,或者转发到用于广播帧或未知目的地MAC地的VLAN的所有端口)。结果,通过交换机的对等体之间的直接对等通信被阻止,并且任何这样的通信都必须通过上行链路。虽然专用VLAN在数据链路层提供对等体之间的隔离,但根据进一步的网络配置,在更高层的通信可能仍然是可能的。

专用VLAN的典型应用程序是酒店或以太网到家庭网络,其中每个房间或公寓都有一个用于互联网接入的端口。类似的端口隔离也用于基于以太网的ADSL DSLAM。允许客户节点之间的直接数据链路层通信会使本地网络面临各种安全攻击,如ARP欺骗,并增加由于配置错误而造成损坏的可能性。

专用VLAN的另一个应用是简化IP地址分配。端口可以在数据链路层相互隔离(出于安全、性能或其他原因),同时属于同一IP子网。在这种情况下,受保护端口上的IP主机之间的直接通信只能通过使用MAC强制转发或类似的基于代理ARP的解决方案的上行链路连接来实现。

中继协议(VLAN Trunking Protocol)

版本3

VLAN中继协议的第3版增加了对专用VLAN的支持。

版本1和2

如果使用版本1和2,则交换机必须处于VTP透明模式。

VTP v1和2不传播私有VLAN配置,因此管理员需要逐一进行配置。

专用VLAN的限制

不支持:[1][2]

- 动态访问端口VLAN成员身份。

- 动态集群协议(DTP)

- 端口聚合协议(PAgP)

- 链路聚合控制协议

- 多播VLAN注册(MVR)

- 语音VLAN

- Web缓存通信协议

- 以太网环保护(ERP)

- 灵活的VLAN标记

- 出口VLAN防火墙过滤器

- 集成路由和桥接(IRB)接口

- 多机箱链路聚合组(MC LAG)

- Q中Q隧道

- 子VLAN(辅助)和主VLAN之间的路由

- Juniper,不支持IGMP窥探

配置限制

- 一个访问接口不能参与两个不同的主VLAN,仅限于一个专用VLAN。

- 生成树协议(STP)设置。

- 无法在VLAN 1或VLAN 1002到1005上配置为主VLAN或辅助VLAN。因为它们是特殊的VLAN。

Cisco实施

专用VLAN流量

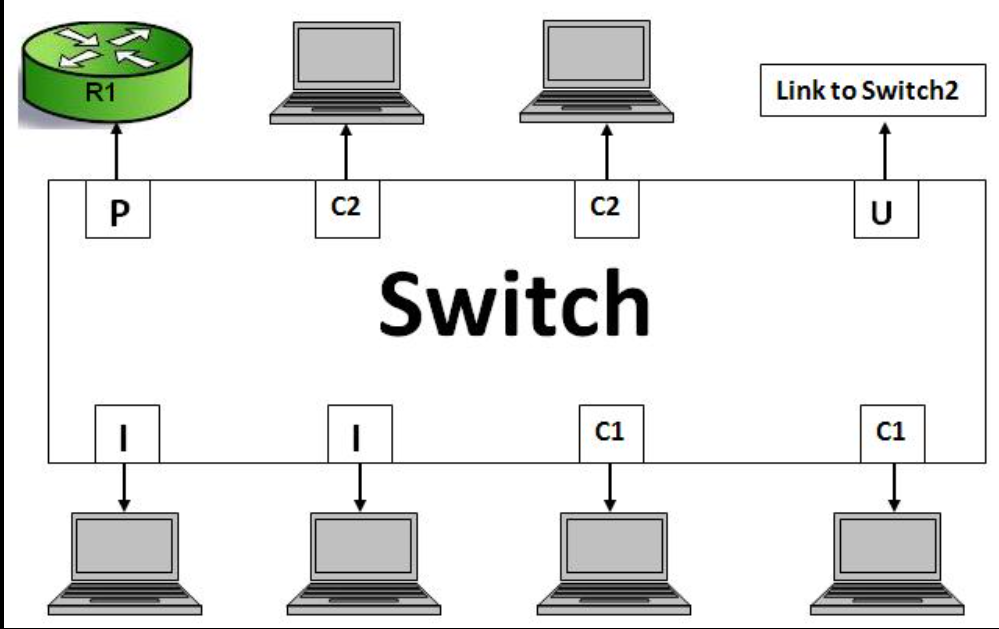

交换机上的专用VLAN端口类型示例

思科系统的专用VLAN的优势在于,它们可以跨多个交换机运行。[3] 专用VLAN将VLAN(主要)划分为子VLAN(次要),同时保留现有的IP子网和第3层配置。常规VLAN是单个广播域,而专用VLAN将一个广播域划分为多个较小的广播子域。

- 主VLAN:简单地说就是原始VLAN。这种类型的VLAN用于将帧下行转发到所有辅助VLAN。

- 辅助VLAN:辅助VLAN配置有以下类型之一:

- 隔离:与隔离VLAN关联的任何交换机端口都可以访问主VLAN,但不能访问任何其他辅助VLAN。此外,与同一个隔离VLAN关联的主机无法相互连接。在一个专用VLAN域中可以有多个隔离的VLAN(如果VLAN出于安全原因需要使用不同的路径,这可能是有用的);端口在每个VLAN内保持彼此隔离。4.

- 社区:与公共社区VLAN关联的任何交换机端口都可以相互通信,也可以与主VLAN通信,但不能与任何其他辅助VLAN通信。在一个专用VLAN域中可以有多个不同的社区VLAN。

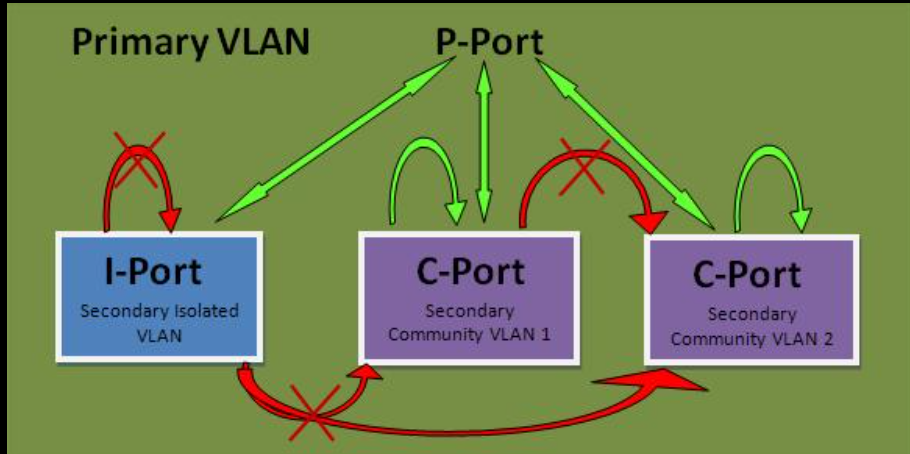

私有VLAN中主要有两种类型的端口:混杂端口(P-port)和主机端口。主机端口进一步分为两种类型——隔离端口(I-port)和社区端口(C-port)。

- 混杂端口(P-port):交换机端口连接到路由器、防火墙或其他通用网关设备。此端口可以与连接到主VLAN或任何辅助VLAN的任何其他端口通信。换句话说,它是一种允许从VLAN上的任何其他端口发送和接收帧的端口类型。

- 主机端口:

- 隔离端口(I-Port):连接到驻留在隔离VLAN上的常规主机。此端口仅与P端口通信

- 社区端口(C-Port):连接到驻留在社区VLAN上的常规主机。此端口与P端口和同一社区VLAN上的端口进行通信。

示例场景:具有VLAN 100的交换机,转换为具有一个P端口、隔离VLAN 101中的两个I端口(次要)和两个社区VLAN 102和103(次要)的专用VLAN,每个VLAN中有2个端口。交换机有一个连接到另一个交换机的上行端口(中继)。该图以图形方式显示了此配置。

下表显示了可以在所有这些端口之间流动的流量。

I-Port |

P-Port | C1-Port | C2-Port | Uplink to Switch2 |

|---|---|---|---|---|

| I-Port | Deny | Permit | Deny | Deny |

| P-Port | Permit | Permit | Permit | Permit |

| C1-Port | Deny | Permit | Permit | Deny |

| C2-Port | Deny | Permit | Deny | Permit |

| Uplink to Switch2 | Permit/Deny | Permit | Permit | Permit |

如果上行链路端口位于隔离VLAN中,则从上行链路端口到隔离端口的流量将被拒绝。如果上行端口位于主VLAN中,则允许从上行端口到隔离端口的流量。

用例

网络隔离

在以下情况下,专用VLAN用于网络隔离:

- 在不更改主机IP地址的情况下从平面网络移动到隔离网络。防火墙可以取代路由器,然后主机可以慢慢移动到其辅助VLAN分配,而无需更改其IP地址。

- 需要一个具有数十个、数百个甚至数千个接口的防火墙。使用专用VLAN,防火墙对于所有隔离的网络只能有一个接口。

- 需要保留IP寻址。使用专用VLAN,所有辅助VLAN可以共享同一IP子网。

- 克服每个防火墙支持的VLAN数量的许可证费用。5.

- 需要4095个以上的隔离网络。有了隔离VLAN,就可以有无穷无尽的隔离网络。6.

安全托管

托管运营中的私有VLAN允许客户之间的隔离,具有以下好处:

- 每个客户不需要单独的IP子网。

- 使用隔离VLAN,客户数量没有限制。

- 无需更改防火墙的接口配置来扩展已配置VLAN的数量。

安全VDI

隔离VLAN可用于将VDI台式机彼此隔离,从而允许对台式机到台式机的通信进行过滤和检查。使用非隔离VLAN将需要每个VDI桌面使用不同的VLAN和子网。

备份网络

在备份网络上,主机不需要相互连接。主机只能到达其备份目标。备份客户端可以放置在一个独立的VLAN中,备份服务器可以随意放置在主VLAN上,这将允许主机仅与备份服务器通信。

广播缓解

由于网络上的广播流量必须串行发送到每个无线主机,因此它可能会消耗大量的广播时间,使无线网络没有响应。[需要引用]当有多个无线接入点连接到交换机时,专用VLAN可以防止广播帧从一个AP传播到另一个AP,从而为连接的主机保留网络性能。

Vendor support[edit]

Hardware switches[edit]

- Alcatel-Lucent Enterprise – OmniSwitch series

- Arista Networks – Data Center Switching

- Brocade – BigIron, TurboIron and FastIron switches

- Cisco Systems – Catalyst 2960-XR, 3560 and higher product lines switches

- Extreme Networks – XOS based switches

- Fortinet – FortiOS-based switches

- Hewlett-Packard Enterprise – Aruba Access Switches 2920 series and higher product lines switches

- Juniper Networks – EX switches

- Lenovo – CNOS based switches

- Microsens – G6 switch family

- MikroTik – All models (routers/switches) with switch chips since RouterOS v6.43[7]

- TP-Link – T2600G series, T3700G series

- TRENDnet – many models

- Ubiquiti Networks – EdgeSwitch series, Unifi series

Software switches[edit]

- Cisco Systems – Nexus 1000V

- Microsoft – HyperV 2012

- Oracle – Oracle VM Server for SPARC 3.1.1.1

- VMware – vDS switch

Other private VLAN–aware products[edit]

- Cisco Systems – Firewall Services Module

- Marathon Networks – PVTD Private VLAN deployment and operation appliance

See also[edit]

- 登录 发表评论

- 19 次浏览

Tags

最新内容

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago

- 1 month 2 weeks ago