category

摘要:要将零信任原则应用于Azure存储,您必须保护数据(静止、传输和使用中),验证用户并控制访问,用网络控制分离或隔离关键数据,并使用Defender for storage进行自动威胁检测和保护。

本文提供了将零信任原则应用于Azure存储的步骤:

| Zero Trust principle | Definition | Met by |

|---|---|---|

| Verify explicitly | Always authenticate and authorize based on all available data points. | Verify user credentials and access. |

| Use least privileged access | Limit user access with Just-In-Time and Just-Enough-Access (JIT/JEA), risk-based adaptive policies, and data protection. | Control access to storage data with least privileges. |

| Assume breach | Minimize blast radius and segment access. Verify end-to-end encryption and use analytics to get visibility, drive threat detection, and improve defenses. | Protect data at rest, data in transit, and data in use. Separate critical data with network controls. Use Defender for Storage for automated threat detection and protection. |

本文是一系列文章的一部分,这些文章演示了如何在包括Azure存储服务的Azure环境中应用零信任原则来支持IaaS工作负载。有关概述,请参阅将零信任原则应用于Azure基础架构。

Azure中的存储架构

您可以在整个架构中应用Azure存储的零信任原则,从租户和目录级别到数据层的存储容器。

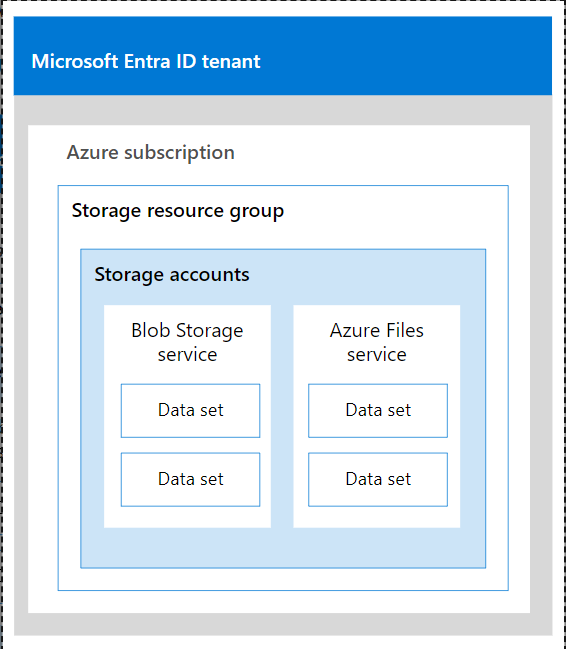

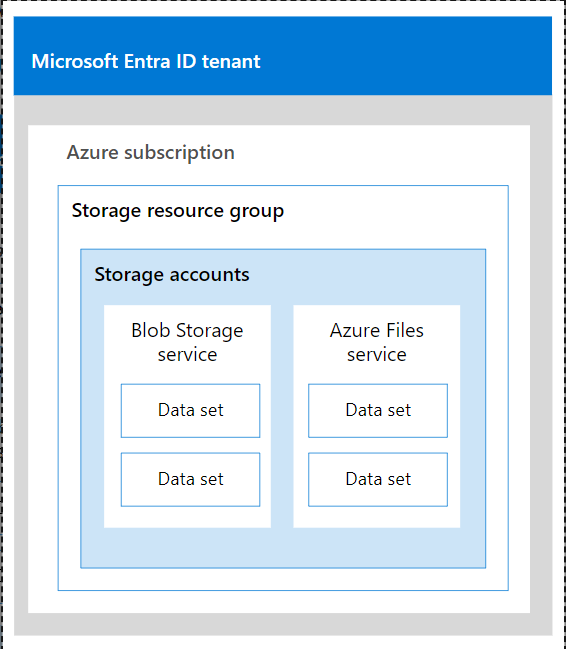

下图显示了逻辑架构组件。

将零信任应用于Azure存储的逻辑架构图,显示了Microsoft Entra ID租户内的订阅、资源组和存储帐户。

在图中:

- 参考体系结构的存储帐户包含在专用资源组中。您可以将每个存储帐户隔离在不同的资源组中,以实现更精细的基于角色的访问控制(RBAC)。您可以分配RBAC权限,以在资源组或资源组级别管理存储帐户,并使用Microsoft Entra ID日志记录和特权身份管理(PIM)等工具对其进行审核。如果您在一个Azure订阅中使用多个相应的存储帐户运行多个应用程序或工作负载,则将每个存储帐户的RBAC权限限制为其相应的所有者、数据保管人、控制器等非常重要。

- 此关系图的Azure存储服务包含在专用存储帐户中。每种类型的存储工作负载都可以有一个存储帐户。

- 要更广泛地了解参考架构,请参阅将零信任原则应用于Azure IaaS概述。

该图不包括Azure队列和Azure表。使用本文中的相同指导来保护这些资源。

这篇文章是什么?

本文将逐步介绍在参考架构中应用零信任原则的步骤。

| Step | Task | Zero Trust principle(s) applied |

|---|---|---|

| 1 | Protect data in all three modes: data at rest, data in transit, data in use. | Assume breach |

| 2 | Verify users and control access to storage data with least privileges. | Verify explicitly Use least privileged access |

| 3 | Logically separate or segregate critical data with network controls. | Assume breach |

| 4 | Use Defender for Storage for automated threat detection and protection. | Assume breach |

步骤1:以三种模式保护数据:静态数据、传输中数据和使用中数据

创建存储帐户时,您可以配置大多数设置,以保护静止、传输和使用中的数据。使用以下建议以确保配置这些保护。还可以考虑启用Microsoft Defender for Cloud,根据Microsoft云安全基准自动评估您的存储帐户,该基准概述了每个Azure服务的安全基线。

有关这些存储安全控制的更多信息,请参阅此处。

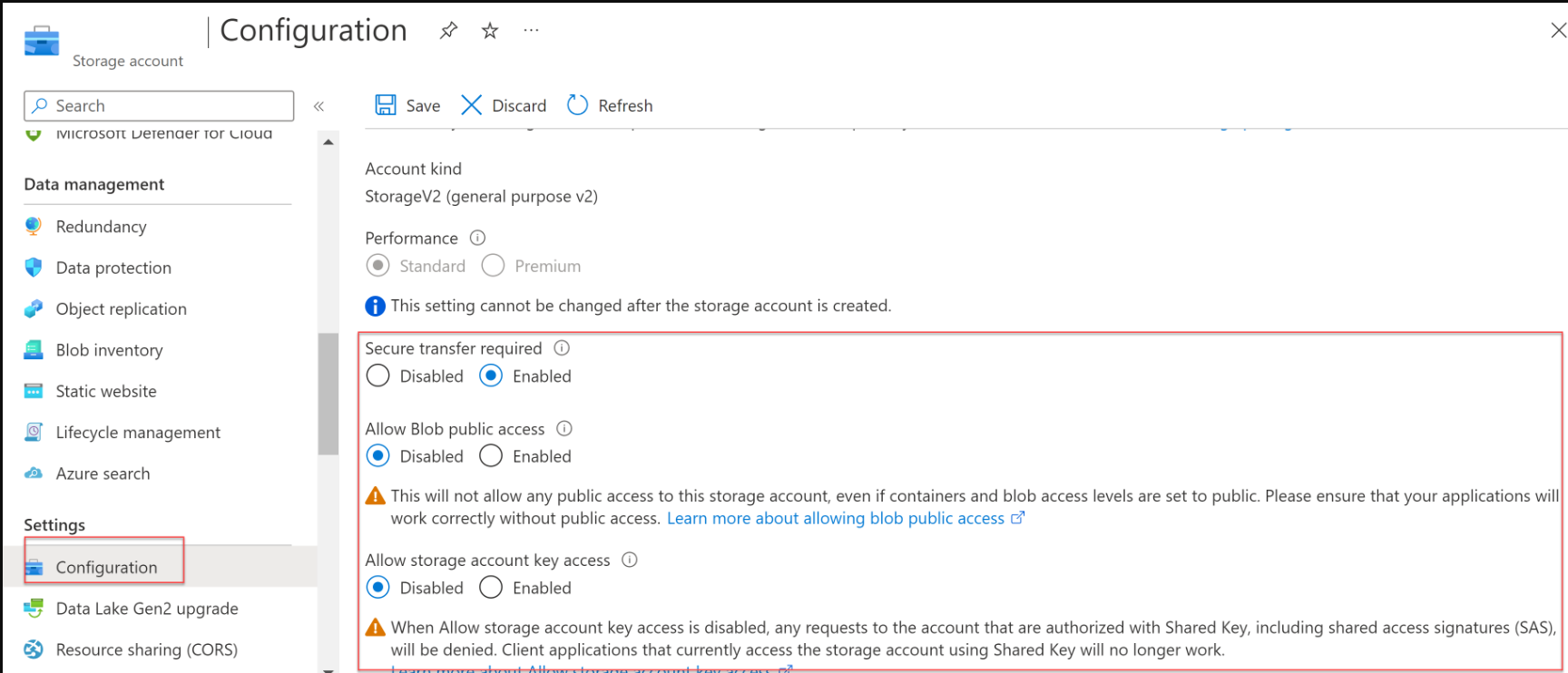

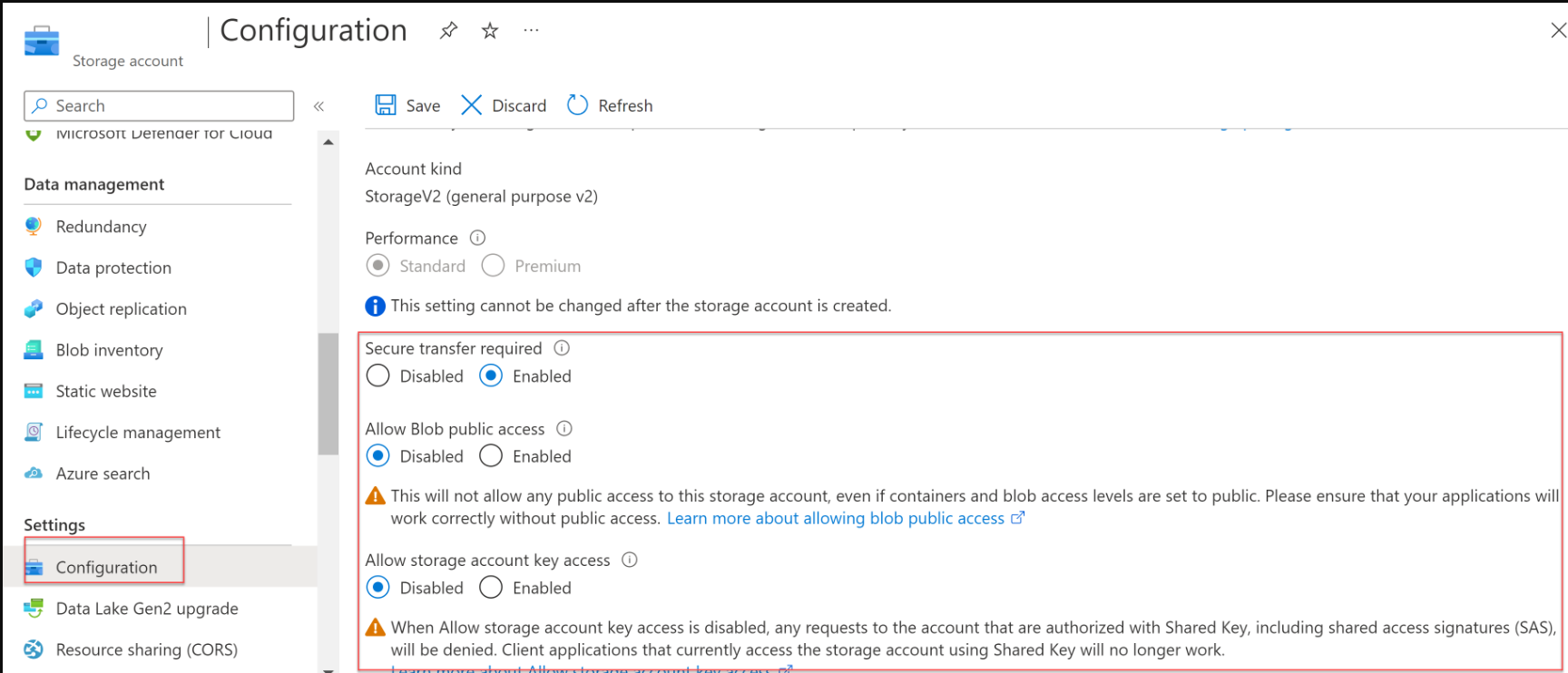

在传输过程中使用加密

通过启用Azure和客户端之间的传输级安全性来保护您的数据安全。始终使用HTTPS来保护公共互联网上的通信。当您调用REST API访问存储帐户中的对象时,可以通过要求存储帐户需要安全传输来强制使用HTTPS。任何来自不安全连接的请求都会被拒绝。

默认情况下,部署新的Azure存储帐户时启用此配置(默认安全)。

考虑应用策略来拒绝部署Azure存储的不安全连接(设计安全)。

此配置还需要带加密的SMB 3.0。

防止匿名公共读取访问

默认情况下,禁止公共blob访问,但具有适当权限的用户可以配置可访问的资源。为了防止匿名访问导致数据泄露,您应该指定谁可以访问您的数据。在存储帐户级别阻止此操作会阻止用户在容器或blob级别启用此访问。

有关更多信息,请参阅防止对容器和blob的匿名公共读取访问。

阻止共享密钥授权

此配置强制存储帐户拒绝使用共享密钥发出的所有请求,并要求Microsoft Entra授权。Microsoft Entra ID是一个更安全的选择,因为您可以使用基于风险的访问机制来加强对数据层的访问。有关详细信息,请参阅阻止Azure存储帐户的共享密钥授权。

您可以从存储帐户的配置设置中为所有三种模式配置数据保护,如下所示。

为存储帐户的所有三种模式配置数据保护的屏幕截图。

创建存储帐户后,无法更改这些设置。

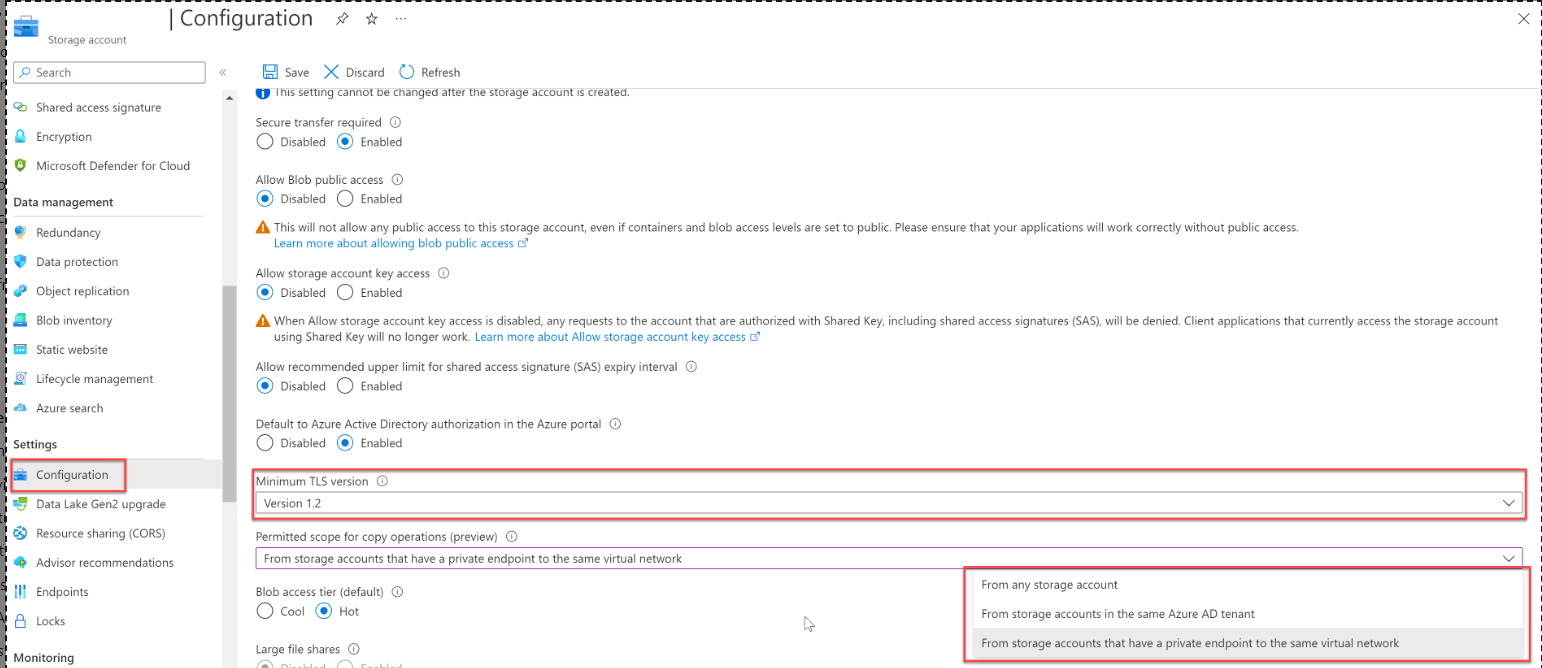

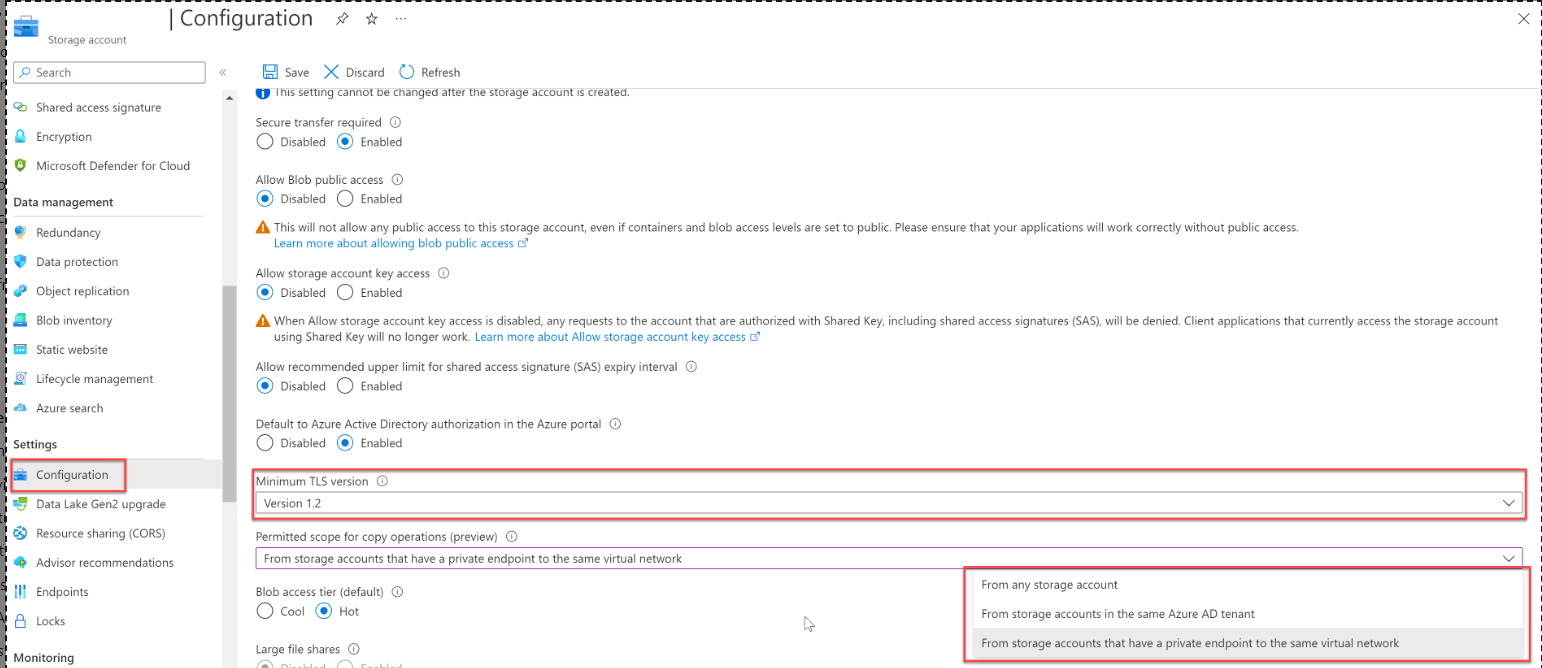

强制执行传输层安全性(TLS)的最低要求版本

Azure存储目前支持的最高版本是TLS 1.2。强制使用最低TLS版本会拒绝使用旧版本的客户端的请求。有关更多信息,请参阅对存储帐户的请求强制执行最低版本的TLS。

定义复制操作的范围

定义复制操作的范围,以将复制操作限制为仅来自与目标存储帐户位于同一Microsoft Entra租户内或具有指向同一虚拟网络(Contoso)的专用链接的源存储帐户的复制操作。

将复制操作限制到具有专用终结点的源存储帐户是限制性最强的选项,要求源存储帐户启用了专用终结点。

您可以从存储帐户的配置设置中配置复制操作的范围,如下所示。

定义存储帐户复制操作范围的屏幕截图。

了解静态加密的工作原理

写入Azure存储的所有数据都由存储服务加密(SSE)使用256位高级加密标准(AES)密码自动加密。SSE在将数据写入Azure存储时会自动加密数据。当您从Azure存储读取数据时,Azure存储会在返回数据之前对其进行解密。此过程不会产生额外费用,也不会降低性能。使用客户管理密钥(CMK)提供了额外的功能来控制密钥加密密钥的轮换或加密擦除数据。

在创建存储帐户时,您可以从加密刀片启用CMK,如下所示。

为存储帐户启用CMK的屏幕截图。

您还可以启用基础架构加密,它在服务和基础架构级别提供双重加密。创建存储帐户后无法更改此设置。

注:

为了将客户管理的密钥用于存储帐户加密,您必须在帐户创建期间启用它,并且您应该拥有一个已配置适当权限的密钥库,其中包含密钥和托管身份。也可以选择启用Azure存储基础架构级别的256位AES加密。

步骤2:验证用户并以最低权限控制对存储数据的访问

首先,使用Microsoft Entra ID来管理对存储帐户的访问。使用基于角色的访问控制和存储帐户,您可以使用OAuth 2.0精细地定义基于访问的作业功能。您可以将细粒度访问与条件访问策略对齐。

值得注意的是,必须在管理或数据级别分配存储帐户的角色。因此,如果您使用Microsoft Entra ID作为身份验证和授权方法,则应为用户分配适当的角色组合,以赋予他们完成工作职能所需的最小权限。

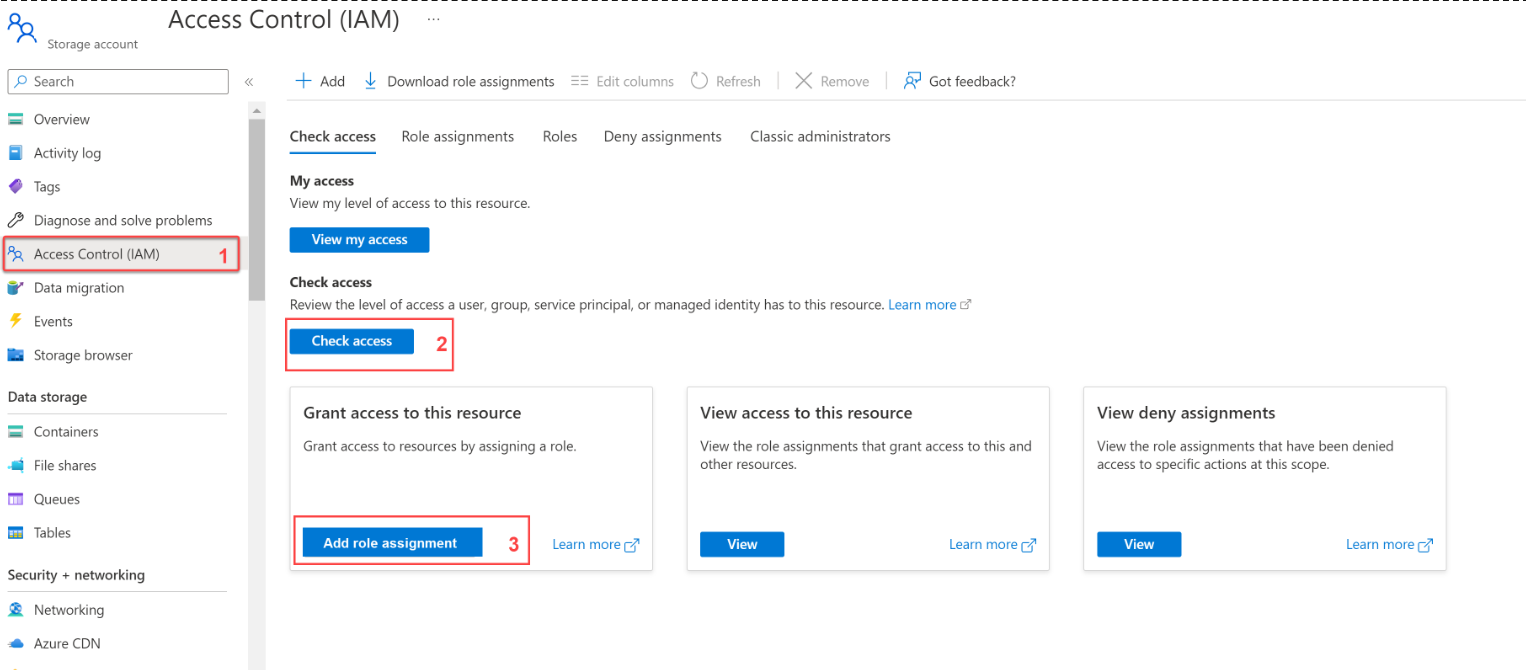

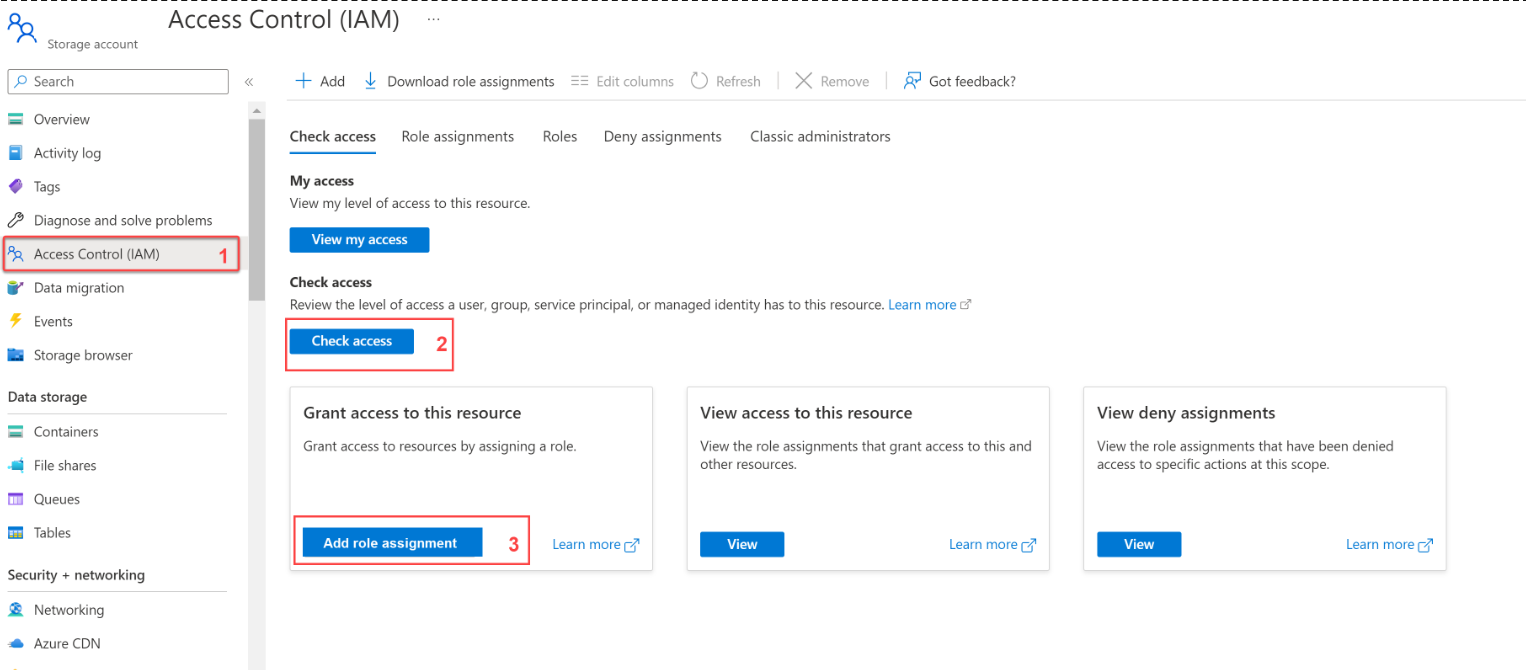

有关用于细粒度访问的存储帐户角色列表,请参阅Azure存储内置角色。RBAC分配是通过存储帐户上的访问控制选项完成的,可以在各种范围内进行分配。

您可以从存储帐户的访问控制(IAM)设置中配置访问控制,如下所示。

为存储帐户配置访问控制的屏幕截图。

您可以检查用户、组、服务主体或托管身份的访问级别,并添加角色分配。

提供有时间限制的权限的另一种方法是通过共享访问签名(SAS)。高级使用SAS时的最佳实践如下:

- 始终使用HTTPS。如果您已为Azure登录区域部署了建议的Azure策略,则将审核通过HTTPS进行的安全传输。

- 制定撤销计划。

- 配置SAS过期策略。

- 验证权限。

- 尽可能使用用户委派SAS。此SAS已使用Microsoft Entra ID凭据签名。

步骤3:用网络控制从逻辑上分离或隔离关键数据

在此步骤中,您将使用推荐的控件来保护与Azure存储服务的网络连接。

下图突出显示了参考体系结构中Azure存储服务的网络连接。

摘要:要将零信任原则应用于Azure存储,您必须保护数据(静止、传输和使用中),验证用户并控制访问,用网络控制分离或隔离关键数据,并使用Defender for storage进行自动威胁检测和保护。

本文提供了将零信任原则应用于Azure存储的步骤:

| Zero Trust principle | Definition | Met by |

|---|---|---|

| Verify explicitly | Always authenticate and authorize based on all available data points. | Verify user credentials and access. |

| Use least privileged access | Limit user access with Just-In-Time and Just-Enough-Access (JIT/JEA), risk-based adaptive policies, and data protection. | Control access to storage data with least privileges. |

| Assume breach | Minimize blast radius and segment access. Verify end-to-end encryption and use analytics to get visibility, drive threat detection, and improve defenses. | Protect data at rest, data in transit, and data in use. Separate critical data with network controls. Use Defender for Storage for automated threat detection and protection. |

本文是一系列文章的一部分,这些文章演示了如何在包括Azure存储服务的Azure环境中应用零信任原则来支持IaaS工作负载。有关概述,请参阅将零信任原则应用于Azure基础架构。

Azure中的存储架构

您可以在整个架构中应用Azure存储的零信任原则,从租户和目录级别到数据层的存储容器。

下图显示了逻辑架构组件。

将零信任应用于Azure存储的逻辑架构图,显示了Microsoft Entra ID租户内的订阅、资源组和存储帐户。

在图中:

- 参考体系结构的存储帐户包含在专用资源组中。您可以将每个存储帐户隔离在不同的资源组中,以实现更精细的基于角色的访问控制(RBAC)。您可以分配RBAC权限,以在资源组或资源组级别管理存储帐户,并使用Microsoft Entra ID日志记录和特权身份管理(PIM)等工具对其进行审核。如果您在一个Azure订阅中使用多个相应的存储帐户运行多个应用程序或工作负载,则将每个存储帐户的RBAC权限限制为其相应的所有者、数据保管人、控制器等非常重要。

- 此关系图的Azure存储服务包含在专用存储帐户中。每种类型的存储工作负载都可以有一个存储帐户。

- 要更广泛地了解参考架构,请参阅将零信任原则应用于Azure IaaS概述。

该图不包括Azure队列和Azure表。使用本文中的相同指导来保护这些资源。

这篇文章是什么?

本文将逐步介绍在参考架构中应用零信任原则的步骤。

| Step | Task | Zero Trust principle(s) applied |

|---|---|---|

| 1 | Protect data in all three modes: data at rest, data in transit, data in use. | Assume breach |

| 2 | Verify users and control access to storage data with least privileges. | Verify explicitly Use least privileged access |

| 3 | Logically separate or segregate critical data with network controls. | Assume breach |

| 4 | Use Defender for Storage for automated threat detection and protection. | Assume breach |

步骤1:以三种模式保护数据:静态数据、传输中数据和使用中数据

创建存储帐户时,您可以配置大多数设置,以保护静止、传输和使用中的数据。使用以下建议以确保配置这些保护。还可以考虑启用Microsoft Defender for Cloud,根据Microsoft云安全基准自动评估您的存储帐户,该基准概述了每个Azure服务的安全基线。

有关这些存储安全控制的更多信息,请参阅此处。

在传输过程中使用加密

通过启用Azure和客户端之间的传输级安全性来保护您的数据安全。始终使用HTTPS来保护公共互联网上的通信。当您调用REST API访问存储帐户中的对象时,可以通过要求存储帐户需要安全传输来强制使用HTTPS。任何来自不安全连接的请求都会被拒绝。

默认情况下,部署新的Azure存储帐户时启用此配置(默认安全)。

考虑应用策略来拒绝部署Azure存储的不安全连接(设计安全)。

此配置还需要带加密的SMB 3.0。

防止匿名公共读取访问

默认情况下,禁止公共blob访问,但具有适当权限的用户可以配置可访问的资源。为了防止匿名访问导致数据泄露,您应该指定谁可以访问您的数据。在存储帐户级别阻止此操作会阻止用户在容器或blob级别启用此访问。

有关更多信息,请参阅防止对容器和blob的匿名公共读取访问。

阻止共享密钥授权

此配置强制存储帐户拒绝使用共享密钥发出的所有请求,并要求Microsoft Entra授权。Microsoft Entra ID是一个更安全的选择,因为您可以使用基于风险的访问机制来加强对数据层的访问。有关详细信息,请参阅阻止Azure存储帐户的共享密钥授权。

您可以从存储帐户的配置设置中为所有三种模式配置数据保护,如下所示。

为存储帐户的所有三种模式配置数据保护的屏幕截图。

创建存储帐户后,无法更改这些设置。

强制执行传输层安全性(TLS)的最低要求版本

Azure存储目前支持的最高版本是TLS 1.2。强制使用最低TLS版本会拒绝使用旧版本的客户端的请求。有关更多信息,请参阅对存储帐户的请求强制执行最低版本的TLS。

定义复制操作的范围

定义复制操作的范围,以将复制操作限制为仅来自与目标存储帐户位于同一Microsoft Entra租户内或具有指向同一虚拟网络(Contoso)的专用链接的源存储帐户的复制操作。

将复制操作限制到具有专用终结点的源存储帐户是限制性最强的选项,要求源存储帐户启用了专用终结点。

您可以从存储帐户的配置设置中配置复制操作的范围,如下所示。

定义存储帐户复制操作范围的屏幕截图。

了解静态加密的工作原理

写入Azure存储的所有数据都由存储服务加密(SSE)使用256位高级加密标准(AES)密码自动加密。SSE在将数据写入Azure存储时会自动加密数据。当您从Azure存储读取数据时,Azure存储会在返回数据之前对其进行解密。此过程不会产生额外费用,也不会降低性能。使用客户管理密钥(CMK)提供了额外的功能来控制密钥加密密钥的轮换或加密擦除数据。

在创建存储帐户时,您可以从加密刀片启用CMK,如下所示。

为存储帐户启用CMK的屏幕截图。

您还可以启用基础架构加密,它在服务和基础架构级别提供双重加密。创建存储帐户后无法更改此设置。

注:

为了将客户管理的密钥用于存储帐户加密,您必须在帐户创建期间启用它,并且您应该拥有一个已配置适当权限的密钥库,其中包含密钥和托管身份。也可以选择启用Azure存储基础架构级别的256位AES加密。

步骤2:验证用户并以最低权限控制对存储数据的访问

首先,使用Microsoft Entra ID来管理对存储帐户的访问。使用基于角色的访问控制和存储帐户,您可以使用OAuth 2.0精细地定义基于访问的作业功能。您可以将细粒度访问与条件访问策略对齐。

值得注意的是,必须在管理或数据级别分配存储帐户的角色。因此,如果您使用Microsoft Entra ID作为身份验证和授权方法,则应为用户分配适当的角色组合,以赋予他们完成工作职能所需的最小权限。

有关用于细粒度访问的存储帐户角色列表,请参阅Azure存储内置角色。RBAC分配是通过存储帐户上的访问控制选项完成的,可以在各种范围内进行分配。

您可以从存储帐户的访问控制(IAM)设置中配置访问控制,如下所示。

为存储帐户配置访问控制的屏幕截图。

您可以检查用户、组、服务主体或托管身份的访问级别,并添加角色分配。

提供有时间限制的权限的另一种方法是通过共享访问签名(SAS)。高级使用SAS时的最佳实践如下:

- 始终使用HTTPS。如果您已为Azure登录区域部署了建议的Azure策略,则将审核通过HTTPS进行的安全传输。

- 制定撤销计划。

- 配置SAS过期策略。

- 验证权限。

- 尽可能使用用户委派SAS。此SAS已使用Microsoft Entra ID凭据签名。

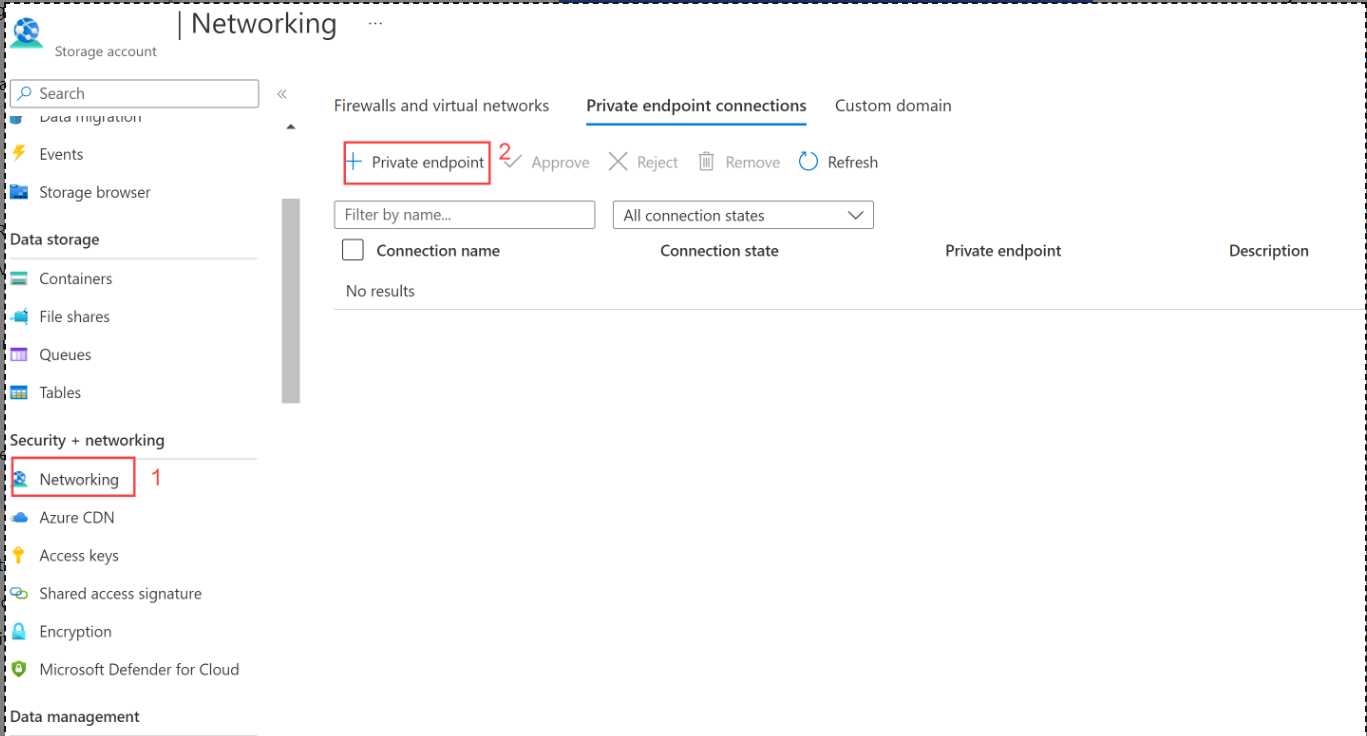

步骤3:用网络控制从逻辑上分离或隔离关键数据

在此步骤中,您将使用推荐的控件来保护与Azure存储服务的网络连接。

下图突出显示了参考体系结构中Azure存储服务的网络连接。

将零信任应用于Azure存储的参考架构图,突出显示了Azure IaaS参考架构中与Azure存储服务的网络连接。

| Task | Description |

|---|---|

| Prevent public access, create network segmentation with Private Endpoint and Private Link. |

Private endpoint allows you to connect to services with the use of a single private IP address on the VNet using Azure Private Link.

|

| Use Azure Private Link | Use Azure Private Link to access Azure Storage over a private endpoint in your VNet. Use the approval workflow to automatically approve or manually request, as appropriate. |

| Prevent public access to your data sources using Service Endpoints | You can do network segmentation using Service Endpoints by enabling private IP addresses in a VNet to reach an endpoint without using public IP addresses. |

您可以从存储帐户的网络设置中配置专用终结点,如下所示。

为存储帐户配置专用终结点的屏幕截图。

步骤4:使用Defender for Storage进行自动威胁检测和保护

Microsoft Defender for Storage提供了额外的智能级别,可以检测到利用您的存储服务的异常和潜在有害的企图。Microsoft Defender for Storage内置于Microsoft Defender for Cloud中。

存储卫士检测到异常访问模式警报,例如:

- 从不寻常的地方进入

- 应用程序异常

- 匿名访问

- 异常提取/上传警报

- 数据渗漏

- 意外删除

- 上传Azure云服务包

- 可疑存储活动警报

- 访问权限更改

- 访问检查

- 数据探索

有关跨参考架构的威胁防护的更多信息,请参阅将零信任原则应用于Azure IaaS概述。

启用后,Defender for Storage会通知您安全警报和改进Azure存储帐户安全状况的建议。

这是一个存储帐户的安全警报示例,其中突出显示了警报和预防措施的描述。

存储帐户的示例安全警报的屏幕截图。

推荐培训

配置存储安全

| Training | Configure Storage security |

|---|---|

|

Learn how to configure common Azure Storage security features like storage access signatures.

|

For more training on security in Azure, see these resources in the Microsoft catalog:

Security in Azure | Microsoft Learn

下一步

请参阅以下附加文章,了解如何将零信任原则应用于Azure:

- Azure IaaS overview

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS applications in Amazon Web Services

- Microsoft Sentinel and Microsoft Defender XDR

技术插图

本海报提供了Azure IaaS组件的单页概览,作为参考和逻辑架构,以及确保这些组件应用零信任模型的“永不信任,始终验证”原则的步骤。

| Item | Description |

|---|---|

|

Use this illustration together with this article: Apply Zero Trust principles to Azure IaaS overview |

This poster provides the reference and logical architectures and the detailed configurations of the separate components of Zero Trust for Azure IaaS. Use the pages of this poster for separate IT departments or specialties or, with the Microsoft Visio version of the file, customize the diagrams for your infrastructure.

| Item | Description |

|---|---|

|

Use these diagrams together with the articles starting here: Apply Zero Trust principles to Azure IaaS overview |

For additional technical illustrations, click here.

工具书类

请参阅以下链接,了解本文中提到的各种服务和技术。

- Secure transfer for Azure Storage Accounts

- Prevent anonymous public read access to containers and blobs

- Prevent Shared Key authorization for an Azure Storage Account

- Network security for Storage Accounts

- Private Endpoints and Private Link for Storage Accounts

- Storage Service Encryption (SSE)

- Role-based Access Control for Storage Accounts

- Azure Blob Backup

- Best Practices when using SAS

- Review of Private Endpoints

- Review of Service Endpoints

- Microsoft Defender for Storage

- 登录 发表评论

- 21 次浏览