category

细分是一种模型,在该模型中,您可以利用Microsoft Azure中提供的工具来获取网络足迹并创建软件定义的周长。然后,您可以设置规则来管理从/到这些外围的流量,以便您可以对网络的各个部分具有不同的安全态势。当您将不同的应用程序(或给定应用程序的各个部分)放置到这些外围时,您可以管理这些分段实体之间的通信。如果您的应用程序堆栈的一部分受到破坏,您将能够更好地控制此安全漏洞的影响,并防止其在网络的其他部分横向传播。此功能是与Microsoft发布的零信任模型相关的一个关键原则,该模型旨在为您的组织带来世界级的安全思想

细分模式

当您在Azure上操作时,您有一套广泛而多样的细分选项可供选择,以帮助您获得保护。

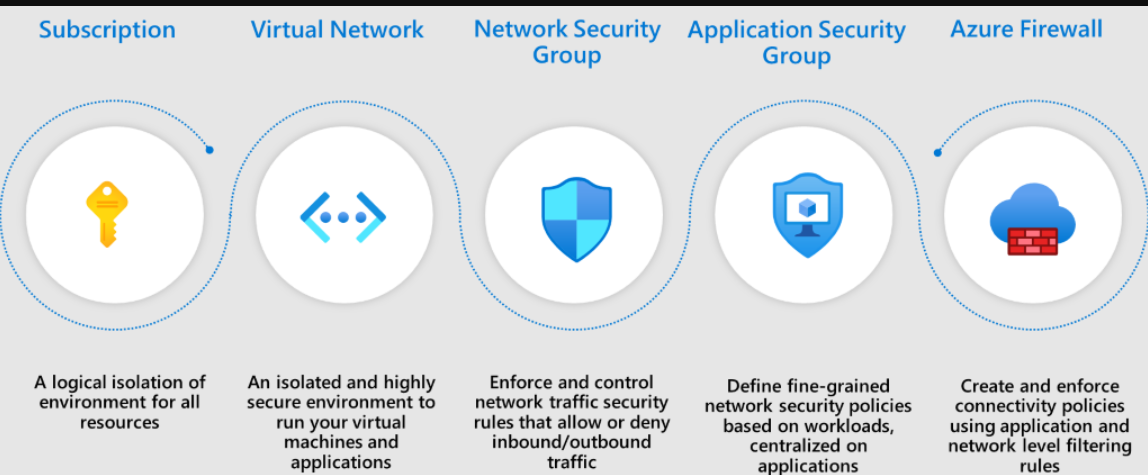

资源流程图

- 订阅:订阅是一种高级构造,它提供了实体之间的平台驱动的分离。它旨在划分公司内部大型组织之间的界限。需要显式提供不同订阅中的资源之间的通信。

- 虚拟网络:虚拟网络是在专用地址空间中的订阅内创建的。网络提供网络级的资源容纳,默认情况下任何两个虚拟网络之间都不允许流量。与订阅一样,虚拟网络之间的任何通信都需要明确提供。

- 网络安全组(NSG):NSG是一种访问控制机制,用于控制作为第4层防火墙的虚拟网络内资源之间的流量。NSG还控制与外部网络(如互联网、其他虚拟网络等)的通信。NSG可以通过为子网、一组虚拟机甚至单个虚拟机创建周界,将您的细分策略提升到精细级别。

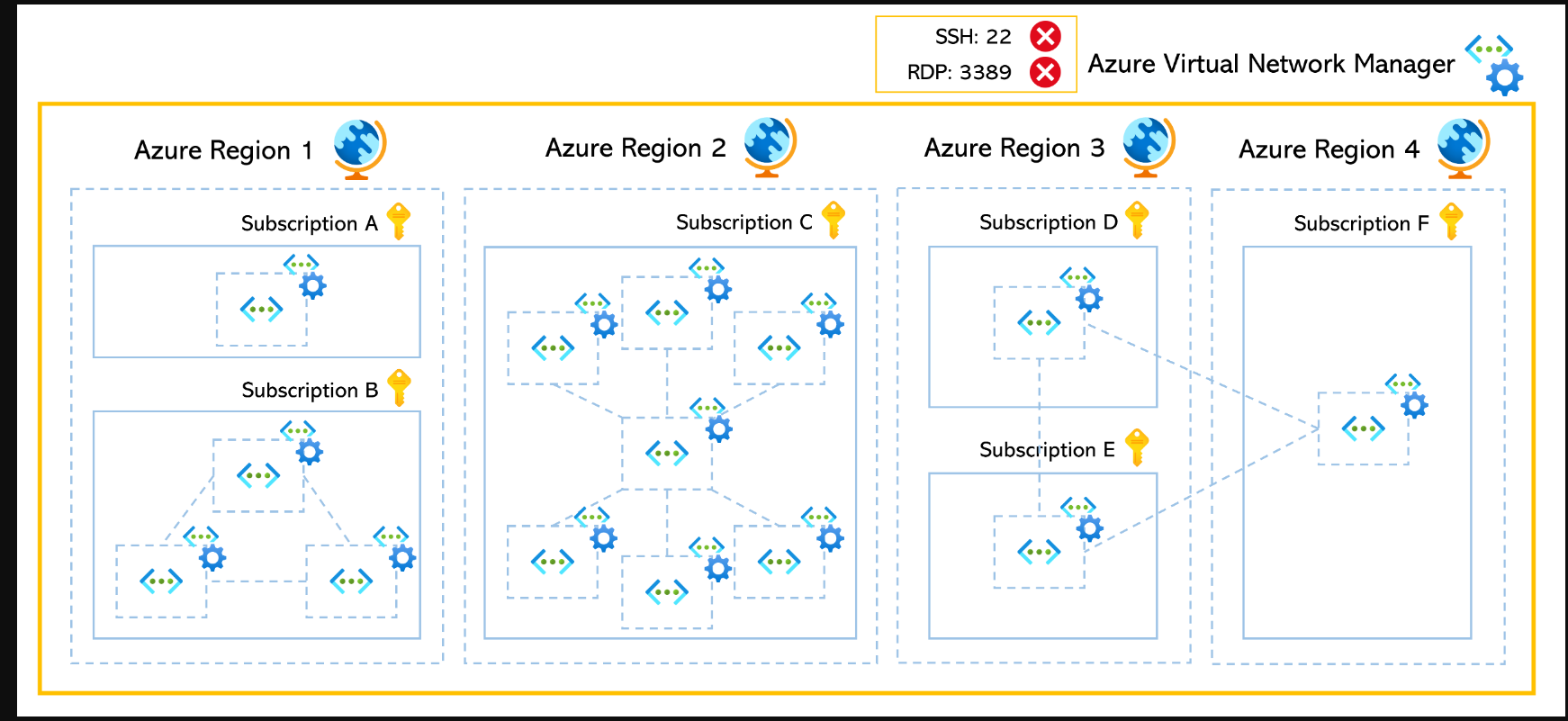

- Azure虚拟网络管理器(AVNM):Azure Virtual Network Manager(AVNM)是一种网络管理服务,使中央IT管理团队能够在全球范围内大规模管理订阅中的虚拟网络。使用AVNM,您可以对多个虚拟网络进行分组,并强制执行预定义的安全管理规则,这些规则应立即应用于选定的虚拟网络。与NSG类似,通过AVNM创建的安全管理规则也可以作为第4层防火墙,但安全管理规则是在NSG之前首先评估的。

- 应用程序安全组(ASG):ASG提供类似于NSG的控制机制,但使用应用程序上下文进行引用。ASG允许您在应用程序标签下对一组VM进行分组。它可以定义流量规则,然后将这些规则应用于每个底层VM。

- Azure防火墙:Azure防火墙是云原生的有状态防火墙即服务。此防火墙可以部署在您的虚拟网络或Azure虚拟WAN集线器部署中,用于过滤云资源、互联网和内部部署之间的流量。您创建规则或策略(使用Azure防火墙或Azure防火墙管理器),指定使用第3层到第7层控件允许/拒绝流量。您还可以使用Azure防火墙和第三方过滤进入互联网的流量。通过第三方安全提供商引导部分或全部流量,以实现高级过滤和用户保护。

从网络的角度组织Azure中的工作负载时,以下模式很常见。这些模式中的每一种都提供了不同类型的隔离和连接。选择哪种模式最适合您的组织是您应该根据组织的需求做出的决定。对于这些模型中的每一个,我们将描述如何使用上述Azure网络服务进行细分。

也有可能您的组织的正确设计不是我们在这里列出的。这种结果是意料之中的,因为没有一种尺寸适合所有人。您最终可能会使用这些模式中的原则来创建对您的组织最有利的东西。Azure平台提供了您所需的灵活性和工具。

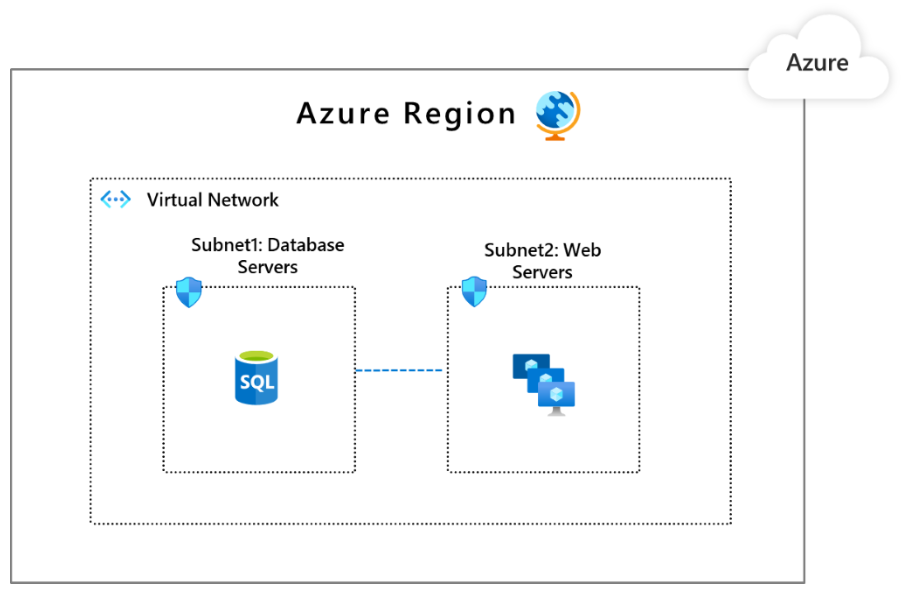

模式1:单个虚拟网络

在这种模式中,您工作负载的所有组件,或者在某些情况下,您的整个IT足迹都放在一个虚拟网络中。如果您仅在一个区域内运行,则这种模式是可能的,因为虚拟网络无法跨越多个区域。

最有可能用于在此虚拟网络中创建分段的实体是NSG或ASG。其选择取决于您是将分段称为网络子网还是应用程序组。下图是这样一个分段虚拟网络的示例。

显示单个虚拟网络的图表。

在这个设置中,您有放置数据库工作负载的Subnet1和放置web工作负载的Subnet2。您可以放置NSG,说明Subnet1只能与Subnet2进行通信,而Subnet2可以与Internet进行通信。您还可以在存在许多工作负载的情况下进一步了解这一概念。例如,划分出不允许一个工作负载与另一工作负载的后端通信的子网。

尽管我们使用了NSG来说明如何管理子网流量,但您也可以通过使用Azure Marketplace或Azure防火墙中的网络虚拟化设备来强制执行此分段。

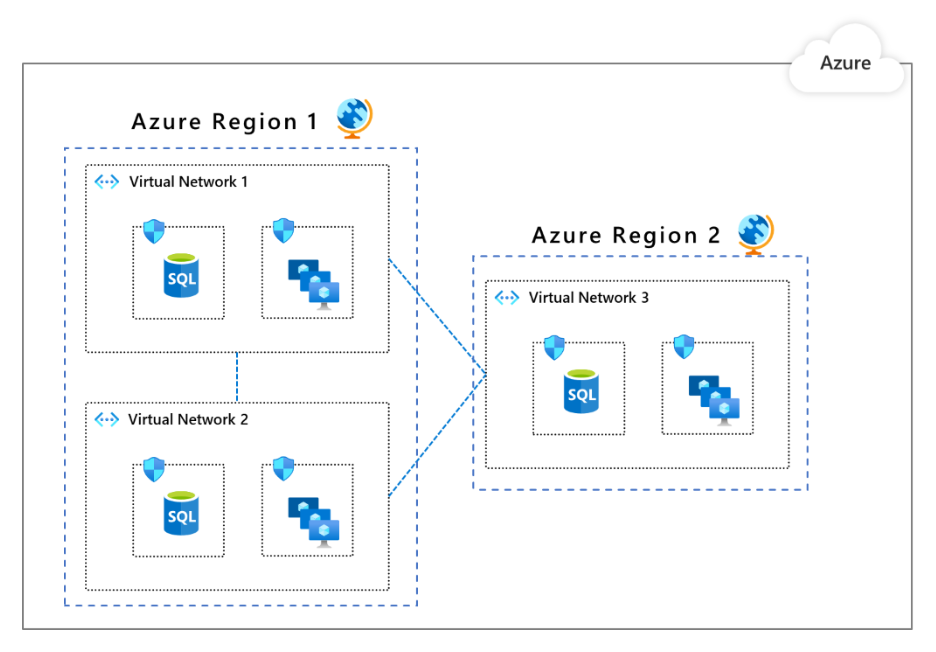

模式2:多个虚拟网络之间具有对等

此模式是前一模式的扩展,在前一模式中,您有多个具有潜在对等连接的虚拟网络。您可能选择此模式将应用程序分组到单独的虚拟网络中,或者您可能需要在多个Azure区域中存在。你可以通过虚拟网络获得内置的分段,因为你必须明确地将一个虚拟网络与另一个网络对等才能进行通信。(请记住,虚拟网络对等连接是不可传递的。)要以类似于模式1的方式在虚拟网络内进一步分段,请在虚拟网络中使用NSG/ASG。

显示多个虚拟网络模式的图表。

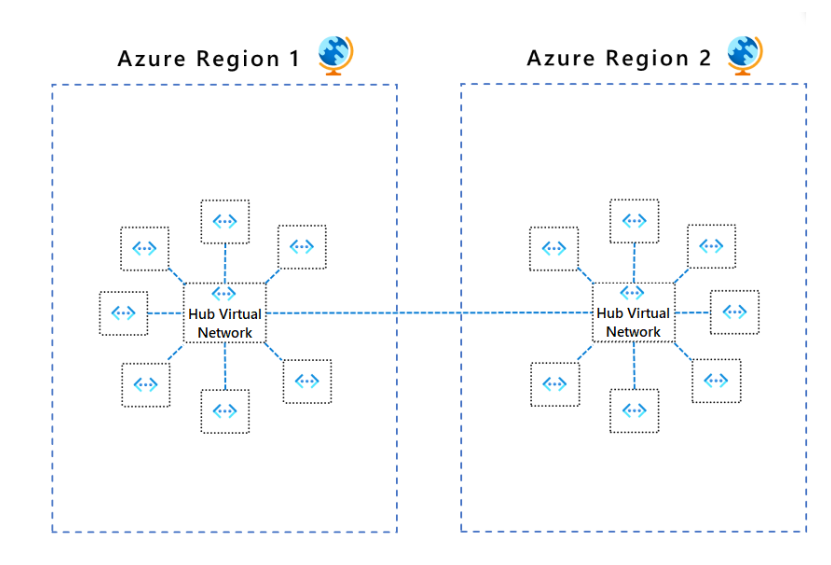

模式3:轮辐模型中的多个虚拟网络

这种模式是一种更高级的虚拟网络组织,您可以选择给定区域中的一个虚拟网络作为该区域中所有其他虚拟网络的集线器。集线器虚拟网络与其轮辐虚拟网络之间的连接是通过使用Azure虚拟网络对等实现的。所有流量都通过集线器虚拟网络,它可以充当通往不同地区其他集线器的网关。您可以在集线器设置安全态势,这样它们就可以以可扩展的方式分割和管理虚拟网络之间的流量。这种模式的一个好处是。随着网络拓扑的增长,安全态势开销不会增加(除非扩展到新的区域)。此外,这种拓扑模式可能会被Azure虚拟WAN取代,它使用户能够将集线器虚拟网络作为托管服务进行管理。有关引入Azure虚拟广域网的优势的更多详细信息,请参阅轮辐式虚拟广域网架构。

显示轮辐模型的示意图。

建议的Azure云本机分段控件是Azure防火墙。Azure防火墙跨虚拟网络和订阅工作,使用第3层到第7层的控件来管理流量。你可以定义你的通信规则是什么样子的(例如,虚拟网络X不能与虚拟网络Y通信,但可以与虚拟网络Z通信,除了访问*.github.com之外,没有虚拟网络X的互联网,等等),并始终如一地应用它。使用Azure防火墙管理器,您可以集中管理多个Azure防火墙的策略,并使DevOps团队能够进一步自定义本地策略。当您选择Azure虚拟WAN作为托管集线器网络时,也可以使用Azure防火墙管理器。

下表显示了模式拓扑的比较:

Pattern 1 |

Pattern 2 | Pattern 3 |

|---|---|---|

| Connectivity/Routing: how each segment communicates to each other | System routing provides default connectivity to any workload in any subnet | Same as a pattern 1 |

| Network level traffic filtering | Traffic is allowed by default. NSG/ASG can be used for filtering this pattern. | Same as a pattern 1 |

| Centralized logging | NSG/ASG logs for the virtual network | Aggregate NSG/ASG logs across all virtual networks |

| Unintended open public endpoints | DevOps can accidentally open a public endpoint via incorrect NSG/ASG rules. | Same as a pattern 1 |

| Application level protection | NSG/ASG provides network layer support only. | Same as a pattern 1 |

模式4:跨多个网段的多个虚拟网络

此模式解释了如何作为一种集中式方法来管理和保护多个虚拟网络,这些网络也跨多个订阅。在AVNM上创建的安全管理规则可以以一致的方式强制执行基线安全规则,无论虚拟网络是否相互连接或是否属于不同的订阅。例如,从internet禁用SSH端口22、RDP端口3389和其他高风险端口,以保护解决方案不受组织内所有虚拟网络上的安全漏洞的影响。有关安全管理规则及其工作方式的更多详细信息,请参阅Azure Virtual Network Manager中的安全管理规则。

显示Azure虚拟网络管理器的图表。

虽然AVNM是一个很好的解决方案,可以用最小的网络规则集保护组织的整个网络,但除了AVNM之外,还需要使用NSG和ASG将细粒度网络规则应用于每个虚拟网络。此过程可能因系统而异,具体取决于系统的安全要求。

Next steps

Learn more about the component technologies:

- What is Azure Virtual Network?

- What is Azure Virtual Network Manager (Preview)?

- What is Azure Firewall?

- Azure Monitor overview

Related resources

Explore related architectures:

- Azure firewall architecture guide

- Firewall and Application Gateway for virtual networks

- Azure Automation in a hybrid environment

- Baseline architecture for an Azure Kubernetes Service (AKS) cluster

- 登录 发表评论

- 18 次浏览

最新内容

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago

- 1 month 1 week ago