无论您的业务规模有多大,部署来阻止威胁参与者访问服务器、工作站和数据的最有效的安全措施是硬件防火墙。硬件防火墙将确保您的数字资产得到良好的保护,但如何配置防火墙以实现最佳的网络安全?如果遵循网络分段最佳实践并设置防火墙安全区域,则可以提高安全性,并使内部网络保持隔离并免受基于web的攻击。

什么是网络分割?

顾名思义,网络分割就是将计算机分割成更小的部分,通过这样做,您可以将系统和应用程序彼此分离。如果系统之间没有交互,就不需要它们在同一个网络上。如果是这样的话,它只会让黑客在周边防御被攻破的情况下更容易获得一切。网络分割也有助于提高性能。每个子网上的主机越少,本地通信量就越少。它还可以提高监控能力,帮助It团队识别可疑行为。

网络分段安全优势

网络分割有许多好处,其中安全性是最重要的。拥有一个完全平坦和开放的网络是一个重大风险。网络分段通过将对资源的访问限制在组织内特定的个人组中来提高安全性,并使未经授权的访问更加困难。如果系统受损,攻击者或未经授权的个人只能访问同一子网上的资源。如果必须让第三方访问数据中心中的某些数据库,通过对网络进行分段,您可以轻松地限制可访问的资源,它还提供了更高的安全性,以抵御内部威胁。

网络分割最佳实践

大多数企业都有一个定义良好的网络结构,其中包括一个安全的内部网络区域和一个外部不受信任的网络区域,通常有中间安全区域。安全区域是具有类似安全要求的服务器和系统组,由一个3层网络子网组成,多个主机连接到该子网。

防火墙通过控制进出这些主机和安全区域的流量(无论是在IP、端口还是应用程序级别)提供保护。

有许多网络分段的例子,但是没有一种配置适合所有业务和所有网络,因为每个业务都有自己的需求和功能。但是,应该遵循网络分割的最佳实践。我们在下面概述了这些和防火墙DMZ最佳实践。

建议的防火墙安全区域划分

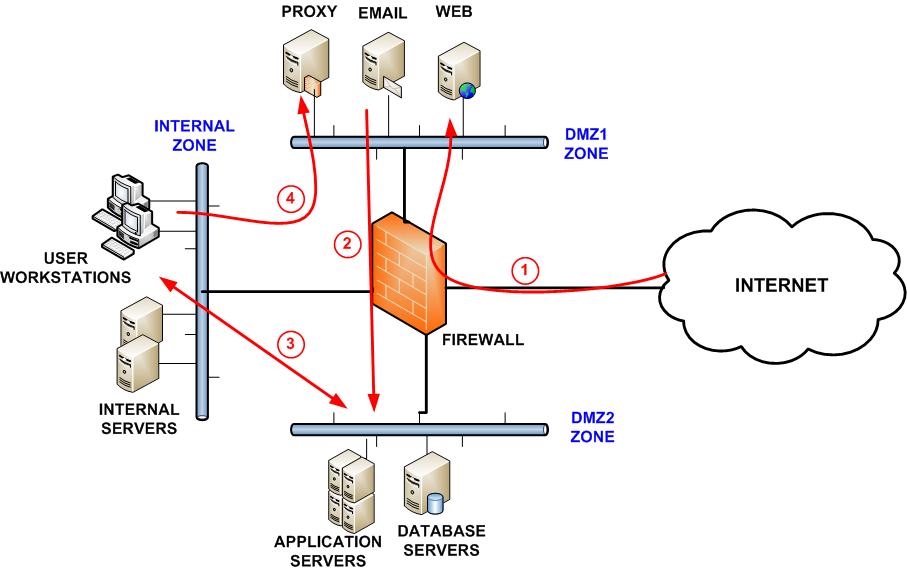

在上图中,我们使用防火墙安全区域分割来保持服务器的分隔。在我们的示例中,我们使用了一个防火墙、两个DMZ(非军事化)区域和一个内部区域。DMZ区域是一个独立的3层子网。

这些DMZ区域中的服务器可能需要面向Internet才能正常工作。例如,web服务器和电子邮件服务器需要面向Internet。由于这些服务器面向internet,因此最容易受到攻击,因此应与不需要直接访问internet的服务器分离。通过将这些服务器保持在单独的区域中,您可以将其中一个面向Internet的服务器受到损害的情况降到最低。

在上图中,允许的交通方向用红色箭头表示。如您所见,内部区域和DMZ2(包括应用程序/数据库服务器)之间允许双向通信,但内部区域和DMZ1(用于代理服务器、电子邮件和web服务器)之间只允许单向通信。代理服务器、电子邮件服务器和web服务器被放置在应用程序和数据库服务器的单独DMZ中,以获得最大的保护。

防火墙允许从Internet到DMZ1的流量。防火墙应只允许通过某些端口(80443、25等)进行通信。应关闭所有其他TCP/UDP端口。不允许从Internet到DMZ2中的服务器的通信,至少不能直接。

web服务器可能需要访问数据库服务器,虽然让这两个虚拟服务器在同一台计算机上运行似乎是一个好主意,但从安全角度来看,应该避免这样做。理想情况下,两者应分开放置在不同的DMZ中。这同样适用于前端web服务器和web应用服务器,它们应该类似地放置在不同的dmz中。DMZ1和DMZ2之间的通信毫无疑问是必要的,但应该只允许在某些端口上进行。DMZ2可以在某些特殊情况下连接到内部区域,例如通过活动目录进行备份或身份验证。

内部区域由工作站和内部服务器、不需要面向web的内部数据库、活动目录服务器和内部应用程序组成。我们建议内部网络上的用户通过位于DMZ 1中的HTTP代理服务器进行Internet访问。

请注意,内部区域与Internet隔离。不允许从internet到内部区域的直接通信。

上述配置为您的内部网络提供了重要的保护。如果DMZ1中的服务器受到破坏,您的内部网络将保持保护,因为内部区域和DMZ1之间的通信只允许单向。

通过遵循网络分段最佳实践并使用上述防火墙安全区域分段,您可以优化网络安全。为了增加安全性,我们还建议使用基于云的web过滤解决方案,如WebTitan,它可以过滤互联网,并防止最终用户访问已知承载恶意软件或违反可接受使用策略的网站。

原文:https://www.spamtitan.com/web-filtering/network-segmentation-best-practices/

本文:http://jiagoushi.pro/node/1047

讨论:请加入知识星球【首席架构师圈】或者小号【jiagoushi_pro】

最新内容

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago