概述

数据加密是一种计算过程,它将明文/明文(未加密的人类可读数据)编码为密文(加密数据),只有拥有正确密钥的授权用户才能访问。简单地说,加密将可读数据转换为其他形式,只有拥有正确密码的人才能解码和查看,这是数字转型的重要组成部分。

无论您的企业是生产、聚合还是消费数据,加密都是一种关键的数据隐私保护策略,可防止敏感信息落入未经授权的用户手中。这个页面提供了一个关于加密是什么以及它是如何工作的高级视图。

什么是加密

加密是如何工作的?

加密使用密码(一种加密算法)和加密密钥将数据编码为密文。一旦将该密文发送给接收方,就会使用密钥(对于对称加密,为相同密钥;对于非对称加密,则为不同的相关值)将密文解码回原始值。加密密钥的工作原理与物理密钥非常相似,这意味着只有拥有正确密钥的用户才能“解锁”或解密加密数据。

加密与令牌化

加密和标记化是相关的数据保护技术;它们之间的区别已经演变。

在常见用法中,标记化通常指的是保留格式的数据保护:用一个看起来相似但不同的标记来代替单个敏感值的数据保护。加密通常意味着数据保护,将数据(一个或多个值或整个数据集)转换为看起来与原始数据截然不同的胡言乱语。

代币化可以基于各种技术。有些版本使用格式保留加密,例如NIST FF1模式AES;一些生成随机值,将原始数据和匹配的令牌存储在安全令牌库中;其他人从预先生成的一组随机数据中生成令牌。根据上面对加密的定义,任何类型的标记化显然都是加密的一种形式;区别在于标记化的格式保留属性。

加密的目的是什么?

加密在保护通过互联网传输或存储在计算机系统中的敏感数据方面发挥着至关重要的作用。它不仅对数据保密,还可以验证数据的来源,确保数据在发送后不会发生更改,并防止发件人拒绝发送加密消息(也称为拒绝)。

除了提供强大的数据隐私保护外,加密通常也是维护多个组织或标准机构制定的法规遵从性所必需的。例如,联邦信息处理标准(FIPS)是美国政府机构或承包商根据2014年《联邦信息安全现代化法案》(FISMA 2014)必须遵守的一套数据安全标准。在这些标准中,FIPS 140-2要求加密模块的安全设计和实现。

另一个例子是支付卡行业数据安全标准(PCI DSS)。该标准要求商家在客户卡数据静止存储时以及在公共网络上传输时对其进行加密。许多企业必须遵守的其他重要法规包括《通用数据保护条例》(GDPR)和《2018年加州消费者隐私法》(CCPA)。

什么是加密类型?

加密主要有两种类型:对称加密和非对称加密。

对称加密

对称加密算法使用相同的密钥进行加密和解密。这意味着加密数据的发送者或计算机系统必须与所有授权方共享密钥,以便他们可以解密。对称加密通常用于批量加密数据,因为它通常比非对称加密更快、更容易实现。

最广泛使用的对称加密密码之一是高级加密标准(AES),美国国家标准与技术研究所(NIST)于2001年将其定义为美国政府标准。AES支持三种不同的密钥长度,它们决定了可能的密钥数量:128、192或256位。破解任何AES密钥长度都需要一定程度的计算能力,而这些计算能力目前是不现实的,也不太可能成为现实。AES在世界范围内广泛使用,包括国家安全局(NSA)等政府组织。

不对称加密

非对称加密,也称为公钥加密,使用两个不同但数学上相连的密钥——公钥和私钥。通常,公钥是公开共享的,任何人都可以使用,而私钥是安全的,只有密钥所有者才能访问。有时数据会被加密两次:一次是用发送者的私钥加密,另一次是使用接收者的公钥加密,从而确保只有预期的接收者才能解密数据,并且发送者就是他们声称的那个人。因此,非对称加密在某些用例中更灵活,因为公钥可以很容易地共享;然而,与对称加密相比,它需要更多的计算资源,并且这些资源随着受保护数据的长度而增加。

因此,混合方法很常见:生成对称加密密钥并用于保护大量数据。然后使用接收方的公钥对该对称密钥进行加密,并将其与对称加密的有效载荷打包在一起。接收方使用非对称加密对相对较短的密钥进行解密,然后使用对称加密对实际数据进行解密。

RSA是使用最广泛的非对称加密密码之一,1977年以其发明人Ron Rivest、Adi Shamir和Leonard Adleman的名字命名。RSA仍然是使用最广泛的非对称加密算法之一。与目前所有的非对称加密一样,RSA密码依赖于素数分解,即将两个大素数相乘以创建更大的数字。当使用正确的密钥长度时,破解RSA是极其困难的,因为必须从相乘的结果中确定两个原始素数,这在数学上是困难的。

现代加密的弱点

与许多其他网络安全策略一样,现代加密也可能存在漏洞。现代加密密钥足够长,暴力攻击——尝试所有可能的密钥,直到找到合适的密钥——是不切实际的。128位密钥有2128个可能的值:1000亿台计算机每秒测试100亿次操作,需要10亿年才能尝试所有这些密钥。

现代密码漏洞通常表现为加密强度的轻微减弱。例如,在某些条件下,128位密钥仅具有118位密钥的强度。虽然发现这些弱点的研究在确保加密强度方面很重要,但它们在现实世界中的使用并不重要,通常需要不切实际的假设,例如对服务器的物理访问不受限制。因此,对现代强加密的成功攻击集中在未经授权的密钥访问上。

加密如何帮助您的公司?

数据加密是稳健网络安全战略的关键要素,尤其是随着越来越多的企业转向云,并且不熟悉云安全最佳实践。

网络安全是OpenText的一条业务线,其Voltage Data Privacy and Protection产品组合使组织能够加速上云,实现IT现代化,并通过全面的数据加密软件(如OpenText的Voltage SecureData)满足数据隐私合规要求™ 和电压智能密码。CyberRes Voltage产品组合解决方案使组织能够发现、分析和分类所有类型的数据,从而实现数据保护和风险降低的自动化。Voltage SecureData提供了以数据为中心、持久的结构化数据安全性,而Voltage SmartCipher简化了非结构化数据安全,并在多个平台上提供了对文件使用和处置的完全可见性和控制。

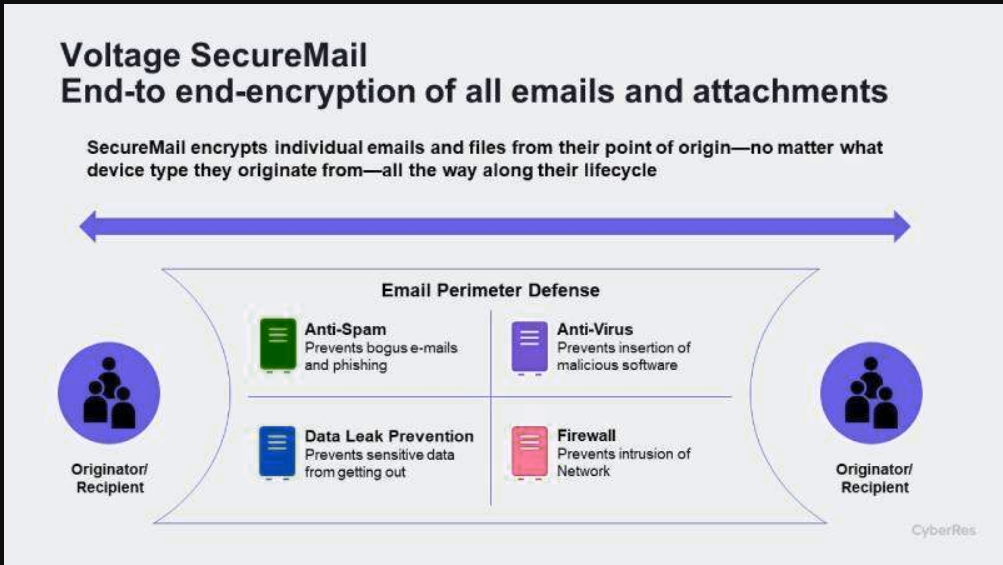

电子邮件加密

电子邮件继续在组织的通信和日常业务中发挥着重要作用,并代表着其防御中的一个关键漏洞。通过电子邮件传输的敏感数据往往容易受到攻击和无意披露。电子邮件加密是解决这些漏洞的重要防御手段。

在医疗保健和金融服务等高度监管的环境中,合规是强制性的,但公司很难强制执行。电子邮件尤其如此,因为最终用户强烈抵制对其标准电子邮件工作流程的任何更改。SecureMail在所有平台上提供简单的用户体验,包括计算机、平板电脑和本机移动平台支持,具有发送安全、发起、读取和共享消息的全部功能。例如,在Outlook、iOS、Android和BlackBerry中,发件人可以访问其现有联系人,只需单击“发送安全”按钮即可发送加密电子邮件。收件人在现有收件箱中接收安全邮件,就像他们使用明文电子邮件一样

加密大数据、数据仓库和云分析

释放大数据安全的力量,使用持续的数据保护实现隐私合规,并在云中和本地实现大规模安全分析。公司越来越多地将其工作负载和敏感数据转移到云中,将其IT环境转变为混合或多云。根据MarketsandMarkets发布的一份市场研究报告,云分析市场规模将从2020年的232亿美元增长到2025年的654亿美元。

Voltage for Cloud Analytics通过保护云迁移中的敏感数据,帮助客户降低采用云的风险,并安全地实现分析的用户访问和数据共享。加密和标记化技术通过在云仓库和应用程序中发现和保护静态、动态和使用中的受监管数据,帮助客户遵守隐私要求。这些解决方案还通过以数据为中心的保护集中控制,最大限度地降低了多云的复杂性,无论敏感数据在多云环境中流动,都可以保护敏感数据。

与Snowflake、Amazon Redshift、Google BigQuery和Azure Synapse等云数据仓库(CDW)的集成,使客户能够使用格式保留、标记化的数据在云中进行大规模的安全分析和数据科学,从而在遵守隐私法规的同时降低泄露商业敏感信息的风险。

PCI安全合规性和支付安全

企业、商家和支付处理器面临着严峻而持续的挑战,即确保其网络和高价值敏感数据(如支付持卡人数据)的安全,以遵守支付卡行业数据安全标准(PCI DSS)和数据隐私法。通过我们的格式保护加密和标记化,简化零售销售点、网络和移动电子商务网站的PCI安全合规性和支付安全。

Voltage Secure Stateless Tokenization(SST)是一种先进的、获得专利的数据安全解决方案,为企业、商家和支付处理器提供了一种新的方法,以帮助确保对支付卡数据的保护。SST是SecureData Enterprise数据安全平台的一部分,该平台将市场领先的格式保护加密(FPE)、SST、数据屏蔽和无状态密钥管理结合在一起,以在一个全面的解决方案中保护敏感的公司信息。

保护POS支付数据

在刷卡、插入、点击或手动输入时加密或标记零售销售点信用卡数据。

SST支付技术

我们的电压安全无状态令牌化(SST)使支付数据能够在其受保护状态下使用和分析。

保护web浏览器数据

电压安全数据Web通过OpenText™ 在浏览器中输入支付数据时对其进行加密或标记,从而减少PCI审计范围。

用于移动设备的PCI安全

电压SecureData Mobile by OpenText™ 为在整个支付流程中在移动端点上捕获的数据提供PCI安全性。

最新内容

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago

- 1 month ago