应用安全

应用安全 intelligentx- 272 次浏览

【企业安全】企业安全系列第 2 部分 — 身份和访问管理

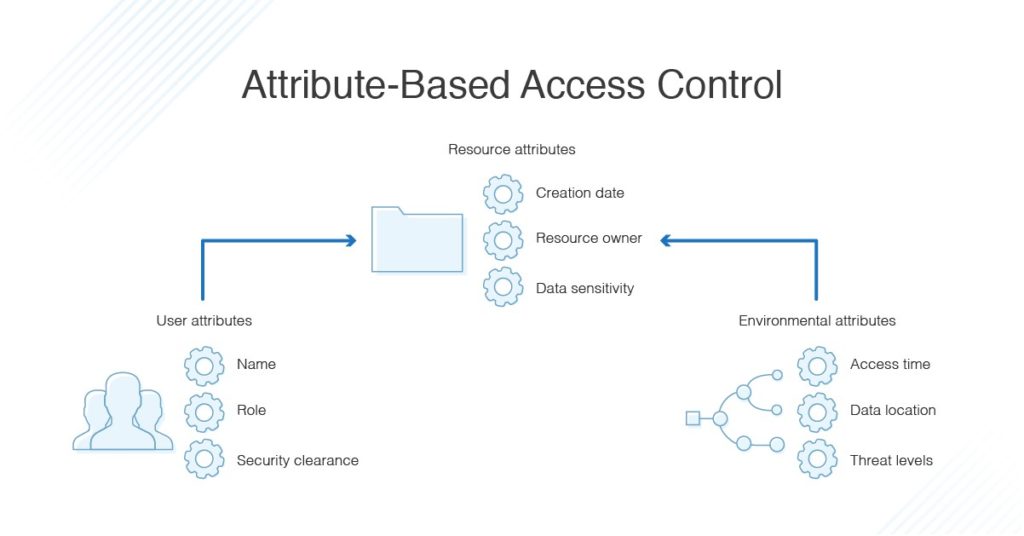

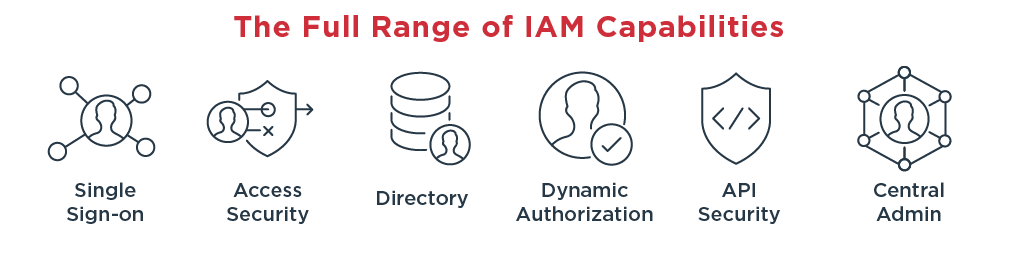

身份和访问管理 (IAM) 是一个业务流程、策略和技术框架,可促进数字身份(人类、设备和应用程序)的管理。从根本上讲,IAM 定义了如何在系统中识别用户、他们拥有什么样的访问权限、提供/取消提供数字身份、保护系统中的数据以及最后保护系统本身。

云托管变得流行,因为它更灵活、可扩展、安全、经济高效和高度可配置。促成这些好处的最大因素是“多租户”。多租户架构为超过 1 个客户提供对云的 4 种基本资源(计算、网络、存储和数据库)的并发共享访问。随着越来越多的监管和合规法律,业务和技术领导者比以往任何时候都更加依赖 IAM 来保护他们——在数据丢失、数据损坏、法律罚款、企业资源访问等方面。

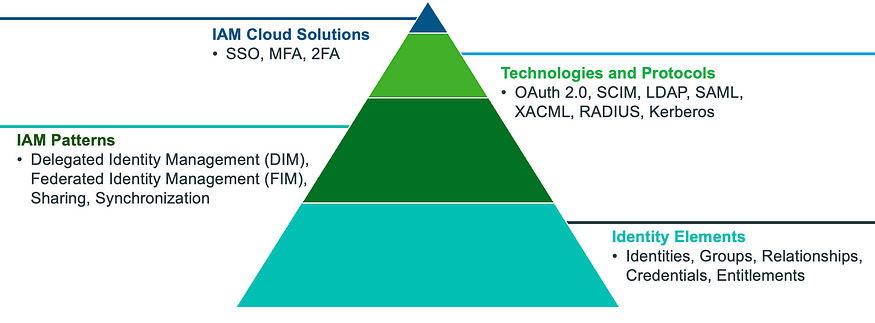

- Basic building blocks of IAM.

上图显示了 IAM 的基本构建块。 这一切都始于“身份元素”,如身份、组等,用于定义“身份模式”,如 DIM、FIM 等,在其上构建“身份协议”,如 oAuth 2.0。 身份元素、IAM 模式和协议都放在一起设计和实施 IAM 云解决方案。 为了进一步阅读,我强烈推荐“Isuru J. Ranawaka”撰写的“云计算中的身份和访问管理”关于每个云工程师应该知道的 97 件事 (redhat.com)

以下是我们可以建立安全企业的安全架构的 8 条指导原则,其中大部分是不言自明的。

- 8 Design Principles of Security Architecture.

总而言之,IAM 解决方案、框架和设计原则可帮助企业满足行业合规要求、隐私法,并帮助他们节省时间和金钱,同时降低业务部门的风险。

原文:https://medium.com/@krishnacavva/enterprise-security-series-part-2-iden…

本文:https://jiagoushi.pro/enterprise-security-series-part-2-identity-and-ac…

- 34 次浏览

【应用安全 】JWT初学者入门指南

令牌身份验证,OAuth或JSON Web令牌的新手? 这是一个很好的起点!

首先,什么是JSON Web令牌,或JWT(发音为“jot”)? 简而言之,JWT是用于令牌认证的安全且值得信赖的标准。 JWT允许您使用签名对信息(称为声明)进行数字签名,并且可以在以后使用秘密签名密钥进行验证。

什么是令牌认证?

应用程序确认用户身份的过程称为身份验证。传统上,应用程序通过会话cookie保持身份,这些cookie依赖于服务器端存储的会话ID。在此结构中,开发人员被迫创建独特且特定于服务器的会话存储,或实现为完全独立的会话存储层。

令牌认证是一种更现代的方法,设计解决了服务器端会话ID无法解决的问题。使用令牌代替会话ID可以降低服务器负载,简化权限管理,并提供更好的工具来支持分布式或基于云的基础架构。在此方法中,为用户提供可验证凭据后会生成令牌。初始身份验证可以是用户名/密码凭据,API密钥,甚至来自其他服务的令牌。 (Stormpath的API密钥身份验证功能就是一个例子。)

有兴趣了解更多?查看此博客文章,了解如何使用令牌扩展用户管理或完整的产品文档。

JWT的剖析

如果您在野外遇到JWT,您会注意到它分为三个部分,标题,有效负载和签名。 (随着我们剖析JWT的解剖结构,请关注Stormpath的开源Java JWT工具!)以下是典型JWT的示例:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9 . eyJzdWIiOiJ1c2Vycy9Uek1Vb2NNRjRwIiwibmFtZSI6IlJvYmVydCBUb2tlbiBNYW4 . 1pVOLQduFWW3muii1LExVBt2TK1-MdRI4QjhKryaDwc

在此示例中,第1节是描述令牌的标头。 第2节是有效载荷,其中包含JWT的声明,第3节是签名散列,可用于验证令牌的完整性(如果您有用于签名的密钥)。

当我们解码有效载荷时,我们得到这个包含JWS声明的漂亮,整洁的JSON对象:

{

"sub": "users/TzMUocMF4p",

"name": "Robert Token Man",

"scope": "self groups/admins",

"exp": "1300819380"

}

要求(Cliam) 告诉你,至少:

- 这个人是谁以及他们的用户资源的URI(子要求)

- 此人可使用此令牌访问的内容(范围声明)

- 令牌过期时您的API应在验证令牌时使用此功能。

因为令牌是使用密钥签名的,所以您可以验证其签名并隐含地信任所声称的内容。

JWE,JWS和JWT

根据JWT规范,“JWT将一组声明表示为以JWS和/或JWE结构编码的JSON对象。”术语“JWT”在技术上仅描述了无符号标记;我们称之为JWT的通常是JWS或JWS + JWE。

JWS - JSON Web签名

在JWS方案中,服务器对JWT进行签名并使用签名将其发送到客户端。签名保证了JWT要求没有被伪造或篡改。但是,JWT未加密(内容基本上是纯文本)。

JWE - JSON Web加密

另一方面,JWE方案在不签名的情况下加密内容。这为您的JWT带来了机密性,但不是JWE签名和封装JWE的安全性。

什么是OAuth?

OAuth 2.0是与可以委派身份验证或提供授权的服务进行交互的框架。它被广泛用于许多移动和Web应用程序。 OAuth 2.0没有指定令牌格式,但JWT正在迅速成为业界的事实标准。

在OAuth范例中,有两种令牌类型:访问和刷新令牌。首次进行身份验证时,通常会为您的应用程序(以及您的用户)提供两个令牌,但访问令牌设置为在短时间后过期(此持续时间可在应用程序中配置)。初始访问令牌到期后,刷新令牌将允许您的应用程序获取新的访问令牌。刷新令牌具有设置的到期时间,允许无限制地使用,直到达到该到期点。 Access和Refresh Tokens都具有内置安全性(签名时)以防止篡改,并且仅在特定持续时间内有效。

Stormpath使用OAuth,因为它是一个行业标准,任何兼容的库都可以利用它。 Stormpath目前支持三种OAuth的授权类型:

- 密码授予类型:提供基于用户名和密码获取访问令牌的功能

- 刷新授权类型:提供基于特殊刷新令牌生成另一个访问令牌的功能

- 客户端凭据授权类型:提供为访问令牌交换API密钥对的功能。这通过API密钥管理功能得到支持

用Java创建和验证JWT

所以,你在代币上出售,现在,你如何在你的应用程序中使用它们?

好吧,如果你是Java开发人员,你应该从JJWT开始。 JJWT是一个Java库,提供由我们自己的Les Hazlewood开发并由开发人员社区维护的端到端JSON Web令牌创建和验证。永远免费和开源(Apache许可证,版本2.0),它设计了一个以构建者为中心的界面,隐藏了其大部分复杂性。

创建

由于JJWT的流畅界面,JWT的创建基本上分为三个步骤:

令牌的内部声明的定义,如Issuer,Subject,Expiration和ID。

密码签名JWT(制作JWS)

根据JWT Compact Serialization规则,将JWT压缩为URL安全字符串

最终的JWT将是一个由三部分组成的Base64编码字符串,使用提供的密钥使用指定的签名算法进行签名。在此之后,令牌已准备好与另一方共享。

这是使用JJWT库从上面创建JWT的示例:

String jwt = Jwts.builder()

.setSubject("users/TzMUocMF4p")

.setExpiration(new Date(1300819380))

.claim("name", "Robert Token Man")

.claim("scope", "self groups/admins")

.signWith(

SignatureAlgorithm.HS256,

"secret".getBytes("UTF-8")

)

.compact();

证实

一旦拥有JWT,您通常会将其交还给请求它的客户端。 然后,客户端将其存储并将请求中的令牌传递给您的应用程序。 这通常使用HTTP中的cookie值或授权标头来完成。 例如:

HTTP/1.1

GET /secure-resource

Host: https://yourapplication.com

Authorization: Bearer eyJraWQiOiIzMUUzRDZaM0xaMVdFSEJGWVRQRksxRzY4IiwiYWxnIjoiSFMyNTYifQ.eyJqdGkiOiI2a3NjVFMyUjZuYlU3c1R

hZ0h0aWFXIiwiaWF0IjoxNDQ1ODU0Njk0LCJpc3MiOiJodHRwczovL2FwaS5zdG9ybXBhdGguY29tL3YxL2FwcGxpY2F0aW9ucy8zUUlNbEpLS04yd2hHQ1l

6WFh3MXQ4Iiwic3ViIjoiaHR0cHM6Ly9hcGkuc3Rvcm1wYXRoLmNvbS92MS9hY2NvdW50cy8xeG15U0dLMXB5VVc1c25qOENvcmU1IiwiZXhwIjoxNDQ1ODU

4Mjk0LCJydGkiOiI2a3NjVE9pTUNESVZWM05qVTIyUnlTIn0.VJyMOicMOdcOCtytsx4hoPHy3Hl3AfGNfi2ydy8AmG4

验证JWT允许您验证其真实性(通过检查其数字签名,您可以检查它是否已过期并验证它是否未被篡改)并获取有关发送令牌的用户的信息。

以下是验证我们在上面创建的JWT的示例:

String jwt = <jwt passed in from above>

Jws<Claims> claims = Jwts.parser()

.setSigningKey("secret".getBytes("UTF-8"))

.parseClaimsJws(jwt)

String scope = claims.getBody().get("scope")

assertEquals(scope, "self groups/admins");

如果签名不正确,则对parseClaimsJws的调用将抛出SignatureException。成功解析后,可以获取并检查单个声明,如下所示:String scope = claims.getBody()。get(“scope”)。

例外

JJWT在与JWT合作时进行了各种验证。所有与JJWT相关的异常都是RuntimeExceptions,以JwtException作为基类。

这些错误会导致抛出特定异常:

- ClaimJwtException:在验证JWT声明失败后抛出

- ExpiredJwtException:表示JWT在过期后被接受,必须被拒绝

- MalformedJwtException:当JWT未正确构造并且应该被拒绝时抛出

- PrematureJwtException:表示JWT在被允许访问之前被接受,必须被拒绝

- SignatureException:表示计算签名或验证JWT的现有签名失败

- UnsupportedJwtException:在接收到与应用程序预期格式不匹配的特定格式/配置的JWT时抛出。例如,如果在应用程序需要加密签名的声明JWS时解析无符号明文JWT,则会抛出此异常

- JJWT使用了许多其他Exception类。它们都可以在JJWT源代码中的io.jsonwebtoken包中找到。

令牌安全吗?

这里真正的问题是,你安全地使用它们吗?在Stormpath,我们遵循这些最佳实践,并鼓励我们的客户也这样做:

- 将您的JWT存储在安全的HttpOnly cookie中。这可以防止跨站点脚本(XSS)攻击。

- 如果您使用cookie来传输JWT,CSRF保护非常重要!未经用户同意,向您的网站提出请求的其他域名可能会恶意使用您的Cookie。如果您的服务器盲目地对用户进行身份验证,只是因为他们有cookie,那么您遇到的问题比硬盘驱动器大。您还允许进行CSRF攻击,其他网站会在未经用户同意的情况下触发您服务器上的状态更改操作。这是可能的,因为浏览器将始终自动发送用户的cookie,无论请求是如何被触发的。使用众多CSRF预防措施之一来降低此风险。

- 使用仅可用于身份验证服务的强密钥对您的令牌进行签名。每次使用令牌对用户进行身份验证时,您的服务器必须验证令牌是否已使用您的密钥签名。

- 不要将任何敏感数据存储在JWT中。这些令牌通常被签名以防止操纵(未加密),因此可以容易地解码和读取权利要求中的数据。如果您必须在其中放入敏感的,不透明的信息,请加密您的令牌。秘密签名密钥只能由发行方和消费者访问;它不应该在这两方之外进行。

- 如果您担心重播攻击,请在声明中包含nonce(jti声明),到期时间(exp声明)和创建时间(ifat声明)。这些在JWT规范中有明确定义。

JJWT,JSONWebToken.io和JWT Inspector

Stormpath支持开发几个与JWT相关的开源开发人员工具,包括:

JJWT

JJWT是一个易于使用的工具,供开发人员用Java创建和验证JWT。在Stormpath支持的许多库中,JJWT是完全免费和开源的(Apache License,Version 2.0),因此每个人都可以看到它的作用以及它是如何做到的。不要犹豫,报告任何问题,建议改进,甚至提交一些代码!

JSONWebToken.io

JSONwebtoken.io是我们创建的一个开发工具,可以轻松解码JWT。将现有JWT简单粘贴到适当的字段中以解码其标头,有效负载和签名。 JSONWebToken.io由nJWT提供支持,nJWT是Node.js开发人员最干净的免费和开源(Apache License,Version 2.0)JWT库。

JWT检查器

JWT Inspector是一个开源的Chrome扩展程序,允许开发人员直接在浏览器中检查和调试JWT。 JWT Inspector将在您的站点上发现JWT(在cookie,本地/会话存储和标题中),并通过导航栏和DevTools面板轻松访问它们。

想要了解有关JWT,令牌认证或用户身份管理的更多信息?以下是我们团队的一些进一步资源:

- 单页应用程序的令牌认证

- 使用Spring Boot和Stormpath进行OAuth令牌管理

- Java应用程序的令牌认证

- 使用JSON Web令牌构建安全的用户界面

- OAuth不是单点登录

- 240 次浏览

【应用安全】 使用Java创建和验证JWT

Java对JWT(JSON Web Tokens)的支持过去需要大量的工作:广泛的自定义,几小时的解析依赖关系,以及仅用于组装简单JWT的代码页。不再!

本教程将向您展示如何使用现有的JWT库来做两件事:

- 生成JWT

- 解码并验证JWT

您会注意到该教程非常简短。那是因为它很容易。如果您想深入挖掘,请查看JWT规范或深入了解有关在Spring Boot应用程序中使用JWT进行令牌身份验证的更长篇文章。

什么是JWT?

JSON Web令牌是用于以紧凑和安全的方式在各方之间发送信息的JSON对象。 JSON规范或Javascript Object Notation定义了一种使用键值对创建纯文本对象的方法。它是构建基于原始类型(数字,字符串等)的数据的紧凑方式。你可能已经非常熟悉JSON了。它就像没有所有括号的XML。

令牌可用于在各方之间发送任意状态。通常这里“聚会”表示客户端Web应用程序和服务器。 JWT有许多用途:身份验证机制,URL安全编码,安全共享私有数据,互操作性,数据到期等。

实际上,这些信息通常涉及两件事:授权和会话状态。服务器可以使用JWT告诉客户端应用程序允许用户执行哪些操作(或允许他们访问哪些数据)。

JWT通常还用于存储Web会话的依赖于状态的用户数据。因为JWT在客户端应用程序和服务器之间来回传递,这意味着状态数据不必存储在某个数据库中(并随后在每个请求中检索);因此,它可以很好地扩展。

让我们来看一个示例JWT(取自jsonwebtoken.io)

JWT有三个部分:标题,正文和签名。标题包含有关如何编码JWT的信息。身体是令牌的肉(声称存在的地方)。签名提供安全性。

关于如何编码令牌以及如何将信息存储在正文中,我们将不会详细介绍这些细节。如果需要,请查看前面提到的教程。

不要忘记:加密签名不提供机密性;它们只是一种检测篡改JWT的方法,除非JWT是专门加密的,否则它们是公开可见的。签名只是提供了一种验证内容的安全方法。

大。得到它了?现在你需要用JJWT制作一个令牌!在本教程中,我们使用的是现有的JWT库。 Java JWT(a.k.a.,JJWT)由Les Hazlewood创建(Apache Shiro的前任提交者,Stormpath的前联合创始人兼首席技术官,目前是Okta自己的高级架构师),JJWT是一个简化JWT创建和验证的Java库。它完全基于JWT,JWS,JWE,JWK和JWA RFC规范以及Apache 2.0许可条款下的开源。该库还为规范添加了一些不错的功能,例如JWT压缩和声明实施。

用Java生成令牌

这部分超级简单。我们来看一些代码吧。克隆GitHub仓库:

git clone https://github.com/oktadeveloper/okta-java-jwt-example.git cd okta-java-jwt-example

这个例子非常基本,包含一个带有两个静态方法的src / main / java / JWTDemo.java类文件:createJWT()和decodeJWT()。 狡猾的是,这两种方法创建了JWT并解码了JWT。 看看下面的第一种方法。

public static String createJWT(String id, String issuer, String subject, long ttlMillis) {

//The JWT signature algorithm we will be using to sign the token

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

long nowMillis = System.currentTimeMillis();

Date now = new Date(nowMillis);

//We will sign our JWT with our ApiKey secret

byte[] apiKeySecretBytes = DatatypeConverter.parseBase64Binary(SECRET_KEY);

Key signingKey = new SecretKeySpec(apiKeySecretBytes, signatureAlgorithm.getJcaName());

//Let's set the JWT Claims

JwtBuilder builder = Jwts.builder().setId(id)

.setIssuedAt(now)

.setSubject(subject)

.setIssuer(issuer)

.signWith(signatureAlgorithm, signingKey);

//if it has been specified, let's add the expiration

if (ttlMillis > 0) {

long expMillis = nowMillis + ttlMillis;

Date exp = new Date(expMillis);

builder.setExpiration(exp);

}

//Builds the JWT and serializes it to a compact, URL-safe string

return builder.compact();

}

总而言之,createJWT()方法执行以下操作:

- 设置散列算法

- 获取Issued At声明的当前日期

- 使用SECRET_KEY静态属性生成签名密钥

- 使用流畅的API添加声明并签署JWT

- 设置到期日期

这可以根据您的需求进行定制。 例如,如果您要添加不同或自定义声明。

解码令牌

现在来看看更简单的decodeJWT()方法。

public static Claims decodeJWT(String jwt) {

//This line will throw an exception if it is not a signed JWS (as expected)

Claims claims = Jwts.parser()

.setSigningKey(DatatypeConverter.parseBase64Binary(SECRET_KEY))

.parseClaimsJws(jwt).getBody();

return claims;

}

该方法再次使用静态SECRET_KEY属性生成签名密钥,并使用它来验证JWT是否未被篡改。 如果签名与令牌不匹配,则该方法将抛出io.jsonwebtoken.SignatureException异常。 如果签名匹配,则该方法将声明作为声明对象返回。

这就是它!

运行JUnit测试

为了额外的功劳,您可以在示例项目中运行JUnit测试。 有三个测试,它们展示了JJWT库的一些基本功能。 第一个测试显示了快乐路径,创建并成功解码了有效的JWT。 第二个测试显示当您尝试将完全伪造的字符串解码为JWT时JJWT库将如何失败。 最后一个测试显示了被篡改的JJWT将如何导致decodeJWT()方法抛出SignatureException。

您可以使用以下命令从命令行运行这些测试:

./gradlew test -i

-i是将Gradle的日志级别设置为Info,以便我们从测试中看到简单的日志记录输出。

了解有关在Java应用程序中使用JWT的更多信息

JJWT库使得创建和验证JWT变得非常容易。只需指定一个密钥和一些声明,你就有了一个JJWT。稍后,使用相同的密钥对JJWT进行解码并验证其内容。

创建和使用JJWT现在非常简单,为什么不使用它们?

不要忘记SSL!请记住,除非JWT加密,否则其中编码的信息通常只有Base64编码,任何小孩和一些宠物都可以阅读。因此,除非您希望中国,俄罗斯和FBI读取您的所有会话数据,否则请使用SSL对其进行加密。

Baeldung在Java和JWT方面有很好的深度教程。

此外,以下是来自Okta博客的更多链接,以便您继续:

- Java应用程序的简单令牌认证

- 开始使用Spring Boot,OAuth 2.0和Okta

- 10种保护Spring Boot应用程序的绝佳方法

- 如果您的JWT被盗,会发生什么?

- JWT分析仪和Inspector Chrom插件

- 在线编码或解码JWT

讨论:请加入知识星球【首席架构师圈】

- 73 次浏览

【应用安全】 应用安全员原则:安全失败

描述

安全地处理错误是安全编码的一个关键方面。有两种类型的错误需要特别注意。第一个是在处理安全控制本身时发生的异常。重要的是,这些异常不会启用对策通常不允许的行为。作为开发人员,您应该考虑安全机制通常有三种可能的结果:

- 允许操作

- 禁止操作

- 例外

通常,您应该设计安全机制,以便故障将遵循与禁止操作相同的执行路径。例如,如果在处理期间存在异常,则isAuthorized(),isAuthenticated()和validate()等安全方法都应返回false。如果安全控制可以抛出异常,那么它们必须非常清楚该条件的确切含义。

另一种类型的安全相关异常是在不属于安全控制的代码中。如果它们影响应用程序是否正确调用控件,则这些异常与安全性相关。异常可能导致安全方法在不应该被调用时,或者它可能会影响安全控件中使用的变量的初始化。

例子

isAdmin

isAdmin = true;

try {

codeWhichMayFail();

isAdmin = isUserInRole( “Administrator” );

}

catch (Exception ex)

{

log.write(ex.toString());

}

如果codeWhichMayFail()失败,则默认情况下用户是管理员。这显然是一种安全风险。在这种情况下,修复很简单。它涉及简单的逻辑反转。在示例实例中,这很容易做到。

isAdmin = false;

try {

codeWhichMayFail();

isAdmin = isUserInrole( "Administrator" );

}

catch (Exception ex)

{

log.write(ex.toString());

}

此示例也是最低权限原则的示例,该原则声明您永远不应授予超出要求的访问权限。如果codeWhichmayFail()需要管理员访问权限,我们应该在运行该代码之前验证管理员访问权限。

相关漏洞

相关控制

相关原则

参考

https://buildsecurityin.us-cert.gov/articles/knowledge/principles/faili…

讨论:加入知识星球【首席架构师圈】

- 59 次浏览

【应用安全】10种保护Spring Boot应用程序的绝佳方法

视频号

微信公众号

知识星球

Spring Boot极大地简化了Spring应用程序的开发。它的自动配置和启动器依赖关系减少了启动应用程序所需的代码和配置量。

Spring Boot于2014年首次发布,自那以后发生了很多变化。就像代码质量和测试一样,安全性已经成为开发人员关注的问题。如果您是一名开发人员,并且不关心安全性,那么您可能认为您应该关心安全性。本文的目的是向您介绍如何创建更安全的Spring引导应用程序。

我与Simon Maple合作撰写了这篇文章,他是斯奈德的Java冠军和开发人员关系主管。我们都为安全行业的公司工作,热爱Java,并希望帮助开发人员创建更安全的应用程序。我们认为写这篇文章将是一个回馈社区的有趣方式。如果您对我们列出的有其他建议,请在评论中添加!

1. 在生产中使用HTTPS

传输层安全性(TLS)是HTTPS的官方名称。您可能听说过它被称为SSL(安全套接字层)。SSL是不推荐的名称。TLS是一种通过计算机网络提供安全通信的加密协议。它的主要目标是确保计算机应用程序之间的隐私和数据完整性。

TLS/SSL证书过去很昂贵,HTTPS被认为很慢。机器变得更快,解决了性能问题,让我们加密提供免费的TLS证书。这两个发展已经改变了游戏,并使TLS成为主流。

自2018年7月24日起,谷歌Chrome浏览器将HTTP站点标记为“不安全”。虽然这在web社区中引起了相当多的争议,但它仍然存在。特洛伊亨特,一位著名的安全研究员,创造了一个为什么没有HTTPS?跟踪不使用HTTPS的大型网站的站点。你可能不会开发下一个主要的网站,但是为什么要限制自己呢?

生成和更新Let 's加密的TLS证书可以实现自动化。既然他们是免费的,就没有理由不去做!Let 's Encrypt保护的Spring引导是关于如何做到这一点的有用指南。

要在Spring Boot应用程序中强制使用HTTPS,可以扩展WebSecurityConfigurerAdapter并要求安全连接。

@Configuration

public class SecurityConfiguration extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.requiresChannel().requiresSecure();

}

}此配置还将强制HTTPS进入开发,这可能会带来麻烦,因为您必须使用自签名证书。如果使用Heroku、Cloud Foundry或其他云提供商,更合理的配置是寻找x - forward - proto头文件。

@Configuration

public class SecurityConfiguration extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.requiresChannel()

.requestMatchers(r -> r.getHeader("X-Forwarded-Proto") != null)

.requiresSecure();

}

}云提供商可以极大地简化TLS证书。Amazon证书管理器与Let 's加密完全一样,只是默认情况下它内置在所有AWS产品/服务中。它允许您提供100%免费的SSL证书,并处理自动更新等,几乎不需要任何工作/配置。Heroku也有自动的证书管理。

另一个要做的重要事情是使用HTTP严格传输安全(HSTS)。HSTS是一种web安全策略机制,用于保护网站免受协议降级攻击和cookie劫持。服务器使用名为Strict-Transport-Security的响应头字段将HSTS策略与浏览器通信。Spring Security在缺省情况下发送此头,以避免在开始时不必要的HTTP跳转。

2. 使用斯奈德(Snyk)检查依赖

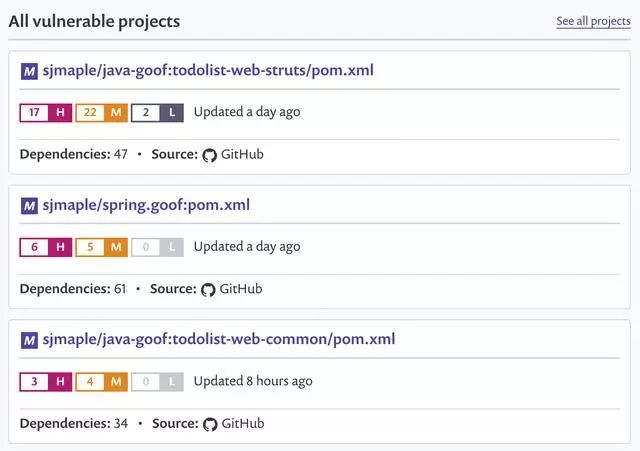

您很可能不知道应用程序使用了多少直接依赖项。您极有可能不知道应用程序使用了多少传递依赖项。这通常是正确的,尽管依赖关系构成了整个应用程序的大部分。攻击者越来越多地瞄准开源依赖关系,因为它们的重用为恶意黑客提供了许多受害者。确保应用程序的整个依赖树中没有已知的漏洞是很重要的。

斯奈德测试你的应用程序构建构件,标记那些已知漏洞的依赖关系。它为您提供了一个存在于您的应用程序中用作仪表板的包中的漏洞列表。

此外,它将建议升级版本或提供补丁,通过对源代码存储库发出拉请求来修复安全性问题。snyder还保护您的环境,通过确保将来在您的存储库中提出的任何pull请求都被自动测试(通过webhook),以确保它们不会引入新的已知漏洞。

每天都会在现有的项目和库中发现新的漏洞,因此监视和保护生产部署非常重要。斯奈德会拍快照并监控你的部署,这样当发现新的漏洞时,你可以通过你喜欢的频道,JIRA, slack或电子邮件自动通知你,并创建拉请求来为新的漏洞提供升级和补丁。

snyder k通过web UI和CLI可用,因此您可以轻松地将其集成到CI环境中,并在漏洞严重程度超过设置阈值时配置它来破坏构建。

你可以免费使用斯奈德的开源项目或私人项目,每月测试的次数有限。

3.升级到最新版本

定期升级应用程序中的依赖项有多种原因。安全性是促使您进行升级的最重要原因之一。start.spring。io starter页面尽可能使用最新版本的Spring包以及依赖项。

“我发现,在依赖关系中寻找漏洞可能有助于激励人们进行升级。然而,有大量证据表明,并不是所有的cve都被报道。一般来说,我发现理想的解决方案(可能不实用)是最新的和最好的。——Rob Winch

基础设施升级的破坏性通常小于依赖项升级,因为库的作者对向后兼容性和版本之间的行为变化的敏感性不同。也就是说,当您在配置中发现安全漏洞时,您有三个选项:升级、补丁或忽略。

升级是最安全的,就应用程序的整体健康而言,在您对应用程序进行任何必要的更改以使用新版本之后。

脆弱项目的补丁将从包中消除该漏洞,但通常会留下一个配置,该配置可能没有经过很好的测试。对库的代码更改会更少,因为补丁只会更改易受攻击的代码,所以破坏向后兼容性或引入行为更改的几率会降低。第三方安全公司,如斯奈德手工修补了许多漏洞,所以如果不能升级到一个新的版本的库,你仍然可以使用旧版本的补丁。

忽略漏洞当然是一种选择,但不是一个好的选择。也许您知道某个漏洞,但是不相信它是可以直接利用的。请记住,它现在可能不在您的应用程序流中,但是在某个时候,开发人员可能会添加使用脆弱路径的额外代码。

4. 使CSRF保护

跨站点请求伪造是一种攻击,它迫使用户在当前登录的应用程序中执行不需要的操作。如果用户是普通用户,则成功的攻击可能涉及状态更改请求,如转移资金或更改电子邮件地址。如果用户拥有更高的权限,CSRF攻击可能危及整个应用程序。

Spring Security默认支持优秀的CSRF。如果您使用Spring MVC的标记或Thymeleaf和@EnableWebSecurity, CSRF令牌将自动添加为一个隐藏的输入字段。

如果您正在使用像Angular或React这样的JavaScript框架,则需要配置CookieCsrfTokenRepository,以便JavaScript能够读取cookie。

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.csrf()

.csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse());

}

}如果你使用Angular,这就是你需要做的。如果使用React,则需要读取XSRF-TOKEN cookie并将其作为X-XSRF-TOKEN头发送回去。

当通过HTTPS发出请求时,Spring Security会自动向XSRF-TOKEN cookie添加一个安全标志。Spring Security对CSRF cookie不使用SameSite=strict标志,但在使用Spring会话或WebFlux会话处理时使用。这对于会话cookie是有意义的,因为它被用来标识用户。它没有为CSRF cookie提供太多的价值,因为CSRF令牌也需要在请求中。

5. 使用内容安全策略来防止XSS攻击

内容安全策略(CSP)是一种附加的安全层,有助于减轻跨站点脚本攻击和数据注入攻击。要启用它,您需要将应用程序配置为返回Content-Security-Policy头。还可以在HTML页面中使用标记。

Spring security在默认情况下提供了许多安全头:

Cache-Control: no-cache, no-store, max-age=0, must-revalidate Pragma: no-cache Expires: 0 X-Content-Type-Options: nosniff Strict-Transport-Security: max-age=31536000 ; includeSubDomains X-Frame-Options: DENY X-XSS-Protection: 1; mode=block

Spring Security默认情况下不添加CSP。您可以使用下面的配置在Spring Boot应用程序中启用CSP头。

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.headers()

.contentSecurityPolicy("script-src 'self' https://trustedscripts.example.com; object-src https://trustedplugins.example.com; report-uri /csp-report-endpoint/");

}

}CSP是防止XSS攻击的一种很好的防御手段。请记住,打开您的CSP以允许使用CDN通常会允许访问许多非常古老和脆弱的JavaScript库。这意味着使用CDN通常意味着您不再为应用程序的安全性增加很多价值。

您可以使用securityheaders.com测试您的CSP头文件。

6. 使用OpenID Connect进行身份验证

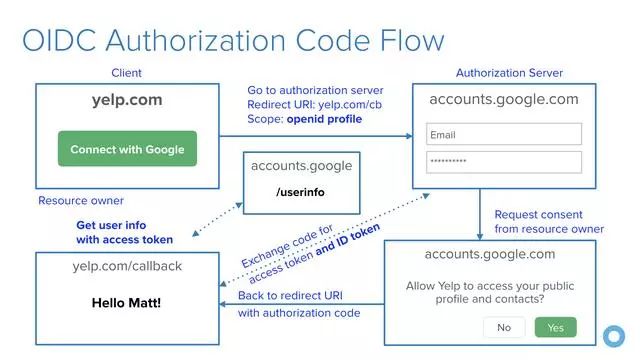

OAuth 2.0是用于授权的行业标准协议。它使用范围来定义授权用户可以执行哪些操作的权限。但是,OAuth 2.0不是一个身份验证协议,它不提供关于经过身份验证的用户的任何信息。

OpenID Connect (OIDC)是一个提供用户信息的OAuth 2.0扩展。除了访问令牌之外,它还添加了ID令牌,以及/userinfo端点,您可以从该端点获得附加信息。它还添加了端点发现特性和动态客户端注册。

下图显示了OIDC如何进行身份验证。

如果使用OIDC进行身份验证,就不必担心存储用户、密码或身份验证用户。相反,您将使用标识提供程序(IdP)为您完成这项工作。您的IdP甚至可能提供安全附加组件,比如多因素身份验证(multi-factor authentication, MFA)。

要了解如何在Spring引导应用程序中使用OIDC,请参阅Spring Security 5.0和OIDC入门。要总结如何使用它,您需要向项目添加一些依赖项,然后在应用程序中配置一些属性。yml文件。

spring:

security:

oauth2:

client:

registration:

okta:

client-id: {clientId}

client-secret: {clientSecret}

scope: openid email profile

provider:

okta:

issuer-uri: https://{yourOktaDomain}/oauth2/default注意:使用发布器uri只在Spring Security 5.1中得到支持,Spring Security 5.1正在积极开发中,计划于2018年9月发布。

您可以使用像Keycloak这样的开源系统来设置自己的OIDC服务器。如果您不希望在生产中维护自己的服务器,可以使用Okta的开发人员api。今天注册一个免费帐户,每月在developer.okta.com/signup上获得1000个活跃用户!

如果您想使用OAuth 2.0、OIDC以及它所允许的不同流,请参见https://www.oauth.com/playground。这个站点不需要您创建帐户,但是它确实在幕后使用了Okta的开发人员api。

7. 管理密码吗?使用密码散列!

对于应用程序的安全性来说,用纯文本存储密码是最糟糕的做法之一。幸运的是,Spring security默认不允许使用纯文本密码。它还附带一个加密模块,您可以使用该模块进行对称加密、密钥生成和密码散列(也称为密码散列)。、密码编码)。

PasswordEncoder是Spring Security中密码散列的主要接口,其外观如下:

public interface PasswordEncoder {

String encode(String rawPassword);

boolean matches(String rawPassword, String encodedPassword);

}Pbkdf2PasswordEncoder。

对于一般的密码管理,我们建议使用SCrypt或Argon2。SCrypt现在很老了(已经有一段时间了),并且有一个BCrypt没有的额外复杂性因素,这使得使用蛮力变得更加困难/昂贵。它由著名的密码学者/安全专家(Colin Percival)编写,几乎每种编程语言都有很棒的库。SCrypt也得到了Latacora的认可。

Okta开发人员关系团队的密码学专家Randall Degges说:

Argon2相对较新(现在已经有几年的历史了),但是已经得到了广泛的审计/审查,并且是许多组织在几年的过程中参与的密码散列挑战的结果。毫无疑问,它们中“最强”的哈希算法增加了scrypt所没有的另一层复杂性,这使得与scrypt相比,使用暴力的代价要高得多/困难得多。Argon2非常棒,我已经在好几种语言中成功地使用了它,但是如果您担心过于尖端的scrypt是一个安全的选择,而且没有争议。

From Rob Winch, Spring Security Lead:

“我喜欢BCrypt,但一般的建议是单向自适应散列。出于遵从性的原因,一些用户可能需要使用PBKDF2。有一个Argon2支持的票据记录,但是我没有找到任何Apache 2原生Java实现(如果您知道任何实现,请让我知道!)相反,库依赖于它们委托给的二进制文件,在我看来这并不理想。对于等待还是利用委托给二进制的实现之一,我们持观望态度。”

对于那些希望使用SCrypt的用户,在SCryptPasswordEncoder中有通过Bouncy Castle实现Spring安全性的支持。Spring Security 5.1 (est. 2018年9月下旬)将附带一个UserDetailsPasswordService API,允许您升级密码存储。

8. 存储机密安全

密码、访问令牌等敏感信息应谨慎处理。您不能将它们放在周围,不能以纯文本形式传递它们,或者如果将它们保存在本地存储中,则不能进行预测。正如(GitHub)的历史一次又一次地证明,开发人员对于如何存储他们的秘密考虑得不够仔细。

当然,您可以也应该加密您的敏感数据,比如密码。现在您的密码是安全的,您有一个新的秘密,您的解密密钥!你打算怎么处理这个新秘密?也许在本地存储?也许在另一个地方,某个你认为攻击者很难找到它的地方。这并不能解决问题;它只是推迟了它。如果没有适当的程序,黑客想要破解你的秘密只会稍微困难一点。

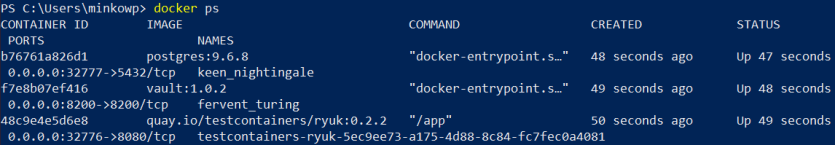

一个好的实践是将秘密存储在一个保险库中,该保险库可用于存储、提供对应用程序可能使用的服务的访问,甚至生成凭据。HashiCorp的Vault使得存储秘密变得微不足道,同时还提供了许多额外的服务。Vault可以配置为不允许任何人访问所有数据,从而不提供单一的控制点。根密钥库定期使用更改,并且只存储在内存中。有一个主开关,当触发时将密封你的保险库,阻止它分享秘密,如果发生问题。Vault使用被分配给策略的令牌,这些策略可以作用于特定的用户、服务或应用程序。还可以与常见的身份验证机制(如LDAP)集成以获得令牌。

除了不存在问题的gold -path视图之外,Vault还帮助您处理被黑客攻击时存在的场景。此时,重要的是撤销单个或多个秘密,可能由特定用户或特定类型的用户来撤销。Vault提供了一种自动化的方法,当时机成熟时,可以快速完成这项工作。

如果您对此感兴趣,请务必花一些时间研究Spring Vault,它在HashiCorp Vault上添加了一个抽象,为客户端提供基于Spring注释的访问,允许他们访问、存储和撤销机密,而不会在基础设施中丢失。下面的代码片段显示了使用注释从Spring Vault提取密码是多么容易。

@Value("${password}")

String password;

9. 使用OWASP的ZAP测试您的应用程序

OWASP ZAP安全工具是一个代理,它在运行时对您的活动应用程序执行渗透测试。这是一个流行的(超过4k明星)免费开源项目,托管在GitHub上。

OWASP ZAP用于发现漏洞的两种方法是Spider和Active Scan。Spider工具从url种子开始,它将通过每个响应访问和解析url种子,识别超链接并将它们添加到列表中。然后,它将访问这些新发现的url并递归地继续,为web应用程序创建url映射。活动扫描工具将自动测试您所选择的目标,针对一系列潜在的漏洞。它向您提供了一个报告,显示您的web应用程序可以在何处被利用,以及关于该漏洞的详细信息。

10. 您的安全团队是否进行了代码评审

代码评审对于任何高性能的软件开发团队都是必不可少的。在Okta,我们所有的生产代码和官方开源项目都需要经过专家安全团队的分析。您的公司可能没有安全专家,但是如果您正在处理敏感数据,那么您应该这样做!

不要让你的缺乏安全感成为困扰

Okta有一些很棒的t恤,上面写着“我发现你缺乏安全保障,令人不安”。当我们在机场旅行时,我们喜欢听到乳胶手套被戴上的声音。不要成为在Spring引导应用程序中缺乏安全性的开发人员!

我发现你缺乏安全保障令人不安

要了解更多关于Spring引导和应用程序中的安全性,请参阅以下教程和文章:

- 开始使用Spring Security 5.0和OIDC

- 使用React和Spring Boot构建一个简单的CRUD应用程序

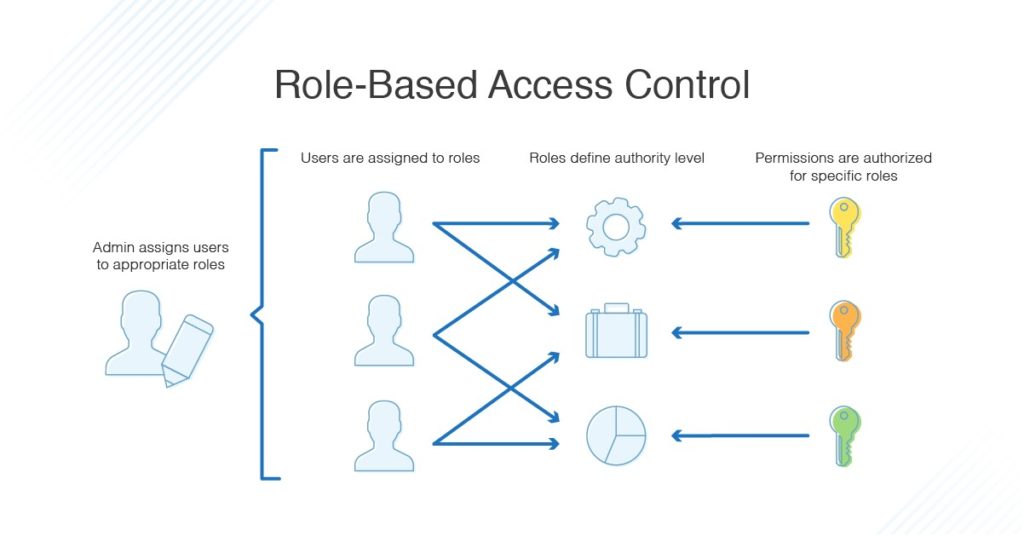

- 使用Spring Security和Thymeleaf将基于角色的访问控制添加到您的应用程序中

- 安全性和API之旅

- 准备在Heroku上生产一个Spring Boot应用程序

- 192 次浏览

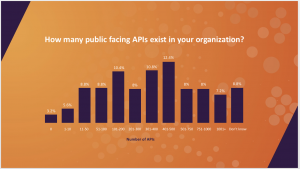

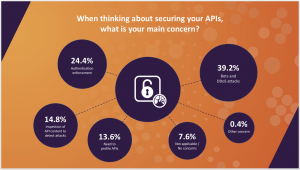

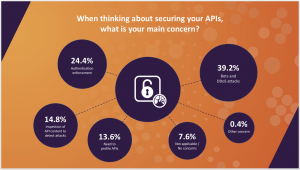

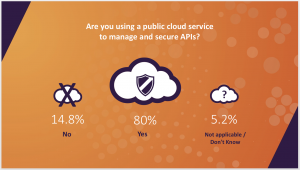

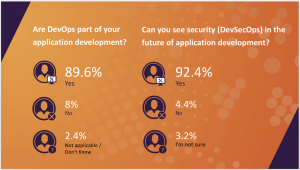

【应用安全】32个应用程序安全性统计数据

应用程序安全性是一个移动目标业务需求和对速度的需求促使许多开发组织快速,持续地发布软件,并以牺牲安全性为代价。虽然越来越多的组织已开始采用自动化测试和DevSecOps方法来解决其中一些问题,但应用程序安全状态仍然是大多数企业主要关注的领域。

以下是32个数据点的集合,可提供当前应用程序安全性的快照。我们收集了各种分析报告,供应商调查和研究报告中的统计数据,涵盖了围绕应用程序安全性的最重要趋势和实践。

以下是数字的应用程序安全性。

85.1:可以在外部轻松发现且访问不当的应用程序的平均数量

可以在黑暗网络上访问属于金融时报(FT)500列表中70%公司的网站,因为这些应用程序不受强身份验证和其他访问控制措施的保护。

资料来源:被遗弃的网络应用:英国“金融时报”500强企业的致命弱点,高科技桥梁安全研究

92%:具有可被利用的安全漏洞或弱点的Web应用程序的百分比

大约16.2%的美国公司拥有两个或更多外部Web应用程序,允许通过Web表单输入个人身份信息(PII),并运行易受攻击的SSL / TLS版本,有时还有其他Web软件的过时和易受攻击的版本。

资料来源:被遗弃的网络应用:英国“金融时报”500强企业的致命弱点,高科技桥梁安全研究

66%:组织经历过应用层DDoS攻击的IT高管比例

来自2018年调查的790名高管中超过一半(56%)表示,他们必须每月更换面向公众的应用程序,以应对安全威胁。其余的更改了Web应用程序。

资料来源:2018-2019全球应用与网络安全报告,Radware

13:通过DAST找到的构建公司网站上的平均漏洞数量

在使用动态应用程序安全性测试发现的漏洞中,平均有五个是严重的。金融,零售和医疗保健 - 在最具针对性的行业中 - 具有较少的严重漏洞,其网站平均分别为1.6,2.7和1.7。

资料来源:2018年应用程序安全统计报告,WhiteHat Security

86%:具有一个或多个会话管理漏洞的已测试应用程序的百分比

由于输入验证错误(例如未能清理用户输入或未正确验证它),攻击者能够在大量情况下劫持或窃听用户会话。这是第二种最常见的错误类型,59%的测试应用程序具有一个或多个错误。

资料来源:2018年Trustwave全球安全报告

16%:中等,高或严重风险的测试应用程序中的安全漏洞百分比

在渗透测试期间发现的最常见的高风险漏洞是跨站点脚本错误,默认凭据使用和垂直权限提升漏洞。

资料来源:2018年Trustwave全球安全报告

19,954:2017年来自259家供应商的1,865份应用程序检测到的漏洞总数

这个数字比2016年发现的17,147个缺陷增加了14%,与五年前相比增长了38%。

来源:漏洞评论2018年,Flexera软件

14:2017年报告的零日漏洞总数

在披露之前利用漏洞的零日漏洞数量比2016年的23个零日漏洞减少了近40%。零日攻击可能造成重大损失,但数据显示它们仍然是一种罕见的威胁。

来源:漏洞评论2018年,Flexera软件

86%:在披露后24小时内提供补丁的漏洞百分比

补丁可用性的速度使组织有更多机会在2017年被利用之前修复严重且影响较大的应用程序漏洞。这一转变标志着2016年增加了5个百分点。

来源:漏洞评论2018年,Flexera软件

38:无论严重性如何,修补Web应用程序漏洞所需的平均天数

通常,企业需要54天来修补低严重性漏洞,花34天时间修复2018年第二季度的高严重性漏洞,平均需要38天才能修补Web应用程序漏洞,无论严重程度如何。

来源:生产中Web应用程序的安全报告,tCell

70%:由开源软件,第三方库等组成的应用程序中的代码比例。

开源软件,第三方库和其他可重用组件中的严重漏洞数量继续增加,使得不采用跟踪第三方组件使用措施的团队几乎不可能进行补救。

资料来源:2018年应用程序安全统计报告,WhiteHat Security

45%:在DAST期间发现的导致信息泄漏的漏洞百分比

在动态应用程序安全测试期间发现的漏洞几乎有一半导致数据泄露。其他三个最可能的DAST漏洞是内容欺骗(40%),跨站点脚本(38%)和传输层保护不足(23%)。

资料来源:2018年应用程序安全统计报告,WhiteHat Security

44%:组织发现主要存在Nessus缺陷的受访者的百分比

在本次调查中,有437名受访者表示,他们的组织主要通过Nessus发现应用程序漏洞。该数字比任何其他漏洞评估产品或工具高20分。

资料来源:2018年应用安全报告,网络安全内部人员

70%:主要进行笔测试以测试安全控制有效性的组织的百分比

虽然七分之一的人说进行渗透测试的主要原因是验证其安全控制的有效性,但十分之六的人使用笔测试来识别可能被攻击者利用的弱点。大约一半是为了满足法规或合规要求。

资料来源:2018年网络安全和渗透测试调查,由Decision Analyst主持并由SecureAuth + Core Security委托

84%:使用红色和蓝色团队安全测试的组织的百分比

在笔测试中,超过八成的组织使用红色和蓝色团队安全测试,因为他们认为这些方法是有效的。与小型公司相比,中型和大型公司更倾向于进行渗透测试。

资料来源:2018年网络安全和渗透测试调查,由Decision Analyst主持并由SecureAuth + Core Security委托

16%:组织不进行任何渗透测试的IT决策者的比例

在202名IT决策者的调查中,大约六分之一的受访者表示,他们所代表的组织不会进行任何渗透测试,或者如果他们这样做则不知道。 6%的人每年不到一次,75%的人表示他们的组织每年进行几次笔测试。

资料来源:2018年网络安全和渗透测试调查,由Decision Analyst主持并由SecureAuth + Core Security委托

31%:因开源而遭受破坏的组织的百分比

在对2,076名IT专业人员进行的调查中,近三分之一的受访者表示,他们的组织在其软件中遇到了与易受攻击的开源组件相关的漏洞。这个数字比2017年增加了55%。

资料来源:2018年DevSecOps社区调查,SonaType

38%:拥有软件中所有组件的完整物料清单的公司比例

不到四分之一的组织拥有完整的材料清单,用于其软件产品中的所有组件。近三分之二(62%)的人无法控制其应用中使用的组件。

资料来源:2018年DevSecOps社区调查,SonaType

48%:缺乏时间花在他们认为重要的安全问题上的开发人员的百分比

近一半的开发人员表示他们没有足够的时间花在安全上,即使他们意识到它的重要性。

资料来源:2018年DevSecOps社区调查,SonaType

37%:执行DevOps的组织的百分比,他们说静态应用程序分析工具至关重要

虽然有近四分之一的公司拥有成熟的DevOps实践,但静态分析工具至关重要,但只有12%没有DevOps实践的组织表示同样的事情。大约三分之一(33%)拥有成熟DevOps的组织使用动态分析工具,而只有8%的组织没有采用DevOps。

资料来源:2018年DevSecOps社区调查,SonaType

21%:通过SAST发现的与未修补的库相关的漏洞的比例

虽然通过静态应用程序安全性测试发现的近四分之一的缺陷与未修补的库有关,但在SAST期间发现的其他常见漏洞类包括应用程序配置错误(10.5%),跨站点脚本(8.3%)和明文密码(6.5%) )。

资料来源:2018年应用程序安全统计报告,WhiteHat Security

28%:拥有应用程序安全风险管理流程的CIO和CTO的百分比

虽然超过四分之一的C级高管负责应用风险,但首席信息安全官(CISO)仅在10%的组织中承担责任 - 尽管他们通常是第一个受到指责的人。安全漏洞。

资料来源:2018年应用保护报告,F5实验室

13%:访问问题和攻击导致的Web应用程序违规比例

在2017年和2018年第一季度,与访问相关的问题引发了十分之一的问题。此类问题的示例包括访问控制错误配置,强力密码破解以及来自被盗密码的凭据填充。

资料来源:2018年应用保护报告,F5实验室

52%:使用第三方组件的开发人员在披露漏洞时更新的百分比

在披露新的安全漏洞时,大约一半在其应用程序中使用第三方组件的开发人员更新组件。其中近一半的人不会更新已知的易受攻击的组件,从而使应用程序面临不必要的风险。

来源:由Veracode委托的Vanson Bourne DevSecOps调查报告

71%:表示公司有正式的应用程序计划的开发人员的比例

在2018年对400名开发人员的调查中,25%的人表示他们的组织没有应用程序安全计划,4%的人表示他们不知道他们的组织是否有一个。

来源:由Veracode委托的Vanson Bourne DevSecOps调查报告

19%:不熟悉OWASP Top 10的开发人员比例

近五分之一的开发人员表示他们根本不熟悉十大OWASP应用安全风险。几乎四分之一(22%)的软件设计师并不熟悉,相比之下,20%的团队领导者和10%的团队经理都不熟悉。

来源:由Veracode委托的Vanson Bourne DevSecOps调查报告

90%:OWASP Top 10未涵盖至少一个缺陷的应用程序的百分比

10个应用程序中有9个至少有一个OWASP Top 10未解决的安全漏洞。几乎一半(49%)的测试应用程序有一个或多个严重或高严重性的安全漏洞,OWASP Top 10未涵盖这些漏洞。

资料来源:2018年应用安全研究更新,Micro Focus Fortify软件安全研究团队

70亿美元:到2023年估计的应用程序安全市场规模

安全扫描工具的企业支出将在不久之后增加一倍以上,并为增长带来很多动力。

资料来源:Forrester Research

25%:表示其组织的应用程序支出的IT和安全团队的百分比是足够的

四分之一的组织在对1,400名IT和安全从业者的调查中表示,他们的组织正在充分利用应用程序安全性。近一半(48%)的业务经理认为应用程序性能和速度比安全性更重要。

资料来源:2018年全球应用安全研究,Arxan Technologies

65%:如果客户受到影响,将增加app sec的公司比例

只有当客户或最终用户在违规行为中受到负面影响时,才有超过六家公司会增加应用安全支出。尽管事实上近四分之三的组织可能,最有可能或肯定在过去的12个月内遇到过与应用程序相关的网络攻击或漏洞。

资料来源:2018年全球应用安全研究,Arxan Technologies

45%:面临已知但未修补的云应用程序缺陷攻击的公司百分比

运行云应用程序的组织中几乎有一半经历过针对已知但未修补的漏洞或先前未知的漏洞以及已知未修补的操作系统漏洞的一次或多次攻击。

资料来源:甲骨文和毕马威云威胁报告2018

30%:具有云应用程序的公司称识别漏洞的比例是优先考虑的因素

近三分之一的云应用程序企业表示,识别应用程序软件漏洞是其最关键的安全任务之一。组织希望提高对云托管工作负载的可见性的其他领域包括识别不合规的工作负载配置,异常工作负载活动和异常特权用户活动。

资料来源:甲骨文和毕马威云威胁报告2018

哪个app sec统计数据可以让你和你的团队在晚上工作?在下面的评论部分分享您的想法,并与您的同行互动。

讨论:请加入知识星球【首席架构师圈】

- 58 次浏览

【应用安全】5 个预测可帮助您在 2022 年集中您的 Web 应用安全资源

Web 应用程序网络安全的过去一年并不平静,如果 PerimeterX 首席技术官 Ido Safruti 对来年的预测是准确的,那么这将是保护 Web 应用程序的又一年努力。

Safruti 预测 2022 年,定制的恶意软件、机器人攻击和登录后欺诈激增,导致领导者最终面对在线欺诈的现实:它变化很大,目标变得越来越有选择性,从登录前到输入用户名和密码后。 “因此,我们相信 2022 年将是全面账户保护之年,”Safruti 说。

通过“全面的帐户保护”,Safruti 意味着超越老式边界或城堡和护城河身份验证的安全性。 “这意味着从用户帐户完整性的角度来处理安全性,并在整个应用程序旅程和帐户生命周期中提供多层保护,”Safruti 说。想想零信任和其他形式的身份验证,它们跟踪行为并记录操作以查找可疑行为。

Safruti 和 PerimeterX 对 2022 年的 Web 应用程序安全性做出了以下五项预测,整个情况看起来像是一场解决方案有限的安全风暴即将来临。

如果你对这些预测是否可靠感到好奇,Safruti 会指着他去年预测的成绩单。五个中的三个,即网络犯罪社区将变得更强大、GraphQL 将成为安全风险以及闪购将由机器人主导,被评为正确。 DevSecOps 成为主流被认为是“难以判断”,并且认为在线购买店内取货将是一种大型新型欺诈行为的想法被贴上了错误的标签。

预计供应链攻击防范将变得更加重要

SolarWinds 攻击背后的组织 Nobelium 已经重新浮出水面,使用类似的方法攻击其他目标,这些目标本身就是利用第三方软件的弱点进行的供应链攻击。结合日益严格的数据保护法规,Safruti 预测,在这一年,企业开始将下游供应商的弱点视为严重的责任问题,而不仅仅是开展业务的成本。

“92% 的网站决策者对其软件供应链缺乏完整的可见性。获得这种可见性将是旨在防止重大数据泄露并避免在 2022 年及以后发生大规模监管罚款的公司的首要任务,”Safruti 说。

自定义恶意软件将攻击 100 个最大市场中的 50% 以上

众所周知,可以在互联网上找到恶意软件进行销售,并且可以对其开发人员进行定制、销售和支持,并且随着时间的推移,所述恶意软件的开发人员只能进行更多定制调整,以使他们的恶意软件更有效的。

Safruti 说,商品化的攻击工具很便宜,并且可以在线获取免费视频,帮助新兴的网络犯罪分子学习使用他们的工具。 “我们正在目睹‘犯罪即服务’(CaaS) 生态系统的兴起,这推动了针对特定应用程序或网站的定制恶意软件的兴起。由于进入门槛低且产生结果的潜力很大,定制恶意软件将成为2022 年更流行的攻击媒介,”Safruti 说。

登录后环境将开始受到安全关注

我们生活在两个安全世界中:旧的依赖登录来验证身份,而新的则用户名和密码远不够安全,无法依靠它来验证一个人是谁。说他们是。即使是多因素身份验证也只会增加外围安全性,使其有益但不是永久的解决方案。

“到 2022 年,我们预计在线企业将采用解决此问题的解决方案。了解用户是否确实是他们所说的人——以及他们的登录后活动是否合法——将是维护账户完整性的关键,”Safruti 说.

欺诈将导致一家大公司今年贬值

“在过去,许多公司将欺诈视为开展业务的成本,”Safruti 说。现在情况已不再如此,因为他预测针对在线业务的整体欺诈行为将增加到对公司产生重大影响的程度。

“最近的研究表明,不良机器人对在线零售商的运营成本产生了 75% 到 80% 的负面影响,这相当于净收入的 18% 到 23%。当欺诈转化为对每股收益(EPS)的几美分的影响时),它将成为企业变得更加积极主动的警钟,”Safruti 说。

至少有一家大型零售商会放弃密码

暗网上有很多可供出售的凭证。例如,Safruti 指出 2021 年 6 月发布的 1.2TB 数据库包含来自超过 320 万台 Windows 计算机的信息,其中包括超过 4 亿个有效的 Web 登录 cookie。

“由于被盗凭据如此广泛,获取用户名和密码不再是对网络犯罪的威慑——因此企业需要重新考虑他们的欺诈预防策略,”Safruti 说。他预测,2022 年将是一个或多个面向消费者的大型企业“通过采用不仅仅依赖凭证的更强大的解决方案,完全消除对凭证的需求”的一年。

原文:https://www.techrepublic.com/article/5-predictions-to-help-you-focus-yo…

- 21 次浏览

【应用安全】8个最佳机密管理软件,提高应用程序安全性

确保对您的业务重要的东西。

当库伊特在那里工作的时候,想很多关于云的秘密。除了选择和执行各种工具外,您还必须采用和关联身份和访问管理方面的最佳实践。

无论您是开发人员还是系统管理员专业人员,您都需要明确指出,您有正确的选择工具来确保您的环境安全。应用程序需要访问适当的配置数据才能正确运行。虽然大多数配置数据是非敏感的,但有些数据需要保密。这些线被称为秘密。

好吧,如果您正在构建一个可靠的应用程序,那么您的函数很可能需要访问您保存的机密或任何其他类型的敏感信息。这些秘密包括:

- API密钥

- 数据库凭据

- 加密密钥

- 敏感配置设置(电子邮件地址、用户名、调试标志等)

- 密码

然而,安全地处理这些秘密可能会在以后被证明是一项艰巨的任务。因此,以下是对开发人员和系统管理员的一些提示:

修补功能依赖项

始终记住跟踪函数中使用的库,并通过持续监视来标记漏洞。

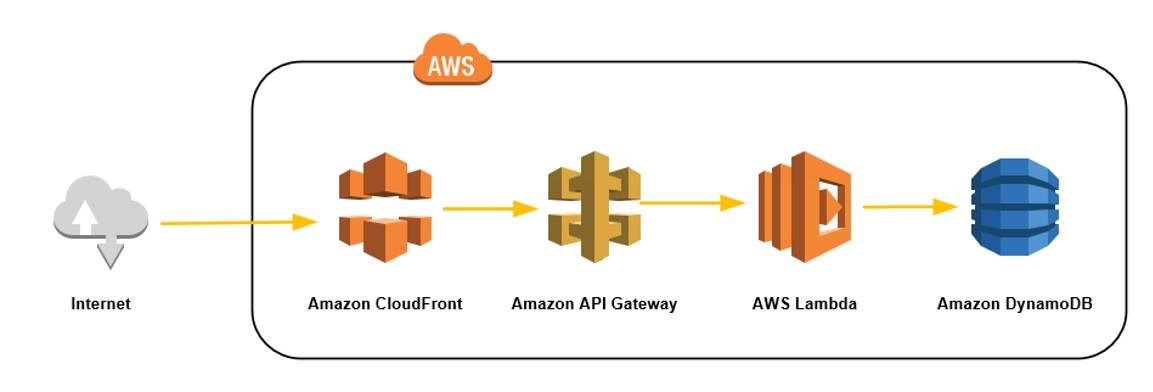

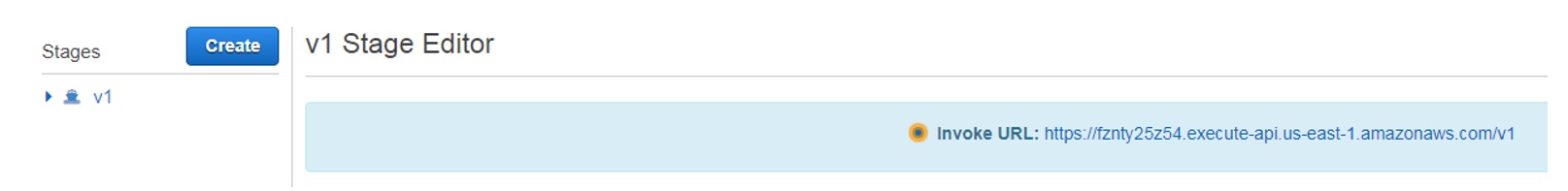

使用API网关作为安全缓冲区

不要将函数精确地暴露给用户交互。利用云提供商的API网关功能,在您的功能之上包含另一层安全性。

保护和验证传输中的数据

请确保利用HTTPS作为安全通信通道,并验证SSL证书以保护远程身份。

遵循应用程序代码的安全编码规则

由于没有服务器可攻击,攻击者会将注意力转向应用程序层,因此请格外小心保护您的代码。

在安全存储中管理机密

敏感信息很容易被泄露,如果您忽视采用适当的秘密管理解决方案,过期的凭证很容易受到彩虹表攻击。记住不要在应用程序系统、环境变量或源代码管理系统中存储机密。

由于缺乏知识和资源等原因,合作世界的关键管理非常痛苦。相反,一些公司将加密密钥和其他软件机密直接嵌入到使用它们的应用程序的源代码中,从而带来了泄露机密的风险。

由于缺乏太多现成的解决方案,许多公司都在寻求建立自己的机密管理工具。这里有一些,你可以利用你的需求。

Vault

HashiCorp Vault是一个安全存储和访问机密的工具。

它提供了一个统一的秘密接口,同时保持严格的访问控制和记录全面的审计日志。它是一种保护用户应用程序和基础的工具,在出现漏洞时限制表面空间和攻击时间。它提供了一个API,允许基于策略访问机密。API的任何用户都需要验证并且只查看他有权查看的机密。

使用256位AES加密保险库数据。

它可以在各种后端(如Amazon DynamoDB、Consult等)中积累数据。对于audit services,Vault支持记录到本地文件、Syslog服务器或直接记录到套接字。Vault将记录有关执行操作的客户端、客户端IP地址、操作以及执行操作的时间的信息

启动/重新启动总是需要一个或多个操作员打开保险库。它主要使用代币。每个令牌被赋予一个策略,该策略可以约束操作和路径。保险库的主要功能包括:

- 它在不存储数据的情况下对数据进行加密和解密。

- Vault可以根据需要为某些操作生成机密,例如AWS或SQL数据库。

- 允许跨多个数据中心进行复制。

- 保险库具有内置的秘密撤销保护。

- 用作具有访问控制详细信息的机密存储库。

AWS机密管理者

你期望AWS出现在这个列表上。你不是吗?

AWS有解决所有问题的方法。

AWS Secrets Manager使您能够快速旋转、管理和检索数据库凭据、API密钥和其他密码。使用Secrets Manager,您可以保护、分析和管理访问AWS云、第三方服务和本地功能所需的机密。

机密管理器使您能够使用细粒度权限管理对机密的访问。AWS Secrets Manager的主要功能包括:

- 使用加密密钥加密静态机密。

- 然后通过TLS安全地传输秘密

- 提供有助于调用Secrets Manager API的代码示例

- 它有客户端缓存库来提高可用性并减少使用机密的延迟。

- 配置Amazon VPC(虚拟私有云)端点,以保持AWS网络内的流量。

Keywhiz

Square Keywhiz帮助处理基础设施机密、GPG密钥环、数据库凭据,包括TLS证书和密钥、对称密钥、API令牌和外部服务的SSH密钥。Keywhiz是一个处理和分享秘密的工具。

Keywhiz的自动化使我们能够无缝地分发和设置服务的基本机密,这需要一个一致和安全的环境。Keywhiz的主要特点是:

- Keywhiz服务器提供用于收集和管理机密的JSON api。

- 它只将所有秘密存储在内存中,从不重现到磁盘上

- 用户界面是用AngularJS制作的,因此用户可以验证和使用UI。

Confidant

confident是一个开源的秘密管理工具,它可以安全地维护用户友好的存储和对机密的访问。confidentint在DynamoDB中以追加的方式存储秘密,并使用Fernet对称认证密码学为每一次修改生成一个唯一的KMS数据密钥。

它提供了一个AngularJS web界面,为最终用户提供了高效管理机密、服务机密形式和更改记录的功能。其中一些功能包括:

- KMS身份验证

- 静态加密版本化机密

- 用于管理机密的用户友好的web界面

- 生成可应用于服务到服务身份验证或在服务之间传递加密消息的令牌。

Strongbox

Strongbox是一个方便的工具,用于处理、存储和检索访问令牌、私有证书和加密密钥等机密。Strongbox是一个客户端便利层。它为您维护AWS资源,并安全地配置它们。

通过深度搜索,您可以快速有效地检查您的整套密码和机密。您可以选择在本地或云上存储凭据。如果选择云,则可以选择存储在iCloud、Dropbox、OneDrive、Google Drive、WebDAV等。

Strongbox与其他密码安全兼容。

Azure密钥库

在Azure上托管应用程序?如果是,那么这将是一个不错的选择。

Azure密钥保险库允许用户在特定位置管理其云应用程序的所有机密(密钥、证书、连接字符串、密码等)。它与Azure中秘密的来源和目标集成在一起。它可以被Azure之外的应用程序进一步利用。

您还可以通过将加密密钥存储在云中(而不是内部部署)来减少云应用程序的延迟,从而提高性能。

Azure可以帮助实现数据保护和法规遵从性要求。

Docker secrets

Docker secrets允许您轻松地将机密添加到集群中,并且它只在相互验证的TLS连接上共享。然后数据到达Docker secrets中的manager节点,并自动保存到内部Raft store中,保证数据加密。

Docker secrets可以很容易地应用于管理数据,从而将数据传输到有权访问数据的容器。它可以防止机密在应用程序用完时泄露。

Knox

由社交媒体平台Pinterest开发的Knox解决了他们手工管理密钥和保持审计跟踪的问题。Knox是用Go编写的,客户机使用restapi与Knox服务器通信。

Knox使用易失性临时数据库来存储密钥。它使用带有主加密密钥的AES-GCM对存储在数据库中的数据进行加密。Knox也可以作为Docker映像提供。

结论

我希望上面的内容能让您了解一些管理应用程序凭据的最佳软件。

原文:https://geekflare.com/secret-management-software/

本文:http://jiagoushi.pro/node/1085

讨论:请加入知识星球【首席架构师圈】或者小号【jiagoushi_pro】

- 105 次浏览

【应用安全】CWE/SANS前25个最危险的软件错误

点击任何列表中的CWE ID,您将被引导到MITRE CWE站点中的相关站点,在那里您可以找到以下内容:

- 前25名的排名,

- 链接到完整的CWE条目数据,

- 弱点流行率和后果的数据字段,

- 补救成本,

- 容易被发现,

- 代码示例,

- 检测方法,

- 攻击频率和攻击者意识

- 相关CWE条目,以及

- 针对这一弱点的相关攻击模式。

前25个软件错误站点的每个条目还包括相当广泛的预防和补救步骤,开发人员可以采取这些步骤来减轻或消除弱点。

档案文件

CWE前25名

| Rank | ID | Name |

|---|---|---|

| [1] | CWE-119 | Improper Restriction of Operations within the Bounds of a Memory Buffer |

| [2] | CWE-79 | Improper Neutralization of Input During Web Page Generation ('Cross-site Scripting') |

| [3] | CWE-20 | Improper Input Validation |

| [4] | CWE-200 | Information Exposure |

| [5] | CWE-125 | Out-of-bounds Read |

| [6] | CWE-89 | Improper Neutralization of Special Elements used in an SQL Command ('SQL Injection') |

| [7] | CWE-416 | Use After Free |

| [8] | CWE-190 | Integer Overflow or Wraparound |

| [9] | CWE-352 | Cross-Site Request Forgery (CSRF) |

| [10] | CWE-22 | Improper Limitation of a Pathname to a Restricted Directory ('Path Traversal') |

| [11] | CWE-78 | Improper Neutralization of Special Elements used in an OS Command ('OS Command Injection') |

| [12] | CWE-787 | Out-of-bounds Write |

| [13] | CWE-287 | Improper Authentication |

| [14] | CWE-476 | NULL Pointer Dereference |

| [15] | CWE-732 | Incorrect Permission Assignment for Critical Resource |

| [16] | CWE-434 | Unrestricted Upload of File with Dangerous Type |

| [17] | CWE-611 | Improper Restriction of XML External Entity Reference |

| [18] | CWE-94 | Improper Control of Generation of Code ('Code Injection') |

| [19] | CWE-798 | Use of Hard-coded Credentials |

| [20] | CWE-400 | Uncontrolled Resource Consumption |

| [21] | CWE-772 | Missing Release of Resource after Effective Lifetime |

| [22] | CWE-426 | Untrusted Search Path |

| [23] | CWE-502 | Deserialization of Untrusted Data |

| [24] | CWE-269 | Improper Privilege Management |

| [25] | CWE-295 | Improper Certificate Validation |

| Rank | ID | Name |

|---|---|---|

| [1] | CWE-119 | 内存缓冲区范围内的操作限制不正确 |

| [2] | CWE-79 | 网页生成过程中输入的中和不正确(“跨站点脚本”) |

| [3] | CWE-20 | 输入验证不正确 |

| [4] | CWE-200 | 信息披露 |

| [5] | CWE-125 | 越界读取 |

| [6] | CWE-89 |

SQL命令中使用的特殊元素的不正确中和(“SQL注入”) |

| [7] | CWE-416 | 释放后使用 |

| [8] | CWE-190 | 整数溢出或环绕 |

| [9] | CWE-352 | 跨站点请求伪造(CSRF) |

| [10] | CWE-22 | 路径名对受限制目录的限制不正确(“路径遍历”) |

| [11] | CWE-78 | 操作系统命令中使用的特殊元素的不正确中和(“操作系统命令注入”) |

| [12] | CWE-787 | 越界写入 |

| [13] | CWE-287 | 身份验证不正确 |

| [14] | CWE-476 | 空指针取消引用 |

| [15] | CWE-732 | 关键资源的权限分配不正确 |

| [16] | CWE-434 | 不受限制地上载危险类型的文件 |

| [17] | CWE-611 | XML外部实体引用的限制不正确 |

| [18] | CWE-94 | 代码生成控制不当(“代码注入”) |

| [19] | CWE-798 | 硬编码凭证的使用 |

| [20] | CWE-400 | 不受控制的资源消耗 |

| [21] | CWE-772 | 有效生存期后缺少资源释放 |

| [22] | CWE-426 | 不受信任的搜索路径 |

| [23] | CWE-502 | 不可信数据的反序列化 |

| [24] | CWE-269 | 权限管理不当 |

| [25] | CWE-295 | 证书验证不正确 |

帮助消除前25个软件错误的资源

SAN应用程序安全课程

SANS应用程序安全课程旨在通过提供世界级的教育资源来设计、开发、采购、部署和管理安全软件,将安全性深入人心。应用程序安全系是具有数十年应用程序安全经验的实战人员。我们课程中涵盖的概念将适用于您返回工作岗位当天的软件安全计划:

- DEV522:保护Web应用程序安全要素

- DEV534:安全DevOps:实用介绍

- DEV540:安全的DevOps和云应用程序安全

- DEV522: Defending Web Applications Security Essentials

- DEV534: Secure DevOps: A Practical Introduction

- DEV540: Secure DevOps & Cloud Application Security

SANS维护一个应用程序安全网络人才评估,该评估衡量安全编码技能,允许程序员确定其安全编码知识的差距,并允许买家确保外包程序员有足够的编程技能。组织可以在https://www.sans.org/cybertalent/assessment-detail?msc=top25hp#appsec。

开发人员安全意识培训

SANS安全意识开发人员产品根据需要提供精确的软件安全意识培训,所有这些都是在您的办公桌上进行的。应用安全意识培训包括30多个模块,平均7-10分钟,最大限度地提高学习者的参与度和保持力。这些模块涵盖了PCI第6.5节法规遵从性主题的全部广度和深度,以及对安全软件开发非常重要的项目。

前25个错误列表将定期更新,并发布在SANS和MITRE站点

CWE Top 25 Software Errors Site

MITRE在美国国土安全部国家网络安全部门的支持下维护CWE(Common Weakness Enumeration)网站,详细描述前25个软件错误,并提供减轻和避免这些错误的权威指导。该站点还包含700多个额外软件错误、设计错误和架构错误的数据,这些错误可能导致可利用的漏洞。CWE网站

SAFECode—

软件保证卓越代码论坛(成员包括EMC、Juniper、Microsoft、Nokia、SAP和Symantec)已出版了两本优秀的出版物,概述了软件保证的行业最佳做法,并为实施安全软件开发的经验证方法提供了实用建议。

安全软件开发基本实践第3版

- https://safecode.org/publications/#安全代码出版物-2362个

- 软件完整性控制概述

- https://safecode.org/publications/#安全代码出版物-189个

- 软件供应链完整性框架

- https://safecode.org/publications/#安全代码出版物-188

- 安全软件开发的基本实践

- https://safecode.org/publications/#安全代码出版物-186个

- 软件保证:当前行业最佳实践概述

- https://safecode.org/publications/#安全代码出版物-185个

软件保障社区资源网站和DHS网站

作为DHS风险缓解工作的一部分,为了提高网络资产的弹性,软件保证计划旨在减少软件漏洞,最大限度地减少利用,并解决如何以可预测的执行方式定期获取、开发和部署可靠和可信赖的软件产品,以及提高诊断能力分析系统是否存在可利用的弱点。

近十几家软件公司提供自动化工具来测试这些错误的程序。

原文:https://www.sans.org/top25-software-errors/

本文:http://jiagoushi.pro/node/1078

讨论:请加入知识星球【首席架构师圈】或者小号【jiagoushi_pro】

- 92 次浏览

【应用安全】DevOps,API,容器和微服务的安全策略

越来越多的IT专业人士看到DevSecOps是一种在开发过程早期集成安全措施以提高生产代码质量的实践,是未来应用程序开发的主要支柱。

其中很大一部分源于通过采用DevOps,容器和微服务的架构以及支持自动化工具链和框架来加速应用程序开发的趋势。这一趋势为网络犯罪分子提供了机会,他们越来越关注这些类型环境中的安全漏洞和漏洞。鉴于当今的开发速度和体积以及更大的环境复杂性,将DevSecOps作为优先事项从未如此重要。

无论您的角色是CISO,开发人员,安全架构师,运营工程师还是DevOps团队的其他成员,了解如何在这些新环境中采取主动和预防性的应用程序安全性方法非常重要。特别是,这意味着关注:

- 使用API保护环境

- 实施持续安全

- 采用不断发展的安全实践

- 保护敏感数据

- 维护应用程序漏洞的当前最佳实践

继续阅读以了解有关这五种安全策略的更多信息。

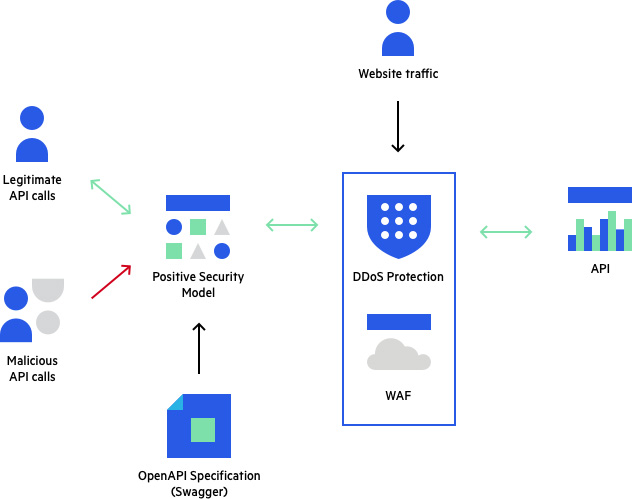

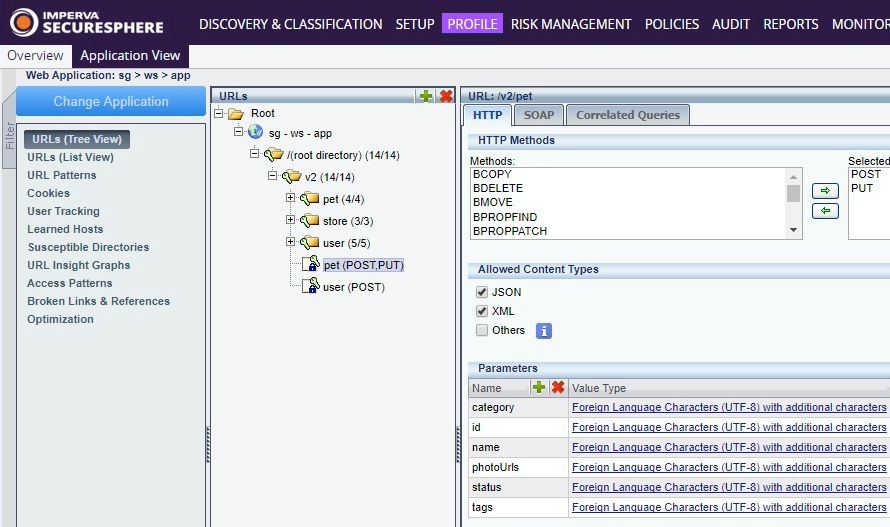

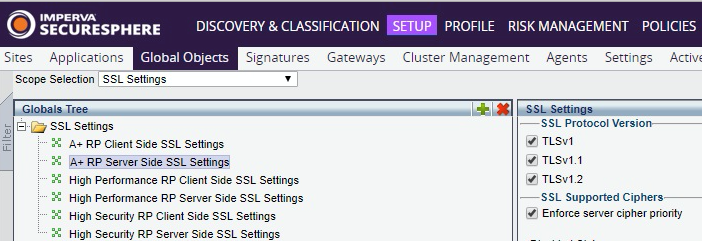

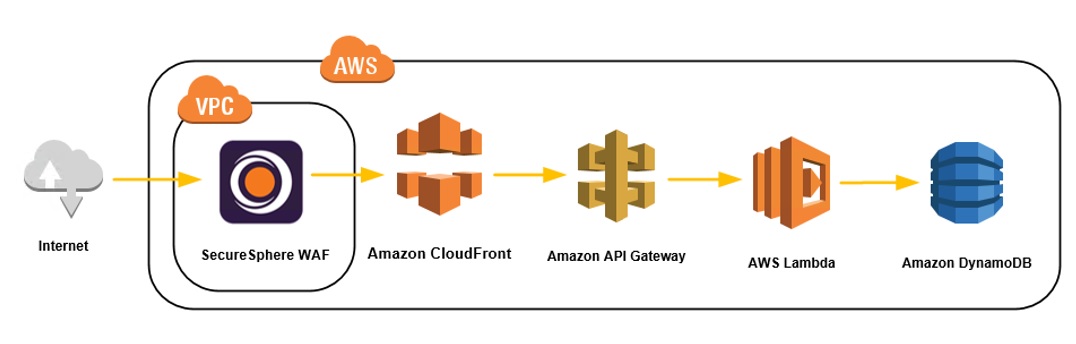

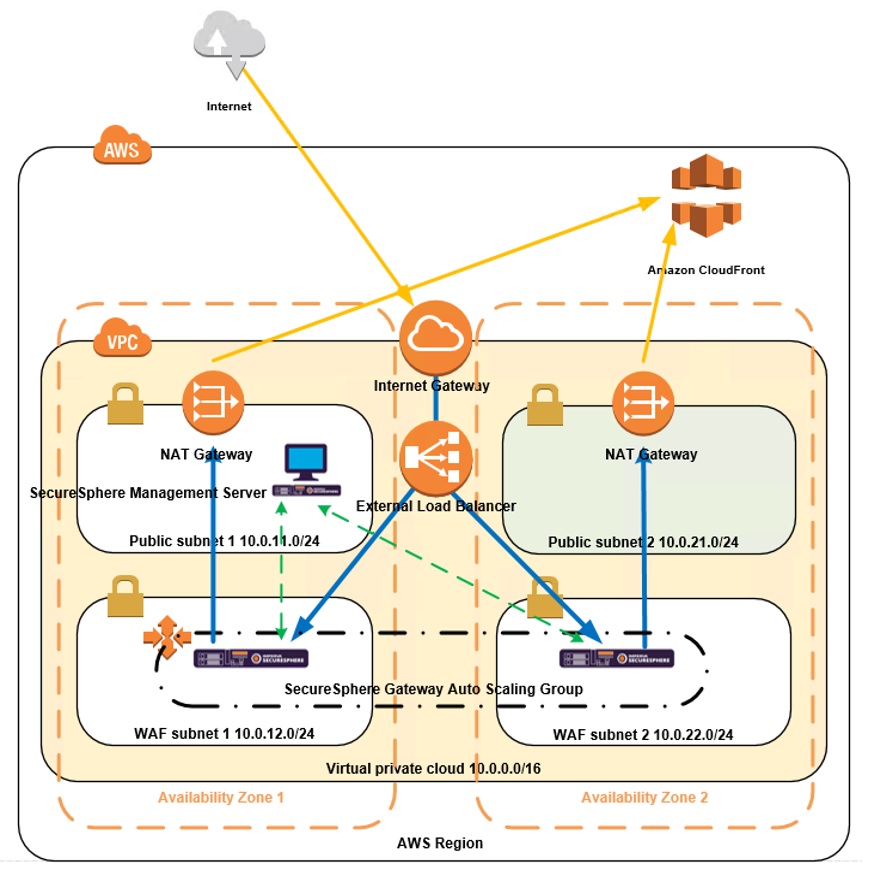

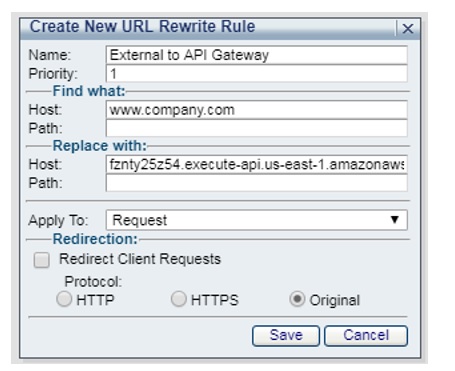

#1:了解如何使用API将应用程序安全性部署到环境中

Web应用程序防火墙(WAF)解决方案对于现代应用程序环境变得更加重要,因为它们添加了专门的安全功能,补充了API网关等组件,这些组件本身只执行此过滤的基本功能。为了确保API安全性,需要使用WAF解决方案来检查传入和传出的HTTP / HTTPS,就像使用任何其他Web应用程序一样,并提供诸如性能分析,阻止攻击,僵尸程序和DDoS保护,防止帐户接管等功能。在此处详细了解Imperva可以为API安全做些什么。

您的WAF还应该帮助保护新应用程序环境中的应用程序和数据,并在配置新服务或容器时随时自动部署。

#2:实施持续安全性

安全团队面临的挑战是开发安全软件,同时建立适当的安全实践,这些实践不会在开发过程中产生瓶颈并可能影响上市时间。这需要旨在轻松无缝集成到DevSecOps工作流程中的解决方案。

连续,自动化的安全性

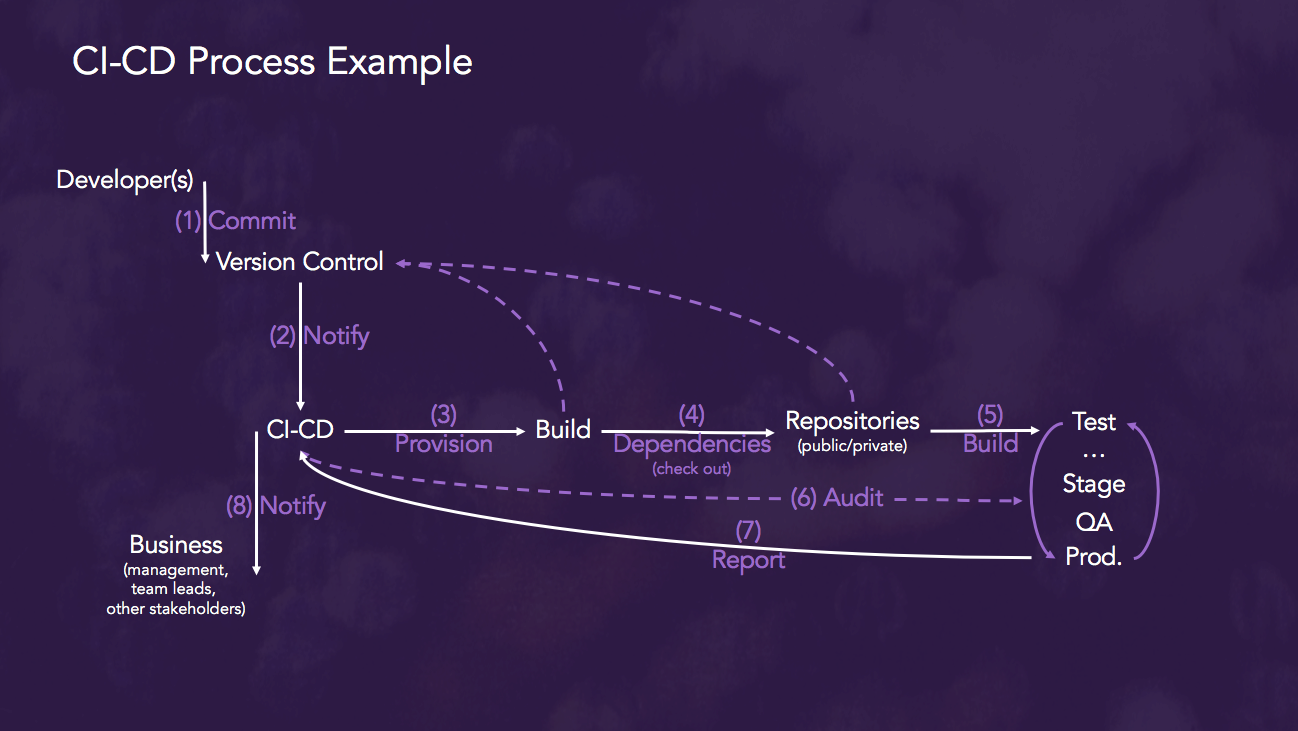

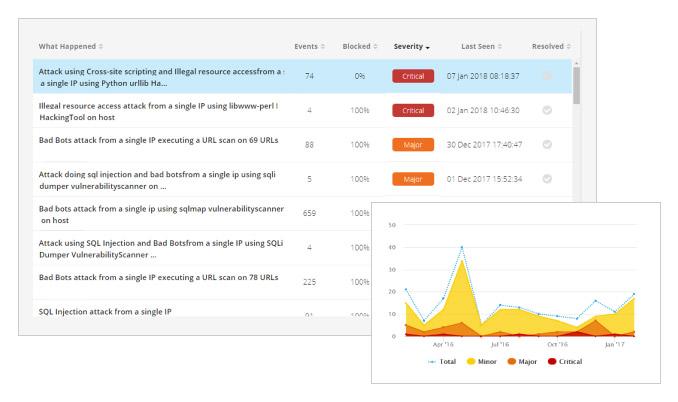

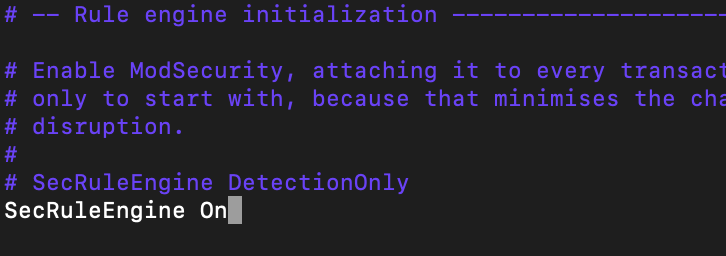

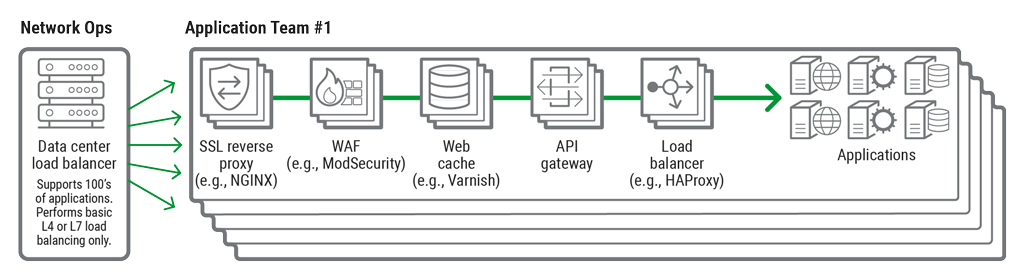

DevOps通常使用称为持续实施 - 持续部署(CI-CD)的实践(图1),它将开发和启动过程紧密结合在一起,以推出功能和应用程序。从安全角度来看,这意味着管理WAF解决方案的操作方面应该是自动化和模板化的,这样可以轻松扩展您的安全性。因此,无论您是启动新服务器,部署新应用程序,还是将现有服务从一台服务器移动到另一台服务器,都会自动部署链接到该服务的安全策略和配置层。

安全解决方案的可编程性有助于自动扩展,并支持在部署新应用程序和微服务时快速部署安全资源。在集成安全解决方案时,利用AWS Cloud Formation或Microsoft Azure Resource Manager(ARM)等云特定模板可以是在云环境中实现此类自动扩展的一种方法。

图1:持续集成 - 持续开发(CI-CD)的过程是DevOps中常用于构建和部署应用程序的互锁工作流程

#3:坚持继续发展的安全解决方案

除非您使用的安全解决方案也在不断发展以跟上新的应用程序环境和工具,否则很难实现以前的策略并继续发展您的安全立场。

例如,现代应用程序方法和基础架构(包括DevOps,API,微服务,公共云,容器等)需要安全解决方案,旨在提供:

- 高可用性:您的所有解决方案都应通过允许您的组织保护敏感Web应用程序而不会引入过多的IT开销或阻止合法的Web流量来确保稳定的业务连续性。

- 集成:选择支持DevOps中使用的适当的自动化工具链和其他编排技术的安全解决方案,以便在部署新的应用程序,实例和容器时,安全功能可以随时随地自动实现。这通常需要通过支持DevOps工作流,云部署和编排的API来暴露功能。

- 功能/功能奇偶校验:您的解决方案应该与应用程序是否跨公共云和私有云,容器或内部部署无关。这使您可以在不影响安全性的情况下将传统开发过渡到敏捷DevOps。

- 集中管理:从单一管理控制台管理内部部署和云网关,以整合和简化混合云部署的安全性。

#4:保护您的数据

虽然DevSecOps的大部分重点都放在应用程序和基础架构上,但不要忽视数据。随着应用程序和基础架构变得更加分散,数据安全性变得更加重要,其复杂的相互依赖性可能跨越服务,API,容器和云。

在这个日益复杂的应用程序生态系统中保护数据的一种方法是使用以数据为中心的审计和保护(DCAP)解决方案。 DCAP解决方案通过实时监控,审计以及安全和权限管理,帮助您保护数据库,文件存储和大数据存储库中的数据。

使用DCAP解决方案,您可以:

- 实时分析所有数据库活动。您可以监控访问数据库的所有用户,无论是通过浏览器,移动应用程序还是桌面应用程序。

- 采取措施避免危害和数据丢失,例如根据安全策略阻止对敏感数据的访问。

#5:继续做你正在做的事

虽然应用程序开发和体系结构实践正在发生变化,但相同的Web安全漏洞仍然会威胁到DevOps环境,因此金标准安全最佳实践仍然具有相关性。如果暴露API,您的攻击面可能会更大,因为代码可能更频繁地部署 - 包括您堆栈中可能存在的第三方软件和服务,这会增加您引入漏洞的风险和速度。

出于所有这些原因,您的组织应继续关注:

- 通过强化基础架构和服务来减少攻击面

- 通过加密静态通信和数据来确保机密性

- 实施细粒度访问控制

- 过滤恶意软件并阻止已知的错误流量

- 监控和检测异常行为以防止所有类型的攻击,包括:分布式拒绝服务(DDoS),滥用功能,访问冲突,利用等等

- 使用日志记录和分析审核访问和事件

将安全性集成到您的工作流程中

今天的应用程序,服务和API是寻求访问您的环境的网络犯罪分子的有吸引力的目标。管理和保护新的应用程序生态系统需要应用与过去相同的安全最佳实践,还需要使用为处理当今环境而构建的解决方案。

要了解有关Imperva解决方案如何集成到您的DevSecOps工作流程的更多信息,请下载我们的电子书:“DevOps,API和微服务的五种安全策略”。

原文:https://www.imperva.com/blog/security-strategies-for-devops-apis-containers-and-microservices/

本文:http://pub.intelligentx.net/security-strategies-devops-apis-containers-and-microservices

讨论:请加入知识星球或者小红圈【首席架构师圈】

- 81 次浏览

【应用安全】IAM之身份验证

在注册期间及以后验证您的客户身份。

什么是身份验证?

身份验证,有时也称为身份证明,是验证最终用户身份的过程,以确保他们的数字身份与其真实身份相关联。 这让您更加确信您的用户从一开始就是他们声称的正确人选。

身份验证如何使我的业务受益?

平衡便利性和安全性

与替代方法和传统方法相比,通过让用户在不影响安全性的情况下简单地验证其身份来减少挫败感。

防止欺诈活动

在降低帐户创建和接管风险以及降低下游交易各方风险的同时加强安全性。

满足监管要求

保持对了解您的客户 (KYC) 和其他法规的遵守,同时支持数字化转型计划。

身份验证提供哪些功能?

身份验证解决方案能够:

- 简化的自助服务帐户创建和重置

- 使用经过验证的属性自动填写表格

- 将身份验证嵌入到新的或现有的应用程序和工作流程中

- 将客户身份与设备或凭证相关联

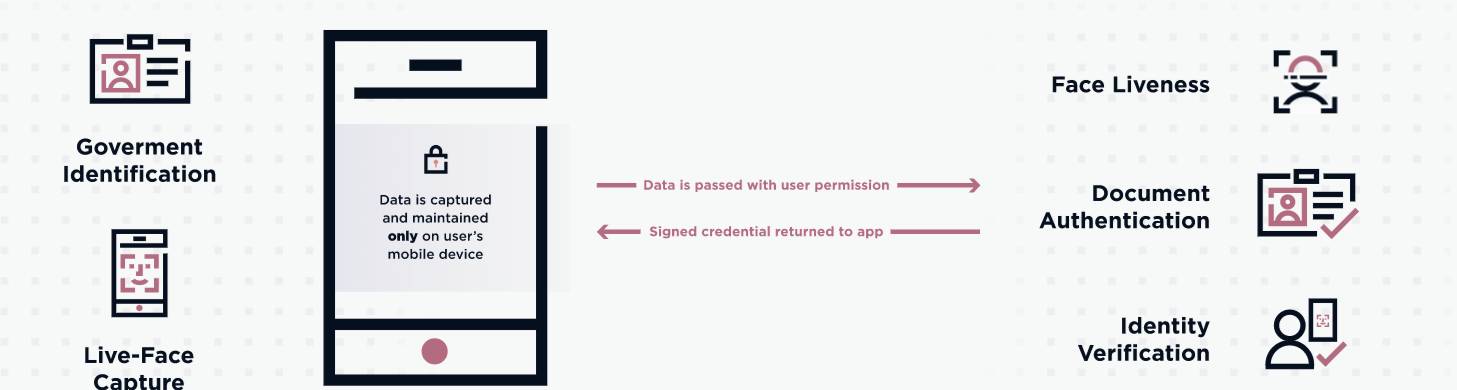

身份验证的工作原理

面部活泼

系统会提示用户提供使用 ISO 认证技术被动检查活跃度的自拍照。

文件认证

用户使用移动设备的摄像头扫描政府身份证的正面和背面,并使用超过 150 次加权分析和机器学习来检查身份证的真实性。

身份验证

现场自拍与用户在政府身份证上的照片进行比较,结果与用户的身份记录相关联。

以数据为中心与以文档为中心的身份验证

以数据为中心的身份验证依赖于向用户询问可与可靠来源进行比较的信息。 不幸的是,不良行为者和软件机器人可以轻松获取这些数据——包括构建通过许多遗留或替代检查的合成身份。

以文件为中心的身份验证让您对机器学习和自拍匹配与 ISO 认证的 liveness 技术更有信心,以验证政府 ID 并验证您的用户身份。

从一开始就了解您的客户

- 通过降低欺诈和帐户接管的风险,自信地与您的客户在线互动。身份验证为您的企业提供了适当的保证,即与您互动的客户是他们在注册或开户时所说的真实身份。

- 在与用户互动时优化体验和安全性

- 通过快速集成到应用程序中来缩短上市时间

- 保持敏捷性,为您的业务实现持续的数字化创新

与您的用户建立信任

- 从一开始就集成身份验证,与您的用户建立信任。通过让您更有信心将人连接到他们的设备和凭据,这增强了对每次交互的信任。 身份验证解决方案可让您在用户旅程中无缝集成确认身份,而无需复制或存储 PII。

- 简化为您的用户体验添加身份验证

- 通过将身份验证无缝集成到您的用户体验中来消除摩擦。身份验证功能可以通过 REST API 轻松添加以提高灵活性或使用原生 SDK 让用户在您的移动应用程序中确认身份。

- 此外,编排功能可帮助您构建、测试和优化将身份验证与在线欺诈检测和身份验证服务相结合的用户旅程,以增强体验和安全性。

原文:https://www.pingidentity.com/en/platform/capabilities/identity-verifica…

本文:

- 40 次浏览

【应用安全】JSON Web令牌库中的严重漏洞

哪些库容易受到攻击以及如何防止它们。

TL; DR:如果您使用带有非对称密钥的node-jsonwebtoken, pyjwt, namshi/jose, php-jwt or jsjwt(RS256,RS384,RS512,ES256,ES384,ES512),请更新到最新版本。有关易受攻击库的更多信息,请参阅jwt.io。 (2015-04-20更新)

这是来自Tim McLean的客座文章,他是Auth0安全研究员名人堂成员。蒂姆通常在www.timmclean.net上发表博客。

最近,在审查各种JSON Web令牌实现的安全性时,我发现许多具有关键漏洞的库允许攻击者绕过验证步骤。在许多实现和语言中都发现了同样的两个缺陷,所以我认为准确地写出问题的位置会很有帮助。我认为对标准的更改有助于防止未来的漏洞。

“我发现许多具有严重漏洞的库允许攻击者绕过验证步骤。”

对于那些不熟悉的人来说, JSON Web Token (JWT) 是一种创建令牌的标准,可以断言一些声明。例如,服务器可以生成具有声明“以管理员身份登录”并将其提供给客户端的令牌。然后,客户端可以使用该令牌来证明他们以管理员身份登录。令牌由服务器密钥签名,因此服务器能够验证令牌是否合法。

JWT通常有三个部分:标题,有效负载和签名。

标头标识用于生成签名的算法,看起来像这样:

header = '{"alg":"HS256","typ":"JWT"}'

HS256表示此令牌使用HMAC-SHA256签名。

有效负载包含我们希望提出的声明:

payload = '{"loggedInAs":"admin","iat":1422779638}'

正如JWT规范中所建议的那样,我们包含一个名为iat的时间戳,即“发布时”的缩写。

签名由base64url编码头和有效负载计算,并以句点作为分隔符连接:

key = 'secretkey'

unsignedToken = encodeBase64(header) + '.' + encodeBase64(payload) signature = HMAC-SHA256(key, unsignedToken)

总而言之,我们base64url编码签名,并使用句点将这三个部分连接在一起:

token = encodeBase64(header) + '.' + encodeBase64(payload) + '.' + encodeBase64(signature)

# token is now: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJsb2dnZWRJbkFzIjoiYW

RtaW4iLCJpYXQiOjE0MjI3Nzk2Mzh9.gzSraSYS8EXBxLN_oWnFSRg

CzcmJmMjLiuyu5CSpyHI

很棒。那么,那有什么不对?

好吧,让我们尝试验证令牌。

首先,我们需要确定用于生成签名的算法。没问题,标题中有一个alg字段告诉我们。

但是等等,我们还没有验证这个令牌,这意味着我们还没有验证头。这使我们处于一个尴尬的境地:为了验证令牌,我们必须允许攻击者选择我们用来验证签名的方法。

这对某些实现具有灾难性的影响。

迎接“None”算法

无算法是JWT的一个奇怪的补充。它旨在用于已经验证令牌完整性的情况。有趣的是,它是必须实施的两种算法之一(另一种是HS256)。

不幸的是,一些库处理了使用无算法签名的令牌作为带有经过验证的签名的有效令牌。结果?任何人都可以使用他们想要的任何有效负载创建自己的“签名”令牌,允许在某些系统上进行任意帐户访问。

将这样的标记放在一起很容易。修改上面的示例标题以包含 "alg": "none" 而不是HS256。对有效负载进行任何所需的更改。使用空签名(signature = "")。

大多数(希望所有?)实现现在都有一个基本检查来防止这种攻击:如果提供了密钥,那么使用none算法的令牌验证将失败。这是一个好主意,但它并没有解决潜在的问题:攻击者控制算法的选择。让我们继续挖掘。

RSA还是HMAC?

JWT规范还定义了许多非对称签名算法(基于RSA和ECDSA)。使用这些算法,使用私钥创建和签名令牌,但使用相应的公钥进行验证。这非常简洁:如果您发布公钥但保留私钥,只有您可以签署令牌,但任何人都可以检查给定令牌是否正确签名。

我看过的大多数JWT库都有这样的API:

# sometimes called "decode"

verify(string token, string verificationKey)

# returns payload if valid token, else throws an error

在使用HMAC签名的系统中,verificationKey将是服务器的秘密签名密钥(因为HMAC使用相同的密钥进行签名和验证):

verify(clientToken, serverHMACSecretKey)

在使用非对称算法的系统中,verificationKey将是应该验证令牌的公钥:

verify(clientToken, serverRSAPublicKey)

不幸的是,攻击者可以滥用此功能。如果服务器期望使用RSA签名的令牌,但实际上接收到使用HMAC签名的令牌,则会认为公钥实际上是HMAC密钥。

这怎么是灾难? HMAC密钥应该保密,而公钥是公共密钥。这意味着您的典型 ski mask-wearing attacker 可以访问公钥,并可以使用此伪造服务器将接受的令牌。

这样做非常简单。首先,抓住您最喜欢的JWT库,并为您的令牌选择一个有效负载。然后,获取服务器上使用的公钥作为验证密钥(最有可能采用基于文本的PEM格式)。最后,使用PEM格式的公钥作为HMAC密钥签署您的令牌。实质上:

forgedToken = sign(tokenPayload, 'HS256', serverRSAPublicKey)

最棘手的部分是确保serverRSAPublicKey与服务器上使用的验证密钥相同。字符串必须完全匹配才能使攻击工作 - 完全相同的格式,并且没有额外或缺少的换行符。

最终结果?知道公钥的任何人都可以伪造将通过验证的令牌。

对库开发人员的建议

我建议JWT库在其验证函数中添加一个算法参数:

verify(string token, string algorithm, string verificationKey)

服务器应该已经知道它用于签署令牌的算法,并且允许攻击者提供此值是不安全的。

有些人可能会争辩说,出于兼容性原因,某些服务器需要支持多个算法。在这种情况下,可以(并且应该)为每个支持的算法使用单独的密钥。 JWT可以方便地为此提供“密钥ID”字段(孩子)。由于服务器可以使用密钥ID来查找密钥及其相应的算法,因此攻击者无法再控制密钥用于验证的方式。在任何情况下,我都不认为JWT库甚至不应该查看标题中的alg字段,除非可以检查它是否与预期的算法匹配。

任何使用JWT实现的人都应该确保拒绝具有不同签名类型的令牌。一些库有一个可选的白名单或黑名单算法机制;利用它,否则你可能会面临风险。更好的是:制定一项政策,对用于提供任务关键功能的任何开源库执行安全审核。

改进JWT / JWS标准

我想建议弃用标题的alg字段。正如我们在这里看到的,它的滥用会对JWT / JWS实施的安全性产生破坏性影响。据我所知,密钥ID提供了一个充分的选择。这保证了对规范的改变:JWT库由于依赖于alg而继续编写有安全漏洞。

JWT(和JOSE)提供了一个拥有跨平台安全加密套件的机会

旁白:将JWT实施委托给专家

JWT是OpenID Connect标准不可或缺的一部分,OpenID Connect标准是位于OAuth2框架之上的标识层。 Auth0是OpenID Connect认证的身份平台。这意味着如果您选择Auth0,您可以确定它与遵循规范的任何第三方系统100%可互操作。

OpenID Connect规范要求使用JWT格式的ID令牌,其中包含以声明形式表示的用户配置文件信息(例如用户名和电子邮件)。这些声明是关于用户的声明,如果令牌的使用者可以验证其签名,则可以信任该声明。

虽然OAuth2规范没有规定访问令牌的格式,用于授权应用程序代表用户访问API,但业界也广泛接受JWT的使用。

作为开发人员,您不必担心直接验证,验证或解码服务中与身份验证相关的JWT。您可以使用Auth0的现代SDK来处理JWT的正确实施和使用,因为他们知道JWT遵循最新的行业最佳实践并定期更新以解决已知的安全风险。

例如,用于 Auth0 SDK for Single Page Applications提供了一种从ID令牌auth0.getUser中提取用户信息的方法。

如果您想试用Auth0平台,请注册免费帐户并开始使用!使用您的免费帐户,您将可以使用以下功能:

- Universal Login for Web, iOS & Android

- Up to 2 social identity providers (like Twitter and Facebook)

- Unlimited Serverless Rules

要了解有关JWT的更多信息,它们的内部结构,可以与它们一起使用的不同类型的算法以及它们的其他常见用途,请查看JWT Handbook.。

原文:https://auth0.com/blog/critical-vulnerabilities-in-json-web-token-libraries/

本文: http://pub.intelligentx.net/node/507

讨论:请加入知识星球或者小红圈【首席架构师圈】

- 115 次浏览

【应用安全】OAuth 2.0 and OpenID Connect 提供者 ORY Hydra 介绍

Hydra是一个OAuth 2.0和OpenID连接提供商。换句话说,它是OAuth 2.0授权框架和OpenID Connect Core 1.0框架的实现。因此,它发出OAuth 2.0访问、刷新和ID令牌,使第三方能够以用户的名义访问您的api。

灵活的用户管理

ORY Hydra最大的优点之一是,与其他OAuth 2.0实现不同,它实现了OAuth和OpenID连接标准,而无需强制您使用“Hydra用户管理”(登录、注销、配置文件管理、注册)、特定的模板引擎或预定义的前端。

这允许您在您的技术堆栈中实现用户管理并以您自己的方式进行登录,并使用您的用例(基于标记的2FA、SMS 2FA等)所需的身份验证机制。当然,您可以使用现有的解决方案,如authboss或auth0.com。它为您提供了OAuth 2.0和OpenID连接的所有好处,同时对您的业务逻辑和技术堆栈具有最低限度的侵入性。

密钥存储

除了OAuth 2.0功能之外,ORY Hydra还提供了用于加密密钥(例如用于签署JSON Web令牌)的安全存储,并可以管理OAuth 2.0客户机。

认证

ORY Hydra是OpenID Connect认证(挂起),实现OpenID基金会提出的所有要求。特别是,它正确地实现了IETF和OpenID Foundation指定的各种OAuth 2.0和OpenID连接流。

安全第一

ORY Hydra的体系结构和工作流程旨在中和许多常见(OWASP前十)和不常见的攻击载体。学习更多的知识。

高性能

Hydra具有较低的CPU和内存占用、较短的启动时间,并且可以轻松地在许多平台上伸缩,包括Heroku、Cloud Foundry、Docker、谷歌容器引擎等。

开发友好型。

Hydra适用于所有流行的平台,包括Linux、OSX和Windows。它作为一个单独的二进制文件发布,没有任何附加的依赖性。为了进一步简化,可以使用Docker映像。

Hydra还提供了一个开发人员友好的CLI。

限制

九头蛇也有一些限制:

- Hydra不管理用户帐户,即用户注册、密码重置、用户登录、发送确认邮件等。在Hydra的体系结构中,身份提供者负责此工作。

- Hydra不支持OAuth 2.0资源所有者密码凭据流,因为它是遗留的、不鼓励使用的和不安全的。

九头蛇适合你吗?

OAuth 2.0可以在许多环境中用于各种目的。这个列表可以帮助你决定OAuth 2.0和Hydra是否适合用例:

- 允许第三方解决方案访问您的api:这就是OAuth2提供程序所做的,Hydra是一个完美的选择。

- 像谷歌、Facebook或Microsoft这样的身份提供者:OpenID连接,因此Hydra是一个完美的选择。

- 让您的浏览器、移动或可穿戴应用程序访问您的api:运行OAuth2提供程序可以很好地实现这一点。您不必在设备上存储密码,并且可以随时撤销访问令牌。GMail登录是这样工作的。

- 您希望限制后端服务可以相互读取的信息类型。例如,评论服务应该只允许获取用户配置文件更新,但不应该能够读取用户密码。OAuth 2.0可能对您有意义。

原文:https://www.ory.sh/docs/hydra/

本文:

讨论:请加入知识星球【首席架构师圈】或者飞聊小组【首席架构师智库】

- 193 次浏览

【应用安全】OAuth 2.0设备流程,没有麻烦的身份验证 - 正如在电视上看到的那样

了解OAuth 2.0设备流如何为有限输入设备提供流畅的身份验证和授权。

厌倦了与遥控器和屏幕电视键盘摔跤,以在智能电视上输入凭据?你已经处理了太多次,你可以打赌你的客户必须这样做。如果您可以通过手机上的几个水龙头帮助他们登录,该怎么办?

使用电视遥控器的人的图象输入凭据

嗨,来自Auth0的Dan为您带来OAuth 2.0设备流程:一种快速,简便,安全的方式来登录智能电视和其他输入受限设备上的应用程序。没有键盘?没有浏览器?没问题!

普通登录可能很乏味且错误很重。 OAuth 2.0设备流程轻巧,可在几秒钟内对您进行身份验证,不仅适用于电视,还适用于游戏机,CLI,打印机等等!

Auth0为开发人员提供了完全兼容的OAuth 2.0设备流程实现,可以轻松应对这一用户体验难题。让我们更多地了解哪些输入受限设备,此授权授权如何工作以及Auth0如何提供帮助。

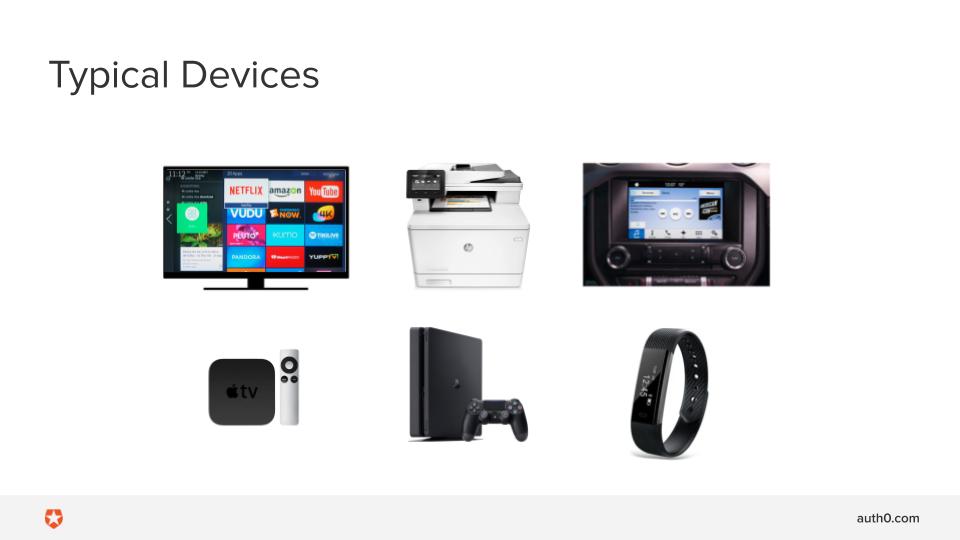

什么是互联网连接,输入约束设备?

您是否有连接互联网的设备(1)没有浏览器或(2)提供不切实际的输入文本方式?

如果你回答是,那么你有一个输入受限的设备!你想到了什么类型的设备?我在想...

- 多功能一体机

- 健身追踪器

- 流媒体设备

- 牙刷

- 游戏主机

- 冰箱

- 泰迪熊

- 车载信息娱乐系统

- 智能电视

- 真的,任何在它面前都有“聪明”这个词的东西

物联网(IoT)的狂热使很多设备上线。无论是现在还是将来,在这些设备上运行的软件都可以与您的服务API进行通信,以获取为客户提供跨设备和平台的丰富用户体验所需的数据。但是,如果设备不提供授权外部服务的便捷方式,则该用户体验可能不那么丰富或安全。

“在输入受限的设备上授权是一项挑战。但是什么是输入受限的设备呢?在这篇博文中了解更多信息!”

作为竞争企业,您不希望通过无法提供无浏览器身份验证来限制可以使用您的服务的设备。但是,如果设备提供浏览器或用户界面,您不希望客户使用电视遥控器的箭头输入凭据,以从巨大的屏幕键盘中选择按键。例如,当他们慢慢输入屏幕时,有人会记录他们的凭据。

此外,您还需要确保未在您无法控制的系统上输入用户凭据,并且可以将其存储以供将来访问,例如有时利用专有系统的智能显示器或访问API的第三方客户端。

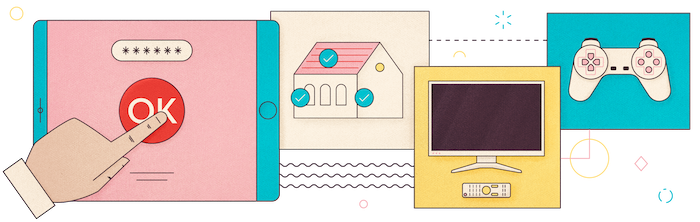

您所需要的是一种授权第三方应用程序的方法,这些应用程序可以在各种设备上对您的API进行受控访问。 OAuth 2.0设备流程可以帮助您实现这一目标!即使在没有浏览器的设备上,您也可以利用标准委派授权协议的安全性和用户体验优势。

要了解如何使用设备流,最好使用视频流应用程序作为示例在游戏中看到它。

OAuth 2.0设备流程在行动中

假设您想在电视上观看AuthU TV,这是一个虚构的技术视频平台。 首先将AuthU TV应用程序下载到智能电视上。 当您第一次打开应用程序时,您将受到登录屏幕的欢迎。

为了解决问题,您将被要求访问其他设备(如智能手机或笔记本电脑)上的URL,输入一个简短的代码,然后登录到您的AuthU帐户进行身份验证。

完成此过程后,电视上的软件即可访问您的AuthU帐户,并允许您使用遥控器导航AuthU内容 - 而不是输入凭据。

在较高级别,此过程与YouTube重定向到accounts.google.com以处理用户登录的方式非常相似。使用OAuth 2.0设备流,您可以在集中登录页面上管理身份验证过程,使用辅助设备可以更快,更安全地输入凭据。通过将身份验证从设备移到浏览器中,您可以利用更高级的身份和安全功能,例如MFA,SSO和社交登录。

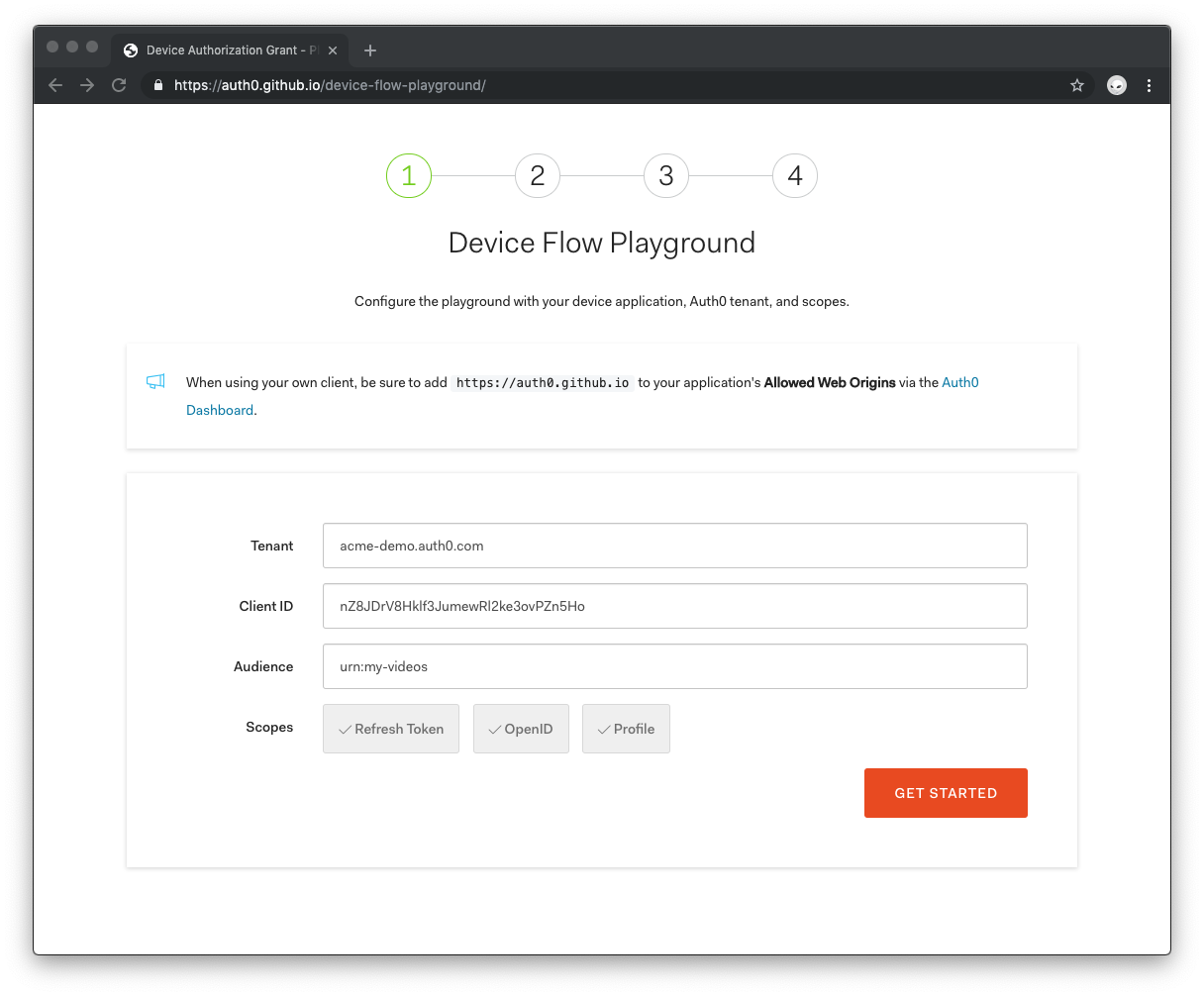

但谈话很便宜:让我们看看设备流程在行动!我们Auth0的工程师创建了一个交互式演示,可让您直接从浏览器模拟AuthU智能电视应用的授权。

首先访问Device Flow Playground。在那里,您可以使用我们的默认演示设置尝试游乐场,也可以使用Auth0帐户设置进行配置,以尝试使用自己的应用程序。

需要Auth0帐户?立即免费入门。在使用Auth0的免费试用版所提供的一切时,你会说“哇!”!

您还可以选择所需的范围。完成后,点击“开始使用”。

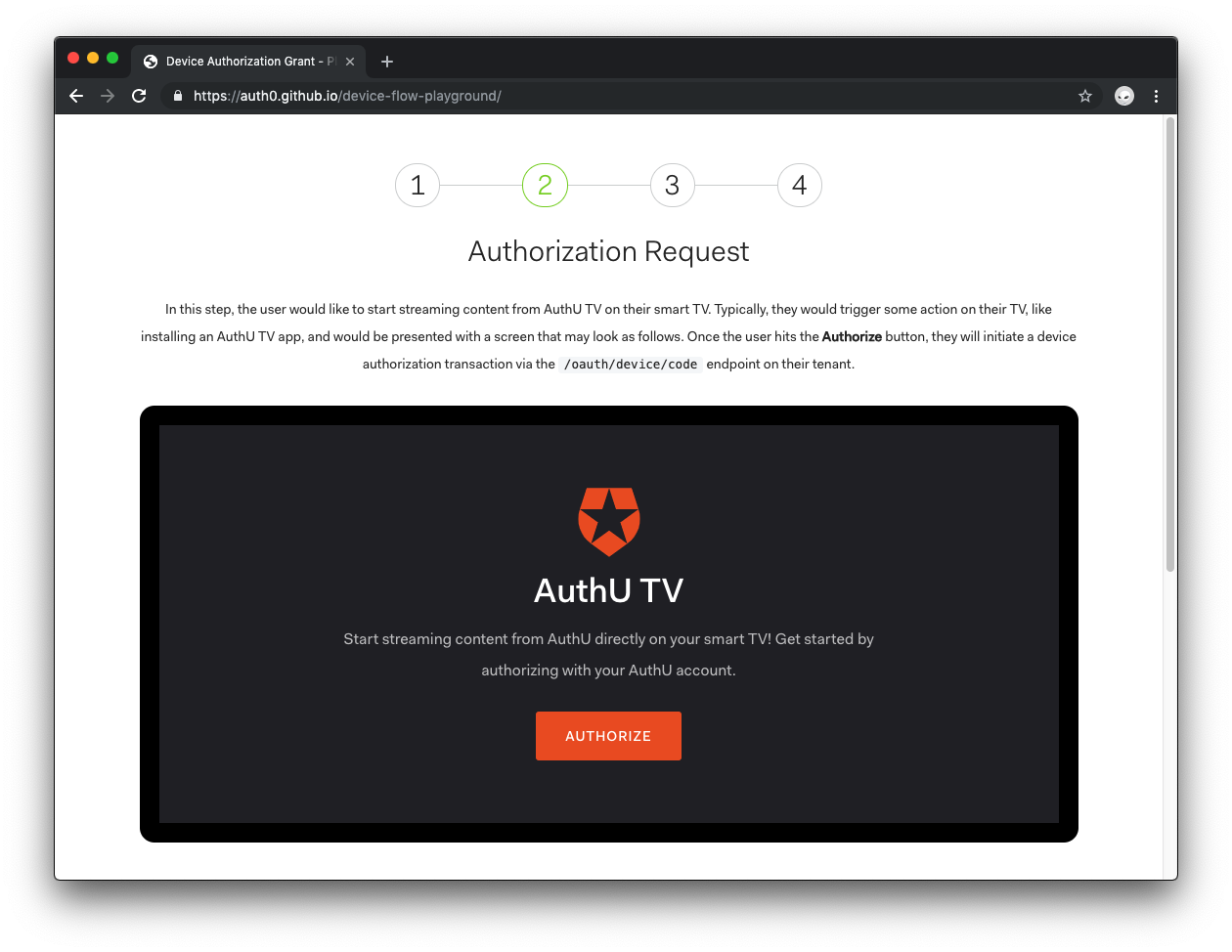

接下来,要从模拟AuthU TV应用程序流式传输内容,系统会提示您通过单击“授权”按钮来授权应用程序。

接下来,要从模拟AuthU TV应用程序流式传输内容,系统会提示您通过单击“授权”按钮来授权应用程序。

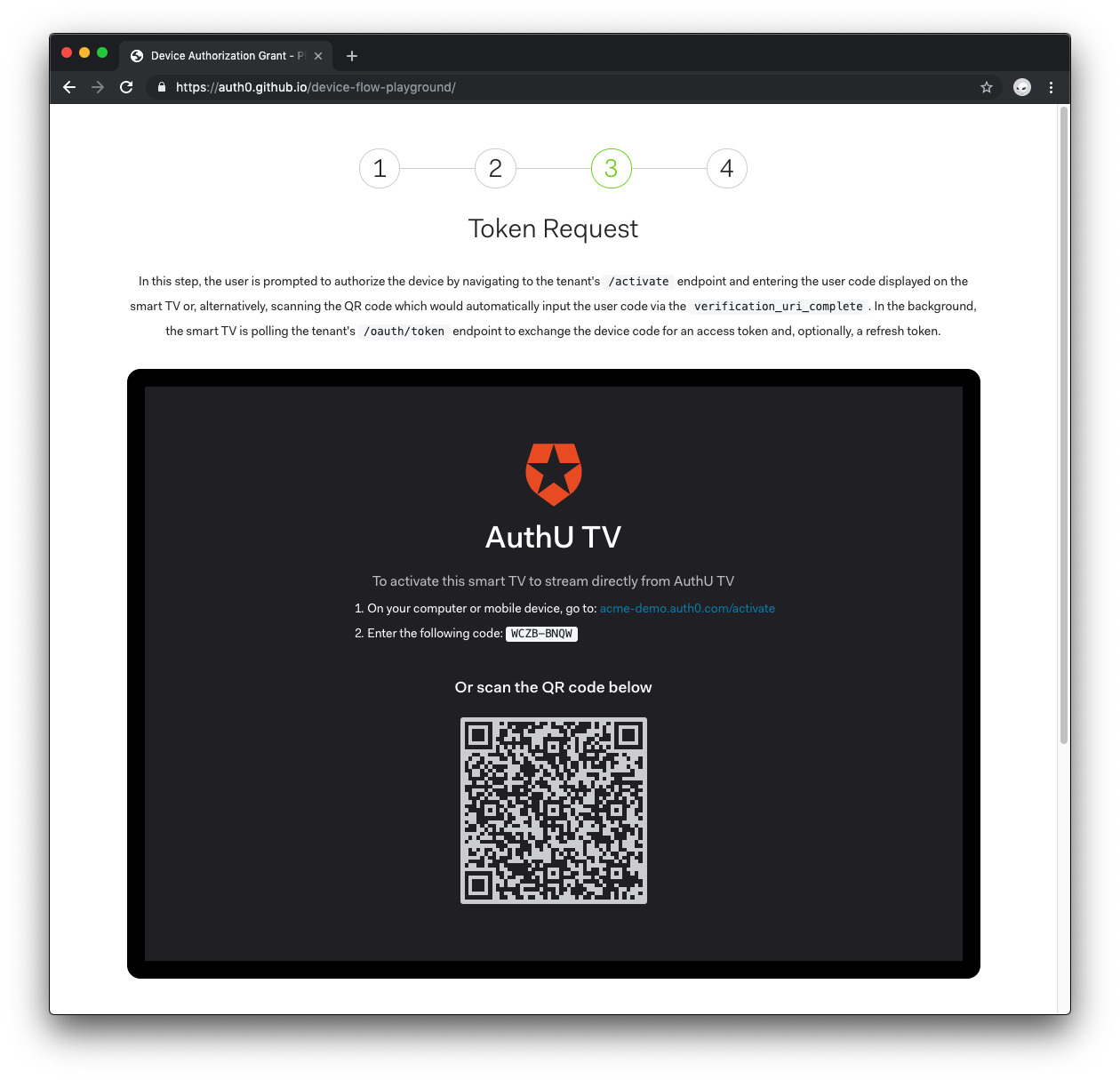

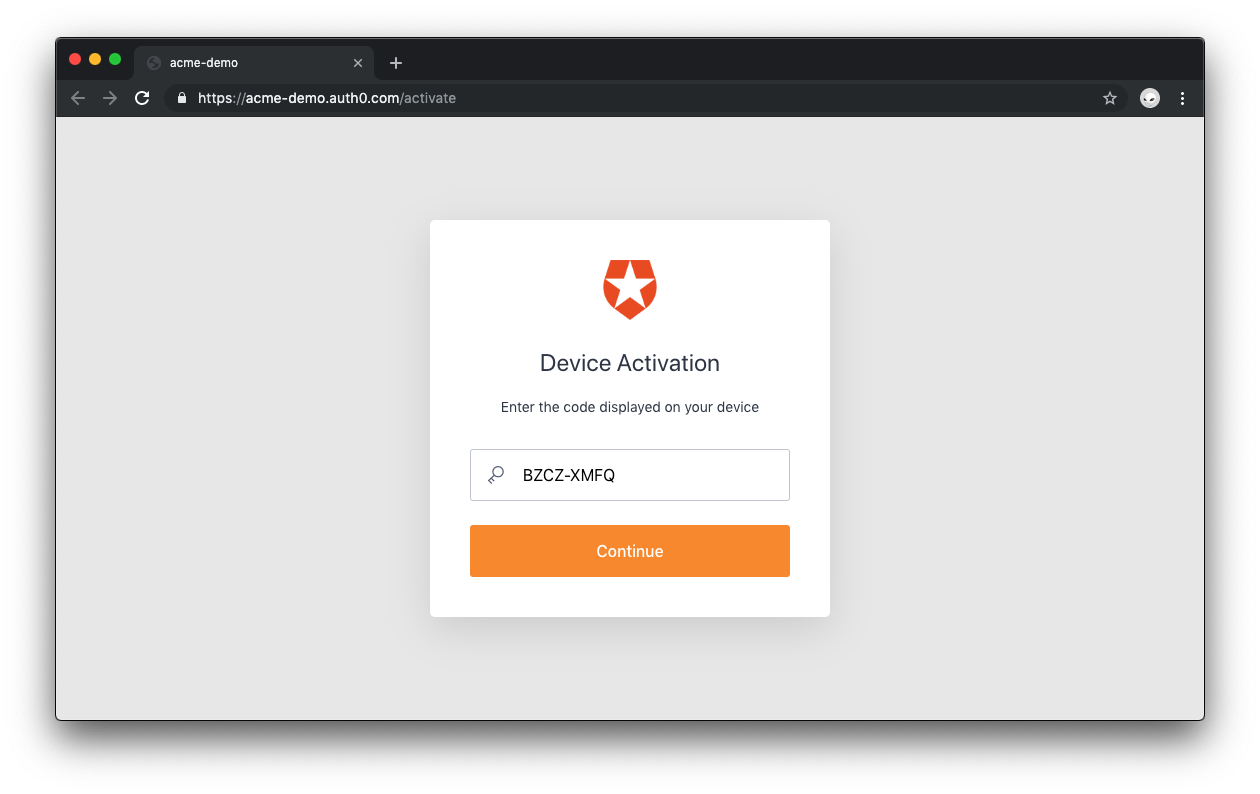

现在,系统会提示您通过导航到激活URL acme-demo.auth0.com/activate,使用其他设备并输入智能电视上显示的代码来授权设备。 您还可以扫描QR码,这将自动输入用户代码。 电视应用程序将等待您在辅助设备上完成此过程,这将触发可用于访问AuthU电视服务的授权响应。

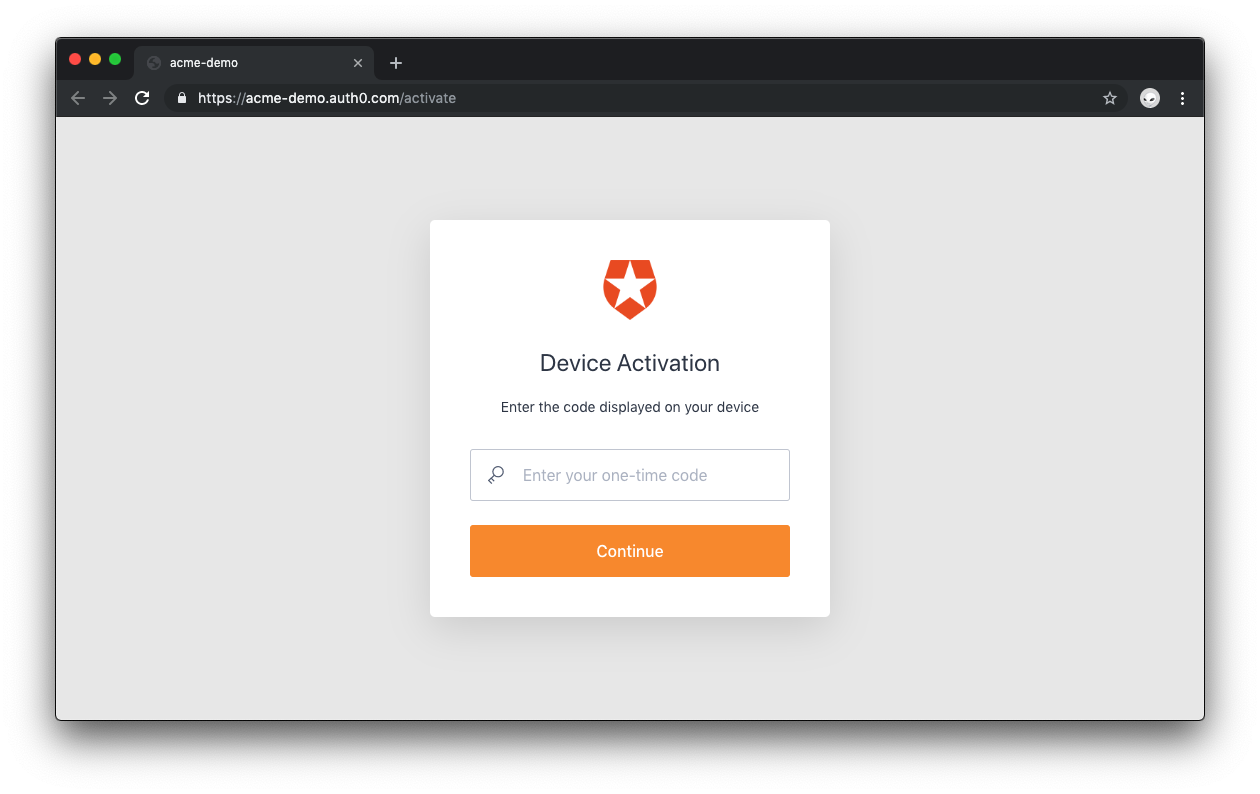

访问提供的链接,输入一次性代码,然后单击“继续”。 您可以使用其他浏览器标签或智能手机移动浏览器执行此操作。

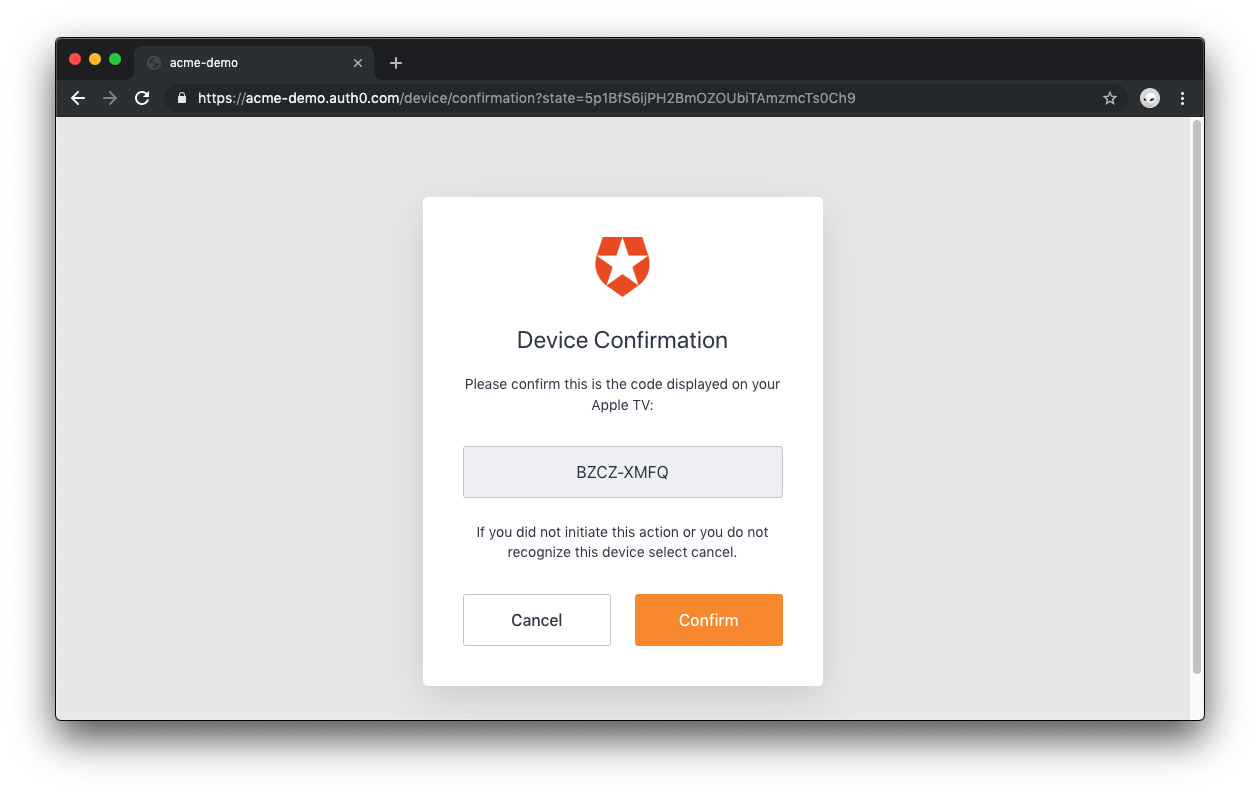

确认网站上显示的代码与智能电视上显示的代码相符,然后单击“继续”。

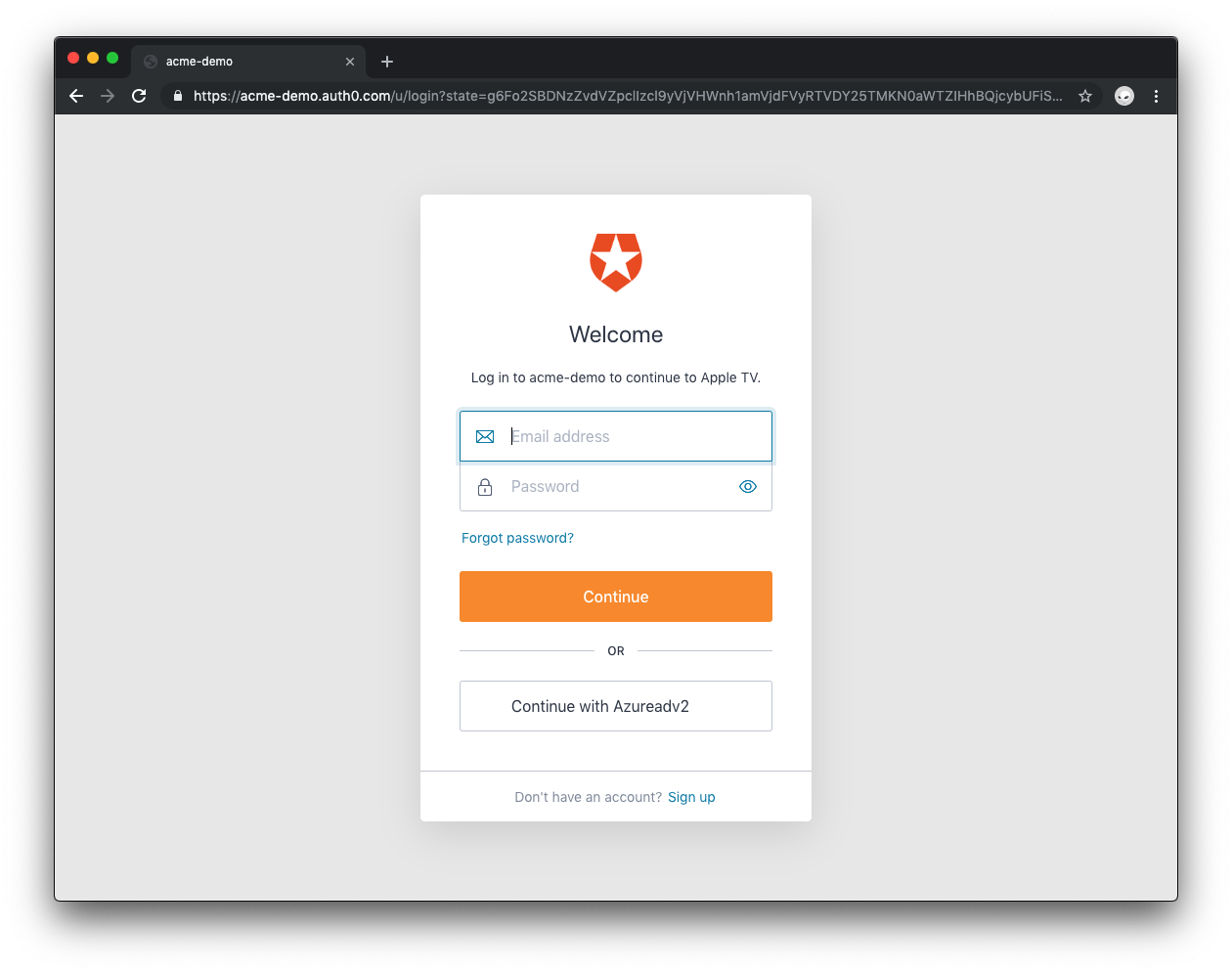

接下来,注册一个帐户或使用现有帐户登录。

网站上将显示一条消息,确认设备现已连接。

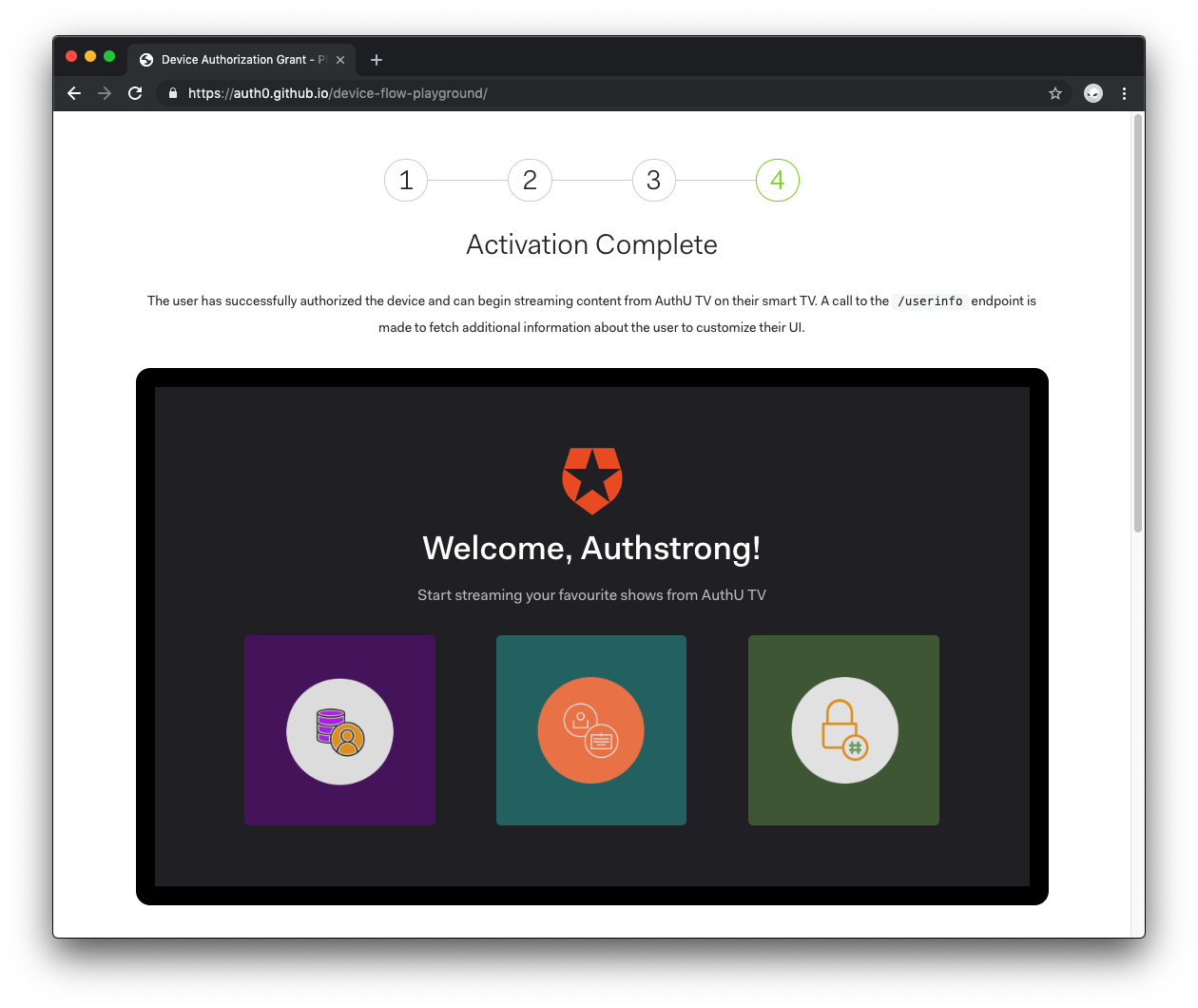

回到智能电视上,AuthU应用程序已准备好开始流媒体内容。 电视应用程序有权获取有关您的其他信息以自定义UI。

这是对OAuth 2.0设备流程的高级技术概述。 让我们来看看如何使用Auth0作为您的身份平台促进此过程。

使用Auth0轻松实现OAuth 2.0设备流程

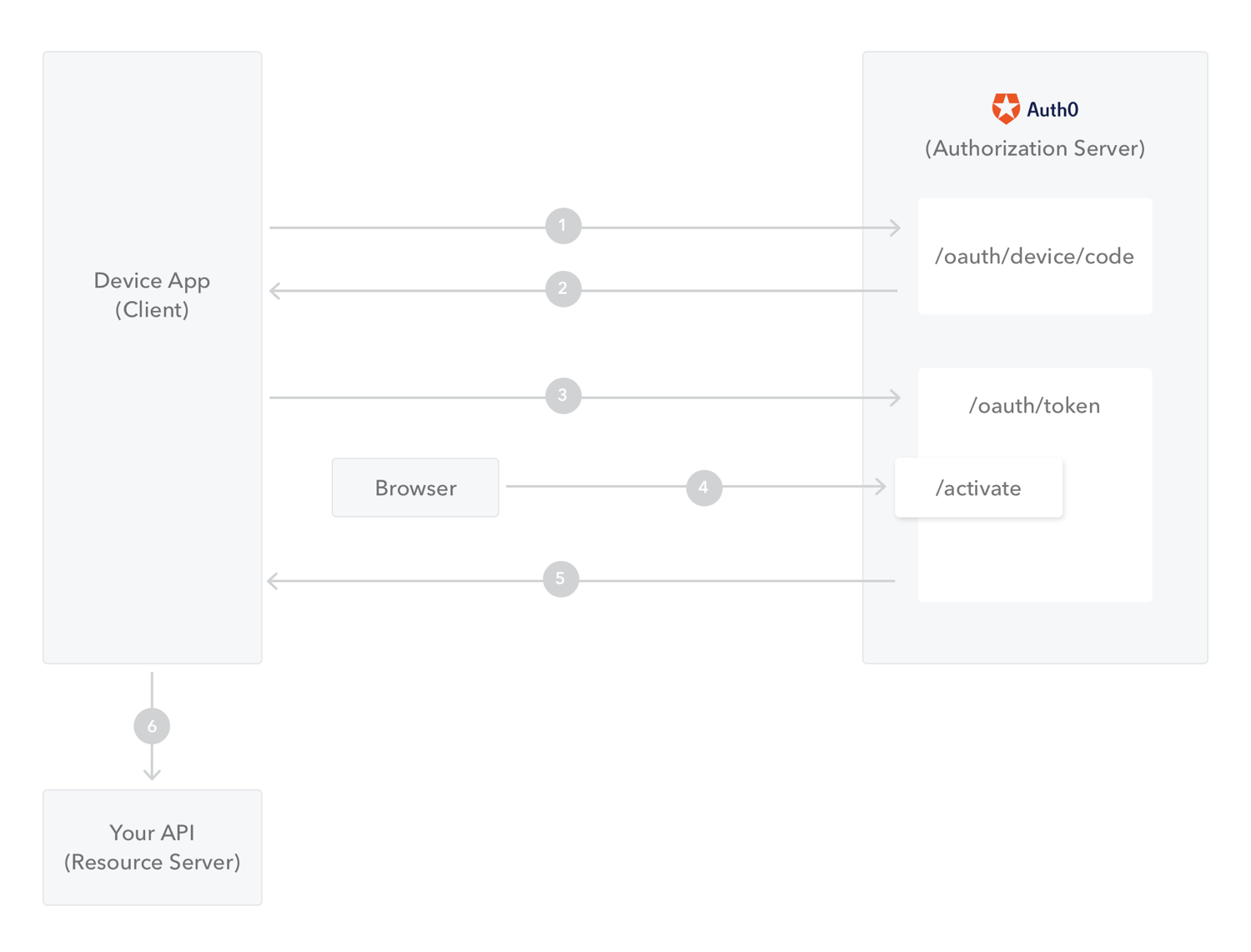

当您的输入受限设备需要从API获取用户数据时,会发生以下过程:

- 如果设备应用程序尚未获得授权,则设备应用程序将调用Auth0授权服务器以检索设备代码。

- Auth0使用URL和用户代码进行响应。您的设备应用要求用户访问辅助设备(如笔记本电脑或智能手机)上的特定网址并提供激活码。

- 您的设备应用程序开始轮询您的Auth0授权服务器以获取访问令牌和刷新令牌。

- 用户使用您已配置的身份验证方法之一在辅助设备上使用Auth0进行身份验证。 Auth0是一个身份中心,支持使用各种协议的许多身份提供商(如OpenID Connect,SAML,WS-Federation等)。

- 身份验证完成后,Auth0会使用访问令牌和刷新令牌响应您的设备应用,这样您就可以刷新访问令牌,而无需再次请求用户的许可。

- 访问令牌可用于调用API并检索请求的数据。

“通过访问令牌和刷新令牌,您可以快速进行身份验证并使其成为最后一次!了解有关令牌如何在OAuth 2.0设备流中工作的更多信息。”

概括

今天,您了解了互联网连接,输入受限设备,这些设备给开发人员和客户带来的挑战,以及Auth0和OAuth 2.0如何让您通过实施设备流来应对这些挑战。

OAuth 2.0设备流程的最佳部分是它允许您将现有的身份验证解决方案扩展到智能设备平台。此授权授权仅允许您的客户对通过另一个设备运行的应用程序进行身份验证和授权。

您可能对您或您的开发团队如何通过代码实现此功能感到好奇。我们很快就会为您提供有关设备流程的详细教程。敬请关注!在此期间,请查看以下资源以获取更多信息:

- 介绍设备流程

- Auth0设备授权流程文档

- 使用设备授权流程调用API

- OAuth 2.0设备授权授权,草案15

“OAuth 2.0设备流程专为在互联网连接的设备上执行的应用程序而设计,这些设备没有浏览器或受输入限制。它使最终用户能够授权设备应用程序访问服务API。”

原文:https://auth0.com/blog/oauth-device-flow-no-hassle-authentication-as-seen-on-tv/

本文:

讨论:请加入知识星球或者小红圈【首席架构师圈】

- 150 次浏览

【应用安全】OAuth和OpenID Connect的全面实现者谈论调查结果

1.简介

在这篇文章中,从头开始实施OAuth 2.0和OpenID Connect服务器的开发人员(我)讨论了调查结果。基本上,实施的考虑点是在讨论中写出来的。因此,对于那些正在寻找“如何及时设置OAuth 2.0和OpenID Connect服务器”等信息的人来说,这不是一个文档。如果您正在寻找此类信息,请访问GitHub上的java-oauth-server和java-resource-server。使用这些,您可以在10分钟内启动授权服务器和资源服务器,发出访问令牌并使用访问令牌调用Web API,而无需设置数据库服务器。

偏见

我是Authlete,Inc。的联合创始人,该公司是一家在云端提供OAuth 2.0和OpenID Connect实施的公司,因此本文档可能会受到这种偏见的影响。因此,请在脑海中阅读本文档。但是,基本上,我将从纯工程师的角度来写这篇文章。

2.OAuth是否必要?

“我们希望在我们的公司网站上这样做。我们应该实施OAuth吗?“ - 这经常被问到。从本质上讲,这个问题是询问OAuth是什么。

我经常用来解释OAuth的一句话答案如下。

OAuth 2.0是一种框架,其中服务的用户可以允许第三方应用程序访问他/她在服务中托管的数据,而无需向应用程序透露他/她的凭据。

重要的一点是“不向第三方应用程序透露凭据”。 OAuth就是为此而存在的。一旦理解了这一点,您可以通过检查是否满足以下条件来判断您是否应该为公司的服务准备OAuth服务器。

- 您的服务管理用户的数据。

- 您希望第三方为您的服务用户开发应用程序。

- 您不希望向第三方开发的应用程序透露用户凭据。

即使上述条件不满足且贵公司服务的应用程序仅为自制服务,如果您可能希望第三方在将来开发应用程序和/或建议应用程序,建议您实施OAuth服务器如果您想遵循Web API开发的最佳实践。

但是,混淆可能无法解决。当您想要让用户使用他们的外部服务帐户(如Facebook和Twitter)登录您的网站时。由于“OAuth身份验证”这一术语经常在此上下文中使用,因此您可能认为必须为您的服务实施OAuth。但是,在这种情况下,由于您的服务是使用外部服务实施的OAuth的客户端,因此您的服务本身不必实施OAuth。确切地说,您的服务必须编写代码以使用其他公司的OAuth。换句话说,从外部服务的角度来看,您的服务必须表现为OAuth客户端。但是,在此用例中,您的服务不必像OAuth服务器那样运行。也就是说,您不必实现OAuth服务器。

3.认证和授权

我解释了让人们感到困惑的术语 - “OAuth身份验证”。

每个解释都说“OAuth是授权规范,而不是身份验证规范。”这是因为RFC 6749(OAuth 2.0授权框架)明确指出认证“超出了本规范的范围。”以下段落摘自“ 3.1。 RFC 6749中的“授权端点”。

授权端点用于与资源所有者交互并获得授权授权。授权服务器必须首先验证资源所有者的身份。授权服务器验证资源所有者的方式(例如,用户名和密码登录,会话cookie)超出了本规范的范围。

尽管如此,“OAuth身份验证”一词泛滥并使人们感到困惑。这种混淆不仅在商业方面,而且在工程师中也是如此。例如,“OAuth授权与身份验证”之类的问题有时会发布到Stack Overflow(我对问题的回答是这个)。

由术语,认证和授权(在OAuth的上下文中)处理的信息可以描述如下。

- 身份验证 - 谁是谁。

- 授权 - 谁授予谁谁的权限。

身份验证是一个简单的概念换句话说,它是对身份的确认。在网站上识别人的最流行方式是请求该人提供一对ID和密码,但还有其他方式,如使用指纹或虹膜的生物识别身份验证,一次性密码,随机数字表等。无论如何,无论使用何种方式,身份验证都是识别身份的过程。使用开发人员的话,可以表示为“身份验证是识别用户唯一标识符的过程”。

另一方面,授权是复杂的,因为涉及三个元素,即“谁”,“什么权限”和“对谁”。另外,令人困惑的是,在这三个要素中,识别“谁”是认证的过程。换句话说,授权过程包括认证过程作为一个部分的事实使事情变得混乱。

如果三个元素应该被开发人员使用的单词替换,“who”可以替换为“user”,“who”替换为“client application”。因此,OAuth上下文中的授权可以说是用户向客户端应用程序授予权限的过程。

下图描绘了到目前为止所解释的概念。

此图说明了授权页面(用户授予客户端应用程序权限的页面)中的哪些部分用于身份验证和授权。身份验证和授权之间的区别很明显。

现在,是时候谈论“OAuth身份验证”了。

因为授权过程包括认证过程作为一部分,所以授权意味着认证。因此,有些人开始使用OAuth进行身份验证。这是“OAuth身份验证”,并且由于“管理用户凭据的任务可以委托给外部服务”以及“新用户开始使用该服务的障碍因为用户而变得更低”等优点而迅速占据主导地位注册过程可以省略。“

OpenID的人对这种情况抱有怨恨。 - 抱歉,我不知道他们是否真的有这种感觉,但至少我可以想象他们认为OAuth身份验证远远超出他们之前定义的规范级别,如OpenID 2.0和SAML。然而,不可否认的是,他们的规范并没有占上风,世界各地的开发人员都选择了OAuth身份验证的简易性。因此,他们在OAuth之上定义了一个新的身份验证规范OpenID Connect。 OpenID Connect常见问题解答将关系描述为如下所示的等式。

(Identity, Authentication) + OAuth 2.0 = OpenID Connect

由于这一点,OpenID Connect的身份验证可以在OAuth授权过程中同时执行。

由于业界的主要参与者一直致力于规范创建和主动实施(FAQ),OpenID Connect肯定会占上风。因此,OmniAuth等OAuth身份验证库将逐渐完成其角色。

但是,人们肯定会变得更加困惑,因为用于身份验证的OpenID Connect建立在用于授权的OAuth之上。很难解释,特别是在我的情况下,因为Authlete专注于授权,虽然它支持OpenID Connect,但它不会对身份验证做任何事情。在开始向客户解释产品本身之前,我总是要解释身份验证和授权之间的区别。

关于OAuth身份验证的问题,请阅读John Bradley先生的文章“OAuth for Authentication的问题”。在文章中他说:“这是一个安全漏洞,你可以开车穿过。”

“再说OAuth是一种认证标准。”Nat Sakimura先生和John Bradley先生。 (来自https://twitter.com/ve7jtb/status/740650395735871488)

4. OAuth 2.0和OpenID Connect之间的关系

然而,到目前为止,所有内容只是这篇文章的序言。开发人员的技术内容从这里开始。第一个主题是OAuth 2.0和OpenID Connect之间的关系。

在我完成RFC 6749(OAuth 2.0授权框架)的实施之后,我注意到了OpenID Connect的存在。当我收集有关OpenID Connect的信息时,我认为我应该实现该功能,因此请阅读OpenID Connect Core 1.0和其他相关规范。在阅读之后,我得出的结论是“所有人都应该从头开始重写”。

OpenID Connect网站称“OpenID Connect 1.0是一个基于OAuth 2.0协议的简单身份层。”这给人的印象是OpenID Connect可以在现有的OAuth 2.0实现之上轻松无缝地实现。然而,事实却完全不同。恕我直言,OpenID Connect实际上是OAuth 3.0。

有许多与OpenID Connect相关的规范,它们令人费解,难以破译它们。在我能够掌握整个画面之前,我几乎疯了,不得不读了三遍。与OpenID Connect规范相比,RFC 6749可以说很容易。

5.响应类型

特别是,与现有实现冲突的是处理请求参数response_type的方法。可以肯定的是,RFC 6749声明请求参数可能需要多个值,但这是将来的可能性。如果我们直接读取RFC 6749,则response_type是代码或令牌。几乎不可能想象这两个是同时设置的。这是因为该参数用于确定处理来自客户端应用程序的请求的流程。具体而言,当response_type的值是代码时使用授权代码流,并且当值是token时使用隐式流。谁能想象这些流量是混合的?即使可以想象它,我们应该如何解决流量之间存在的冲突?例如,授权代码流要求将响应参数嵌入到重定向URI(4.1.2。授权响应)的查询部分中,而隐式流要求将响应参数嵌入到片段部分中(4.2.2。访问令牌)响应),并不能同时满足这些要求。

但是,OpenID Connect已将id_token添加为response_type的新值,并明确允许将code,token和id_token的任意组合作为response_type的值。此外,也没有添加。详情见“3。身份验证“OpenID Connect Core 1.0和OAuth 2.0多响应类型编码实践”。

它需要进行重大更改才能修改在假定选择或选择的情况下编写的现有代码,以便它可以处理可能值和混合流的任意组合。因此,如果将来有可能支持OpenID Connect,OAuth库的实现者应该从头开始用OpenID Connect编写它。换句话说,现有的OAuth库无法在不进行重大修改的情况下支持OpenID Connect。

例如,Spring Security OAuth。此库尚未支持OpenID Connect(截至2016年6月)。对于要支持OpenID Connect的库,首先,请求参数response_type必须能够采用除代码和令牌之外的其他值。对它的请求被列为“问题#619处理其他response_types”,但它尚未得到解决,并且该主题的最后一条评论是“任何评论都非常受欢迎,因为事实证明(正如我预测的那样)a大型重构练习。“我阅读了一些相关的源文件,发现支持OpenID Connect需要进行大的修改才是真的。除非一些公司在财务上支持该项目,否则我担心该项目需要很长时间才能支持OpenID Connect。

顺便说一句,我也想提到Apache Oltu。该项目声称它支持OpenID Connect,但我的猜测是初始实现仅支持OAuth 2.0,并且在稍后阶段添加了OpenID Connect支持。我认为这样的原因是OAuth 2.0(org.apache.oltu.oauth2)的包和OpenID Connect(org.apache.oltu.openidconnect)的包是隔离的。但是,这种方法会破坏架构。例如,OpenIdConnectResponse类是OAuthAccessTokenResponse的后代是不合适的,因为包含ID令牌的响应不一定包含访问令牌。其他示例是存在名为OAuthClientRequest.AuthenticationRequestBuilder的类(由于某些原因而不是“授权”但是“身份验证”)以及存在GitHub特定的类GitHubTokenResponse。 Apache Oltu的架构至少给我带来了问题。我不知道有关该项目的细节,但在我个人看来,它注定要缩小。

6.客户端应用程序的元数据

正如在RFC 6749的客户端注册中明确写出的那样,客户端应用程序必须在发出授权请求之前提前注册到目标授权服务器。因此,在典型情况下,授权服务器的实现者定义数据库表以存储关于客户端应用程序的信息。

要确定表应该具有哪些列,实现者通过阅读规范来列出项目。例如,阅读RFC 6749将使您意识到至少需要以下项目。

- Client ID

- Client Secret

- Client Type

- Redirect URIs

除此之外,实现者可以添加更多属性。例如,“应用程序名称”。

即使您通过RFC 6749进行搜索,客户端应用程序的属性也没有那么多,因此存储客户端应用程序属性的数据库表的列数不会变大 - 这样的好日子已经因为出现了OpenID Connect。客户端应用程序应具有的许多属性列在2. OpenID Connect动态客户端注册1.0的客户端元数据中。以下是清单。

- redirect_uris - 客户端使用的重定向URI值。

- response_types - 客户端声明它将自己限制为使用的response_type值。

- grant_types - 授权客户端声明它将限制自己使用的类型。

- application_type - 应用程序的种类。

- 联系人 - 负责此客户的人员的电子邮件地址。

- client_name - 要呈现给最终用户的客户端的名称。

- logo_uri - 引用客户端应用程序徽标的URL。

- client_uri - 客户端主页的URL。

- policy_uri-依赖方客户端向最终用户提供的URL,以了解如何使用配置文件数据。

- tos_uri-依赖方客户提供给最终用户的URL,以了解依赖方的服务条款。

- jwks_uri-客户端的JSON Web密钥集文档的URL。

- jwks - 客户端的JSON Web Key Set文档,按值传递。

- sector_identifier_uri - 使用https方案的URL,用于由OP计算伪名标识符。

- subject_type - 要求对此客户的响应的subject_type。

- id_token_signed_response_alg - 签署发给此客户端的ID令牌所需的JWS alg算法。

- id_token_encrypted_response_alg - 加密发给此客户端的ID令牌所需的JWE alg算法。

- id_token_encrypted_response_enc-加密发给该客户端的ID令牌所需的JWE enc算法。

- userinfo_signed_response_alg-签署UserInfo响应所需的JWS alg算法。

- userinfo_encrypted_response_alg - 加密UserInfo响应所需的JWE alg算法。

- userinfo_encrypted_response_enc - 加密UserInfo响应所需的JWE enc算法。

- request_object_signing_response_alg - 必须用于签署发送给OP的请求对象的JWS alg算法。

- request_object_encryption_alg - RP声明它可以用于加密发送给OP的请求对象的JWE alg算法。

- request_object_encryption_enc - JWE enc算法,RP声明它可以用于加密发送给OP的请求对象。

- token_endpoint_auth_method-请求端点的请求客户端身份验证方法。

- token_endpoint_auth_signing_alg - 必须用于对JWT进行签名的JWS alg算法,该JWT用于在令牌端点对private_key_jwt和client_secret_jwt身份验证方法的客户端进行身份验证。

- default_max_age - 默认最大认证年龄。

- require_auth_time - 布尔值,指定是否需要ID令牌中的auth_time声明。

- default_acr_values - 默认请求的身份验证上下文类参考值。

- initiate_login_uri - 使用https方案的URI,第三方可以使用该方案来启动RP的登录。

- request_uris - 由RP预先注册以在OP上使用的request_uri值。

因此,客户端应用程序的数据库表应该能够存储这些信息。此外,应该注意的是,允许本地化某些属性(例如client_name,tos_uri,policy_uri,logo_uri和client_uri)(2.1。元数据语言和脚本)。需要额外考虑数据库表设计来存储本地化属性值。

以下小节是我对客户应用程序属性的个人意见。

6.1 客户类型

我担心定义规范是一种错误2. OpenID Connect动态客户端注册1.0的客户端元数据不包含“客户端类型”。我认为这样做的原因是,当我们实现授权服务器时,必须考虑两种客户端类型之间的区别,“机密”和“公共”(在2.1。客户端类型的RFC 6749中定义)。事实上,“客户端类型”被列为要在2.注册RFC 6749的客户端注册的客户端属性的示例如下。

...注册可以依赖于其他方式来建立信任并获得所需的客户端属性(例如,重定向URI,客户端类型)。

如果这不是错误,则必须就动态客户端注册注册的客户端应用程序的客户端类型达成共识。但是,我无法在相关规范中找到此类信息。

无论如何,我认为在为客户端应用程序定义数据库表时,应该存在客户端类型的列。

您可以在问题991中找到关于此的一些讨论。

6.2。申请类型

根据规范,application_type是可选属性。 application_type的预定义值是native和web。如果省略,则将web用作默认值。

如果省略时使用默认值,则自然结果是客户端应用程序的应用程序类型必须是本机和Web。因此,您可能希望在application_type的列中添加NOT NULL。但是,Authlete的实现不敢添加NOT NULL并允许NULL。

原因是我不确定应用于每个OAuth 2.0客户端的OpenID Connect动态客户端注册1.0中定义的application_type所施加的重定向URI值的限制。

使用OAuth隐式授权类型的Web客户端必须仅使用https方案注册URL作为redirect_uris;他们不能使用localhost作为主机名。本机客户端必须仅使用自定义URI方案或URL使用http:scheme注册redirect_uris,并使用localhost作为主机名。

2年前,我发布了一个问题“应用程序类型(OpenID Connect)是否与客户端类型(OAuth 2.0)对应?”到Stack Overflow,但我无法得到任何答案。所以我自己调查和回答。如果有兴趣请看。

6.3。客户秘密

客户秘密的长度应该是多长时间?

例如,“OpenAM管理指南”使用密码作为客户端机密值的示例。下面是12.4.1的截图。将OpenAM配置为授权服务器和客户端。

似乎OpenAM允许用户使用短字符串作为客户端密钥。

另一方面,在Authlete的实现中,客户端机密自动生成并变得像下面那样长。

GBAyfVL7YWtP6gudLIjbRZV_N0dW4f3xETiIxqtokEAZ6FAsBtgyIq0MpU1uQ7J08xOTO2zwP0OuO3pMVAUTid

这个长度的原因是我想支持512位的对称签名和加密算法。例如,我想支持HS512作为JWS的签名算法。因为客户机密码必须具有512位或更多的熵以支持HS512,所以上述示例的长度是86,这是使用base64url编码512位数据的结果。

关于对称签名和加密算法的熵,OpenID Connect Core 1.0中的16.19对称密钥熵如下所述。

在10.1节和10.2节中,密钥是从client_secret值派生的。因此,当与对称签名或加密操作一起使用时,client_secret值必须包含足够的熵以生成加密强密钥。此外,client_secret值还必须至少包含所使用的特定算法的MAC密钥所需的最小八位字节数。因此,例如,对于HS256,client_secret值必须包含至少32个八位字节(并且几乎可以肯定应该包含更多,因为client_secret值可能使用受限制的字母表)。

并且,3.1。 RFC 7518(JSON Web算法)中的JWS的“alg”(算法)头部参数值指出必须支持HS256(使用SHA-256的HMAC)作为JWS的签名算法。作为合乎逻辑的结果,任何声称符合OpenID Connect的实现都需要生成具有256位或更多熵的客户机密钥。

6.4。签名算法

id_token_signed_response_alg列在“2。 “OpenID Connect动态客户端注册1.0的客户端元数据”。它表示客户端应用程序要求授权服务器用作ID令牌的签名算法的算法。如上所述,有效值列在RFC 7518中,应注意不允许任何值。如果在注册时省略id_token_signed_response_alg的值,则使用RS256。

userinfo_signed_response_alg也是客户端应用程序要求授权服务器使用的签名算法。该算法用于签署从UserI返回的信息

这是偏离主题的,但是为nv-websocket-client(日语信息)创建了一个问题,这是一个用于Java的WebSocket客户端库我在GitHub上向公众开放。问题是一个功能改进的提议,表明当开发人员同时调用setSSLContext()方法和setSSLSocketFactory()方法时,库有一个警告机制。之所以提出这个提案,是因为记者对这两种方法的不正当行为感到不安。我的回答是它在JavaDoc中明确写出了当调用这两个方法时哪个设置优先,并且这样的插入检查会使WebSocketFactory类难以使用。然后,反应是“在调用这两种方法之前,先没有详细阅读文档,这是我的错。但是,您认为有多少其他开发人员会在犯同样错误之前先详细阅读文档?“

哦,如果开发人员由于他/她没有阅读文件的原因而浪费时间在自制错误上,这只是一个当之无愧的惩罚......

帮助那些不阅读文件的人的试验将是无止境的。即使库阻止了alg = none的签名,这些工程师也会毫不犹豫地将私钥包含在通过授权服务器的JWK Set端点发布的JWK集中。为什么?你认为那些不读文件的人可以注意到JWKSet类的toPublicJWKSet()方法的存在(在Nimbus JOSE + JWT库中)并理解方法的含义吗?可能,他们天真地说,“是的,我可以创建一个JWKSet类的实例。我们发布吧!我已经完成了JWK Set端点的实现!“

不参考RFC等主要来源的工程师无法发现他们找到的答案中的错误,并毫无疑问地相信答案。但是,工程师必须避免阅读RFC以成为真正的工程师。

要成为真正的工程师,请不要避免阅读RFC。只搜索技术博客和Stack Overflow寻找答案永远不会把你带到正确的地方。

6.5。 Client Application Developer

一些开源授权服务器提供了一种机制,可以动态注册客户端应用程序,如HTML表单(ForgeRock的OpenAM)和Web API(MITRE的MITREid Connect)。但是,似乎只有授权服务器的管理员才能注册客户端应用程序。但是,理想的方法是创建类似于Twitter的应用程序管理控制台,让开发人员登录,并提供一个环境,让每个开发人员都可以注册和管理他/她自己的客户端应用程序。为此,客户端应用程序的数据库表应该有一个包含开发人员唯一标识符的列。

它经常被遗忘,因为实现授权服务器本身很麻烦,但是还需要提供管理客户端应用程序的机制,以便向公众开放Web API。如果Web API的预期用户仅限于封闭组,则授权服务器的管理员可以在每次请求他/她时注册客户端应用程序。事实上,有一家公司的管理员为每个注册请求手动键入SQL语句。但是,如果要向公众开放Web API,此类操作将无法运行,您将意识到必须为客户端应用程序提供合适的管理控制台。如果您成功确保了开发授权服务器和Web API的预算,但忘记了为客户端应用程序确保管理控制台的预算,则会导致“已实现Web API但无法向公众开放”。

作为此类管理控制台的示例,Authlete为上述用例提供了开发者控制台。 Authlete本身不管理开发人员帐户,但通过名为“开发人员身份验证回调”的机制,其帐户由Authlete客户管理的开发人员可以使用开发人员控制台。因此,Authlete客户不必为客户端应用程序开发管理控制台。

7.访问令牌

7.1。访问令牌表示

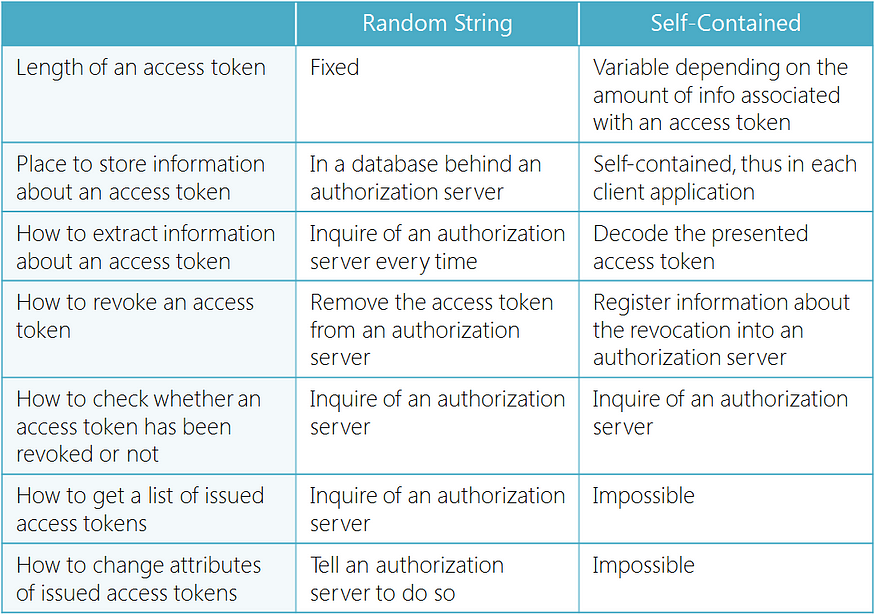

如何表示访问令牌?有两种主要方式。

作为无意义的随机字符串。与访问令牌相关联的信息存储在授权服务器后面的数据库表中。

作为一个自包含的字符串,它是通过base64url或类似的东西对访问令牌信息进行编码的结果。

在这些方式之间进行选择将导致后续差异,如下表所述。

如果访问令牌是随机字符串,则每次都需要查询授权服务器以获取有关访问令牌的信息。相反,如果访问令牌本身包含信息,则无需查询授权服务器。这使得自包含样式听起来更好,但是因为必须对授权服务器进行查询以检查访问令牌是否已被撤销,即使采用自包含样式,在任何情况下,网络通信也是如此。每次客户端应用程序呈现访问令牌时都需要。

自包含样式中的繁琐之处在于,每次请求访问令牌撤销时,我们必须添加表示“已撤销”的记录,并且必须保留此类记录,直到访问令牌到期为止。否则,如果删除了记录,则撤销的访问令牌将被复活并再次生效(如果尚未达到原始到期日期)。

相反,在随机字符串样式的情况下,可以简单地通过删除访问令牌记录本身来实现访问令牌撤销。因此,由于任何意外,撤销访问令牌无法复活。此外,不会发生在独立风格中观察到的负面影响“撤销增加记录”。

要启用访问令牌吊销,即使在自包含样式的情况下,也必须为访问令牌分配唯一标识符。否则,无法分辨哪个访问令牌已被撤销。换句话说,授权服务器采用自包含样式但不为访问令牌分配唯一标识符是授权服务器,它不能撤销访问令牌。它可能是实现策略之一,但是这样的授权服务器不应该发出长期访问令牌,也不应该发出刷新令牌。

“无法撤销访问令牌的授权服务器?!”,您可能想知道。但是,这种授权确实存在。某个全球大型系统集成商收购了一家公司,并正在使用被收购公司的产品开发授权服务器,但在后期阶段,系统集成商及其客户注意到授权服务器无法撤销访问令牌。当我听到这个故事时,我猜想授权服务器会发出没有唯一标识符的自包含样式的访问令牌。

自包含的样式看起来很好,因为有一些优点,例如“无需查询授权服务器来提取访问令牌的信息”和“无需在授权服务器端维护访问令牌记录”,但是当你考虑访问令牌撤销,有讨论的余地。

7.2。访问令牌删除

为防止数据库无限增长,应定期从数据库中删除过期的访问令牌。

请求授权服务器不必要地发出访问令牌的客户端应用程序是麻烦制造者。虽然他们已经有一个尚未过期的访问令牌,但他们会重复丢弃这样一个有效的访问令牌并请求新的令牌。如果发生这种情况,则会在数据库中累积未使用但无法删除的访问令牌(因为它们尚未过期)。

要防止出现这种情况,请将访问令牌最后一次使用的时间戳保存到数据库中,以及访问令牌到期的时间戳,并定期运行程序,以便长时间删除未使用的访问令牌。当然,它取决于服务的特性是否可以在未过期时删除未使用的访问令牌。

在此之前,我遇到了一位工程师,他在某个大公司的OAuth实施项目中工作,而他却属于该公司。他告诉我,系统的构建没有考虑访问令牌的删除,因此系统的数据库可能拥有数以亿计的访问令牌。吓人,可怕。当开发生成某个东西的系统时,应该同时考虑删除生成的东西的时间。

8.重定向URI

8.1。重定向URI验证

2014年5月,获博士学位。新加坡的学生发表了一篇文章,它引起了人们对“OAuth中的漏洞?”的讨论,这是一个关于所谓的Covert Redirect的问题。那些正确理解OAuth 2.0的人很快意识到这不是由于规范中的漏洞而是由于不正确的实现。然而,该主题让很多人感到不安,OAuth领域的专家无法帮助编写解释性文档。约翰布拉德利先生的“隐蔽重定向及其对OAuth和OpenID Connect的真正影响”就是其中一个文件。

如果未正确处理重定向URI,则会出现安全问题。相关规范中描述了如何处理重定向URI,但很难正确实现它,因为有许多事情要关注,例如,(a)RFC 6749的要求和OpenID Connect的要求是不同的(b) )必须考虑客户端应用程序的application_type属性的值。

如何正确处理重定向URI的部分取决于实现者如何仔细和详尽地阅读相关规范。因此,读取部件的实现代码可以很好地猜测整个授权服务器的实现质量。所以,每个人都尽最大努力实施它!

......如果我冷冷地抛弃了你,到目前为止我读过我的长篇文章,我会感到很遗憾,所以我向你展示了Authlete的实施诀窍。以下是处理授权请求中包含的redirect_uri参数的伪代码。请注意,伪代码不必分解为可浏览性的方法,但在实际的Authlete实现中,代码流很好地分解为方法。因此,出于性能目的,实际代码流与伪代码不同。 (如果实际的实现包含如此多的嵌套if和for伪像,那将是一种耻辱。)

// Extract the value of the 'redirect_uri' parameter from // the authorization request. redirectUri = ... // Remember whether a redirect URI was explicitly given. // It must be checked later in the implementation of the // token endpoint because RFC 6749 states as follows. // // redirect_uri // REQUIRED, if the "redirect_uri" parameter was // included in the authorization request as described // in Section 4.1.1, and their values MUST be identical. // explicit = (redirectUri != null); // Extract registered redirect URIs from the database. registeredRedirectUris = ... // Requirements by RFC 6749 (OAuth 2.0) and those by // OpenID Connect are different. Therefore, the code flow // branches according to whether the request is an OpenID // Connect request or not. This is judged by whether the // 'scope' request parameter contains 'openid' as a value. if ( 'openid' is included in 'scope' ) { // Check requirements by OpenID Connect. // If the 'redirect_uri' is not contained in the request. if ( redirectUri == null ) { // The 'redirect_uri' parameter is mandatory in // OpenID Connect. It's optional in RFC 6749. throw new Exception( "The 'redirect_uri' parameter is missing."); } // For each registered redirect URI. for ( registeredRedirectUri : registeredRedirectUris ) { // 'Simple String Comparison' is required by the // specification. if ( registeredRedirectUri.equals( redirectUri ) ) { // OK. The redirect URI specified by the // authorization request is registered. registered = true; break; } } // If the redirect URI specified by the authorization // request matches none of the registered redirect URIs. if ( registered == false ) { throw new Exception( "The redirect URI is not registered."); } } else { // Check requirements by RFC 6749. // If redirect URIs are not registered at all. if ( registeredRedirectUris.size() == 0 ) { // RFC 6749, 3.1.2.2. Registration Requirements says // as follows: // // The authorization server MUST require the // following clients to register their // redirection endpoint: // // o Public clients. // o Confidential clients utilizing the // implicit grant type. // If the type of the client application which made // the authorization request is 'public'. if ( client.getClientType() == PUBLIC ) { throw new Exception( "A redirect URI must be registered."); } // If the client type is 'confidential' and if the // authorization flow is 'Implicit Flow'. If the // 'response_type' request parameter contains either // or both of 'token' and 'id_token', the flow should // be treated as a kind of 'Implicit Flow'. else if ( responseType.requiresImplicitFlow() ) { throw new Exception( "A redirect URI must be registered."); } } // If the authorization request does not contain the // 'redirect_uri' request parameter. if ( redirectUri == null ) { // If redirect URIs are not registered at all, // or if multiple redirect URIs are registered. if ( registeredRedirectUris.size() != 1 ) { // A redirect URI must be explicitly specified // by the 'redirect_uri' parameter. throw new Exception( "The 'redirect_uri' parameter is missing."); } // One redirect URI is registered. Use it as the // default value of redirect URI. redirectUri = registeredRedirectUris[0]; } // The authorization request contains the 'redirect_uri' // parameter, but redirect URIs are not registered. else if ( registeredRedirectUris.size() == 0 ) { // The code flow reaches here if and only if the // client type is 'confidential' and the authorization // flow is not 'Implicit Flow'. In this case, the // redirect URI specified by the 'redirect_uri' // parameter of the authorization request is used // although it is not registered. However, // requirements written in RFC 6749, 3.1.2. // Redirection Endpoint are checked. // If the specified redirect URI is not an absolute one. if ( redirectUri.isAbsolute() == false ) { throw new Exception( "The 'redirect_uri' is not an absolute URI."); } // If the specified redirect URI has a fragment part. if ( redirectUri.getFragment() != null ) { throw new Exception( "The 'redirect_uri' has a fragment part."); } } else { // If the specified redirect URI is not an absolute one. if ( redirectUri.isAbsolute() == false ) { throw new Exception( "The 'redirect_uri' is not an absolute URI."); } // If the specified redirect URI has a fragment part. if ( redirectUri.getFragment() != null ) { throw new Exception( "The 'redirect_uri' has a fragment part."); } // For each registered redirect URI. for (registeredRedirectUri : registeredRedirectUris ) { // If the registered redirect URI is a full URI. if ( registeredRedirectUri.getQuery() != null ) { // 'Simple String Comparison' if ( registeredRedirectUri.equals( redirectUri ) ) { // The specified redirect URI is registered. registered = true; break; } // This registered redirect URI does not match. continue; } // Compare the scheme parts. if ( registeredRedirectUri.getScheme().equals( redirectUri.getScheme() ) == false ) { // This registered redirect URI does not match. continue; } // Compare the user information parts. Here I use // an imaginary method 'equalsSafely()' because // the code would become too long if I inlined it. // The method compares arguments without throwing // any exception even if either or both of the // arguments are null. if ( equalsSafely( registeredRedirectUri.getUserInfo(), redirectUri.getUserInfo() ) == false ) { // This registered redirect URI does not match. continue; } // Compare the host parts. Ignore case sensitivity. if ( registeredRedirectUri.getHost().equalsIgnoreCase( redirectUri.getHost() ) == false ) { // This registered redirect URI does not match. continue; } // Compare the port parts. Here I use an imaginary // method 'getPortOrDefaultPort()' because the // code would become too long if I inlined it. The // method returns the default port number of the // scheme when 'getPort()' returns -1. The last // resort is 'URI.toURL().getDefaultPort()'. -1 is // returned If 'getDefaultPort()' throws an exception. if ( getPortOrDefaultPort( registeredRedirectUri ) != getPortOrDefaultPort( redirectUri ) ) { // This registered redirect URI does not match. continue; } // Compare the path parts. Here I use the imaginary // method 'equalsSafely()' again. if ( equalsSafely( registeredRedirectUri.getPath(), redirectUri.getPath() ) == false ) { // This registered redirect URI does not match. continue; } // The specified redirect URI is registered. registered = true; break; } // If none of the registered redirect URI matches. if ( registered == false ) { throw new Exception( "The redirect URI is not registered."); } } } // Check requirements by the 'application_type' of the client.// If the value of the 'application_type' attribute is 'web'. if ( client.getApplicationType() == WEB ) { // If the authorization flow is 'Implicit Flow'. When the // 'response_type' request parameter of the authorization // request contains either or both of 'token' and 'id_token', // it should be treated as a kind of 'Implicit Flow'. if ( responseType.requiresImplicitFlow() ) { // If the scheme of the redirect URI is not 'https'. if ( "https".equals( redirectUri.getScheme() ) == false ) { // The scheme part of the redirect URI must be // 'https' when a client application whose // 'application_type' is 'web' uses 'Implicit Flow'. throw new Exception( "The scheme of the redirect URI is not 'https'."); } // If the host of the redirect URI is 'localhost'. if ( "localhost".equals( redirectUri.getHost() ) ) { // The host of the redirect URI must not be // 'localhost' when a client application whose // 'application_type' is 'web' uses 'Implicit Flow'. throw new Exception( "The host of the redirect URI is 'localhost'."); } } } // If the value of the 'application_type' attribute is 'native'. else if ( client.getApplicationType() == NATIVE ) { // If the scheme of the redirect URI is 'https'. if ( "https".equals( redirectUri.getScheme() ) ) { // The scheme of the redirect URI must not be 'https' // when the 'application_type' of the client is 'native'. throw new Exception( "The scheme of the redirect URI is 'https'."); } // If the scheme of the redirect URI is 'http'. if ( "http".equals( redirectUri.getScheme() ) ) { // If the host of the redirect URI is not 'localhost'. if ( "localhost".equals( redirectUri.getHost() ) == false ) { // When a client application whose 'application_type' // is 'native' uses a redirect URI whose scheme is // 'http', the host port of the URI must be // 'localhost'. throw new Exception( "The host of the redirect URI is not 'localhost'."); } } } // If the value of the 'application_type' attribute is neither // 'web' or 'native'. else { // As mentioned above, Authlete allows 'unspecified' as a // value of the 'application_type' attribute. Therefore, // no exception is thrown here. }

8.2。其他的实施

在OpenID Connect中,redirect_uri参数是必需的,关于如何检查呈现的重定向URI是否已注册的要求只是“简单字符串比较”。因此,如果您需要关注的只是OpenID Connect,那么实现将非常简单。例如,在2016年10月在GitHub上赢得大约1,700颗星并且已通过OpenID认证计划认证的IdentityServer3中,检查重定向URI的实现如下(摘自DefaultRedirectUriValidator.cs以及其他格式化新行)。

public virtual Task<bool> IsRedirectUriValidAsync(

string requestedUri, Client client)

{

return Task.FromResult(

StringCollectionContainsString(

client.RedirectUris, requestedUri));

}

OpenID Connect只关心手段,换句话说,授权服务器不接受传统授权代码流和范围请求参数中不包含openid的隐式流。也就是说,这样的授权服务器无法响应任何现有的OAuth 2.0客户端应用程序。

那么,IdentityServer3是否拒绝传统的授权请求?看看AuthorizeRequestValidator.cs,你会发现这个(格式化已经调整):

if (request.RequestedScopes.Contains(

Constants.StandardScopes.OpenId))

{

request.IsOpenIdRequest = true;

}

//////////////////////////////////////////////////////////

// check scope vs response_type plausability

//////////////////////////////////////////////////////////

var requirement =

Constants.ResponseTypeToScopeRequirement[request.ResponseType];

if (requirement == Constants.ScopeRequirement.Identity

requirement == Constants.ScopeRequirement.IdentityOnly)

{

if (request.IsOpenIdRequest == false)

{

LogError("response_type requires the openid scope", request);

return Invalid(request, ErrorTypes.Client);

}

}

您无需了解此代码的详细信息。关键是有一些路径允许在scope参数中不包含openid的情况。也就是说,接受传统的授权请求。如果是这样,IdentityServer3的实现是不正确的。但是,另一方面,在AuthorizeRequestValidator.cs中的另一个位置,实现拒绝所有不包含redirect_uri参数的授权请求,如下所示(格式化已调整)。

//////////////////////////////////////////////////////////

// redirect_uri must be present, and a valid uri

//////////////////////////////////////////////////////////

var redirectUri = request.Raw.Get(Constants.AuthorizeRequest.RedirectUri);

if (redirectUri.IsMissingOrTooLong(

_options.InputLengthRestrictions.RedirectUri))

{

LogError("redirect_uri is missing or too long", request);

return Invalid(request);

}

因此,实现不必关心省略redirect_uri参数的情况。但是,因为redirect_uri参数在RFC 6749中是可选的,所以行为 - 没有redirect_uri参数的授权请求被无条件拒绝,尽管传统的授权请求被接受 - 违反了规范。此外,IdentityServer3不会对application_type属性进行验证。要实现验证,作为第一步,必须将application_type属性的属性添加到表示客户端应用程序(Client.cs)的模型类中,因为当前实现错过了它。

9.违反规范

细微违反规范的行为有时被称为“方言”。 “方言”一词可能给人一种“可接受”的印象,但违法行为是违法行为。如果没有方言,则为每种计算机语言提供一个通用OAuth 2.0 / OpenID Connect库就足够了。但是,在现实世界中,违反规范的授权服务器需要自定义客户端库。

Facebook的OAuth流程需要其自定义客户端库的原因是Facebook的OAuth实现中存在许多违反规范的行为。例如,(1)逗号用作范围列表的分隔符(它应该是空格),(2)来自令牌端点的响应的格式是application / x-www-form-urlencoded(它应该是JSON) ,以及(3)访问令牌的到期日期参数的名称是过期的(应该是expires_in)。

Facebook和其他大牌公司不仅违反了规范。以下是其他示例。

9.1。范围清单的分隔符

范围名称列在授权端点和令牌端点的请求的范围参数中。 RFC 6749,3.3。访问令牌范围要求将空格用作分隔符,但以下OAuth实现使用逗号:

- GitHub

- Spotify

- Discus

- Todoist

9.2 令牌端点的响应格式

RFC 6749,5.1。成功响应要求来自令牌端点的成功响应的格式为JSON,但以下OAuth实现使用application / x-www-form-urlencoded:

- Bitly

- GitHub

默认格式为application / x-www-form-urlencoded,但GitHub提供了一种请求JSON的方法。

9.3 来自令牌端点的响应中的token_type

RFC 6749,5.1。成功响应要求token_type参数包含在来自令牌端点的成功响应中,但以下OAuth实现不包含它:

松弛

Salesforce也遇到过这个问题(OAuth访问令牌响应丢失token_type),但它已被修复。

9.4 token_type不一致

以下OAuth实现声称令牌类型为“Bearer”,但其资源端点不接受通过RFC 6750(OAuth 2.0授权框架:承载令牌使用)中定义的方式访问令牌:

GitHub(它通过授权格式接受访问令牌:令牌OAUTH-TOKEN)

9.5 grant_type不是必需的

grant_type参数在令牌端点是必需的,但以下OAuth实现不需要它:

- GitHub

- Slack

- Todoist

9.6 错误参数的非官方值

规范已为错误参数定义了一些值,这些值包含在授权服务器的错误响应中,但以下OAuth实现定义了自己的值:

GitHub(例如application_suspended)

Todoist(例如bad_authorization_code)

9.7。错误时参数名称错误

以下OAuth实现在返回错误代码时使用errorCode而不是error:

线

10.代码交换的证明密钥

10.1。 PKCE是必须的

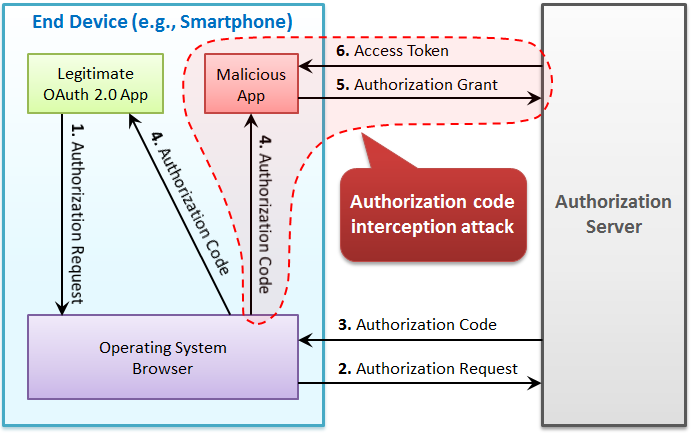

你知道PKCE吗?它是一个定义为RFC 7636(OAuth公共客户端的代码交换证明密钥)的规范,于2015年9月发布。它是针对授权代码拦截攻击的对策。

攻击成功需要一些条件,但如果您考虑发布智能手机应用程序,强烈建议客户端应用程序和授权服务器都支持PKCE。否则,恶意应用程序可能拦截授权服务器发出的授权代码,并将其与授权服务器的令牌端点处的有效访问令牌交换。

在2012年10月发布了RFC 6749(OAuth 2.0授权框架),因此即使熟悉OAuth 2.0的开发人员也可能不知道2015年9月最近发布的RFC 7636。但是,应该注意的是“OAuth 2.0 for Native Apps”草案表明,在某些情况下,它的支持是必须的。

客户端和授权服务器都必须支持PKCE [RFC7636]使用自定义URI方案或环回IP重定向。授权服务器应该使用自定义方案拒绝授权请求,或者如果不存在所需的PKCE参数,则将环回IP作为重定向URI的一部分,返回PKCE [RFC7636]第4.4.1节中定义的错误消息。建议将PKCE [RFC7636]用于应用程序声明的HTTPS重定向URI,即使这些URI通常不会被拦截,以防止对应用程序间通信的攻击。

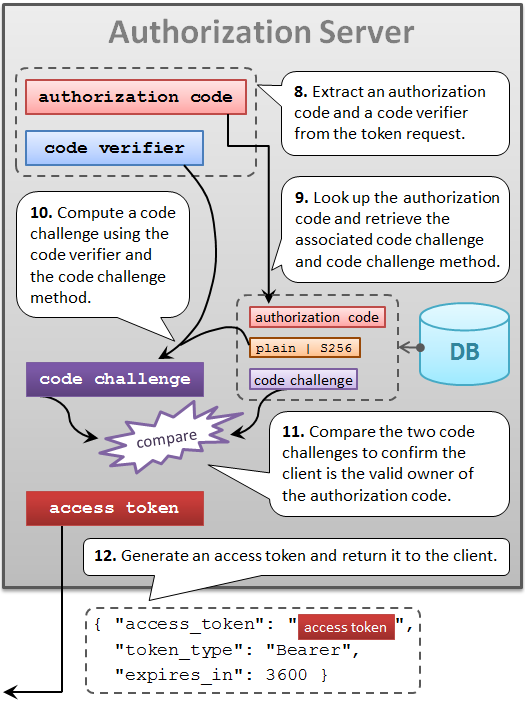

支持RFC 7636的授权服务器的授权端点接受两个请求参数:code_challenge和code_challenge_method,令牌端点接受code_verifier。并且在令牌端点的实现中,授权服务器使用(a)客户端应用程序呈现的代码验证器和(b)客户端应用程序在授权端点处指定的代码质询方法来计算代码质询的值。如果计算的代码质询和客户端应用程序在授权端点处呈现的code_challenge参数的值相等,则可以说发出授权请求的实体和发出令牌请求的实体是相同的。因此,授权服务器可以避免向恶意应用程序发出访问令牌,该恶意应用程序与发出授权请求的实体不同。

RFC 7636的整个流程在Authlete的网站上进行了说明:代码交换的证明密钥(RFC 7636)。如果您有兴趣,请阅读。

10.2 服务器端实现

在授权端点的实现中,授权服务器必须做的是将授权请求中包含的code_challenge参数和code_challenge_method参数的值保存到数据库中。因此,实现代码中没有任何有趣的内容。需要注意的是,想要支持PKCE的授权服务器必须将code_challenge和code_challenge_method的列添加到存储授权码的数据库表中。

Authlete的完整源代码是保密的,但是为了您的兴趣,我在这里向您展示了实际的Authlete实现,它验证了令牌端点处code_verifier参数的值。

private void validatePKCE(AuthorizationCodeEntity acEntity)

{

// See RFC 7636 (Proof Key for Code Exchange) for details.

// Get the value of 'code_challenge' which was contained in

// the authorization request.

String challenge = acEntity.getCodeChallenge();

if (challenge == null)

{

// The authorization request did not contain

// 'code_challenge'.

return;

}

// If the authorization request contained 'code_challenge',

// the token request must contain 'code_verifier'. Extract

// the value of 'code_verifier' from the token request.

String verifier = extractFromParameters(

"code_verifier", invalid_grant, A050312, A050313, A050314);

// Compute the challenge using the verifier

String computedChallenge = computeChallenge(acEntity, verifier);

if (challenge.equals(computedChallenge))

{

// OK. The presented code_verifier is valid.

return;

}

// The code challenge value computed with 'code_verifier'

// is different from 'code_challenge' contained in the

// authorization request.

throw toException(invalid_grant, A050315);

}

private String computeChallenge(

AuthorizationCodeEntity acEntity, String verifier)

{

CodeChallengeMethod method = acEntity.getCodeChallengeMethod();

// This should not happen, but just in case.

if (method == null)

{

// Use 'plain' as the default value required by RFC 7636.

method = CodeChallengeMethod.PLAIN;