万物互联

万物互联 intelligentx- 314 次浏览

工业控制系统

- 95 次浏览

【工业控制系统】ICS 安全简介

欢迎阅读关于工业控制系统 (ICS) 网络安全的多部分系列的第一部分:ICS 安全简介。 在第一篇博文中,我们将向您介绍这些系统是什么,解释它们为何如此重要,并概述保护 ICS 的独特挑战。

什么是工业控制系统?

工业控制系统用于管理、指导和调节自动化工业过程的行为。 ICS 是一个涵盖多种控制系统的术语,但所有这些系统都有一些共同的基本特征。他们的工作是产生期望的结果,通常是维持目标状态或在工业环境中执行特定任务。他们使用传感器执行此功能以收集真实世界的信息。然后,他们将这些数据与所需的设定点进行比较,并计算和执行命令功能,以通过最终控制元件(例如控制阀)控制过程,以维持所需的状态或完成任务。

从恒温器到 SCADA

虽然远非复杂,但恒温器是大多数人都熟悉的简单控制系统的一个例子。它监控封闭空间内的温度,并打开加热或冷却装置以保持所需的温度。

另一方面是大规模、复杂的环境,需要多个不同的系统协同工作,以实现工业设备功能的自动化。广泛使用的 Purdue 参考架构模型将 ICS 划分为多个级别,我们将在本系列的后续博客文章中更详细地介绍这些级别。暂时,我们将ICS的组件总结如下:

- 传感器和执行器——操纵它们所连接的机械组件(例如阀门、开关、继电器)的设备以及向控制器报告现场数据的传感器。这是连接网络环境与物理世界的关键点。

- 控制器——从传感器接收输入并根据其编程调整执行器的设备。

- 本地监督系统——使操作员能够监督、监控和控制物理过程的系统。这些界面可能使用 Windows 等商品操作系统,但通常是更简单的设备,如触摸屏。

- 管理系统——工业控制网络顶层的服务器和工作站。作为所有 ICS 控制和监控的端点以及业务系统的连接点,这些系统对整个 ICS 环境具有广泛的可见性,通常跨越多个地理区域。

- 业务系统——企业级服务,使用 ICS 运营数据和遥测技术进行业务应用程序,如计费、建模、趋势和报告。这些系统不被视为工业控制网络的一部分。

为什么要关心 ICS?

工业控制系统基本上无处不在。您喝的水、告诉您何时停止和离开的交通信号灯以及为您用来阅读本博客的设备供电的电力都来自如果没有 ICS 启用的自动化流程就无法运行的服务。这些系统也是国家安全问题。美国国土安全部列出了 16 个关键基础设施部门,其资产和功能被认为对国家经济安全和公共卫生或安全至关重要,列出的每个部门都严重依赖 ICS:

- 化工

- 商业设施

- 通讯

- 关键制造

- 大坝

- 国防工业基地

- 紧急服务

- 能源

- 金融服务

- 食品和农业

- 政府设施

- 医疗保健和公共卫生

- 信息技术

- 核反应堆、材料和废物

- 交通系统

- 水和废水系统

在这些关键基础设施领域的每一个中,不同的工业控制系统都在不断地调节流量、打开和关闭断路器、监控温度水平以及执行许多其他功能。例如,疫苗生产目前是全球的主要优先事项,该过程中使用的 ICS 的批次控制功能对于制药公司的大规模生产工作至关重要。这些部门中任何一个部门的 ICS 中断都可能产生重大后果。在一线员工必须处理爆炸性或有毒物质的工作场所,系统故障可能导致严重伤害或死亡。

很容易理解为什么工业控制系统是组织良好的威胁参与者进行网络攻击的最高价值目标之一。这些团体的目标可能从盗窃知识产权到敌对民族国家故意造成损害,但 ICS 系统对任何工业化国家日常运作的重要性使它们成为任何希望造成最大损失的团体的理想目标以相对较低的资源成本实现中断水平。

对主要公用事业公司的攻击可能会严重影响大量人口,例如 2015 年对乌克兰三个能源分销公司的网络攻击,该公司在冬天的中心暂时切断了超过 200,000 名客户的电力超过三个小时。自 2016 年以来,还公开披露了三起对供水系统的攻击,对客户的健康构成直接风险。仅在 2015 年,美国水和废水行业就发生了 25 起网络安全事件,随后发生了这些攻击。

使问题更加复杂的是公用事业的有限预算,尤其是那些由较小城市运营的公用事业。农村公用事业公司经常缺乏雇用一名 IT 人员的预算,这使他们无法应对大多数类型的网络威胁。

ICS 网络安全的挑战

工业控制系统的一些关键特性使得它们在本质上比 IT 环境更具挑战性。一方面,这些是必须实时精确运行的确定性设备,安全层可能会阻碍它们的性能。如果 ICS 设备必须以 1/60 秒的精确间隔测量电流,它们就无法容忍后台运行的安全软件产生的潜在延迟。其次,ICS 的某些组件基本上一直在运行,它们的持续运行可能是组织驱动力不可或缺的一部分(例如,推动利润或维护健康与安全)。必须精心计划因对这些系统进行更改或安装更新而导致的任何停机时间,以确保将服务中断降至最低水平。

虽然它们可以处理复杂的工业应用,但工业控制系统具有内在的简单性:它们控制着它们设计的过程,仅此而已。随着时间的推移,这些系统有了很大的改进,但它们的发展路径与 IT 不同,它们的安全功能并没有像安全从业者所希望的那样受到关注。

继承的不安全感:ICS 沿袭

第一个工业控制系统是针对它们所经营的不同部门的要求而定制的。例如,工厂车间自动化的早期阶段依靠工业继电器、气动柱塞定时器和电磁计数器的机架来启动和停止电机。根本没有终端或网络连接,编程更改由车间的电气工程师进行,通过物理更改电路来更改程序。这些系统本质上是预定义的、不灵活的和停滞的,实施任何更改或对其进行维护都非常困难。

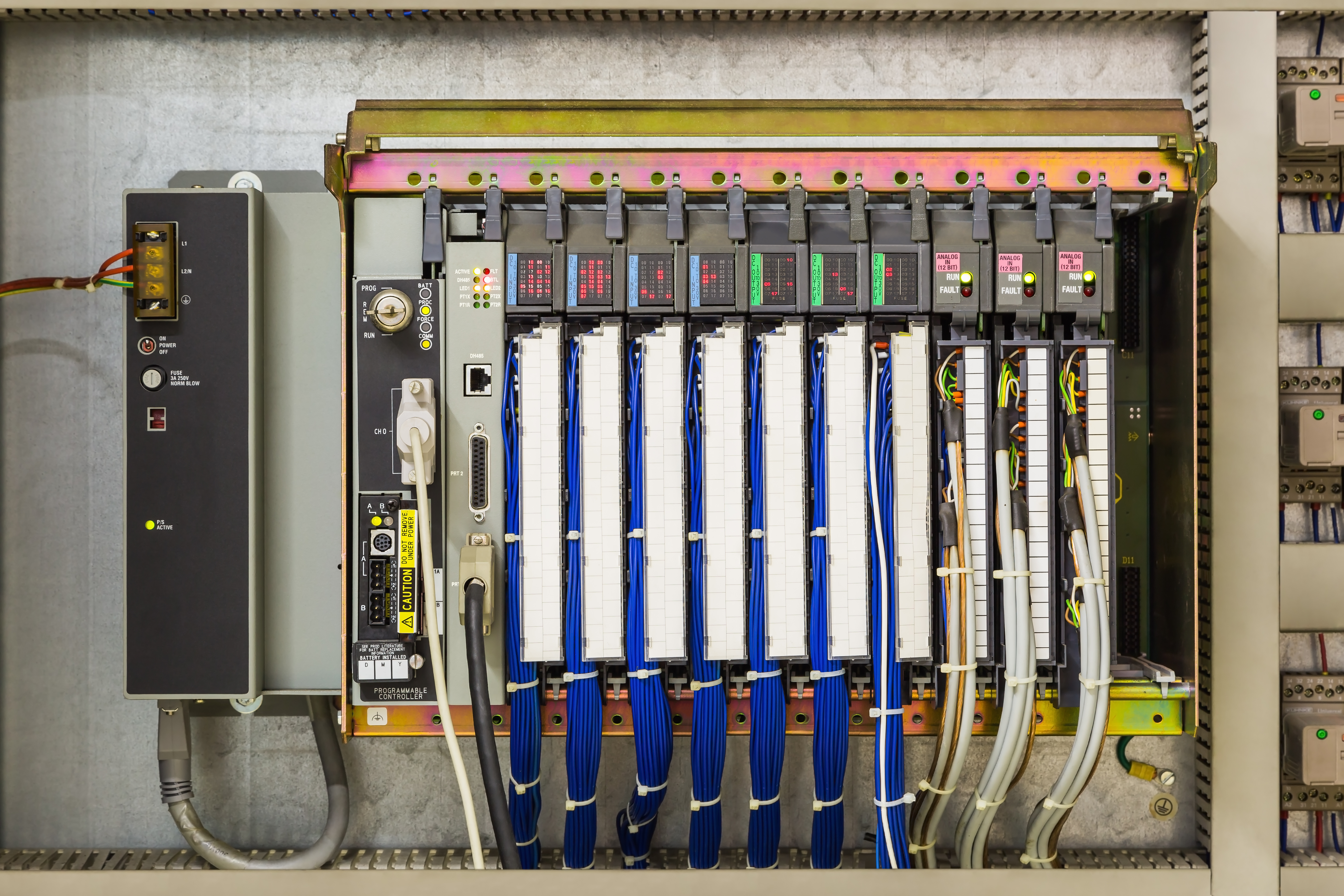

1975 年,随着第一款可编程逻辑控制器 (PLC) Modicon 184 的发布,实现了重大飞跃。该设备可以从运行供应商编程软件的个人计算机通过专有媒体和协议进行编程。用于对第一代 PLC 进行编程的主要通信协议是 Modbus(通过串行接口),于 1979 年推出。Modbus 现在是开源的,事实证明它非常可靠且易于使用,直到今天仍在使用,开发人员已将其调整为在 TCP/IP 网络上工作。不幸的是,这带来了一个重大的安全问题,因为 Modbus 请求和响应数据包是在未加密且未经身份验证的情况下发送的,并且使用已建立的方法很容易拦截、修改和重放它们。虽然现代 ICS 中目前使用了其他几种协议,但它们中的许多都有类似的漏洞。

然而,ICS 设备中固有的安全缺陷超出了通信协议。从安全的角度来看,那些被证明最易于使用和最耐用的设备自相矛盾地是最容易出现问题的设备之一,因为它们的使用寿命极长,因此它们缺乏实现所需的硬件、马力或编程安全功能。

由于 ICS 的实际应用种类繁多,还有大量不同的、通常是专有的系统构成了当今的 ICS 环境。大多数 IT 组织使用 Windows 等知名操作系统,因此很容易找到经验丰富的管理员。 ICS 中使用的系统、协议和编程方法更加多样化,这是供应商坚持各自产品线的专有技术的结果。因此,每个 ICS 环境通常都是独一无二的,并且可能具有由具有不同优先级和专业技能的操作员运行的多个不同系统。

总之,重要的是要注意 ICS 从业者历来重视可靠性和互操作性。这是因为工业控制系统通常需要连续使用,在多供应商环境中提供长期使用寿命的关键功能。因此,当许多这些环境首次投入使用时,安全实践并不普遍,并且安全功能和实践近年来才开始集成到 ICS 系统中。

新的开口,新的威胁载体

随着世界各地的组织将更多的 ICS 功能暴露给他们的企业网络和云以提高业务和运营效率,他们在不知不觉中为他们的工业控制系统开辟了新的潜在攻击媒介。恶意行为者经常成功地访问公司网络,并且在许多记录在案的案例中,获得了对 ICS 环境的访问权,并造成了从微不足道到危及生命的各种破坏。

想要的:新员工,新想法

虽然这里提到的问题很重要,但它们与其他社会经济因素的融合,包括石油和天然气行业的收缩,为考虑职业转变的个人提供了机会。那些在工业环境中具有 ICS 工作经验的人拥有成为 ICS 安全从业者的坚实基础。在 2021 年 SANS ICS 峰会的主题演讲中,美国国家安全委员会负责网络和新兴技术的国家安全副顾问 Anne Neuberger 表达了让具有这种背景的人参与进来的重要性:

“在我上一份工作中,我的团队中有几个人来自公用事业部门,他们非常有价值,并且参与了每一次讨论,因为人们一直在说‘这很有用。’”

除了 ICS 中使用的不同工具集之外,专家们也有不同的思维方式,它们承担着不同的使命、文化和对 ICS 环境独特风险的理解。那些拥有 ICS 实践经验的人会带来丰富的知识,这些知识可以帮助开发出确保我们的工业基础设施安全所需的知情方法。

愿意将其专业知识应用于 ICS 领域的 IT 安全分析师也可以极大地帮助改善 ICS 网络安全状况。虽然 ICS 供应商开始将更多的安全性纳入他们的产品和技术,但掌握 IT 安全最佳实践的人对于现在保护 ICS 环境至关重要。例如,所有 ICS 协议最终都将得到强化和保护,就像 FTP 和 TELNET 在 IT 领域逐渐被 SFTP 和 SSH 取代一样。然而,在这些类型的改进出现之前,可以采用经过验证的 IT 安全实践来保护 ICS:网络分段与强大的外围保护以及强大的监控、检测和响应相结合。

在本系列的下一部分中,我们将进一步深入研究 ICS 网络安全的当前状态,检查最佳实践和架构标准,同时回顾从最近对 ICS 基础设施的攻击中吸取的宝贵经验。

- 258 次浏览

【工业控制系统】ICS 安全简介第 2 部分

安全 ICS 架构的 Purdue 模型和最佳实践

在本系列的第一部分中,我们回顾了工业控制系统 (ICS) 的独特沿袭,并介绍了保护 ICS 的一些挑战。 在第二部分中,我们将向读者介绍普渡企业参考架构 (PERA)、其他专用于 ICS 网络安全的参考模型和出版物,以及保护这些至关重要的系统的架构和管理最佳实践。

回顾:ICS 网络安全的挑战

在我们对 ICS 的“固有不安全”性质的概述中,我们确定了保护这些系统的挑战,因为它们具有高可用性要求和缺乏固有的安全功能。在运营商和安全从业人员在运营技术 (OT) 环境中应对这些挑战之前,信息技术 (IT) 管理员面临着类似的挑战。第一代 IT 网络的管理员首先在外围解决了安全挑战,实施了第一批防火墙设备,将其受信任的局域网与不受信任的广域网(以及后来的 Internet)隔离开来。

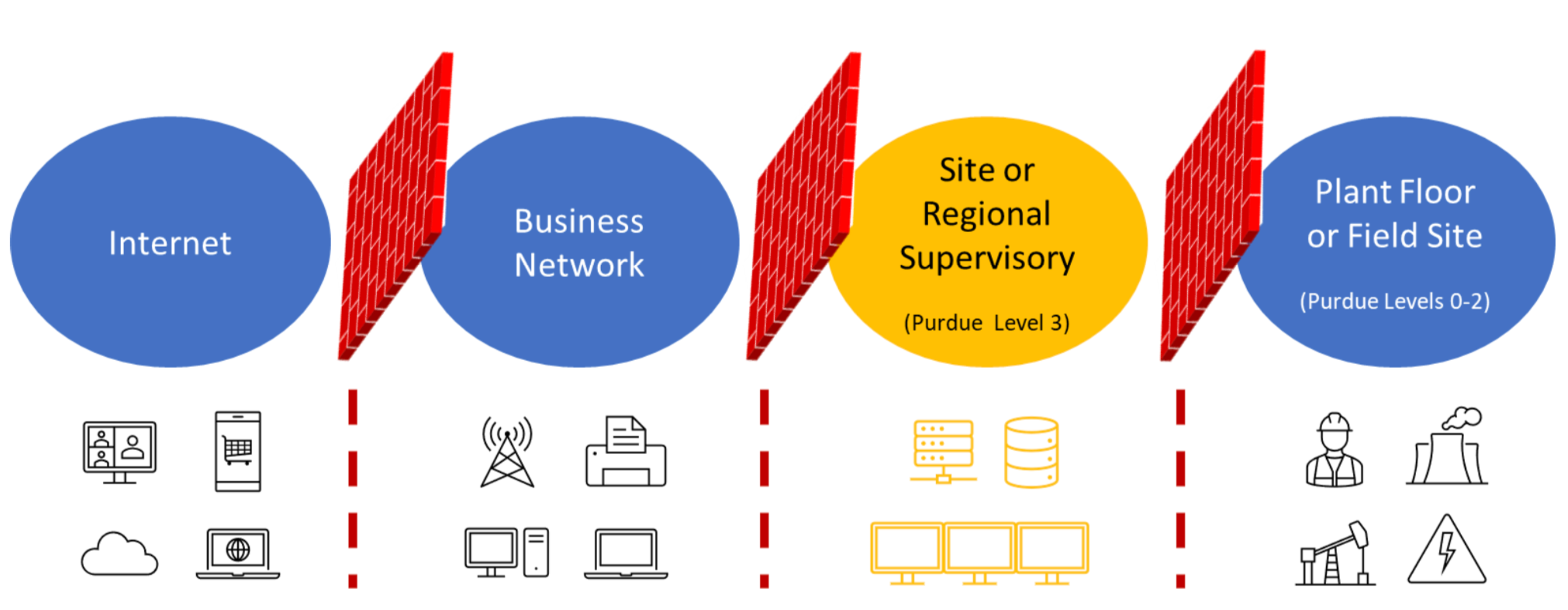

保护 ICS 要求我们做同样的事情:创建一个可防御的环境。然而,在这种情况下,组织的 IT/业务网络组件对 ICS/OT 代表相同的不受信任区域,就像 Internet 对 IT 网络代表一样。再一次,分割是必需的,但沿着什么方向?普渡企业参考架构有助于回答这个问题。

普渡企业参考架构简介

Purdue 模型创建于 1990 年代初期,旨在为工业控制系统和业务网络之间的关系定义最佳实践(或使用可互换的术语,在 OT 和 IT 之间)。在它的第一次迭代中,有三个组件:

- 普渡企业参考架构

- 普渡参考模型

- 普渡实施程序手册

随着时间的推移,该模型逐渐发展为包括物理系统架构指南,并引入了环境的六个网络级别,描述了驻留在每个级别的系统和技术:

| PURDUE级别 | 描述 | 例子 |

| 第 5 级:企业网络 | 支持单个业务部门和用户的企业级服务。 这些系统通常位于企业数据中心。 |

服务器提供: 企业活动目录 (AD) |

| 第 4 级:业务网络 | 本地站点业务用户的 IT 网络。 连接到企业广域网 (WAN) 和可能的本地 Internet 访问。 直接 Internet 访问不应低于此级别。 | 商务工作站 本地文件和打印服务器 本地电话系统 企业 AD 副本 |

| IT/OT BOUNDARY (DMZ) | ||

|

3级: 全站监督 |

对站点或区域的监控、监督和运营支持。 | 管理服务器 人机界面 (HMI) 报警服务器 分析系统 历史(如果适用于整个站点或区域) |

| 2级:地方监督 | 对单个过程、单元、生产线或分布式控制系统 (DCS) 解决方案进行监控和监督控制。 将流程彼此隔离,按功能、类型或风险分组。 | 人机界面 报警服务器 过程分析系统 历史学家 控制室(如果范围为单个过程而不是站点/区域) |

| 级别 1:本地控制器 | 提供过程、单元、生产线或 DCS 解决方案的自动化控制的设备和系统。 现代 ICS 解决方案通常结合 1 级和 0 级。 | 可编程逻辑控制器 (PLC) 控制处理器 可编程继电器 远程终端单元 (RTU) 特定过程的微控制器 |

| 0 级:现场设备 | 用于电池、生产线、过程或 DCS 解决方案的传感器和执行器。 通常与 1 级结合使用。 | 基本传感器和执行器 使用现场总线协议的智能传感器/执行器 智能电子设备 (IED) 工业物联网 (IIoT) 设备 通信网关 其他现场仪表 |

一般来说,当您向下移动层次结构(从第 5 级到第 0 级)时,设备对关键流程的访问权限会增加,但内在的安全功能会减少。因此,较低级别的设备更依赖于网络和架构防御,以及位于较高级别的设备来保护它们。

在这一点上,重要的是要注意 PERA 从未打算成为网络安全参考模型。它旨在描述管理工业部门网络的企业和工业部门之间分割的最佳实践。尽管如此,它作为 IT/OT 安全中的概念框架仍然很流行,因为它显示了可以在哪里添加安全措施。

PERA 的一个关键方面是 0-3 级表示的 ICS/OT 系统与 4 级和 5 级企业网络的 IT 系统之间的边界点。从历史上看,管理员保护 ICS 系统的方式是最小化,甚至消除,两个环境之间的任何互连。随后,对于两者之间不存在互连的架构,OT 和 IT 之间的边界通常被称为“气隙”。随着对来自 OT 方面的更多数据的需求增加,管理员不得不通过防火墙连接这两个级别,这些防火墙仔细控制对非军事区 (DMZ) 的访问。防火墙调解 IT 和 OT 之间的所有通信,目的是消除两个环境之间的直接通信。

辩论普渡在 ICS 网络安全中的作用

网络安全界流行的一句话是:“所有模型都是错误的,但有些是有用的。”这当然适用于普渡模型,在考虑自 1990 年代以来技术如何发展时,该模型无疑具有局限性,从而促使业务目标和风险承受能力也发生变化。正如本系列的第一部分所讨论的,技术进步和成本效率促使组织从其 ICS 系统(位于 PERA 的 0-3 级)中提取更多数据。例如,远程连接到 ICS 可以降低操作员的劳动力成本和响应时间。此外,来自 ICS 的信息支持趋势、优化和计费等关键业务功能,有助于提高效率,同时增加 ICS 遭受攻击的风险。

一些批评者认为,PERA 将控制系统网络设想为与其他一切分离,并且对实时 OT 数据的需求增加以及基于云的系统和服务的结合消除了完全封闭系统的概念僵化的等级制度。在 2019 年 S4 会议上,Joel Langill 和 Brad Hegrat 就该主题进行了精彩讨论,可在此处查看。讨论的主题是“普渡模式是否已死”,赫格拉特先生认为普渡模式本质上已经死了,因为“融合杀死了它1”。在辩论的另一边,Langill 先生承认,虽然“从网络的角度来看,架构可能已经死了”,但该模型是最先展示“这些部分应该如何分层和互操作”的模型之一,并且“如果我们忽略了这一点,我们就会忽略我们最初创建等级制度的原因2。” Langill 认为,虽然该模型从未被视为安全参考架构,但它仍然包含一些风险理念,可帮助安全从业人员了解信息如何在组织上流动,从而有助于识别和解决潜在的攻击向量。

虽然 IT 和 OT 之间(层次结构的第 3 级和第 4 级之间)假定的“气隙”很少适用于当今的架构,但工业环境的核心组件并没有改变;它们仍然包括带有连接到控制器的传感器和执行器的设备,这些控制器将其数据传递到组织中的系统链上。此外,虽然云技术的出现可能会在地理上模糊界限,但普渡模型总是按功能对网络进行分段,这仍然可以应用于具有大量云集成的 OT/IT 环境。

争论的双方都提出了正确的观点,但 SANS 研究所的共识是 PERA 仍然是一个有用的概念框架,因为它是第一个根据明确定义的分类法对控制系统组件进行分类的框架之一。即使其层次结构不再能够统一应用于现代架构,将 ICS 和 IT 设备和系统分类为不同的功能层也有助于管理员和安全从业人员确定在何处有效地应用安全措施。

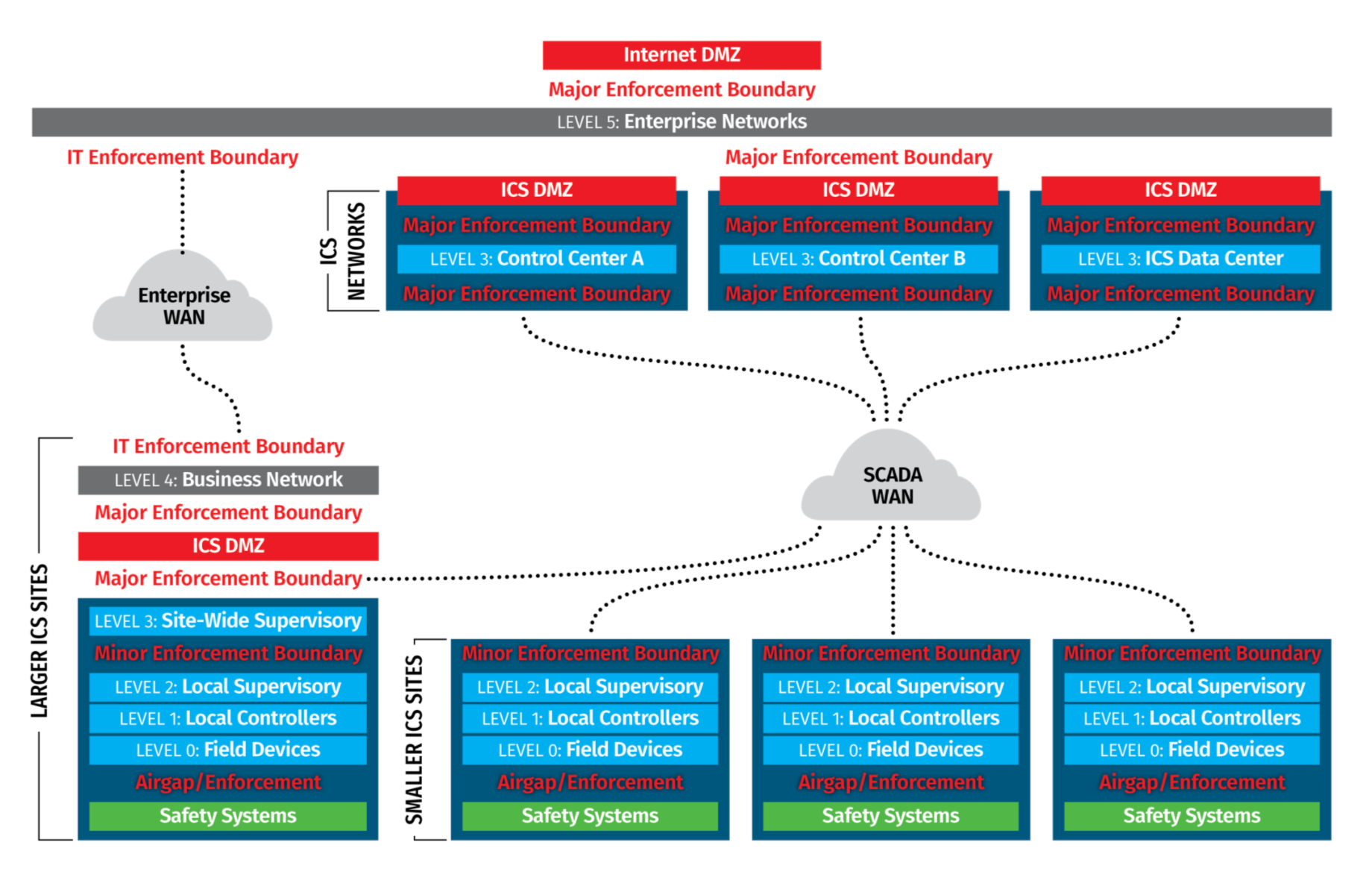

SANS ICS410 参考模型

SANS 扩展了 Purdue 模型和我们将在下一节讨论的一些 ICS 网络安全框架,为 ICS410 创建了 ICS410 参考模型:ICS/SCADA 安全要素。 ICS410 模型是一种公开可用的基础参考架构,它为 Purdue 模型添加了明确的执行边界,有助于将 ICS 设备和网络安全控制置于安全的网络架构中。

ICS410 Reference Model

一般来说,ICS410 参考模型具有以下优点:

- 以模板方式引入多个单元(cells)/行(lines)/流程(processes )的概念,并在多个站点进行扩展。

- 这有助于将 Purdue 模型扩展到不同的 ICS 应用,从大型站点(例如工厂、矿山、制造)到区域/分布式网络(例如电力、石油/天然气、水)。

- 包括包含广域网 (WAN) 通信的控件

- 包括安全系统

ICS 参考模型还通过以下方式提供了有关网段之间实施边界的更多详细信息:

- 细分一些 Purdue 级别(例如,第 3 级分为管理服务器、HMI、工程工作站、测试/分级系统、网络安全操作、远程访问等子部分)

- 定义多个 DMZ 并要求 IT 和 OT 之间的所有连接都终止于 DMZ(即,推一个方向,拉另一个方向)。

- Purdue 模型不包括 DMZ,尽管它们在实践中很常用。

- 在 2 级和 3 级之间引入次要执法边界,以保护:

- 不同单元/生产线/工艺中的 2 级设备。

- 来自恶意行为者的 2 级及以下设备,该恶意行为者已通过上层控制并进入 OT 环境。

- 来自恶意行为者的 3 级系统利用较低级别的物理访问。

- 明确执行边界,这会创建可以应用额外安全控制的自然阻塞点。

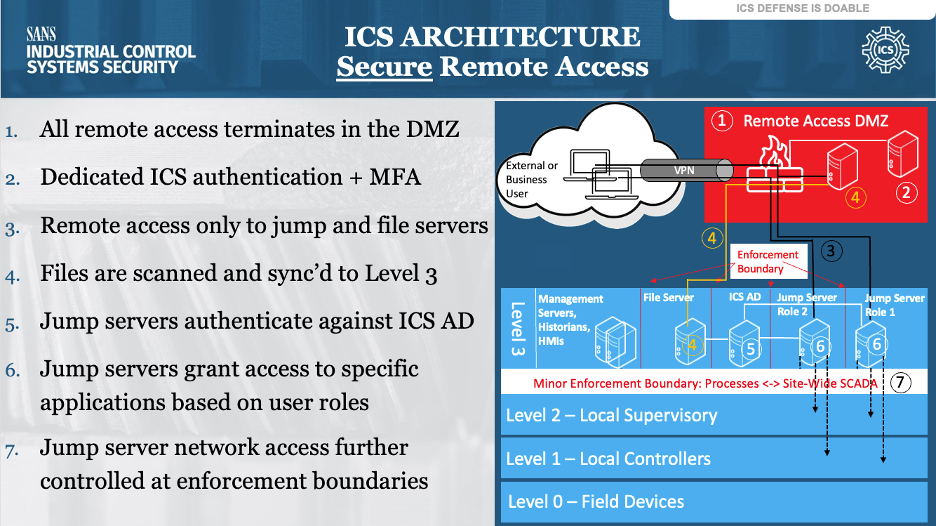

最后,ICS410 参考模型为保护远程访问这一关键功能提供了明确的指导。

与其他框架和参考模型一样,ICS410 参考模型将需要更新以适应增加云连接和 ICS 网络中其他 IIoT 设备所需的新设备和通信路径。

审查 ICS 网络安全标准

如果说 PERA 通过有效的分类和分类为 ICS 网络安全奠定了基础,那么一系列其他框架和出版物已经建立在该基础之上,并提供了专门针对保护工业控制系统的指导。示例包括:

- NIST 网络安全框架 (CSF)

- NIST 800-82(工业控制系统安全指南)

- ISA 99.02.01/IEC 62443:工业自动化和控制系统的安全

- NIST Cybersecurity Framework (CSF)

- NIST 800-82 (Guide to Industrial Control Systems Security)

- ISA 99.02.01/IEC 62443: Security for Industrial Automation and Control Systems

连同行业特定指导:

- 北美电力可靠性公司的关键基础设施保护 (NERC CIP)

- 运输安全管理局 (TSA) 管道安全指南

- 网络安全和基础设施安全局 (CISA) 关键基础设施部门指南

- North American Electric Reliability Corporation's Critical Infrastructure Protection (NERC CIP)

- Transport Security Administration (TSA) Pipeline Security Guidelines

- Cybersecurity & Infrastructure Security Agency (CISA) Critical Infrastructure Sectors Guidance

NIST CSF 由美国国家标准与技术研究院 (NIST) 发布,是美国政府大部分关键基础设施保护指南的核心。这在 NIST CSF 的正式标题中得到了证明:“改善关键基础设施网络安全的框架”。同样,TSA 为管道运营商使用与 CSF3 一致的类别提供指导。

Purdue 模型对这些指南和出版物的影响很明显,它们都促进了工业网络环境中系统的有效分段和隔离,并要求在它们之间的边界进行安全控制。例如,NIST 800-82 将这一概念阐明如下:

在为 ICS 部署设计网络架构时,通常建议将 ICS 网络与公司网络分开。 这两个网络上的网络流量性质不同:Internet 访问、FTP、电子邮件和远程访问通常在公司网络上被允许,但在 ICS 网络上不应该被允许。 公司网络上可能没有针对网络设备、配置和软件变更的严格变更控制程序。 如果 ICS 网络流量在公司网络上传输,则可能会被拦截或遭受 DoS 攻击。 通过拥有独立的网络,企业网络上的安全和性能问题应该不会影响 ICS 网络4。

这里引用的标准都共享许多核心概念,包括:

- 资产管理和分类,包括关键资产的定义及其在框架中的角色。

- 建立和维护包括风险评估和管理在内的安全计划。

- 安全网络和系统架构原则,强调隔离。

- 事件响应。

- 身份、访问管理、身份验证和授权。

- 数据和信息保护。

- 安全配置、漏洞管理和修补。

- 安全事件监控。

- 控制的实际应用。

在最后一节中,我们将扩展其中一些概念,并研究如何将这些指导原则转化为具体的管理任务。

应用原则:现代 ICS 网络安全架构的最佳实践

正如我们在本系列的第 1 部分中所讨论的,保护 ICS 网络可能很困难,原因有很多,包括需要连续和确定性的操作、多供应商环境中的互操作性、设备的种类和使用年限以及它们缺乏内在的安全性能力。由于这些限制,保护 ICS 环境的最佳机会是拥有强大的架构防御,从网络层开始,并在上述标准和框架提供的指导中突出显示。

强大的网络架构可提高 ICS 安全性,并为随着时间的推移可以实施额外的安全措施奠定基础。 Purdue 模型、NIST SP800-82、IEC 62443 和 SANS ICS410 参考模型都非常强调网络分段和分段之间的通信控制。

正如边界防火墙被普遍部署以保护企业环境免受基于 Internet 的攻击一样,ICS 环境应该在其许多实施边界上提供保护。尽管工业流程在普渡模型中处于较低级别,但最敏感的数据和控制点通常位于第 3 级,这也是大多数攻击者首先从业务网络访问 ICS 网络的地方。

从根本上说,ICS 系统应该使用完全独立于业务网络的专用基础设施。通过有效的分段,3 级和 4 级之间的防火墙可以控制进出 ICS 网络的网络通信。此防火墙应阻止进出 ICS 网络的所有通信,并明确允许仅最低要求的通信。

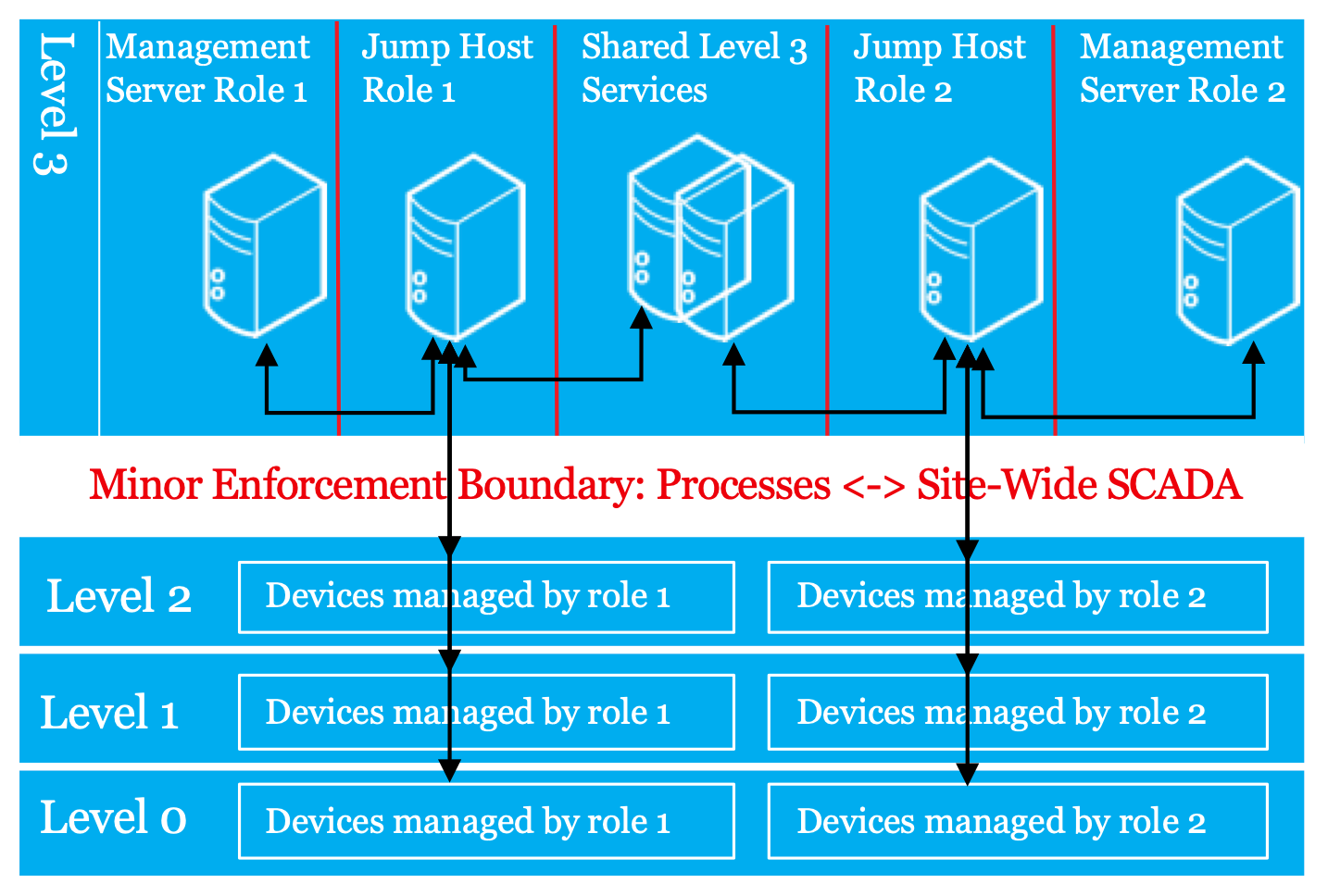

攻击也可能来自远程站点,尤其是在分布广泛的环境中。出于这个原因,应在 2 级和 3 级之间配置辅助执行边界,以保护管理系统免受来自现场的攻击,并保护各个现场站点免受彼此的攻击。这些强制边界通常使用路由器访问列表来实现,以避免关键进程通信通过可能阻碍合法通信的防火墙。

Recommended enforcement boundaries for sensitive data at Level 3

ICS 网络的完整功能需要许多不同类型的系统,包括操作员工作站、HMI、工程工作站、管理服务器、数据库服务器、历史记录器、警报服务器和许多其他专用系统。每个系统都有一个明确定义的角色,并且需要对其他系统进行特定的网络访问。因此,每个级别应进一步细分为多个网络,其中具有共同角色的系统可以驻留,并具有控制它们与网络其余部分通信的执行边界。

应创建多个 DMZ,每个都有专门的用途,以促进 ICS 网络和业务网络之间的通信。远程访问、云访问和 Internet 访问也可以通过专用 DMZ 进行调解。 DMZ 的实现和配置将在以后的博客文章中更详细地探讨。

执行边界不仅控制不同类别系统之间的通信,而且还充当自然网络“阻塞点”,可以监控和保存网络流量以供以后分析。防火墙生成的日志,结合从网络捕获的原始数据包,是丰富的信息来源。由于 ICS 网络是相对静态的,因此可以创建“正常”通信的基线,然后用于检测异常和威胁。

完整网络架构的详细分解超出了本博客的范围,但是有几个重要的最佳实践可供遵循:

- 4 级以下不应访问 Internet。

- 操作人员可能有一台单独的专用商务计算机,用于访问电子邮件、互联网和打印等服务。

- 可以实施 Active Directory (AD) 来帮助管理控制网络,但任何此类 AD 部署都应完全独立于业务 AD。域控制器和其他 AD 服务器应放置在第 3 级。

- 应采用如 ICS410 参考模型中所示的强制边界。

- 默认情况下,防火墙应阻止所有通信,只允许所需的通信。

- 所有对 ICS 网络的访问都应该需要额外的身份验证层,包括多因素身份验证。

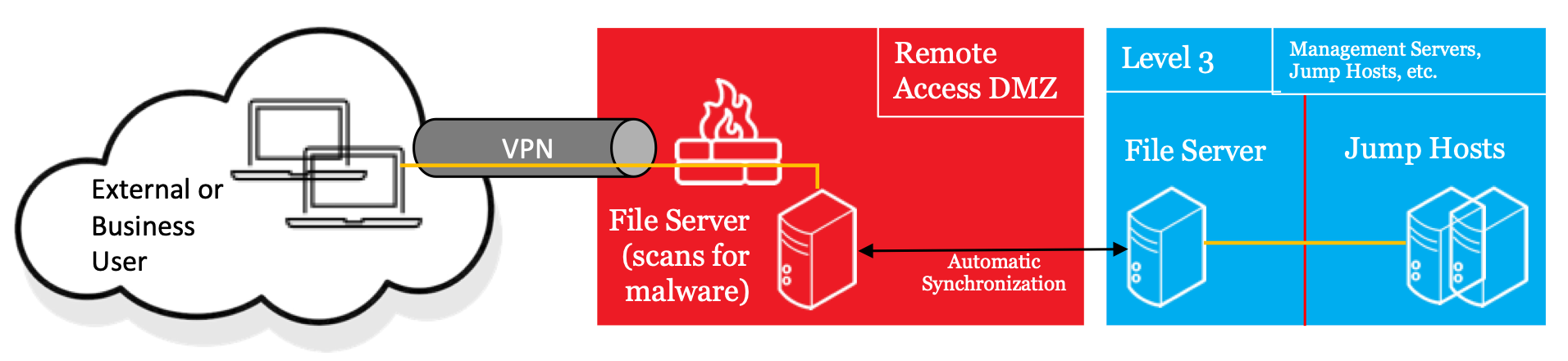

- 应提供一种安全机制,以便在检查恶意软件时将文件传入和传出 ICS 网络。

- ICS 系统应该有专门的基础设施,例如不依赖于业务网络的防病毒和补丁系统。

- 应监控和记录所有进出控制网络的通信。

随着越来越多的供应商利用基于云的管理系统,从业者需要发展他们的 ICS 架构。必须与云通信的设备应放置在单独的专用区域中,将其网络访问限制为仅对其基于云的控制器和它们必须与之通信的本地系统进行访问。

此处提供的指南仅介绍了 ICS 网络安全最佳实践的一小部分。除了架构标准之外,安全从业人员还需要考虑一些控制措施,随着新功能需求和新技术不断进入等式,ICS 网络安全领域将不断发展。尽管如此,久负盛名的普渡模型经受住了时间的考验,提供了有关风险的想法和通用词汇,这些知识为当今许多受到关注的出版物和模型提供了信息。

随着我们关于 ICS 网络安全系列的继续,我们将深入研究具体的安全措施,包括在执法边界实施和配置非军事区的最佳实践。

专业术语

| 客户关系管理 (CRM) | CRM 系统是一个中央存储库,企业可以在其中存储客户和潜在客户数据、跟踪客户交互并与同事共享此信息。 它允许企业管理与客户的关系,从而帮助企业发展。 |

| 安全运营中心 (SOC) | 一个专用的集中式站点,用于监控、评估和保护企业信息系统(网站、应用程序、数据库、数据中心和服务器、网络、桌面和其他端点)。 |

| 人机界面 (HMI) | 人机界面 (HMI) 是特定设备或软件应用程序的功能或组件,它使人类能够与机器互动和互动。 在 ICS 中,HMI 通常是将用户连接到机器、系统或设备的屏幕或触摸屏。 |

| 可编程逻辑控制器 (PLC) | 一种固态控制系统,具有用户可编程存储器,用于存储指令,以实现特定功能,例如 I/O 控制、逻辑、定时、计数、三模式 (PID) 控制、通信、算术和数据和 文件处理。 |

| 远程终端单元 (RTU) | 远程终端单元 (RTU) 通常部署在工业环境中,是一种多用途设备,用于远程监视和控制各种设备和系统以实现自动化。 它的用途与可编程逻辑电路 (PLC) 相似,但程度更高。 RTU 被认为是独立的计算机,因为它共享相同的核心组件:处理器、内存和存储。 随后,它可以用作其他设备的智能控制器或主控制器,共同实现工业过程的自动化。 |

| 智能电子设备(IED) | 工业控制系统随处可见,例如监控和数据采集 (SCADA) 或分布式控制系统 (DCS),IED 是添加到 ICS 以实现高级电力自动化的设备。 IED 是许多工业过程中使用的功率调节的一部分,例如控制断路器、电容器组开关和电压调节器。 这些设置由设置文件控制。 文件的创建和测试是 IED 涉及的最大任务的一部分。 |

| 工业物联网 (IIoT) | 传感器、仪器、机器和其他设备联网在一起并使用互联网连接来增强工业和制造业务流程和应用程序。 |

原文:https://www.sans.org/blog/introduction-to-ics-security-part-2/

- 184 次浏览

【工业控制系统】ICS 安全简介第3 部分

远程访问最佳实践

远程访问连接对 ICS 的重要性

在互联网出现之前,大多数组织的 ICS/OT 环境是“隔离的”,这意味着它没有与外部网络的连接。因此,网络安全措施并不是 ICS 的主要考虑因素。然而,正如本系列的第一部分所讨论的,必须克服这种思维方式在互联网时代的持续存在,因为 ICS 环境现在更加互联并依赖于实时操作数据。随后,它们已成为威胁团体的高价值目标。

与 ICS 进行远程访问连接的好处是如此显着,以至于许多组织现在在日常运营中依赖这些类型的连接。例如,当一个组织需要检查、重新编程或更新其 ICS 时,将供应商技术人员从另一个地点派往现场远不如让技术人员远程连接到设备以立即执行工作而无需旅行费用。对于位于远程现场站点的 ICS 的持续管理,远程访问也更可取,因为它使一名技术人员能够管理多个站点,从而最大限度地提高他/她的效率。

因此,与 ICS 的远程连接将继续存在。不幸的是,它们是近年来几次成功的、备受瞩目的网络攻击的关键因素,包括 2014 年的蜻蜓攻击、2015 年的乌克兰电网攻击和 2021 年的奥兹马尔事件。

但是,对于远程连接到 ICS,可以遵循一些最佳实践,这些实践可以大大降低攻击成功的可能性,并确保在获得关键操作技术的访问权限之前发现并阻止威胁参与者。

普渡企业参考架构中的远程访问

澄清一下,我们所指的远程连接是从 Internet 和/或组织的业务网络到其 OT 环境的连接。这些连接提供了对位于 Purdue Enterprise Reference Architecture 的第 3 级及以下的设备的访问,我们在本系列的第二部分中对此进行了深入介绍:

| PURDUE级别 | 描述 | 例子 |

| 第 5 级:企业网络 | 支持单个业务部门和用户的企业级服务。 这些系统通常位于企业数据中心。 |

服务器提供: 企业活动目录 (AD) |

| 第 4 级:业务网络 | 本地站点业务用户的 IT 网络。 连接到企业广域网 (WAN) 和可能的本地 Internet 访问。 直接 Internet 访问不应低于此级别。 | 商务工作站 本地文件和打印服务器 本地电话系统 企业 AD 副本 |

| IT/OT BOUNDARY (DMZ) | ||

|

3级: 全站监督 |

对站点或区域的监控、监督和运营支持。 | 管理服务器 人机界面 (HMI) 报警服务器 分析系统 历史(如果适用于整个站点或区域) |

| 2级:地方监督 | 对单个过程、单元、生产线或分布式控制系统 (DCS) 解决方案进行监控和监督控制。 将流程彼此隔离,按功能、类型或风险分组。 | 人机界面 报警服务器 过程分析系统 历史学家 控制室(如果范围为单个过程而不是站点/区域) |

| 级别 1:本地控制器 | 提供过程、单元、生产线或 DCS 解决方案的自动化控制的设备和系统。 现代 ICS 解决方案通常结合 1 级和 0 级。 | 可编程逻辑控制器 (PLC) 控制处理器 可编程继电器 远程终端单元 (RTU) 特定过程的微控制器 |

| 0 级:现场设备 | 用于电池、生产线、过程或 DCS 解决方案的传感器和执行器。 通常与 1 级结合使用。 | 基本传感器和执行器 使用现场总线协议的智能传感器/执行器 智能电子设备 (IED) 工业物联网 (IIoT) 设备 通信网关 其他现场仪表 |

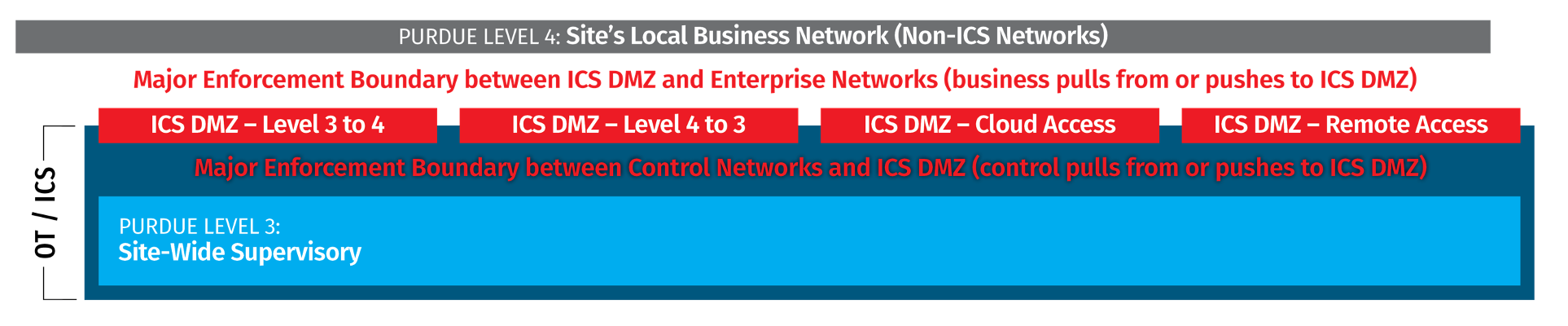

理想情况下,到 ICS 的远程连接应该通过 IT 和 OT 段之间的非军事区 (DMZ),在本系列的这个版本中,我们将仔细研究安全远程访问架构。 防火墙、身份验证服务、跳转服务器和文件服务器都在安全地进行这些连接方面发挥着至关重要的作用。

在根据最佳实践构建的环境中,我们建议由位于 3 级和 4 级交界处的服务器组成的多个 DMZ,每个专用于特定目的。 DMZ 服务包括托管远程访问连接、管理云连接、作为进入 OT 的 IT 网关,以及作为从 OT 进入 IT 环境的网关。 这些服务器协同工作以适应远程用户可能需要的每个功能,同时执行对 OT 环境的最低权限访问策略。

Multiple DMZs are recommended to control communication into and out of the OT network

通过 DMZ 与 ICS 进行远程访问连接的最佳实践

在可能的情况下,技术人员的远程连接应通过将 IT 环境(即业务网络)连接到 OT 环境的 DMZ 集中起来。 这为管理员和安全从业人员提供了最大的可见性、最佳的活动跟踪和记录,以及对远程访问 OT 环境的所有用户的身份验证和访问控制。

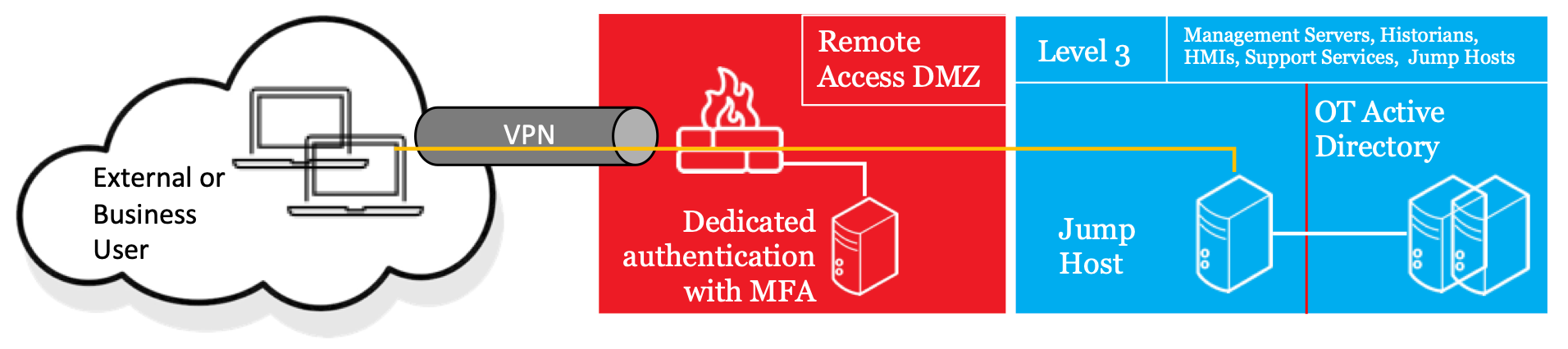

OT 员工的远程连接应该需要两个单独的步骤:与 ICS DMZ 建立 VPN 连接,然后通过跳转主机(或跳转服务器)使用强化远程桌面 (RD) 进行第二次连接,该主机提供仔细控制、基于角色的访问 OT 系统。

Components of secure remote access for ICS networks

以下部分介绍了通过 DMZ 将连接配置到 ICS/OT 环境的各种单独组件。

认证(Authentication)

首先,管理员应确保需要远程访问的每个人都使用命名帐户进行连接;任何共享帐户都不应用于此目的。远程访问用户只应被授予对启用他们必须执行的任务的系统的访问权限,仅此而已。

远程 OT 用户应使用专用远程访问帐户(理想情况下,这些不是 OT 域帐户)通过多因素身份验证 (MFA) 对 VPN 服务器进行身份验证。一旦连接到 VPN,应该只允许远程用户连接到跳转主机或安全文件传输机制。连接到这些服务时,远程用户将进行第二次身份验证,这次使用的是 OT 域凭据。在这两个阶段,管理员都应该记录和监控登录活动,在多次失败的身份验证尝试后锁定帐户,并终止会话持续不活动。

Secure authentication to control networks

在 DMZ 的 OT/ICS 端(通常位于 Purdue 模型的第 3 级)拥有一个 Active Directory (AD) 域是此授权序列的关键组成部分。此域应专用于 ICS,不得以任何方式连接到公司 Active Directory。它通常放置在具有强制边界的专用 3 级子网中,以控制进出 AD 的通信。在此 Purdue 级别部署 AD 服务器具有许多优势,包括:

- 管理和执行 ICS 中所有 Windows 资产的安全策略

- 作为身份验证的中央来源,因此不必在每个单独的设备上管理本地帐户

- 管理角色(使用 AD 组)以促进对用户活动的精确控制

- 集中创建、修改和删除帐户

- 集中记录所有 Windows 活动,包括身份验证

- 跳转服务器认证和权限设置

虽然在 OT 网络中使用 AD 无疑会通过扩大攻击面来增加风险,但它所支持的额外安全功能使得这种权衡是值得的。为了降低这种风险,Active Directory 应由对 Active Directory 有深入了解的训练有素的员工管理。不要害怕利用组织 IT 管理员的 AD 知识和经验。

跳转主机

对于下一步,应授予技术人员使用基于角色的访问权限访问跳转主机的权限。管理员可以使用 OT 域组强制执行此措施,这些域组仅授予对远程用户执行工作所需的系统和应用程序的访问权限。

跳转主机在超越身份验证的安全远程连接中发挥着重要作用。执行边界应限制与跳转主机之间的通信。每个角色的跳转主机应该只能与该角色管理的设备进行通信。这些服务器还应禁止用户在其工作站上运行任何软件或从其传输任何数据(例如,应在本地安全策略中禁用驱动器和剪贴板重定向)。相反,远程连接所需的所有软件和数据都应预先安装在跳转主机本身上。

Jump host communications for secure remote access

对于必须随身携带数据的一小部分,管理员应该创建安全的方法来扫描和清理传入和传出 OT 网络所需的数据。文件传输部分对此进行了更详细的讨论。

文件传输

ICS 系统的远程管理,无论是来自业务网络还是 Internet,通常都需要将文件传入和传出 OT 环境。文件传输到 OT 的示例包括软件更新和补丁、防病毒更新、配置更改、项目文件和其他文档。来自 OT 环境的数据可能包括日志和诊断信息或系统备份。下单和确认等交易数据经常以两种方式传输。

通过远程连接保护文件传输的方法在概念上类似于技术人员在亲自访问 ICS 环境时需要使用 USB 驱动器传输文件时使用的“浸羊”方法。这种方法要求技术人员首先将 USB 驱动器插入该位置的服务器,扫描 USB 驱动器上的所有文件并将“清理”的文件复制到插入服务器的另一个 USB 驱动器。然后,技术人员取出“清洁过的”USB 驱动器并使用它将文件传输到特定的 ICS 系统。

要通过远程连接执行相同的任务,管理员应在 DMZ 中设置文件服务器,配置一个只写文件夹和一个只读文件夹,并配备一个或多个防病毒扫描工具。远程用户将文件上传到服务器使用防病毒实用程序扫描它们的只写文件夹,然后将文件复制到位于 3 级的单独服务器上的只读文件夹。然后远程用户可以使用“清理” 文件中的只读文件夹并在 OT 网络中使用它们。使用相同的过程将文件移出 OT 环境。理想情况下,管理员应为每组远程用户设置多组写入和读取文件夹,并根据在 OT 域内管理的角色分配权限。

最终,管理员的目标是避免直接远程访问 OT 环境,确保对所有传输的文件进行恶意软件扫描,并使用文件夹权限防止文件服务器成为单个开放存储库。

直接连接最佳实践

绕过通过 DMZ 的路径并从 Internet 直接连接到 ICS 的远程访问会带来更大的风险,SANS 研究所强烈建议管理员尽可能禁止这些类型的连接。然而,这并不总是可能的。例如,第三方承包商可能在他们自己的系统上运行极其昂贵的客户端软件,用于对现场控制器进行编程。在这些情况下,购买另一个许可证来安装在客户端的跳转服务器上是不可行的,而是需要直接连接到 OT 环境。虽然这种做法风险更大,因此考虑到这些承包商系统可能连接到许多不同组织的网络,因此不明智,但管理员可以采取一些步骤,在没有其他选择的情况下尽可能确保直接连接的安全。

首先,从管理的角度来看,组织应创建需要管理层批准的流程,以提供对 OT 网络的直接远程访问。考虑到被访问设备的操作重要性,管理层应该了解每个授权的远程连接。

从管理的角度来看,仍应要求这些远程用户连接到 VPN 并如上所述进行身份验证,所有通信都通过远程访问 DMZ。与第三方签订的合同应要求他们对其设备采取合理的安全预防措施。措施包括使用专门用于此目的的设备(即从未用于访问 Internet)、限制谁可以登录以及可以执行哪些程序,以及运行反恶意软件。连接到 VPN 后,应为设备分配一个静态 IP 地址,以便 DMZ 防火墙可以将其访问限制为仅访问设备执行特定任务所需的主机和端口。

在可能的情况下,应添加额外的控制以确保 VPN 登录(无论是访问跳转服务器还是直接连接)只有在登录源自受信任的 IP 地址时才会成功。例如,可以维护属于授权供应商和员工的 IP 地址列表以及组织拥有的地址,以进一步限制访问。

防止未经授权的远程访问

前面的部分讨论了在 ICS 中构建安全远程访问连接,但不幸的是,这些措施有时会被用户和承包商绕过。在这些情况下没有恶意; ICS 供应商希望(有时需要)24/7 全天候访问他们的设备以进行监控,因此他们的人员可能会建立未经授权的连接以启用该访问。内部员工技术人员也可能出于不同原因设置未经授权的连接,例如利用通用 Internet 热点。在典型的场景中,现场技术人员可能需要在冬季中期解决控制室中的 OT 服务器问题(或提前知道他/她需要在凌晨 2 点进行更改)。在这些情况下,技术人员可能会将热点连接到该服务器,以便他/她可以在床边进行所需的更改并保持温暖,而不是在寒冷中跋涉穿过营地到服务器机房。

不管它们的起源如何,这些连接的意外后果是它们为恶意行为者可以利用的组织的安全措施提供了捷径。为防止这种情况发生,管理员应与供应商确认他们没有设置任何未经授权的连接,并且今后也不会这样做。在现场时,管理员应注意以下类型的未经授权的连接:

- 蜂窝调制解调器/热点(设备),

- 拨号调制解调器,

- 未经授权的 ISP 连接,

- 通过以太网、无线、MPLS 或 VPN 直接连接到供应商网络。

为了解决用户或供应商对安全协议的不耐烦,管理员必须在有效的安全性和易用性之间取得平衡。如果供应商人员需要自己的 ICS 远程访问连接,请确保他们真正获得授权,并实施适当的访问控制,遵守最小权限和零信任原则,以便这些用户只能执行他们要求的任务。如果可能,默认禁用这些连接并仅在需要时手动启用它们。与供应商合作,找出他们的要求并构建一个合适的解决方案,其中包括适当的安全控制。如果供应商需要专用连接进行监控,请确保它通过远程访问 DMZ 运行,并且仅限于网络的单个网段,如果可能的话,通过跳转服务器。

最终,这项任务归结为对员工和供应商进行教育,并制定明确的政策供他们遵循。然而,即使有明确的政策和沟通,也无法替代目视检查。四处寻找未经授权的连接——站点越远,越有可能存在未经授权的远程连接。

结论

无可否认,在 DMZ 进行远程连接的首选方法比技术人员习惯的方法涉及更多的身份验证步骤,因此执行所有这些步骤可能会遇到 OT 员工缺乏热情的情况。常规的改变很少容易,但远程用户必须购买额外的安全措施。

获得利益相关者认可的一种方法是通过类比。为了工作场所的安全,工业环境中的工作人员定期参加安全会议并穿戴个人防护设备。将这些措施与安全远程访问连接所需的步骤联系起来有助于让远程用户相信它们的重要性。此外,要求远程用户在三天内完全采用他们的新习惯,然后重新评估他们的情况可能会非常有效。这个间隔可能看起来很短,但我们发现它足以让远程用户熟悉新的例程。

关于 ICS 远程访问连接的最后一些指导:

应用最新补丁 - 远程访问系统可从 Internet 访问,必须始终可用,并用于为外部各方提供对受保护网络的访问,使其成为非常有吸引力的目标。使用最新补丁使它们保持最新状态可以减少您对已知漏洞的暴露。

教育员工——为需要远程访问的用户提供有针对性的培训,并确保传达始终遵循所需步骤的重要性。

此外,关键基础设施安全局 (CISA) 为“配置和管理工业控制系统的远程访问”[1] 提供了指导。尽管它于 2010 年发布,但该指南在今天仍然非常重要。 CISA 推荐的关键最佳实践是:

- 进行正式的威胁和风险评估

- 消除与关键运营资产的所有直接连接

- 超出默认方式的安全调制解调器访问

- 使用 DMZ 隔离业务和控制架构

- 建立用户特定的认证服务器

- 为所有远程访问创建安全保证策略

- 仅使用完整的隧道加密技术

- 使用特定于远程访问元素的密码策略

- 尽可能使用多因素身份验证

- 使用基于角色的授权级别

- 使用专用硬件和软件来支持远程访问解决方案。

ICS 的远程访问连接将继续存在,因为它们为组织提供了一长串好处。对于管理员而言,遵循保护远程连接的最佳实践所需的步骤可能看起来同样长,但重要的是要记住,任何组织都不能承受这些连接被恶意行为者利用的代价。遵循最佳实践是一条很好的路线,但它仍然是有效 ICS 网络安全的关键组成部分。

在本系列的第四部分中,我们将研究跨 IT/OT 边界的安全通信。企业比以往任何时候都更有理由允许跨此边界传输数据,但保持边界安全同样重要。

Sources

- [1] https://us-cert.cisa.gov/sites/default/files/recommended_practices/RP_Managing_Remote_Access_S508NC.pdf

About Stephen Mathezer

- Check out Stephen's bio, ICS contributions, and see his upcoming ICS410 course teaches here.

原文:https://www.sans.org/blog/introduction-to-ics-security-part-3/

- 120 次浏览

【工业控制系统】深入了解 ICS612:ICS 网络安全:第 1 部分

降落飞机

我认识一家生产工厂的首席执行官,我们就叫他比尔吧,他希望他的关键团队成员真正了解他的运营团队每天为实现生产目标而承受的压力。比尔还希望他的经理和支持人员能够理解“让它发生”和“看着它发生”之间的区别。换句话说,他希望他的团队能够认识到认为自己有技能和知道自己有技能之间的区别,并坚定地理解如果只有“教育知识”而不是“知识结合起来”会有不同的结果有经验。”

比尔做了什么来灌输这一课?他为他的 10 名主要员工购买了一小时的飞行课程。

什么?飞行课?为什么?

首先,正如比尔解释的那样,如果没有背景或先前的经验,指导某人完成一项任务并不容易。如果你期待一个成功的结果,你需要重新设定你的期望,有目的地让他们接触相关的经验,并在他们完成现实世界的场景时指导他们。飞行就是一个很好的例子。看起来很简单,教练有一个精确的飞行控制副本,并坐在学生旁边告诉他或她该做什么。但是,在学生有足够的技能和经验来纠正自己的错误并最终降落飞机之前,教练最终会接管飞行控制并确保他们不会遇到麻烦。

所以比尔基本上用一小时的飞行场景来灌输一个教训,即如果学生缺乏经验,即使是经验丰富的飞行教练也无法指导学生完成降落飞机等复杂场景。从学生的角度来看,他们可能认为他们对飞行控制有足够的了解,他们甚至可能已经练习过连接到计算机模拟的控制轭。但他们很快就会发现,要成功降落飞机,知识必须与相关经验相结合,而且很多情况下不能模拟经验。相关经验是……嗯,相关的。

那么,如何获得相关经验呢?

为了回答这个问题,让我们谈谈什么是“相关”体验。我们必须首先看看工厂或工厂是如何建造和组织的,以创造一种盈利的产品。工厂或工厂由原始设备制造商 (OEM) 设备的集合组成,这些设备经过设计和整合以生产产品或控制最终成为消费品的过程。我们可以使用从生产牙膏到精炼汽油的任何例子。现代世界的这些奇迹确实是令人着迷的艺术作品,每一个都有自己的权利。在过去三年的职业生涯中,我一直对事物的制造方式充满好奇。

直到最近,我们才以网络安全进入我们词汇的方式将机器连接在一起。多年来,控制规则并未发生根本性变化,但连接性的变化迫使我们将网络安全技能添加到我们的工具包中。

在大多数情况下,原始设备制造商已经创建了自己的专业类型的机械或设计了基于在创建特定产品或控制特定过程方面拥有专业知识或经验的解决方案。例如,一个 OEM 可能完全了解如何填充牙膏管或将液体放入瓶中,而另一个 OEM 可能具有加热和混合所有成分以制造牙膏的专业知识。但是每个 OEM 都缺乏做对方做的事情的专业知识或经验。我们还必须了解,虽然 OEM 知道自己的机械设计,但最终客户将获得不同类型的体验,包括学习如何操作、维护和排除设备故障。 OEM 必须在设计设备时考虑到客户的不同但同样重要的观点,同时培养自己团队的技能,以尽可能高效地执行其特定任务。例如,OEM 的培训方案可能会教授诸如如何编码或如何确定控制阀尺寸等技能。另一方面,如果最终用户学习如何调整和调整机器或解决电气问题,他们的培训可能更有意义。

为什么这个故事很重要?它回到了获得相关经验将导致成功的前提。例如,我曾为多家机械 OEM 工作,我在这方面的相关经验是了解如何设计控制系统来控制某些过程。我需要获得的经验是了解控制阀如何响应物理阀的尺寸和响应。这涉及了解控制系统的响应并将正确的控制元件组合在一起,以便操作员可以输入他们想要的设定点,并且物理机械将以可预测和一致的方式响应。

将我的相关经验与操作员的经验进行对比。操作员需要了解如何设置控制设定点的值以及机器如何响应,如何输入和调整这些关键参数,以及如何响应警报条件。例如,如果操作员正在制作烘焙食品,并且要求他们了解甘蔗糖和甜菜糖之间的烹饪和口味差异,他们将需要知道如何调整机械参数,以使产品的味道相同,而无论其类型如何。用的糖。对我来说,作为与 OEM 制造商合作的人,我几乎不知道有不同种类的糖,我当然不知道当你用任何一种甜味剂烘烤时有什么区别。

这些各自的相关经验是不同的,但两者都是取得成功所必需的。我们当然可以理解,并不是所有的经历对每个演员都是平等的或相关的。在 ICS 网络安全培训方面也是如此。与您的培训相关的经验最终取决于您在何种环境中工作以及获得成功所需的技能。

ICS 网络安全深入研究

所以现在让我们谈谈我们希望通过 SANS ICS612:ICS 网络安全深度课程实现的目标和学习经验。所有课程的合著者都认为,我们需要提炼安全从业人员在生产或运营环境中会发现的系统类型,并让学生接触动手实验室,为他们提供操作、维护、监控、故障排除的相关经验,响应、恢复和保护工业领域的共同元素。例如,如果有人问我在我遇到的 90% 的工厂或工厂中发现了哪些共同元素,我会将这些共同元素分类如下:

- 实时嵌入式控制系统,如可编程逻辑控制器 (PLC),可控制某些机器或过程

- 数字和模拟输入/输出子系统

- 基于协议的“智能”传感器和阀门(例如,Ethernet/IP、Highway Addressable Remote Transducer [HART]、DeviceNet、Profibus DP、Profibus PA 等)

- 过程可见性元素,例如电子操作员界面 (EOI)、人机界面 (HMI),有时还有监控和数据采集 (SCADA) 系统

- 过程数据存储,如 Historian 或本地过程趋势数据库

- 网络设备可以是传统的基于以太网的协议和一些实时控制标准,如以太网/IP、Modbus、Profibus 等。

- 安全控制,例如防火墙、监控系统等。

上面的列表是对常见元素的高级分类,虽然不详细,但有助于确定可能需要的培训的主要领域。在您的培训中应考虑这些类别,因为您很可能会在工业环境中遇到这些类型的技术。

当我们开发 ICS612 时,我们决定每个学生都必须通过参与动手实验来获得经验。我们认为这将为学生提供相关经验,并使他们在课程结束时能够自信地发现问题并恢复工厂运营。当然,如果我们希望我们的学生恢复工厂运营,我们需要创建一个工厂。因此,我们创建了一个环境,让学生使用 PLC、网络 I/O、EOI、HMI 服务器、Historian 服务器和其他支持元素(如远程连接技术和工作工业非军事区)构建一个工作咖啡工厂。这使我们能够与学生一起研究每个元素,并最终在一个真正代表由复杂系统组成的系统的“系统系统”模型中。

了解如何对常见工业资产进行编程和操作是 ICS612 的基本必要组成部分,但我们认为如果不通过资产攻击实验室工作,这门课程将是不完整的。在工业生产环境中发现的每项资产都有不同的漏洞,了解如何构建和保护这些关键资产至关重要。动手攻击实验室经过精心设计,可以展示这些资产的优势和劣势。我们认为,工业网络安全课程的正确组合需要学习如何让资产在正常运行条件下工作,通过实验室练习保护资产,并通过攻击实验室发现漏洞。了解如何防守和进攻不仅有趣,而且非常重要。

正如我之前提到的,课程在第五天达到高潮,其中的场景涉及一家倒闭的咖啡厂。每个学生都应该让他或她的工厂部分启动并运行。随着咖啡工厂的一部分得到修复,我们鼓励学生互相帮助,让工厂的一部分得到修复。众所周知,网络安全是一项团队运动(这使得在虚拟环境中的培训更加困难)。一旦我们真正解决了故障模式,真正的故障排除就开始了。学生很快就会明白,在真实设备上工作与模拟环境有很大不同。当电机无法启动、保险丝熔断并且您闻到烟味时,或者由于继电器触点不工作而导致灯指示不正确时,您从解决问题中获得的冒险和信心会建立在计算机模拟之外.我们第五天的学生与第一天的学生有很大不同。他们获得了相关的 ICS 网络安全经验,可以立即在他们的工作环境中使用。我们的目标是提供培训,使从业者能够在现实世界中立即使用他们的 ICS612 课堂培训。 ICS612 校友的反馈始终与我们的目标相呼应,即他们的培训是相关的,让他们在工业运营环境中感到更加自信和有效。

那么比尔的 10 名工作人员的一小时飞行体验是怎么出来的呢?他说,参与者的经历将永远改变他们认为自己知道某事而不是真正知道自己知道某事的观点。问问自己,如果你必须将你的模拟飞行技能放在一架真正的飞机上,你对降落飞机有多大信心?

这一切都表明,知识和正确的经验是任何事情成功的关键。作为旁注,比尔实验的 10 名参与者中的一名后来成为了飞行员、飞机所有者,甚至拥有了自己的跑道!

哦,是的,顺便说一句,我也是一名私人飞行员。

在我的下一篇博客中,我将深入探讨 ICS612 的学习目标:深入 ICS 网络安全,更具体地说,为什么我们选择用“破碎”的咖啡工厂来挑战我们的学生,以加强我们在期间磨练的所有技能我们上课的前四天。

原文:https://www.sans.org/blog/a-look-into-ics612-ics-cybersecurity-in-depth…

本文:

- 54 次浏览

工业物联网

工业控制系统(ICS)是一个通用术语,涵盖多种类型的控制系统,包括监控和数据采集(SCADA)系统,分布式控制系统(DCS),和其他较小的控制系统配置,如经常在工业部门和关键基础设施中用到的防滑安装的可编程逻辑控制器(PLC)。ICS通常使用于电力,水利,石油和天然气,化学,运输,制药,纸浆,食品和饮料以及离散制造(例如,汽车,航空和耐用品)和造纸等行业。

控制系统对于经常高度重视的美国关键基础设施的运行至关重要互连和相互依赖的系统。重要的是要注意,大约90%的国家的关键基础设施是私人拥有和经营。联邦机构也经营许多的上述工业流程;其他例子包括空中交通管制和材料处理(例如,邮政服务邮件处理)本节提供了SCADA,DCS和PLC系统,包括典型的架构和组件。介绍几个图表来描述通常在每个系统上找到网络连接和组件,以便于理解这些系统。

-

SCADA,DCS和PLC的概述

SCADA系统是高分布式系统,经常用于控制地理上分散的资产,分散在数千平方公里,其中集中的数据采集和控制至关重要到系统操作。它们用于配水系统,如配水和废水

收集系统,油气管道,电网和铁路运输系统。一个

SCADA控制中心长期对现场进行集中监控

通信网络,包括监控报警和处理状态数据。基于信息

从远程站接收到的,可以将自动化或操作者驱动的监控命令推送到

远程站控制设备,通常被称为现场设备。现场设备控制本地

诸如打开和关闭阀门和断路器的操作,从传感器系统收集数据,以及

监控当地环境的报警条件。

DCS用于控制工业过程,如发电,油气炼油,

水和废水处理,以及化学,食品和汽车生产。 DCS集成为

一个控制架构,包含监督多个集成子系统的监督级别的控制

它们负责控制本地化流程的细节。产品和过程控制

通常通过部署反馈或前馈控制环来实现,其中关键产品和/或

工艺条件自动保持在所需的设定点附近。完成所需

产品和/或工艺公差在指定的设定点附近,具体的可编程控制器(PLC)

被用于现场,PLC上的比例,积分和/或差分设置被调整到

提供期望的公差以及过程紊乱期间的自校正速率。使用DCS

广泛地在基于过程的行业。

PLC是基于计算机的固态设备,用于控制工业设备和工艺。而

PLC是整个SCADA和DCS系统中使用的控制系统组件,它们通常是

较小的控制系统配置中的主要组件用于提供监管控制

汽车装配线和发电厂吹灰器控制等离散工艺。 PLC是

广泛应用于几乎所有的工业过程。

基于过程的制造业通常利用两个主要过程:

连续制造流程。这些过程连续运行,通常是过渡

制作不同档次的产品。典型的连续制造工艺包括燃料

或在发电厂中的蒸汽流,炼油厂中的石油,以及化学工厂中的蒸馏。

批量生产流程。这些过程具有不同的处理步骤

一定数量的材料。有一个明确的开始和结束步骤,批处理过程有可能

在中间步骤中进行短暂的稳态操作。

离散制造业通常在单个设备上进行一系列步骤

创造最终产品。电子和机械零件组装和零件加工是典型的

这种行业的例子。

基于过程和离散的行业都使用相同类型的控制系统,传感器和

网络。一些设施是离散和基于过程的制造业的混合体。

虽然在分销和制造业中使用的控制系统在运行中非常相似,

他们在某些方面是不同的。主要区别在于DCS或PLC控制的子系统

通常位于较为狭窄的工厂或植物为中心的地区,与之相比

地域分散的SCADA现场。 DCS和PLC通信通常使用

局域网(LAN)技术通常比较可靠和高速度

SCADA系统使用的长途通信系统。实际上,SCADA系统是

专门设计用于处理诸如延迟和数据丢失等长途通信挑战

由使用的各种通信媒体构成。 DCS和PLC系统通常采用更大的程度

的闭环控制比SCADA系统,因为工业过程的控制通常更多

比分销流程的监督控制复杂。可以考虑这些差异

本文件的范围微乎其微,重点是信息技术(IT)的整合,

这些系统的安全性。在本文档的其余部分,SCADA系统,DCS和

PLC系统将被引用

- 170 次浏览

【SCADA】什么是SCADA(监控和数据采集系统)?

SCADA能用于那里?

SCADA(监控和数据采集)是一个以现代行业为核心的工业自动化控制系统,包括:

- 能源

- 食品与饮品

- 制造业

- 油和气

- 功率

- 回收

- 运输

- 水和废水

还有很多

SCADA系统由私营公司和公共部门服务提供商使用。 SCADA在许多不同类型的企业中工作良好,因为它们可以从简单的配置到大型,复杂的项目。

无论您在当今世界看到的任何地方,还有一些类型的SCADA系统在幕后运行,无论是在当地的超市,炼油厂,废水处理厂,甚至是您自己的家。

SCADA系统如何工作?

SCADA系统部署多个软件和硬件元素,允许工业组织:

监控,收集和处理数据

通过HMI(人机界面)软件相互连接并控制诸如阀门,泵,电机等的机器和设备

将事件记录到日志文件中

在基本的SCADA体系结构中,传感器或手动输入的信息发送到PLC(可编程逻辑控制器)或RTU(远程终端单元),然后将其发送到具有SCADA软件的计算机。 SCADA软件分析和显示数据,以帮助运营商和其他工作人员减少浪费并提高制造过程的效率。

有效的SCADA系统可以大大节省时间和金钱。 已经出版了许多案例研究,强调了使用现代SCADA软件解决方案(如点火)的好处和节省。

Basic SCADA Architecture

SCADA的演变

在五十年代,第一台微型计算机首次开发用于工业用途。 20世纪60年代,曾经将小型电脑当成中等尺寸,被用于远程监控和监控。

“SCADA”一词是在20世纪70年代初创造的,而在这十年期间微处理器和可编程逻辑控制器(PLC)的兴起使得企业能够比以往任何时候都更有能力监控和控制自动化流程。

在20世纪80年代和90年代,SCADA再次发展,广泛使用局域网(LAN),使SCADA系统能够连接到其他系统,并引入基于PC的HMI软件。

在20世纪90年代和21世纪初期,结构化查询语言(SQL)数据库成为IT数据库的标准,但SCADA开发人员没有采用。 这导致了控制和IT领域的分歧,随着时间的推移,SCADA技术变得陈旧。

现代SCADA系统

现代SCADA系统允许从世界任何地方访问车间的实时数据。访问实时信息可以让政府,企业和个人对如何改进流程进行数据驱动的决策。没有SCADA软件,如果不是不可能收集足够的数据来进行持续的知情决策将是非常困难的。

此外,大多数现代SCADA设计器应用程序具有快速的应用程序开发(RAD)功能,允许用户相对容易地设计应用程序,即使他们没有丰富的软件开发知识。

将现代IT标准和实践(如SQL和基于Web的应用程序)引入SCADA软件大大提高了SCADA系统的效率,安全性,生产力和可靠性。

利用SQL数据库的功能的SCADA软件比旧的SCADA软件提供了巨大的优势。使用SQL数据库与SCADA系统的一个重要优点是,它可以更轻松地集成到现有的MES和ERP系统中,从而使数据能够通过整个组织无缝流动。

来自SCADA系统的历史数据也可以记录在SQL数据库中,这样可以通过数据趋势更轻松地进行数据分析。

点火HMI / SCADA软件

InductiveAutomation®的点火是一种工业自动化软件平台,许多企业和组织都针对其HMI / SCADA需求进行了切换。

自2010年以来,点火已经安装在70多个国家的数千个地点。其强大而强大的性能使SCADA系统集成商能够满足客户的需求,而成本低于其他SCADA软件解决方案。

以下是更多企业选择点火的几个原因:

点火使用现代IT实践,使其与当前的SCADA系统组件兼容。

其独特的授权模式可让用户根据服务器数量支付固定费用。其他SCADA供应商通常为每个客户端或每个标签收费,但Ignition提供无限的客户端和标签。

点火是Web部署的:它可以在几分钟内下载和安装,客户端可以立即启动或更新。

感性自动化的“梦想,做到”的座右铭。是Ignition可以做的完美的体现。虽然它的大胆的声明可能听起来太好,不能成为真实的,但是这个软件的一个演示证明了它真正有多强大。一旦看到可能的话,您将开始想象软件如何适应SCADA需求,并开辟新的可能性。

- 485 次浏览

【SCADA】监控和数据采集(SCADA)详述

监控和数据采集(SCADA)是一种使用计算机,网络数据通信和图形用户界面进行高级过程监控管理的控制系统架构,但使用其他外围设备(如可编程逻辑控制器和离散PID控制器)来连接加工厂或机械。通过SCADA监控计算机系统处理能够监视和发出过程命令(如控制器设定值变化)的操作员界面。然而,实时控制逻辑或控制器计算由连接到现场传感器和执行器的网络模块执行。

SCADA概念被开发为远程访问各种本地控制模块的通用手段,这可以来自不同的制造商,允许通过标准自动化协议访问。实际上,大型SCADA系统已经发展成与分布式控制系统功能非常相似,但使用多种与工厂接口的方式。他们可以控制可以包括多个站点的大规模进程,并且可以在很大的距离上工作。[1]它是最常用的工业控制系统之一,但是有人担心SCADA系统容易受到网络战/网络恐怖袭击的攻击。[2]

内容

1控制操作中的SCADA概念

2使用实例

3个SCADA系统组件

3.1监控电脑

3.2远程终端单元

3.3可编程逻辑控制器

3.4通信基础设施

3.5人机界面

4报警处理

5 PLC / RTU编程

6 SCADA与PLC商业整合

7通信基础设施和方法

8 SCADA架构开发

8.1第一代:“单片”

8.2第二代:“分配”

8.3第三代:“联网”

8.4第四代:“物联网”

9安全问题

10另见

11参考文献

12外部链接

控制操作中的SCADA概念

SCADA系统的关键特性是能够通过各种其他专有设备执行监控操作。

附图是使用计算机控制显示功能制造水平的一般模型。

参考该图,

0级包含现场设备,例如流量和温度传感器,以及最终控制元件,如控制阀。

1级包含工业化输入/输出(I / O)模块及其相关的分布式电子处理器。

级别2包含监控计算机,其将来自系统上处理器节点的信息整理并提供操作员控制屏幕。

3级是生产控制水平,不直接控制过程,而是关注监控生产和目标。

4级是生产调度级别。

1级包含可编程逻辑控制器(PLC)或远程终端单元(RTU)。

2级包含SCADA软件和计算平台。 SCADA软件只在本监控级别存在,因为控制动作由RTU或PLC自动执行。 SCADA控制功能通常限于基本覆盖或监督级干预。例如,PLC可以将通过部分工业过程的冷却水的流量控制到设定点水平,但是SCADA系统软件将允许操作员改变流量的设定点。 SCADA还能够显示和记录诸如流失或高温的报警条件。反馈控制回路由RTU或PLC直接控制,但SCADA软件监控回路的整体性能。

3级和4级传统意义上不是严格的过程控制,而是生产控制和调度的地方。

数据采集从RTU或PLC级开始,并包括根据需要传送到2级SCADA的仪表读数和设备状态报告。然后将数据进行编译和格式化,使得使用HMI(人机界面)的控制室操作员可以作出监督决定来调整或覆盖正常的RTU(PLC)控制。数据也可以提供给历史学家,通常建立在商品数据库管理系统上,以允许趋势和其他分析审计。

SCADA系统通常使用标签数据库,其中包含称为标签或点的数据元素,这些数据元素与过程系统中的特定仪器或执行器相关,例如管道和仪表图。针对这些独特的过程控制设备标签引用累积数据。

使用示例

在办公环境中使用的SCADA远程监视进程的示例

可以使用SCADA概念构建大型和小型系统。这些系统的范围可以从几十到几千个进程循环,具体取决于应用程序。示例过程包括工业,基础设施和基于设施的流程,如下所述:

工业过程包括制造,过程控制,发电,制造和精炼,并且可以连续,批量,重复或离散模式运行。

基础设施流程可以是公共的或私有的,包括水处理和分配,废水收集和处理,油气管道,输配电和风力发电场。

设施流程,包括建筑物,机场,船舶和空间站。他们监控和控制供暖,通风和空调系统(HVAC),接入和能源消耗。

然而,SCADA系统可能存在安全漏洞,因此应对系统进行评估,以确定为减轻这些风险而实施的风险和解决方案。[3]

SCADA系统组件

SCADA系统通常由以下主要元素组成:

监控电脑

这是SCADA系统的核心,收集流程数据,并向现场连接的设备发送控制命令。它是指负责与现场连接控制器进行通信的计算机和软件,它们是RTU和PLC,并且包括在操作员工作站上运行的HMI软件。在较小的SCADA系统中,监控计算机可以由单个PC组成,在这种情况下,HMI是该计算机的一部分。在较大的SCADA系统中,主站可能包括托管在客户端计算机上的多个HMI,用于数据采集的多个服务器,分布式软件应用程序和灾难恢复站点。为了提高系统的完整性,多台服务器通常将配置为双冗余或热备用结构,在服务器发生故障或故障时提供持续的控制和监控。

远程终端单元

更多信息:远程终端单元

远程终端单元(也称为(RTU))在此过程中连接到传感器和执行器,并连接到监控计算机系统。 RTU是“智能I / O”,通常具有嵌入式控制功能,如梯形逻辑,以完成布尔逻辑运算。[4]

可编程逻辑控制器

更多信息:可编程逻辑控制器

也称为PLC,这些连接到过程中的传感器和执行器,并以与RTU相同的方式与监控系统联网。 PLC具有比RTU更复杂的嵌入式控制能力,并以一种或多种IEC 61131-3编程语言进行编程。 PLC通常用于替代RTU作为现场设备,因为它们更经济,通用,灵活和可配置。

通信基础设施

这将监控计算机系统连接到远程终端单元(RTU)和PLC,并且可以使用行业标准或制造商专有协议。使用从监控系统给出的最后一个命令,RTU和PLC都可以在近程实时控制过程中自动运行。通信网络的故障不一定会停止工厂过程控制,并且在恢复通信时,操作员可以继续进行监控。一些关键系统将具有双冗余数据高速公路,通常通过不同路线连接。

人机界面

更多信息:图形用户界面

文件:Scada Animation.ogv

更复杂的SCADA动画显示了四台批量炊具的控制

人机界面(HMI)是监控系统的操作员窗口。它以模拟图形式向操作人员呈现工厂信息,模拟图是被控制的工厂的示意图,以及报警和事件记录页面。 HMI连接到SCADA监控计算机,以提供实时数据来驱动模拟图,报警显示和趋势图。在许多安装中,HMI是操作员的图形用户界面,从外部设备收集所有数据,创建报告,执行报警,发送通知等。

模拟图由线图形和原理图符号组成,用于表示过程元素,或由过程设备的数字照片与动画符号重叠组成。

工厂的监督操作是通过HMI,操作员使用鼠标指针,键盘和触摸屏发出命令。例如,泵的符号可以显示操作员泵正在运行,并且流量计符号可以显示通过管道泵送多少流体。操作者可以通过鼠标点击或屏幕触摸将泵从模拟器切换掉。 HMI将显示管道中流体的流量实时下降。

用于SCADA系统的HMI包通常包括一个绘图程序,操作员或系统维护人员用来改变界面中这些点的显示方式。这些表示可以像在屏幕上的交通信号灯一样简单,其表示现场的实际交通信号灯的状态,或者与表示摩天大楼中所有电梯的位置的多投影仪显示器一样复杂火车在铁路上。

“历史学家”是HMI内的软件服务,可在数据库中累积时间戳的数据,事件和警报,数据库可以查询或用于填充HMI中的图形趋势。历史学家是从数据采集服务器请求数据的客户端。[5]

报警处理

大多数SCADA实现的重要部分是报警处理。系统监视是否满足某些报警条件,以确定何时发生报警事件。一旦检测到报警事件,就会采取一个或多个操作(例如激活一个或多个报警指示器,也可能生成电子邮件或短信,以便通知管理或远程SCADA操作员)。在许多情况下,SCADA操作员可能必须确认报警事件;这可能会停用一些报警指示器,而其他指示灯保持有效,直到报警条件清除。

报警条件可以是明确的 - 例如,报警点是具有基于其他模拟和数字点的值的公式计算的值NORMAL或ALARM的数字状态点 - 或者隐含的:SCADA系统可能会自动监视模拟点中的值是否位于与该点相关联的高位和下限值之外。

警报指示器的示例包括警报器,屏幕上的弹出框或屏幕上的彩色或闪烁区域(可能以与汽车中的“燃料箱空”灯类似的方式行事);在每种情况下,报警指示器的作用是将操作员的注意力集中在系统的“报警”部分,以便采取适当的措施。

PLC / RTU编程

“智能”RTU或标准PLC能够自主执行简单的逻辑过程而不涉及监控计算机。他们采用标准化的控制编程语言,例如IEC 61131-3(包括功能块,梯形图,结构化文本,序列功能图表和指令列表)的5种编程语言的套件,经常用于创建在这些RTU上运行的程序, PLC。与诸如C编程语言或FORTRAN之类的程序语言不同,IEC 61131-3凭借类似于历史的物理控制阵列具有最小的培训要求。这样,SCADA系统工程师就可以执行在RTU或PLC上执行的程序的设计和实现。

可编程自动化控制器(PAC)是一种紧凑型控制器,将基于PC的控制系统的特性和功能与典型PLC的功能相结合。 PAC部署在SCADA系统中,以提供RTU和PLC功能。在许多变电站SCADA应用中,“分布式RTU”使用信息处理器或站台计算机与数字保护继电器,PAC和其他I / O设备进行通信,并与SCADA主机通信以代替传统的RTU。

SCADA和PLC商业集成

自1998年以来,几乎所有主要的PLC制造商都提供了集成的HMI / SCADA系统,其中许多使用开放和非专有通信协议。 许多专门的第三方HMI / SCADA软件包,提供与大多数主要PLC的内置兼容性,也进入市场,允许机械工程师,电气工程师和技术人员自己配置HMI,而无需定制程序 一个软件程序员。 远程终端单元(RTU)连接到物理设备。 通常,RTU将来自设备的电信号转换成数字值,例如开关或阀门的开/关状态,或诸如压力,流量,电压或电流的测量值。 通过将这些电信号转换并发送到设备,RTU可以控制设备,例如打开或关闭开关或阀门,或设置泵的速度。

通信基础设施和方法

SCADA系统传统上使用无线电和直接有线连接的组合,尽管SONET / SDH也经常用于诸如铁路和发电站之类的大型系统。 SCADA系统的远程管理或监控功能通常被称为遥测。一些用户希望SCADA数据通过其预先建立的公司网络传播或与其他应用程序共享网络。尽管早期的低带宽协议的遗留仍然存在。

SCADA协议的设计非常紧凑。许多设计仅在主站轮询RTU时发送信息。典型的传统SCADA协议包括Modbus RTU,RP-570,Profibus和Conitel。除了Modbus(Modbus已经由施耐德电气公司开放,现在由modbus.org管理)之外,这些通信协议都是SCADA供应商特有的,但被广泛采用和使用。标准协议是IEC 60870-5-101或104,IEC 61850和DNP3。这些通信协议被所有主要的SCADA供应商标准化和认可。这些协议中的许多现在包含通过TCP / IP操作的扩展。虽然传统网络规范(如TCP / IP)的使用模糊了传统和工业网络之间的界限,但它们各自的要求完全不同。[6]

随着安全需求的增加(如美国的北美电力可靠性公司(NERC)和关键基础设施保护(CIP)),越来越多的使用卫星通信。这具有基础设施可以自包含(不使用来自公共电话系统的电路)的关键优点,可以具有内置加密,并且可以被设计为SCADA系统运营商所需的可用性和可靠性。早期使用消费级VSAT的经验很差。现代电信级系统提供SCADA所需的服务质量。[7]

RTU和其他自动控制器设备在业界广泛的互操作性标准出现之前被开发出来。结果是开发人员和他们的管理创造了大量的控制协议。在较大的供应商中,也有激励创建自己的协议来“锁定”他们的客户群。自动化协议列表在此汇编。

用于过程控制(OPC)的OLE可以连接不同的硬件和软件,即使在最初不打算成为工业网络一部分的设备之间也可进行通信。

SCADA架构开发

美国陆军培训手册5-601涉及“C4ISR设施的SCADA系统”

SCADA系统通过四代演进如下:[8] [9] [10]

第一代:“单片”

早期的SCADA系统计算是由大型小型计算机完成的。 SCADA开发时常见的网络服务不存在。因此,SCADA系统是不与其他系统连接的独立系统。当时使用的通信协议是严格专有的。第一代SCADA系统冗余是使用连接到所有远程终端单元站点的备用主机系统实现的,并且在主主机系统发生故障的情况下使用[11]一些第一代SCADA系统被开发为运行在数字设备公司制造的PDP-11系列等小型计算机上的“转钥匙”操作。

第二代:“分布式”

SCADA信息和命令处理分布在通过LAN连接的多个站点之间。资料近乎实时分享。每个电台负责一项特殊任务,与第一代SCADA相比,降低了成本。使用的网络协议仍然没有标准化。由于这些协议是专有的,因此开发者以外的人很少知道如何确定SCADA安装的安全性。 SCADA安装的安全性通常被忽视[11]

第三代:“联网”

类似于分布式架构,任何复杂的SCADA都可以简化成最简单的组件,并通过通信协议进行连接。在网络设计的情况下,该系统可以分布在称为过程控制网络(PCN)的多个LAN网络上,并在地理上分开。并行运行的多个分布式架构SCADA与单个主管和历史数据库可以被认为是一种网络架构。这允许在非常大规模的系统中获得更具成本效益的解决方案。

第四代:“物联网”

随着云计算的商业可用性,SCADA系统越来越多地采用物联网技术,大幅降低基础架构成本,增加维护和集成的便利性。因此,SCADA系统现在可以实时地报告状态,并使用云环境中可用的水平尺度来实现比传统可编程逻辑控制器实际可行的更复杂的控制算法。[12] [13]此外,使用诸如物联网技术固有的开放网络协议,比许多分散式SCADA实现典型的专有网络协议的异构混合提供了更易于理解和可管理的安全边界。这种技术的一个这样的例子是通过实施实时控制(RTC)来实现雨水收集的创新方法[需要引用]。

数据的这种分散还需要与传统的基于PLC的程序不同的SCADA方法。当本地使用SCADA系统时,首选方法包括将用户界面上的图形绑定到存储在特定PLC存储器地址中的数据。然而,当数据来自传感器,控制器和数据库(可能是本地或处于不同连接位置)的不同组合时,典型的1到1映射成为问题。解决这个问题的方法是数据建模,一种从面向对象编程中衍生的概念[14]

在数据模型中,在SCADA软件中构建了每个设备的虚拟表示。这些虚拟表示(“模型”)不仅可以包含所表示的设备的地址映射,还可以包含SCADA的其他方面可以使用的任何其他相关信息(基于Web的信息,数据库条目,媒体文件等) / IoT实现。随着事物互联网的复杂性日益提高,传统的SCADA越来越“受限制”,随着通信协议的发展,有利于平台无关的面向服务的架构(如OPC UA),[15]可能更多的SCADA软件开发人员将实施某种形式的数据建模。

安全问题

将电力,石油,天然气管道,配水和废水收集系统等分散设施相结合的SCADA系统设计为开放,稳健,易于操作和维修,但不一定安全。[16]从专有技术转向更标准化和开放的解决方案,以及SCADA系统,办公室网络和互联网之间的连接数量增加,使得它们更容易受到计算机安全性相对较常见的网络攻击的攻击。例如,美国计算机应急准备小组(US-CERT)发布了一个漏洞咨询[17],警告未经身份验证的用户可以从感应自动点火系统下载敏感的配置信息,包括密码散列,利用标准攻击类型,利用Tomcat Embedded网络服务器。安全研究员Jerry Brown在Wonderware InBatchClient ActiveX控件中提交了一个关于缓冲区溢出漏洞的类似建议[18]。两家供应商在公开漏洞发布之前都提供了更新。缓解建议是标准修补方法,需要VPN访问以实现安全连接。因此,一些基于SCADA的系统的安全性已经受到质疑,因为它们被认为可能容易受到网络攻击。[2] [19] [20]

特别是安全研究人员担心:

在一些现有的SCADA网络的设计,部署和运行中,对安全和认证的担心不大

认为SCADA系统通过使用专用协议和专有接口,通过晦涩的方式获益于安全

认为SCADA网络是安全的,因为它们是物理安全的

认为SCADA网络是安全的,因为它们与Internet断开连接

SCADA系统用于控制和监控物理过程,其中例子是电力传输,管道中瓦斯和油的运输,配水,交通信号灯和其他用作现代社会基础的系统。这些SCADA系统的安全性很重要,因为这些系统的妥协或破坏将影响到远离原始妥协的社会的多个领域。例如,由受损的电气SCADA系统造成的停电会对从该来源接收电力的所有客户造成经济损失。安全性如何影响旧的SCADA和新的部署还有待观察。

现代SCADA系统有许多威胁载体。一个是未经授权访问控制软件的威胁,无论是人为访问还是由病毒感染和其他存在于控制主机上的其他软件威胁而有意或意外引起的更改。另一个是分组访问托管SCADA设备的网段的威胁。在许多情况下,控制协议缺乏任何形式的加密安全性,允许攻击者通过网络发送命令来控制SCADA设备。在许多情况下,SCADA用户假设拥有VPN提供足够的保护,不知道可以通过与SCADA相关的网络插孔和交换机进行物理访问来简单地绕过安全性。工业控制供应商建议接近SCADA安全性,如信息安全,利用普遍IT实践的深度战略防御。[21]

SCADA系统在现代基础设施中的可靠功能可能对公共卫生和安全至关重要。因此,对这些系统的攻击可能直接或间接地威胁到公共卫生和安全。这种袭击已经发生,在澳大利亚昆士兰州的Maroochy Shire委员会污水控制系统上进行。[22] 2000年1月承包商安装SCADA系统后不久,系统组件开始运行不正常。泵不需要时运行,没有报警。更严重的是,污水淹没了附近的一个公园,污染了一个开放的地表水排水沟,并流向500米到潮汐渠。当设计协议保持关闭时,SCADA系统正在引导污水阀打开。最初这被认为是一个系统错误。监控系统日志显示,网络攻击造成的故障。调查人员在确定罪犯之前报告了46次不正当的恶意外部干涉事件。攻击是由安装了SCADA系统的公司的不满的前雇员做出的。前雇员希望由公用事业全职雇用,以维持该制度。

2008年4月,评估美国威胁电磁脉冲(EMP)攻击的委员会发布了一个关键的基础设施报告,该报告讨论了SCADA系统对电磁脉冲(EMP)事件的极端脆弱性。经过测试和分析,委员会得出结论:“SCADA系统容易受到EMP事件的影响,所有国家关键基础设施的大量和广泛依赖这些系统对EMP事件后继续运行构成系统性的威胁,重新启动,修复或更换大量分散在地理上分散的系统的必要性将严重阻碍该国从这种袭击中复苏。“[23]

SCADA和控制产品的许多供应商已经开始通过开发用于基于TCP / IP的SCADA网络以及外部SCADA监控和记录设备的专用工业防火墙和VPN解决方案来解决未经授权的访问所带来的风险。国际自动化学会(ISA)于2007年与工作组第四工作组开始正式确定SCADA安全要求。 WG4“专门针对评估和确保工业自动化和控制系统设备的安全弹性和性能所需的独特技术要求,测量和其他功能”。[24]

对SCADA漏洞的兴趣增加,导致漏洞研究人员发现商业SCADA软件的漏洞和更普遍的进攻性SCADA技术呈现给一般安全机构。[25]在电力和煤气公用事业SCADA系统中,有时和无线串行通信链路的大型安装基础的脆弱性在某些情况下通过应用使用认证和高级加密标准加密的无线设备来解决,而不是替换所有现有的节点[26]

2010年6月,防病毒安全公司VirusBlokAda报告第一次检测到在Windows操作系统上运行的SCADA系统(西门子WinCC / PCS 7系统)的恶意软件。恶意软件被称为Stuxnet,并使用四个零日攻击来安装一个rootkit,然后再登录到SCADA的数据库并窃取设计和控制文件。[27] [28]恶意软件还能够更改控制系统并隐藏这些更改。恶意软件被发现在14个系统上,其中大部分位于伊朗。[29]

2013年10月,国家地理局发布了一个名为“美国停电”的文件,涉及对SCADA和美国电网的大规模网络攻击。[30]

另见

DNP3

IEC 60870

Modbus

BACnet

LonWorks

EPICS

参考文献

Boys, Walt (18 August 2009). "Back to Basics: SCADA". Automation TV: Control Global - Control Design.

Jump up to: a b "Cyberthreats, Vulnerabilities and Attacks on SCADA Networks" (PDF). Rosa Tang, berkeley.edu. Archived from the original (PDF) on 13 August 2012. Retrieved 1 August 2012.

Boyer, Stuart A. (2010). SCADA Supervisory Control and Data Acquisition. USA: ISA - International Society of Automation. p. 179. ISBN 978-1-936007-09-7.

Jeff Hieb (2008). Security Hardened Remote Terminal Units for SCADA Networks. University of Louisville.

Aquino-Santos, Raul (30 November 2010). Emerging Technologies in Wireless Ad-hoc Networks: Applications and Future Development: Applications and Future Development. IGI Global. pp. 43–. ISBN 978-1-60960-029-7.

"Introduction to Industrial Control Networks" (PDF). IEEE Communications Surveys and Tutorials. 2012.

Bergan, Christian (August 2011). "Demystifying Satellite for the Smart Grid: Four Common Misconceptions". Electric Light & Powers. Utility Automation & Engineering T&D. Tulsa, OK: PennWell. 16 (8). Four. Retrieved 2 May 2012. satellite is a cost-effective and secure solution that can provide backup communications and easily support core smart grid applications like SCADA, telemetry, AMI backhaul and distribution automation

OFFICE OF THE MANAGER NATIONAL COMMUNICATIONS SYSTEMctober 2004. "Supervisory Control and Data Acquisition (SCADA) Systems" (PDF). NATIONAL COMMUNICATIONS SYSTEM.

"SCADA Systems april 2014".

J. Russel. "A Brief History of SCADA/EMS (2015)".

Jump up to: a b Security Hardened Remote Terminal Units for SCADA Networks. ProQuest. 2008. pp. 12–. ISBN 978-0-549-54831-7.

"SCADA as a service approach for interoperability of micro-grid platforms". Sustainable Energy, Grids and Network. 2016. doi:10.1016/j.segan.2016.08.001.

How The "Internet Of Things" Is Turning Cities Into Living Organisms Retrieved September 16, 2013

"The History of Data Modeling". Exforsys Inc. 11 January 2007.

"CIM and OPC UA for interoperability of micro-grid platforms". Proceeding of the IEEE ISGT 2016 Conference. 6 September 2016.

Boyes, Walt (2011). Instrumentation Reference Book, 4th Edition. USA: Butterworth-Heinemann. p. 27. ISBN 0-7506-8308-2.

"ICSA-11-231-01—INDUCTIVE AUTOMATION IGNITION INFORMATION DISCLOSURE VULNERABILITY" (PDF). 19 Aug 2011. Retrieved 21 Jan 2013.

"ICSA-11-094-01—WONDERWARE INBATCH CLIENT ACTIVEX BUFFER OVERFLOW" (PDF). 13 Apr 2011. Retrieved 26 Mar 2013.

D. Maynor and R. Graham (2006). "SCADA Security and Terrorism: We're Not Crying Wolf" (PDF).

Robert Lemos (26 July 2006). "SCADA system makers pushed toward security". SecurityFocus. Retrieved 9 May 2007.

"Industrial Security Best Practices" (PDF). Rockwell Automation. Retrieved 26 Mar 2013.

Slay, J.; Miller, M. (November 2007). "Chpt 6: Lessons Learned from the Maroochy Water Breach". Critical infrastructure protection (Online-Ausg. ed.). Springer Boston. pp. 73–82. ISBN 978-0-387-75461-1. Retrieved 2 May 2012.

http://www.empcommission.org/docs/A2473-EMP_Commission-7MB.pdf

"Security for all". InTech. June 2008. Retrieved 2 May 2012.

"SCADA Security – Generic Electric Grid Malware Design". Archived from the original on 7 January 2009.

KEMA, Inc. (November 2006). "Substation Communications: Enabler of Automation / An Assessment of Communications Technologies". UTC – United Telecom Council: 3–21.

Mills, Elinor (21 July 2010). "Details of the first-ever control system malware (FAQ)". CNET. Retrieved 21 July 2010.

"SIMATIC WinCC / SIMATIC PCS 7: Information concerning Malware / Virus / Trojan". Siemens. 21 July 2010. Retrieved 22 July 2010. malware (trojan) which affects the visualization system WinCC SCADA.

"Siemens: Stuxnet worm hit industrial systems". Retrieved 16 September 2010.[dead link]

"American Blackout". National Geographic Channel. Retrieved 14 October 2016.

- 1024 次浏览

【工业物联网】SCADA系统评估

介绍

监控和数据采集(SCADA)是一种允许主设备操作员监视和控制分布在各个远程站点之间的进程的系统。

正确设计的SCADA系统通过消除维修人员访问每个站点进行检查,数据收集/记录或进行调整的需要,节省了时间和金钱。使用EPG具有成本效益的远程终端单元和易于使用的主控软件,您可以消除耗时,昂贵的现场访问并控制单个主位置的所有进程。实时监控,系统修改,故障排除,设备寿命延长,自动生成报表。 。 。这些只是今天SCADA系统带来的好处。

SCADA系统提供的其他优点:

降低运营成本

提供系统性能的即时知识

提高系统效率和性能

提高设备寿命

减少昂贵的维修费用

减少故障排除或维修所需的工时(人工成本)

释放人员进行其他重要任务

通过自动生成报告促进监管机构的遵守

和更多 。 。 。

随着技术的不断发展,SCADA系统将被公认为任何处理站点的标准。但是从今天数百个系统提供商可以听到哪一个?什么系统适合您的应用?你会选择与谁合作,为什么?

选择一个可以设计适合您需求的系统的SCADA系统提供商可能是一个压倒性的,令人困惑的任务。对SCADA和数据采集系统的了解甚少或不完整的系统前评估,所做出的决定可能是代价高昂的错误。这些决定常常是基于的。 。 。

价钱:

当供应商渴望获得低投标时,工作和组件的质量受损。然后,供应商将不分青红皂白地寻找仍然可以获利的方法。你得到你所付出的!

专有设备:

不要消除你的选择。专有设备安装为系统的“标准”后,客户可能被扣为人质,被迫付出了高昂的代价。另外,一个封闭的协议使最终用户有更少的选择来集成供应商的未来设备,并且容易受到缺乏支持和由于过时和/或公司关闭而无法替换故障组件的弱点。

过度复杂或定制设备:

系统专家表示许多运营商对其SCADA系统的所有功能进行了“哇”。安装后,系统太复杂,无法理解,操作和支持。您将拥有的是一个非常昂贵的系统运行,而运营商继续工作的老习惯。唯一的诉求是购买昂贵的培训和/或服务合同,这并不总是保证及时和专业的服务。一些SCADA系统已经关闭了几个月,等待单一的技术支持来源到达。尽可能保持简单。

多年经验:

小心。有许多声誉良好的SCADA提供商,拥有多年的经验和丰富的专业知识,设计出过于广泛,昂贵和/或不起作用的系统。许多公司使用这条线,好像它把它们与其余的一样。经验和知识是重要的,但只有在确定什么供应商适合您时才能作为出发点。

销售人员和/或Flashy营销:

良好的销售和营销策略旨在产生“顶尖”,“脚踏实地”的结果。他们可能引诱你或压力,而不是根据影响最佳系统性能的所有因素来配备您做出正确的决定。

这些和其他昂贵的错误可以通过了解,理解和仔细评估您的特定需求来避免。对于某些人来说,这可能意味着撇开这篇文章,然后专注于本文末尾所提到的“要考虑的问题”。对于其他人,SCADA知识很少或没有,您应该阅读并熟悉以下提供的背景信息。

EPG公司公司已经准备了该SCADA系统评估,以帮助您确定什么SCADA或数据采集系统适合您。如果您在审查此评估后有任何问题或意见,请致电800-443-7426,并要求SCADA或数据采集专家。我们服务于20多年的制造系统,节省时间和金钱,易于使用,并提供多年可靠的过程控制。

一个简短的历史

随着遥测技术的出现,SCADA的发展可以追溯到二十世纪初。遥测涉及通过感测实时条件获得的数据的传输和采集。随着电力,电报,电话和无线通信技术的融合,遥控条件的监测变得可能。在上个世纪,更多的工业,如天然气,电力和水务公司,使用遥测系统来监测偏远地区的进程。

SCADA始于六十年代初,作为在主站和远程终端单元(RTU)站之间作为输入/输出(I / O)信号传输的电子系统。主站将通过遥测网络从RTU接收I / O传输,然后将数据存储在主机上。

在七十年代初期,开发了DCS(分布式控制系统)。 ISAS5.1标准将分布式控制系统定义为在功能集成的同时由一个子系统组成的系统,这些子系统可以在物理上分开并且彼此远离。大型制造商和工艺设备利用DCS主要是因为需要大量的模拟控制。

进一步开发使分布式控制系统能够使用比RTU更智能的可编程逻辑控制器(PLC)能够控制站点而不从主站获取方向。

在九十年代后期,SCADA与DCS之间的差异模糊。 SCADA系统具有DCS功能。 DCS具有SCADA功能。系统根据设计师内置的某些控制功能进行定制。现在随着互联网被更多地用作通信工具,一旦旧的遥测系统变得越来越先进,互连和可访问的控制功能。正在开发自动软件产品以利用互联网的互连性,某些门户可以连接到SCADA系统并下载信息或控制流程。

今天,良好的SCADA系统不仅可以控制流程,还可用于测量,预测,计费,分析和规划。今天的SCADA系统必须满足一个全新的控制自动化水平,与昨天的过时设备连接,灵活性足以适应未来的变化。

无论您需要新系统还是升级旧系统,重要的是在决定与谁通话之前了解系统组件,以及您将为特定应用程序需要哪些设备。

系统组件

SCADA系统通常有四个主要元素:

主终端单元(MTU)

远程终端单元(RTU)

通讯设备

SCADA软件

1.主终端单元(MTU)

主站终端单元通常定义为SCADA系统的主站或主站,位于运营商的中央控制设施。 MTU几乎可以发起所有与远程站点的通信和与操作员的接口。将远程现场设备(泵,阀门,报警器等)的数据发送到MTU进行处理,存储和/或发送到其他系统。例如,MTU可以将数据发送到操作员的显示控制台,存储信息,然后将操作员的启动命令发送到现场泵的RTU。

2.远程终端单元(RTU)

远程终端单元通常定义为SCADA系统内的通信卫星,位于远程站点。 RTU从内存中的现场设备(泵,阀门,报警器等)收集数据,直到MTU启动发送命令。一些RTU设计有微型计算机和可编程逻辑控制器(PLC),可以在远程站点执行功能,而无需MTU的任何方向。此外,PLC可以是模块化和可扩展的,用于监控和控制其他现场设备。在RTU内部是从通信设备使用的协议接收数据流的中央处理单元(CPU)。该协议可以像Modbus,传输控制协议和互联网协议(TCP / IP)或专有的闭路协议一样开放。当RTU看到其节点地址嵌入在协议中时,数据被解释,CPU指示指定的动作。

在六十年代,许多制造商开发了具有交互功能的RTU,执行了一些特定任务,如监视和控制数字和模拟现场设备。这些“一体化”RTU需要与MTU持续通信才能运行。使用了众所周知或不支持的各种编程语言。在八十年代,第一个“微型”PLC被引入作为第一个“开放式架构”技术,它已经发展并获得了接受,作为今天被关闭的专有系统的首选。

一些制造商,如EPG的SCADA部门NBT,现在专门为SCADA和数据采集应用设计了远程访问PLC(RAPLC)。使用NBT的PLC系统,您可以:

执行控制

检查现场条件

随时随地重新编程

有任何闹钟或事件触发您的个人电脑的电话

这可以从单个主站点完成,系统可以控制一个或多个站点。行业代表和客户都欢迎这些“智能”PLC,因为它们提供远程可编程功能,同时保留RTU的通信能力。

3.通讯设备

设置SCADA系统网络(拓扑)的方式可能会随着每个系统的不同而有所不同,但MTU和RTU之间必须有不间断的双向通信,以使SCADA或数据采集系统正常工作。这可以通过各种方式实现,例如专用线路,埋地电缆,电话,遥测硬件如无线电和调制解调器,微波盘,卫星或其他大气装置,并且多次系统采用多种通信方式远程站点。这可能包括拨号或专用语音级电话线,DSL(数字用户线),综合业务数字网(ISDN),电缆,光纤,WiFi或其他宽带服务。

选择合适的通讯设备时可以考虑多种选择,可以包括公共和/或私人媒体。公共媒体是一种通信服务,客户可以每月或每次或使用时间付费。私人媒体由用户拥有,许可,操作和服务。如果您选择使用私人媒体,请考虑支持系统技术和维护方面所需的员工需求。

私人媒体类型:

私人电线

有时在站点之间串联或埋葬自己的电缆是有意义的,以提供持续的沟通。这种类型的媒体通常限于低带宽调制解调器。

无线

(扩频无线电)

这种媒体类型是免授权的,在900 MHz和5.8GHz频段可供公众使用。系统使用的频率越高,它的“视线”越多。一些扩频遥测无线电单元能够通过重新加强下一个无线电在线的信号来跨越距离,像网络中的其他单元的中继器一样。扩频无线电调制解调器通常内置纠错,加密和其他功能,使其成为网络通信的可靠,安全和持久的解决方案。

(微波收音机)

微波收音机通过安装在塔楼或建筑物顶部的抛物面碟子以高频传播。该媒体使用点对点的视距技术,并且由于不对准和/或大气条件,通信可能会中断。

(VHF / UHF无线电)

VHF / UHF无线电是高达30英里的高频无线电是由特殊天线接收的频率为175MHz-450MGz-900MHz的电磁传输。必须获得FCC许可证,覆盖范围仅限于特殊的地理边界。

公共媒体类型:

(电话公司)

您的本地电话公司可提供不同的服务,包括:交换线路,私人专线,数字数据服务,蜂窝和PCS / CDPD。

交换线路:公共交换机电话网(PSTN)和通用交换电话网(GSTN)是本地电话公司提供的拨号语音和数据传输网络。

专用专用线路:专用专线(PLL)在两个或多个位置之间每天24小时永久连接,并用于模拟(连续变化的信号)数据传输。

数字数据业务:数字数据业务(DDS)是一种专用专线,具有特殊带宽,用于以更高的速度和更低的误码率传输数据。此服务适用于计算机与计算机的连接。

蜂窝:这项服务相当于陆上线路上的交换线路业务。

PCS / CDPD:该服务由蜂窝公司按月费用或流量量提供,并在需要持续通信时使用。

其他媒体类型:

(WiFi-SMR)

有时使用另一家公司的基础设施是有意义的。 WiFi设备利用高数据速率的宽带,并以“时间分配”的方式用于系统站点之间的通信。该媒体类型通常需要高级协议,如TCP / IP和网络类型连接。

(卫星同步/ LEO)

地球同步卫星的轨道与地球的轨道同步,并保持在相对于地球的相同位置。这些卫星使用抛物面天线接收的高频传输。低地球轨道(LEO)卫星将信号切换到其他卫星以进行连续的覆盖,而由于较低的轨道,等待时间小于地球同步卫星。

4.SCADA软件

典型的SCADA系统提供人机界面(HMI),允许操作员在系统运行时可视化所有功能。操作员还可以使用HMI来更改设定点,查看关键状态警报和警告,并分析,归档或呈现数据趋势。自Windows NT出现以来,HMI软件可以安装在PC硬件上,作为实际系统在工作中的可靠表示。

通用HMI软件包包括Cimplicity(GE-Fanuc),RSView(罗克韦尔自动化),IFIX(Intellution)和InTouch(Wonderware))。大多数这些软件包使用标准数据操纵/表示工具来报告和归档数据,并与Microsoft Excel,Access和Word完美集成。

基于Web的技术也被广泛接受。由SCADA系统收集的数据被发送到动态生成HTML页面的Web服务器。这些页面然后被发送到操作员站点的LAN系统或发布到因特网。

微处理器选项

既然您对SCADA系统组件有了基础的了解,您可能需要考虑在基本或低成本RTU遥测系统或专有系统上使用微处理器(MP)和/或基于PLC的SCADA系统,以实现以下功能原因:

像MTU这样的MP可以通过“智能”编程来连续收集,处理和存储数据,从MTU独立运行。此外,通过使用基于微处理器的EPG 2551型电平表(如图所示),您可以拥有一个强大的SCADA系统,同时具有主站和本地显示屏,可自动收集,处理和报告符合当地,州和联邦法规要求的数据在Microsoft Excel,Access和Word中集成的格式。

MP可以提供门开关,热和运动检测器的安全和监控。通过自动电子邮件,寻呼和拨号呼叫功能,每天24小时可以通知经理/运营商。可以轻松添加多个用户,如果使用开放式架构协议,则可以轻松集成未来的设备。由于MP没有移动部件,它们是非常可靠的,并且可以被设计为可以使用任何本地电气分配器供应的部件进行修理。

基于MP的SCADA系统可以减少现场视觉检查,调整,数据采集和记录所需的工时数。持续监控和排除潜在问题会增加设备使用寿命,减少服务电话,减少客户投诉并提高系统效率。简单地说,开放架构,基于MP的SCADA系统是过程控制设施节省时间和金钱的极好手段。

特点与优势

现在,您可以看一下从正确设计的基于PLC的SCADA系统获得的一些功能和优点。

特征:

PLC没有移动部件。它们非常坚固可靠。

如果与MTU的通信丢失,则基于PLC的RTU可以通过“智能”编程单独运行。

PLC程序易于理解和易于使用,可以通过简单和广泛的描述,技术编程和支持手册进行完整的记录。

PLC是模块化的,可以为未来的扩张和增长提供空间。

安全传感器的编程可以集成到PLC中,为门开关,热和运动检测器提供安全和监控。然后,SCADA系统可以根据规定自动通知。

无等待期更换电气元件。 SCADA系统可以设计为使用任何本地或国家电气分配器供应的组件。

内置诊断的标准可以在易于理解的文本中持续监控和显示所有状态和故障信息。

HMI(人机界面)软件可以提供广泛的屏幕文档,包括操作员手册,接线图,程序等。

基于PLC的SCADA系统可以自动收集和报告必要的数据,以符合Microsoft Excel,Access和Word集成的格式的本地,州和联邦法规。

收集的数据可以存储在PLC和MTU数据库中,提供更强大的报告系统。

SCADA系统可以通过自动电子邮件,寻呼和拨号呼叫功能,每天24小时通知管理人员和操作员。

泵,监控系统,液位和流量传感器等的未来升级和/或新安装可以轻松集成到系统中。

多个用户功能可以通过基于Web的技术轻松集成到SCADA系统中。

优点:

基于PLC的设备通常更可靠,可以无主控制方向运行。

操作员可以看到实时的系统故障。

客户投诉/查询的数量可以大幅度减少,例如:有关低压的来电或水系的水质差。

PLC SCADA系统节省时间和金钱。

可以通过持续监测水平来减少设备的磨损。

用于故障排除和/或维护的工时可以大大减少。

劳动力成本可以通过自动生成报表来减少。

与专有系统相比,使用基于PLC的SCADA系统可以降低运营成本,提高投资回报率(ROI)。

符合当地,州和联邦机构的要求比较容易。

维修技术人员的昂贵的服务电话可以消除。

本地系统集成商和电气分销商可以提供所需的支持。

NBT基于PLC的SCADA系统使用开放架构,非专有产品和协议。价格表出版,以消除“人质”,歧视性的价格固定。

您可能会想到适用于您自己的网站的其他一些好处。首先回答以下问题:

PLC SCADA系统可以为您的网站做什么?

在主站/远程站点执行什么类型的操作?

通过在您的站点安装PLC SCADA系统,您希望获得什么好处?

您需要哪些方面的SCADA系统?组织您的想法以备将来参考,然后如果您需要更多帮助,请给我们打电话。

在评论

今天的SCADA系统是过程控制站点运营商节省时间和金钱的绝佳手段。但是从数以千计的SCADA系统供应商可以选择,一个糟糕的决定可能会导致你走上无数沮丧的道路,低效率和不必要的费用。 EPG公司公司已经准备了这个系统前评估,以帮助您准备购买SCADA系统的方式,为您提供多年的成本效益和可靠的流程控制,同时为您开放明天的扩张和选择。最后考虑以下几点:

考虑的问题

正确设计的PLC SCADA系统产生的ROI(投资回报率)和优势将远远超过您选择正确的设备并正确安装的初始投资。为了帮助促进适当和有益的选择,请考虑回答以下内容:

现有设备

你有多少网站在运作?

目前所有场地都有什么类型的设备? (泵,阀,显示器等)

将来会安装什么类型的设备? (升级,添加,新站点等)

目前安装什么类型的遥测,数据采集或SCADA系统? (专有,过时,基本遥测等)

目前有什么类型的遥测网络或通信路径?

拓扑:点对点,点对多点,多点到多点

传输模式:硬线,电话,光纤,无线电/微波

正在使用什么类型的协议,并且它将与未来的设备融合?

本系统正在使用什么类型的软件?它是否附带完整的文档和支持?将来可能会得到支持吗?

目前系统中有多少数据依赖用户?

您对现有系统的性能标准有多好?可靠吗

什么设备可以/将继续使用? (现场设备,现有SCADA组件,软件等)

现有的设备和/或升级可以很好地整合并与新设备通信吗?

目前有什么类型的维护或服务安排?新设备如何改变?

您目前的检查,维护和修理费用是多少?如何改变成为具有成本效益的?新的SCADA或数据采集系统将如何改变?

如果对现有系统做出改变,外部供应商(电话公司,卫星链路等)的服务会发生变化,这些变化是什么? (新传输模式,服务费等)

未来系统需求

(遥测/通信路径)

控制中心位于哪里?

您需要跨站点的距离是多少?

将来会增加额外的网站吗?

如果知道控制中心与现在和未来的现场之间有什么障碍?

什么拓扑和传输模式最适合您的应用?

什么传输媒体可用? (每个网站可能会有所不同)

您的维护/服务需求是什么?你会分配自己的维修人员还是外包?

预算花多少钱?

(协议编码/译码)

将来的系统会使用现有的协议吗? (如果新购买,请勿使用专有协议!您将减少用于集成未来设备的选项,如果可能,请使用Modbus协议。

有完整的文件吗?

您需要连接哪些现有设备?

您是否需要多厂商软件应用程序与各种制造商的设备进行通信?

考虑安全问题:需要什么类型的保护/保护措施,以防止黑客入侵,篡改,破坏和其他未经授权的使用。

(主控台)

您需要主站来控制本地输入/输出和备份操作吗?

您的应用程序需要多少站点和站点?

远程站是否收集与主站无关的数据?

采购原则

使用开放标准架构,即Modbus协议。

从知名的,成熟的制造商处购买。

设备必须与现有和未来的设备完美结合。

设备必须是可支持的并有详细记录。

设备和系统整体必须可靠。

设备必须易于使用,不会造成日常业务的干扰。

设备必须是非专有技术。

EPG设备采用开放架构的Modbus协议,具有良好的文档记录,并将集成到任何现有的系统中。 20多年来,我们为数以千计的行业专业人士制造了可靠,经济高效的过程控制解决方案。

- 103 次浏览

【工业物联网】工控协议解析:DNP3协议简单介绍及协议识别方法

0x1 简介

DNP(Distributed Network Protocol,分布式网络规约)是一种应用于自动化组件之间的通讯协议,常见于电力、水处理等行业。SCADA可以使用DNP协议与主站、RTU、及IED进行通讯。

DNP协议标准由IEEE提出,参考了IEC 870-5、以及其他一些IEC协议。主要为了解决SCADA行业中,协议混杂、没有公认标准的问题。

DNP协议有一定的可靠性,这种可靠性可以用来对抗恶劣环境中产生的电磁干扰、元件老化等信号失真现象,但不保证在黑客的攻击下、或者恶意破坏控制系统的情况下的可靠性。

DNP协议提供了对数据的分片、重组、数据校验、链路控制、优先级等一些列的服务,在协议中大量使用了CRC校验来保证数据的准确性。以下是一些DNP协议的特点:

• DNP3.0规约是一种分布式网络协议,适用于要求高度安全、中等速率和中等吞吐量的数据通信领域。

• DNP3.0规约以IEC870-5标准为基础,该规约非常灵活,满足目前和未来发展的要求,且与硬件结构无关。

• DNP3.0规约采用网络通信方式。

• DNP3.0规约支持点对点、一点多址、多点多址和对等的通信方式。

• DNP3.0规约支持问答式和自动上报数据传输方式。

• DNP3.0规约支持通信冲突碰撞避免/检测方式,能保证数据传输的可靠性。

• DNP3.0规约支持传送带时标的量,尤其有利于配电自动化系统采集分时电度值和分析事故原因。

• 灵活采取适当的扫描方式,DNP3.0规约可以在一定程度上实现实时优先级。

0x2 协议格式

DNP3.0规约的文本共分4部分:数据链路层规约,传输功能,应用层规约及数据对象库。

0x2.1 数据链路层规约

数据链路层规约文件规定了DNP3.0版的数据链路层,链路规约数据单元(LPDU)以及数据链路服务和传输规程。

数据链路层采用一种可变帧长格式:FT3。

一个FT3的帧被定义为一个固定长度的报头,随之以可选用的数据块。每个数据块附有一个16位的CRC校验码。固定的报头含有2个字节的起始字,1个字节的长度,1个字节的控制字,1个16位的目的址,1个16位的源地址和1个16位的CRC校验码。

0x2.2 传输功能

这部分定义对于DNP数据链路层充当伪传输层的传输层功能。伪传输层功能专门设计用于在原方站和副方站之间传送超出链路规约数据单元(LPDU)定义长度的信息。

0x2.2.1 传输层报头数据块

其中:传输层报头——传输控制字,1个字节;数据块——用户数据,1~249个字节。

0x2.3 应用规约

这部分定义了应用层报文(APDU)的格式。这里,主站被定义为发送请求报文的站,而外站则为从属设备。被请求回送报文的RTU或智能终端(IEDs)是事先规定了的。在DNP内,只有被指定的主站能够发送应用层的请求报文,而外站则只能发送应用层的响应报文。

0x2.3.1 应用报文格式

其中:请求(响应)报头——标识报文的目的,包含应用规约控制信息(APCI);对象标题——标识后随的数据对象;数据——在对象标题内的指定类型的数据对象。

0x2.3.2 应用报文报头字段的定义

请求报头分应用控制、功能码两个字段。每个字段为8位的字节;响应报头分应用控制、功能码、内部信号字3个字段。每个字段也为8位的字节。

0x2.3.3 对象标题

报文的对象标题制定包含在报文中的数据对象或是被用来响应此报文的数据对象。

应用报文中,对象、限定词、变程的灵活使用,可以表示多种数据类型和数据表示格式,满足用户的不同需要。这也是DNP3.0规约的一大优点。

注:以上摘自网络

0x3 DNP设备识别方法

DNP3可通过TCP/UDP进行封装,以便在以太网上运行,支持DNP3协议的从设备默认会开放TCP的20000端口用于通信。DNP3协议在设计之初依然是没有考虑到安全、认证等的一些因素,以致后来出现了Secure DNP3(主要加强了认证)。在DNP3目前的应用、传输上个人的观点还是要比MODBUS可靠,DNP3在主站会话上需要约定目的地址、源地址,而从设备收到后需要验证目标地址,然后再进行处理,如果目的地址不相同则会根据在协议栈实现的处理上来决定是否不响应和关闭连接,或者返回异常功能报文等。想要精准识别运行在tcp的20000端口的服务是否为DNP3,可以使用DNP链路层协议(协议格式如下图),

将其封装成需要发送的识别报文,这样便可以枚举出想要通信设备的目的地址,又能准确判断该端口运行有DNP3服务,并且报文构造相对简单。

在协议的控制字方面可以使用协议中的9号功能码请求链路状态,相应的设备如果响应回复一般则会返回11,如下图为控制字格式:

如下图为功能码取值:

需要注意的是正因为设备对非法连接(目的地址)请求的处理方式不一样,在应用到实际的全网扫描中不可能全部尝试到所有的地址(目的地址长2个字节,范围在0-65535),另外还需要实现协议的CRC的算法。这样从实现到扫描整体的代价都会比较大。

那么我们可以看一下Shodan在DNP协议的识别这块是如何做的,如下图是在公网监听了tcp/20000端口后收到的包。

我们可以看到Shodan在针对DNP3协议在公网扫描识别上,也还是采用了枚举的方式,并且看似有些暴力,再根据下图你会发现Shodan总共尝试了101个地址,

故你会在Shodan检索port:20000时发现设备的源地址(Source address/对应主站的目的地址)都没有超过100。

那我们实现针对DNP的扫描插件时也可参照Shodan的做法,在组包时定义一段范围的地址来进行批量探测,并且探测1-100的目的地址组包大小有1010个字节,在批量扫描探测时还要受网络收发延时影响。所以Shodan目前能检索到的数据也不足1000,现在看来貌似也没有相对好的做法。

根据Shodan的套路这个扫描规则还是很好制定的,我们可以定义一个探测包,再定义判断返回报文的长度、包头部是否为DNP的协议头0x05,0x64,然后解析源、目的地址、功能码,非常简单就能实现一个与Shodan一模一样的针对DNP3协议扫描的基于NMAP的NSE插件。

0x4 调试及工具分享

如下工具可以快速帮你熟悉、调试、仿真、测试DNP3协议:

opendnp3

opendnp3是automatak开源的基于IEEE-1815 (DNP3)的开源协议栈。

Aegis™

Aegis™是automatak开源的一个针对工控协议进行模糊测试(Fuzz)的框架,其中包含对DNP3协议模糊测试的模块,官方的Project Robus项目曾经发布过多个应用在DNP3协议健壮性上的漏洞,官方在发布MODBUS模块后貌似没有再继续开源了。

Protocol Test Harness

Protocol Test Harness是Triangle MicroWorks公司开发的一款协议仿真、调试软件,软件可以仿真多种工控协议包括DNP3,可以方便你完成调试、仿真。

- 640 次浏览

【工业物联网】工控协议解析:EtherNet/IP

EtherNet/IP是由罗克韦尔自动化公司开发的工业以太网通讯协定,由开放DeviceNet厂商协会(ODVA)管理,可应用在程序控制及其他自动化的应用中,是通用工业协定(CIP)中的一部份

EtherNet/IP名称中的IP是“Industrial Protocol”(工业协议)的简称,和网际协议没有关系。

EtherNet/IP是应用层的协定,将网络上的设备视为许多的“物件”。EtherNet/IP为通用工业协定为基础而架构,可以存取来自ControlNet及DeviceNet网络上的物件。

EtherNet/IP使用以太网的物理层网络,也架构在TCP/IP的通讯协定上,用微处理器上的软件即可实现,不需特别的ASIC或FPGA。EtherNet/IP可以用在一些可容许偶尔出现少量非决定性的自动化网络。

EtherNet/IP很容易误解为Ethernet(以太网)及Internet Protocol(网际协议)的组合。不过EtherNet/IP是一个工业使用的应用层通讯协定,可以使控制系统及其元件之间建立通讯,例如可编程逻辑控制器、I/O模组等,EtherNet/IP中的IP是指工业协定。

历史

EtherNet/IP是在1990年后期由洛克威尔自动化公司开发.是洛克威尔工业以太网络方案的一部份。后来洛克威尔就和EtherNet/IP交给ODVA管理,ODVA管理EtherNet/IP通讯协定,并确认不同厂商开发的EtherNet/IP设备都符合EtherNet/IP通讯协定,确保多供应商的EtherNet/IP网络仍有互操作性。

技术细节

EtherNet/IP将以太网的设备以预定义的设备种类加以分类,每种设备有其特别的行为,此外,EtherNet/IP设备可以:

用用户数据报协议(UDP)的隐式报文传送基本I/O资料。用传输控制协议(TCP)的显式报文上传或下载参数、设定值、程式或配方。用主站轮询、从站周期性更新或是状态改变(COS)时更新的方式,方便主站监控从站的状态,讯息会用UDP的报文送出。用一对一、一对多或是广播的方式,透过用TCP的报文送出资料。EtherNet/IP使用TCP端口44818作为显式报文的处理,UDP端口2222作为隐式报文的处理。EtherNet/IP的应用层协定是以使用在DeviceNet、CompoNet及ControlNet的通用工业协定(CIP)为基础。

- 200 次浏览

【工业物联网】工控协议解析:Modbus 协议解析

Modbus是一种串行通信协议,是Modicon于1979年,为使用可编程逻辑控制器(PLC)而发表的。MODBUS是工业领域通信协议的业界标准,并且现在是工业电子设备之间相当常用的连接方式。Modbus比其他通信协议使用的更广泛的主要原因有:

1、公开发表并且无版税要求

2、相对容易的工业网络部署

3、对供应商来说,修改移动原生的位元或字节没有很多限制

Modbus允许多个设备连接在同一个网络上进行通信,举个例子,一个由测量温度和湿度的装置,并且将结果发送给计算机。在数据采集与监视控制系统(SCADA)中,Modbus通常用来连接监控计算机和remote terminal unit (RTU)。

协议版本

Modbus协议目前存在用于串口、以太网以及其他支持互联网协议的网络的版本。

大多数Modbus设备通信通过串口EIA-485物理层进行。

对于串行连接,存在两个变种,它们在数值数据表示不同和协议细节上略有不同。Modbus RTU是一种紧凑的,采用二进制表示数据的方式,Modbus ASCII是一种人类可读的,冗长的表示方式。这两个变种都使用串行通讯(serial communication)方式。RTU格式后续的命令、数据带有循环冗余校验的校验和,而ASCII格式采用纵向冗余校验的校验和。被配置为RTU变种的节点不会和设置为ASCII变种的节点通信,反之亦然。

对于通过TCP/IP(例如以太网)的连接,存在多个Modbus/TCP变种,这种方式不需要校验和的计算。

对于所有的这三种通信协议在数据模型和功能调用上都是相同的,只有封装方式是不同的。

Modbus 有一个扩展版本 Modbus Plus(Modbus+或者MB+),不过此协定是Modicon专有的,和 Modbus不同。它需要一个专门的协处理器来处理类似HDLC的高速令牌旋转。它使用1Mbit/s的双绞线,并且每个节点都有转换隔离装置,是一种采用转换/边缘触发而不是电压、水平触发的装置。连接Modbus Plus到计算机需要特别的接口,通常是支持ISA(SA85),PCI或者PCMCIA总线的板卡。

通信和设备

Modbus协议是一个 master/slave 架构的协议。有一个节点是 master 节点,其他使用Modbus协议参与通信的节点是 slave 节点。每一个 slave 设备都有一个唯一的地址。在串行和MB+网络中,只有被指定为主节点的节点可以启动一个命令(在以太网上,任何一个设备都能发送一个Modbus命令,但是通常也只有一个主节点设备启动指令)。

一个ModBus命令包含了打算执行的设备的Modbus地址。所有设备都会收到命令,但只有指定位置的设备会执行及回应指令(地址 0例外,指定地址 0 的指令是广播指令,所有收到指令的设备都会执行,不过不回应指令)。所有的Modbus命令包含了检查码,以确定到达的命令没有被破坏。基本的ModBus命令能指令一个RTU改变它的寄存器的某个值,控制或者读取一个I/O端口,以及指挥设备回送一个或者多个其寄存器中的数据。

有许多modems和网关支持Modbus协议,因为Modbus协议很简单而且容易复制。它们当中一些为这个协议特别设计的。有使用有线、无线通信甚至短消息和GPRS的不同实现。不过设计者需要克服一些包括高延迟和时序的问题。

实现

几乎所有的实现都是官方标准的某种变体。不同的供应商设备之间可能无法正确的通信。一些主要的变化有:

数据类型

IEEE标准的浮点数

32 位整型数

8位数据

混合数据类型

整数中的位域

multipliers to change data to/from integer. 10, 100, 1000, 256 …

协议扩展

16位元的从站地址

32位的数据大小(1个地址 = 返回32位数据)

字交换数据

限制

Modbus是在1970年末为可编程逻辑控制器通信开发的,这些有限的数据类型在那个时代是可以被PLC理解的,大型二进制对象数据是不支持的。

对节点而言,没有一个标准的方法找到数据对象的描述信息,举个例子,确定一个寄存器数据是否表示一个介于30-175度之间的温度。

由于Modbus是一个主/从协议,没有办法要求设备“报告异常”(构建在以太网的TCP/IP协议之上,被称为open-mbus除外)- 主节点必须循环的询问每个节点设备,并查找数据中的变化。在带宽可能比较宝贵的应用中,这种方式在应用中消耗带宽和网络时间,例如在低速率的无线链路上。

Modbus在一个数据链路上只能处理247个地址,这种情况限制了可以连接到主控站点的设备数量(再一次指出以太网TCP/IP除外)

Modbus传输在远端通讯设备之间缓冲数据的方式进行,有对通信一定是连续的限制,避免了传输中的缓冲区漏洞的问题

- 117 次浏览

【工业物联网】工控协议解析:OPC和Modbus之间的区别之一

简而言之,Modbus是通信协议,OPC是实现不同协议(如Modbus)的开放标准。

Modbus

OPC

Modbus是从设备到设备的通信协议

OPC从软件到软件

例如,您可以在PLC(从站)和计算机(主站)之间或在PLC和远程I / O子系统之间,PLC和操作面板之间,或PLC与变频器之间使用Modbus。如果您进入Modbus,考虑到Modbus / TCP(以太网介质)而不是通过RS232 / RS485通过RS232 / RS485考虑速度。

您可以在Windows计算机上的硬件驱动程序软件(OPC服务器)和进程可视化软件(OPC客户端)之间使用OPC,也可以在其他客户端使用OPC,如高级控制,统计信息等。如果服务器和客户机应用程序位于不同的计算机中,则可以通过以太网。

对于Modbus,可以在寄存器中找到数据。每个设备都使用不同的寄存器,如果器件可编程,每个应用的寄存器也将不同。一些设备使用整数,而其他设备使用浮点数。

一些设备使用百分比,而其他设备使用工程单位。您需要参考设备文档来查找哪些信息在哪个寄存器中使用什么格式。这是相当乏味的进行更改经常创建

很多工作。

对于OPC,您可以浏览数据,查看可用的内容,而无需担心其位置和数据类型。这使它更容易使用。 OPC在Windows操作系统上运行,因此OPC取决于计算机的可靠性。

建议:使用Modbus进行闭环控制功能,例如如果来自一个包装单元的互锁信号需要在主控制系统或另一个包装单元的控制策略中起作用。在Modbus中映射几个信号是值得的。使用OPC与软件进行绑定,例如使用PIMS软件和图形显示器,因为PIMS和许多其他软件可能无法直接支持Modbus,并且绘制许多参数是很多工作。也就是说,您可能希望对控制中使用的信号使用Modbus和OPC:Modbus,而对于刚刚显示的信号,可能需要使用OPC。

注意不同的控制系统对OPC标签的收费。这里有很大的价格差。一些费用仅在任何时间(本地或远程)显示的标签总数,而其他费用为所有OPC标签,即使当前不显示。

无论是Modbus还是OPC,都将进行一些映射,尽管OPC更少。

要了解OPC,请查看“自动化软件:体系结构,集成和安全性”一书。预览,查看内容,并在线购买:

http://www.isa.org/autosoftware

即使您在两块硬件之间使用Modbus,一般在使用OPC软件时使用OPC。您可能需要两种技术。在许多情况下,它们相辅相成。

- 239 次浏览

【工业物联网】工控协议解析:OPC和Modbus之间的区别之二

OPC用于软件到软件的通信,用于操作员显示,而Modbus / Profibus用于硬件到硬件进行控制的通信。 OPC主要是驱动程序之间的标准接口软件,主要用于网络和设备硬件,还包括数据库,以及应用程序显示,例如HMI /过程可视化软件。尽管来自许多制造商的应用程序有数百种,其基于OPC的功能不同。

OPC:

OPC在Windows的环境中是从服务器I / O到其他应用程序的数据的原理,例如过程控制,软警报,图形,趋势,高级控制,自动调整,统计等。无论如何应用程序正在不同的实现或相同的计算机。

OPC不是控制器之间联锁通信和闭环的最佳选择。因为它不是完全确定性的或实时的。

您可以使用Windows NT4和2000在安装繁荣,它的工作和运行。 OPC客户端和服务器也实现了可怕的实现,主要是在OPC的早期阶段。如果你使用Windows并不意味着你必须使用OPC。虽然我们必须同意Windows 95和98比任何发布的产品更不稳定。 Windows 2000是非常坚实的,它不能说是造成任何麻烦。您可以简单地在两台Windows机器之间应用Modbus / TCP。不工作OPC通常是由于内存泄漏,由于服务器或客户端中的软件错误。服务器关机是常见问题。

Modbus:

您可以使用Modbus,Profibus或任何其他现场总线进行闭环控制,例如Foundation现场总线。 Modbus和Profibus从外部几乎相似,但有一些差异。 Modbus和Profibus是来自Modicon的西门子和Modbus的Profibus PLC世界。两者都使用RS-485介质,而Modbus也可以应用于RS-232。虽然由于要求Profibus需要专用卡接口,而Modbus可以使用RS-232 / RS-485转换器和标准PC串口。

两者都是主从协议,虽然Profibus构建了循环和非循环命令之间的特性。循环命令重复用于实时I / O,其中通过Profibus中的单个命令进行写入和读取。非循环命令用于非实时通信,如配置和诊断。

Modbus已经有大约多年了。它是所有软件驱动的,不需要任何扫描仪卡,只需RS-485或RS-232。许多公司为Modbus创建软件驱动程序。 Profibus已经存在了很久以前,但没有长达Modbus。这是一个很好的协议,但是需要扫描仪卡,GSD文件和软件配置。 OPC是一个软件界面,可以转换标签名称来告诉协议地址或扫描仪卡。例如:HMI软件的标签名称,OPC标签名称到地址,协议或扫描仪地址。 OPC可以构建生活简单的界面。

Modbus / TCP是互动通信和控制器之间闭环的田园诗。 Modbus / TCP不是计算机之间或应用软件之间通信的最佳选择。这是因为Modbus / TCP简单性来自缺乏逻辑对象结构和标准数据类型。 Modbus将数据分解为最低可行分母。这就是为什么它可以移动到任何地方,但是一旦需要,它会获得许多用户配置,尝试将Modbus注册到参数名称,并将它们合理地分组在对象中,并分离出所有类型的数据被认为是一切改为Modbus的字。对于一些参数是可行的,但是随着最新系统可以访问大量的信息,它不会飞行

- 411 次浏览

【工业物联网】工控协议:可编程逻辑控制器端口列表

| 厂商 | 产品 | 端口 | 协议/资料 |

| AB罗克韦尔 | Control logix | TCP/44818 | EtherNet/IP |

| Compact | Logix | TCP/44818 | EtherNet/IP |

|

General Electric 通用电气 |

RX3i | TCP/18245 | GE SRTP |

Mitsubishi Electric三菱电机,Q Series,TCP/5007,MELSOFT protocol

UDP/5006,MELSOFT protocol

OPTO 22 奥普图,TCP/44818 ,EtherNet/IP

TCP/2001,OPTO 22 Ethernet

OMRON 欧姆龙,CJ2,TCP/44818,EtherNet/IP

UDP/9600,OMRON FINS

PHOENIX CONTACT菲尼克斯,Inline Series,TCP/1962,Unknown

TCP/20547,Unknown

Schneider Electric 施耐德,Quantum ,TCP/502,Modbus/TCP

Siemens 西门子,S7 Series ,TCP/102,ISO-TSAP

- 66 次浏览

【工控安全】初识工业控制系统(ICS)安全

前言

目前遇到的各种客户多多少少都对工控安全的防御存在比较大的兴趣,团队里对这方面的研究还比较少。自己就抽空对整个工控安全体系进行了一段时间的学习,算是一个初步的认识。目前按照如下的进度学习相关的知识。仅从安全方面的角度去思考哪些层面可能存在问题,不是系统的工控知识学习。

| 1234 | 1、针对整个工控系统的组成进行分析2、工控系统涉及到的相关协议3、工控系统涉及的基础设备4、工控系统存在的安全漏洞 |

目前已经完成了基本的工控系统组成与modbus协议的分析与设备发现,对常见的安全漏洞也有一定的认识了。

工业控制系统简介

工业控制系统(ICS)在发展之初,使用的协议基本上都是基于串行链路的现场(总线)协议。 随着以太网的发展,早期的串行链路的现场(总线)协议基本都出现了基于以太网(或者互联网)的演化版本。这个演化是非常重要的,由于更多的设备联网,而相关人员的意识还停留在工控系统物理隔离、协议差异的概念里而导致了攻击者能有效的对相关设备、系统进行攻击。

工控行业涉及领域

| 123 | 电力行业市政:供水、供电、供暖、供气、水处理、交通等领域新兴:水利、铁路、化工、制造业等。 |

根据相关安全公司出具的报告现在电力行业中的工控设备联网量是非常多(虽然说是多,但由于基数少,对modbus协议的全国发现量还是不足1000个,不过由于其重要性与敏感性所以危害依然严重)

工控相关协议

| 123456 | Modbus(基本上的行业标准)ProfibusDNP3IEC60870-5-101/104ICCP(IEC60870-6,TASE.2)IEC61850 |

区别于互联网上常见的http、ftp、dns等协议,工控的协议使用更多的是二进制形式的传输形式,单字节包含特定的含义,当然同样存在ASCII等可见字符的形式,不过前者使用更多。

工控安全脆弱点

| 12 | 一:工控协议自身特点所造成的固有问题。(未授权、认证、加密)二:演化至通用计算机、通用操作系统和TCP/IP后继承的问题。 |

工控中的协议由于其少见,且不像HTTP协议那样,发送端口请求即可得到响应信息,更多的是需要特定的协议通信包才能得到正确的返回,这样对识别联网的工控设备有更高的要求。其中存在较多的是未授权、未认证权限等问题,且大部分的数据是不经过加密处理的。笔者就发现了一些联网RTU/PLC设备可读(由于设备特征不明,读取了也不知道具体的信息指代什么意思,这也是相关的难点)

modbus协议问题若干:

缺乏认证、授权和加密等防护。仅需要一个合法的modbus地址(IP地址,默认端口502)和合法的功能码即可建立一个modbus会话,进行获取信息、写入数据、关停组件等操作,没有任何的访问控制机制,任意用户可执行任意的功能。地址与命令都是明文传输,很容易进行捕获和解析(解析需要对相关字段足够熟悉)。

操作系统、TCP/IP协议问题若干:

比如VxWorks实时操作系统的UDP端口诊断攻击。由于VxWorks的调试服务运行在UDP 17185端口,无需认证。攻击者可伪造服务器IP发送ICMP请求至广播地址引起拒绝服务(当然是个久远的漏洞了)。

同样在局域网中存在ARP攻击、中间人等问题一样存在于工控系统中。

工控系统组成

工控系统一般使用系统数据采集与监控系统(SCADA)进行控制,一般是指由监控程序及数据收集能力的电脑控制系统,其主要功能是监控及控制所有设备的集中式系统。大部分的控制是由远程终端控制系统(RTU)或可编程逻辑控制器(PLC)进行,主系统一般只用作系统监控的控制。SCADA系统包含如下子系统:

| 12345 | 人机界面(HMI)计算机远程终端控制系统(RTU),连接程序中的感测器。可编程逻辑控制器(PLC,因其价格便宜,用途广泛,常用作现场设备,替换RTU)通信线路(使用特定的工控通信协议) |

SCADA的通信协议会设计的非常精简,设备只有在被主站轮询到才需要发送数据。典型早期的SCADA通信协议包括Modbus RTU、RP-570、Profibus及Conitel。

标准的通信协议包括IEC 60870-5、IEC 60850或是DNP3。

举个大家耳熟能详的例子就是在2010年6月时白俄罗斯的安全公司VirusBlokAda发现了第一个攻击SCADA系统的计算机蠕虫,名称为震网(Stuxnet)。震网攻击在Windows操作系统下运作的西门子WinCC/PCS7系统,利用4个0day漏洞)安装一个Rootkit,在SCADA系统中登录,并且窃取设计及控制的文件[6][7]。此蠕虫可以修改整个控制系统,隐藏其变动的内容。VirusBlokAda在许多系统中发现此蠕虫,大部分是在伊朗、印度及印尼。

- 91 次浏览

【工控系统】工控系统 SCADA系统简介

监控和数据采集- SCADA是指用于控制基础设施流程(水处理,污水处理,天然气管道,风电场等)的ICS(工业控制系统),基于设施的过程(机场,空间站,船舶等) )或工业流程(生产,制造,精炼,发电等)。

以下子系统通常存在于SCADA系统中:

•操作人员使用的仪器;所有处理的数据都被呈现给操作员

•监督系统,收集有关流程的所有必要数据

•连接到过程传感器的远程终端单元(RTU),有助于将传感器信号转换为数字数据,并将数据发送到监控流。

•可编程逻辑控制器(PLC)用作现场设备

•通信基础设施将远程终端单元连接到监控系统。

一般来说,SCADA系统不能实时控制进程 - 它通常是指实时协调进程的系统。

SCADA系统概念

SCADA是指控制和监控整个站点的集中式系统,或者是大面积扩展的复杂系统。几乎所有的控制动作由远程终端单元(RTU)或可编程逻辑控制器(PLC)自动执行。对主机控制功能的限制是监督级干预或基本覆盖。例如,PLC(在工业过程中)控制冷却水的流动,SCADA系统允许记录与报警条件和流量设定点(如高温,流量损失等)有关的任何变化记录并显示。

数据采集从PLC或RTU级开始,包括设备状态报告和仪表读数。然后,数据格式化,使得控制室的操作员可以通过使用HMI使监督决定覆盖或调整正常的PLC(RTU)控制。

SCADA系统主要实现称为标签数据库的分布式数据库,其中包含称为点或标签的数据元素。点是由系统控制或监视的单个输出或输入值。点是“软”或“硬”。

系统的实际输出或输入由硬点表示,而软点是应用于其他点的不同数学和逻辑运算的结果。这些点通常存储为时间戳值对。时间戳值对的系列给出了特定点的历史。使用标签存储额外的元数据是常见的(这些附加数据可以包括对设计时间的注释,报警信息,现场设备或PLC寄存器的路径)。

人机接口

HMI或人机界面是将经处理的数据提供给操作人员的装置。人类操作员使用HMI来控制过程。

HMI连接到SCADA系统的数据库,提供诊断数据,管理信息和趋势信息,如物流信息,特定机器或传感器的详细原理图,维护步骤和故障排除指南。

HMI向操作人员提供的信息是图形化的,以模拟图的形式。这意味着被控制的工厂的示意图可供操作者使用。例如,连接到管道的泵的图片显示该泵正在运行,并且还显示了在特定时刻通过管道泵送的流体的量。然后可以由操作员关闭泵。 HMI的软件实时显示管道中流体流量的下降。模拟图包括具有动画符号的过程设备的数字照片,或代表各种过程元素的原理图符号和线图。

SCADA系统的HMI软件包由系统维护人员或操作员使用的绘图程序组成,以更改接口中这些点的表示。这些表示可以像代表该地区实际交通信号灯状态的屏幕上的交通信号灯一样简单,或复杂,像代表摩天大楼铁路或电梯上所有列车的位置的多投影机显示。

SCADA系统通常用于报警系统。报警只有两个数字状态点,值为ALARM或NORMAL。当满足报警的要求时,激活将开始。例如,当汽车的燃油箱为空时,报警被激活并且光信号被打开。要警告SCADA操作员和管理员,发送短信和电子邮件以及报警激活。

SCADA硬件

SCADA系统可能具有分布式控制系统的组件。执行简单的逻辑过程而不涉及主计算机是可能的,因为使用“智能”PLC或RTU。(梯形图逻辑)(这是功能块编程语言,通常用于创建在PLC和RTU上运行的程序。 )IEC 61131-3具有非常少的培训要求,与程序语言(如FORTRAN和C编程语言)不同。 SCADA系统工程师可以执行在PLC或RTU上执行的程序的实现和设计。紧凑型控制器,可编程自动化控制器(PAC),将基于PC的控制系统的功能和特性与典型的PLC相结合。 “分布式RTU”在各种变电站SCADA应用中,使用站台计算机或信息处理器与PAC,保护继电器和其他I / O设备进行通信。

自1998年以来,几乎所有大型PLC制造商都提供集成的HMI / SCADA系统。其中许多都在使用非专有和开放的通信协议。许多熟练的第三方HMI / SCADA包已经进入市场,提供与几个主要PLC的内置兼容性,允许电气工程师,机械工程师或技术人员独立配置HMI,而无需软件开发人员编写的定制程序。

远程终端单元(RTU)

RTU连接到物理设备。通常,RTU将来自设备的所有电信号转换为数字值,例如阀或开关的状态 - 打开/关闭状态,或流量,压力,电流或电压等测量值。通过将电信号转换和发送到设备,RTU可以控制设备,如关闭或打开阀门或开关,或设置泵的速度。

监控站

“监控站”是指负责与现场设备(PLC,RTU等)进行通信的软件和服务器,之后是在控制室或其他地方的工作站上运行的HMI软件。主站只能由一台PC(小型SCADA系统)组成。主站可以在较大的SCADA系统中拥有多个服务器,灾难恢复站点和分布式软件应用程序。为了提高系统完整性,多个服务器偶尔会配置为热备份或双冗余组合,从而在服务器故障期间提供监控和持续控制。

SCADA操作哲学

控制系统故障所产生的成本非常高。即使生命也许会迷失。对于几个SCADA系统,硬件具有坚固耐用性,可以承受温度,电压和振动极限,并且在许多关键安装中通过包括通信通道和冗余硬件来提高可靠性。可以识别失败的部分,并通过备份硬件自动执行功能。它可以被替换,而不会中断进程。

通信方法与基础设施

SCADA系统最初使用调制解调器连接或直接和无线串行的组合来满足通信要求,即使SONET / SDH上的IP和以太网也可以用于较大的站点,如发电站和铁路。 SCADA系统的监控功能或远程管理称为遥测。

SCADA协议被设计为非常紧凑,并且只有当主站轮询RTU时才将信息发送到主站。通常,SCADA协议的遗留包括Conitel,Profibus,Modbus RTU和RP-570。这些通信协议特别是SCADA供应商。标准协议是IEC 61850,DNP3和IEC 60870-5-101或104.这些协议被所有大型SCADA厂商认可和标准化。这些协议中有几个具有通过TCP / IP进行操作的扩展。

许多自动控制器设备和RTU的开发在互操作性的行业标准出现之前已经开始。

为了更好地在不同的软件和硬件之间进行通信,过程控制的PLE是一种被广泛接受的解决方案,允许最初不打算成为工业网络一部分的设备之间进行通信。

SCADA架构

整体:第一代

在第一代,大型机系统被用于计算。在开发SCADA时,网络不存在。因此,SCADA系统与其他系统没有任何连接,意味着它们是独立系统。后来,RTU供应商设计了有助于与RTU通信的广域网。当时的通信协议的使用是专有的。如果主机系统失败,则有一台备用主机,连接在总线上。

分布式:第二代

多台站之间的信息通过局域网实时共享,处理分布在各个站之间。与第一代相比,车站的成本和规模都有所减少。用于网络的协议仍然是专有的,这导致了SCADA系统的许多安全问题。由于协议的专有性质,实际上很少有人知道SCADA安装的安全性。

网络化:第三代

今天使用的SCADA系统属于这一代。系统与主站之间的通信通过WAN协议(IP协议)完成。由于使用的标准协议和网络化SCADA系统可以通过互联网进行访问,因此系统的脆弱性增加。然而,安全技术和标准协议的使用意味着可以在SCADA系统中应用安全性改进。

SCADA趋势

在20世纪90年代末,而不是使用RS-485,制造商使用诸如Modbus ASCII和Modbus RTU之类的开放式消息结构(均由Modicon开发)。到2000年,几乎所有的I O制造商都提供完全开放的接口,如Modbus TCP,而不是IP和以太网。

SCADA系统现在符合标准的网络技术。旧的专有标准正在被TCP / IP和以太网协议所取代。然而,由于基于帧的网络通信技术的某些特性,以太网已被HMI SCADA的大多数市场所接受。

使用XML Web服务和其他现代网络技术的“下一代”协议使自身更易于IT支持。这些协议的几个例子包括Wonderware的SuiteLink,GE Fanuc的Proficy,I Gear的数据传输实用程序,罗克韦尔自动化的FactoryTalk和OPC-UA。

一些供应商已经开始提供托管在互联网上的远程平台上的特定于应用程序的SCADA系统。因此,无需在用户端设备上安装系统。主要关注的是互联网连接的可靠性,安全性和延迟。

SCADA系统日益变得无所不在。但是,仍然存在一些安全问题。

SCADA安全问题

正在质疑基于SCADA的系统的安全性,因为它们是网络恐怖主义/网络战争攻击的潜在目标。

有一个错误的信念,SCADA网络是安全的,因为它们是物理保护的。也错误地认为SCADA网络足够安全,因为它们与互联网断开连接。

SCADA系统还用于监测和控制物流过程,如现代社会使用的水分配,交通信号灯,电力传输,天然气运输和油管等系统。安全是非常重要的,因为系统的破坏会产生非常糟糕的后果。

有两个主要的威胁。第一个是未经授权的访问软件,无论是人为访问还是故意引起的更改,病毒感染或其他可能影响控制主机的问题。第二种威胁与主机SCADA设备的网段的数据包接入有关。在许多情况下,实际的分组控制协议的安全性仍然较低或者没有;因此,任何向SCADA设备发送数据包的人都可以控制它。通常,SCADA用户推断VPN具有充分的保护,并且对于与SCADA相关的网络交换机和插座的物理访问提供了绕过控制软件和控制SCADA网络的安全性的能力。

SCADA供应商正在通过为基于TCP / IP的SCADA网络开发专门的工业VPN和防火墙解决方案来解决这些风险。此外,由于能够防止未经授权的应用程序更改,白名单解决方案已经实施。

- 214 次浏览

物联网(IoT)安全

- 150 次浏览

【物联网】谁负责物联网安全?

事物互联(IoT)正在爆发成为主流,即使移动应用程序在企业中的广泛作用也在扩大。但是对移动和物联网安全性的担忧正在迅速发展。

简而言之,挑战在于,在物联网和移动安全方面,目前还没有明确的责任。应用程序由供应商开发和推出市场,很少或没有注意安全。然后,这些应用程序会流入到经常无法管理这些应用程序的组织中,并且确实在很大程度上不确定在其工作场所中使用哪些应用程序。

简而言之,移动和物流安全的问题在更好的情况下可能会变得更糟。

谁负责?

Ponemon研究所最近的一项研究显示,IBM Security和Arxan的挑战面临着企业面临的相关困难。据Infosec岛称,“在开发,测试和实施过程中谁拥有安全性的混乱仍然是有问题的。”

大多数组织(53%)表示担心通过移动设备遭到破坏,而较大多数(58%)表示担心通过IoT应用程序受到威胁。同时,44%的组织承认他们没有采取保护措施,11%的受访者表示不确定是否这样做。怀疑,在这种情况下,不是一个信心建设者。

这种不确定性,特别是在移动端,扩展到组织内正在使用的应用程序数量。全部75%的受访者表示,他们对自己员工使用的应用程式的认识不够自信。其中,占总数的一半或37%,报道“不信任”这一主题。其他调查结果强化了不确定性和被动性的画面。

赶上市场让尘埃的安全

如果对如何处理这些挑战的共识很少,就会有很大的共识。超过三分之二的受访者(69%)表示,移动应用程序的安全性较差,因为开发团队有压力让他们走出门路。四分之三将此称为易受害物质管理应用程序的原因。

安全图像进一步复杂化是谁拥有或者应该拥有IoT和移动安全的不确定性。只有5%的受访者表示认为CISO对物联网安全负有主要责任。相反,大多数受访者指向工程部门或业务部门。

确定IoT安全性的优先级

脱颖而出的两个挑战是移动和物联网市场的分化,以及应用程序开发人员将安全性视为事后考虑的压力。作为良好设计的基本原则,安全需要从一开始就纳入到安全性的开始之中,而不是随之而来。

一个大型,流动和竞争激烈的市场非常擅长创新技术,并将其带给消费者。但是,IoT的安全性和移动安全性正在逐渐消除,只有在安全社区和市场需要采取行动之前才会生成风险才会增长。

- 40 次浏览

【物联网安全】基于区块链的IoT的安全模型

物联网(IoT)是一个越来越复杂的生态系统。这是下一波创新,将人性化我们生活中的每一个对象,它是我们使用的每个对象的下一个自动化水平。物联网每天都会将越来越多的事情带入数字折叠,这可能使近海物流在不久的将来成为一个万亿美元的行业。为了了解物联网(IoT)的兴趣规模,只是检查了近期关于物联网的会议,文章和研究的数量,这个兴趣在2016年已经达到发烧点,因为许多公司看到很大的机会,并且认为物联网承诺扩大和改善企业流程,加快增长。然而,物联网市场的快速发展已经引起了物联网解决方案的数量和多样化的爆炸式增长,随着行业的发展,这将带来真正的挑战,主要是迫切需要一个安全的物联网模型来执行常见任务,如传感,处理,存储和通信。通过任何想象力开发模型永远不会是一件容易的任务,真正安全的IoT模型面临着许多障碍和挑战。

IoT有许多观点,从“系统视图”将IoT分为块,即事物,网关,网络服务和云服务,到物联网的“业务视图”包括;平台,连接,业务模型和应用。不管我们如何描述物联网,所有视图中都有一个共同的线索,“安全是至关重要的”。

需要安全性的最重要的例子是2016年10月21日发生的大规模分布式拒绝服务攻击(DDoS)在美国各地破坏Twitter,Netflix和PayPal等流行服务的服务器。这是一个巨大的涉及数百万的互联网地址和恶意软件的攻击。攻击流量的一个来源是由未来的恶意软件感染的IoT设备,这是一个在线可用的简单程序。这次袭击是由于网络安全的担忧增加,互联网安全漏洞的数量不断增加。在这次攻击中,无数的互联网物联网(IoT)设备为诸如闭路摄像机和智能家居设备等日常生活技术劫持恶意软件,并被用于服务器。

安全型物联网模型的挑战

物联网安全面临的最大挑战来自当前物联网生态系统的架构;它都是基于称为服务器/客户端模型的集中式模型。所有设备都通过支持巨大处理和存储容量的云服务器来识别,认证和连接。设备之间的连接必须经过云端,即使它们恰好相隔几英尺。虽然这种模式连接了数十年的计算设备,并将继续支持今天的物联网,但它将无法应对未来巨大的物联网生态系统日益增长的需求。

成本是另一大障碍,特别是在扩大现有物联网解决方案时使用这种集中式模式。与集中式云,大型服务器场和网络设备相关的基础架构和维护成本较高。当物联网设备增长到数百亿美元时,必须处理的大量通信将大大增加这些成本。即使克服非凡的经济和制造挑战,物联网架构的每一个方面将仍然是可能破坏整个网络的瓶颈和故障点。

目前集中式物联网模型的其他问题是:对物联网设备的生命周期维护和管理的指导性有限,此外,物联网隐私问题是复杂的,并不总是很明显。此外,物联网技术的使用正在不断扩大和变化 - 往往在未知的水域。除了上述列表之外,还将需要新的安全技术来保护物联网设备和平台免受物理篡改,并应对新的挑战,例如模拟例如泄漏电池的“事情”或拒绝睡眠攻击。面对物联网新安全技术发展面临的另一个挑战性问题是许多“事情”使用简单的处理器和可能不支持复杂安全方法的操作系统。

区块链模型

区块链是一个保持不断增长的数据记录集的数据库。它分布在大自然中,意味着没有掌握整个链的主计算机。相反,参与节点具有链的副本。它也在不断增长 - 数据记录仅添加到链中。

当有人希望将交易添加到链中时,网络中的所有参与者都将对其进行验证。他们通过对事务应用一个算法来验证其有效性来做到这一点。 “有效”是什么理解由块链系统定义,系统之间可能有所不同。那么大部分参与者都认为交易是有效的。

一组批准的事务然后被捆绑在块中,该块被发送到网络中的所有节点。反过来,他们验证了新的块。每个连续的块包含前一个块的哈希,它是唯一的指纹。

图1块链技术的优点

图1:Blockchain技术的优点/信用

Blockchain的大优势是公开的。参与的每个人都可以看到其中存储的块和事务。然而,这并不意味着每个人都可以看到您的交易的实际内容;这被你的私钥保护。

一个Blockchain是分散的,所以没有一个权限可以批准交易或设置具体规则来接受交易。这意味着,由于网络中的所有参与者都必须达成共识以接受交易,因此涉及巨大的信任。

最重要的是,它是安全的。数据库只能扩展,以前的记录不能被更改(至少如果有人想改变以前的记录,则成本很高)。

区块链在物联网中的优点

图2使用块链的IoT的主要优点

图2:使用Blockchain进行IoT / Credits的主要优点

许多专家认为,Blockchain技术是在物联网中解决安全性,隐私和可靠性问题的缺失环节,也许可能是物联网行业所需要的银弹。它可以用于跟踪数十亿个连接的设备,支持处理事务和设备之间的协调;可以大大节省IoT行业制造商。这种分散的方法将消除单点故障,为设备运行创造更有弹性的生态系统。 Blockchains使用的加密算法会使消费者数据更加私密。

Blockchain中使用的分类帐是防篡改的,不能被恶意演员操纵,因为它不存在于任何一个位置,而中间人的攻击不能上演,因为有任何一个通信线程可以截获Blockchain使得无可比拟的对等消息传递成为可能,并且已经通过诸如Bitcoin这样的加密货币在金融服务世界中证明了它的价值,提供了保证的点对点支付服务,而不需要第三方经纪人,扰乱了我们打电话给FinTech。

Blockchain的分散,自主和无信任的功能使其成为成为IoT解决方案的基础要素的理想组件。企业IoT技术已经迅速成为Blockchain技术的早期采用者之一并不奇怪。

Blockchain可以保持IoT智能设备的历史无可争议的记录。该功能使智能设备自动运行,无需集中授权。因此,Blockchain打开了一系列非常困难的甚至不可能实施的物联网场景。

例如,通过利用Blockchain,IoT解决方案可以实现IoT网络中的设备之间的安全消息传递。在这个模型中,Blockchain将处理类似于比特币网络中的金融交易的设备之间的消息交换。为了实现消息交换,设备将利用聪明的合同,然后建立双方之间的协议。

Blockchain最令人激动的功能之一是能够维护一个正式分散的,信任的分类帐,其中一个网络中发生的所有交易。这种能力对于实现工业IoT(IIoT)应用的许多合规性和监管要求是必不可少的,而不需要依赖集中式模型。

总之,使用Blockchain技术来保护IoT的主要优点可以分为三点:建立信任,降低成本和加速交易。

物联网中块链的挑战

图3 IoT和Blockchain挑战

图3:IoT和Blockchain挑战/积分

尽管它的所有好处,Blockchain模式并没有缺点和缺点:

可扩展性问题;与Blockchain分类帐的大小有关,随着时间的推移,可能会导致集权化,并且需要一些对Blockchain技术的未来造成影响的记录管理。

处理能力和时间:对于涉及到基于块链的物联网生态系统中涉及的所有对象,需要执行加密算法,因为物联网生态系统非常多样化,并且包含具有非常不同计算能力的设备,并不是所有这些都具有以所需的速度运行相同的加密算法。

存储将是一个障碍:Blockchain消除了中央服务器存储事务和设备ID的需要,但分类帐必须存储在节点本身,并且分类帐将随着时间的推移而增加。这超出了诸如具有非常低的存储容量的传感器的各种智能设备的能力。

技能不足:很少有人了解Blockchain技术如何真正有效,当您将IoT添加到组合中时,数字将大幅缩小,创建一个具有挑战性的任务,聘请所需的团队来管理和运行Blockchain项目。

法律和合规问题:在任何方面都是一个新领域,没有任何合法或合规先例,这对于物联网制造商和服务提供商构成严重问题。这个挑战本身就会吓倒许多企业使用Blockchain技术。

最佳安全IoT模型

开发物联网的安全模型需要为每个物联网生态系统进行前所未有的协作,协调和连接。所有设备必须一起工作,与所有其他设备集成;所有设备必须与连接的系统和基础设施进行无缝通信和交互。创建这样的模型是可能的,但它可能是昂贵的,耗时的并且是困难的。

为了实现物联网的最佳安全模型,安全需要作为物联网生态系统的基础内置,具有严格的有效性检查,认证,数据验证,所有数据需要在各个层面进行加密。例如在应用层面,软件开发组织需要更好地编写稳定,有弹性和可信赖的代码,具有卓越的代码开发标准,培训和威胁分析和测试,

没有一个坚实的底层结构,我们将在向物联网添加的每个设备上创造更多的威胁。我们需要的是具有隐私保护的安全和安全的物联网。这是一个艰难的权衡,但并非不可能,如果我们能够克服其缺点,Blockchain技术是一个有吸引力的选择。

参考

http://www.cnbc.com/2016/10/22/ddos-attack-sophisticated-highly-distrib…

http://www.cio.com/article/3027522/internet-of-things/beyond-bitcoin-ca… -power-industrial-iot.html

http://dupress.com/articles/trends-Blockchain -bitcoin-security-transparency/

https://techcrunch.com/2016/06/28/decentralizing-iot-networks-through-B… /

http://www.Blockchain technologies.com/Blockchain -internet-of-things-iot

https://postscapes.com/Blockchain s-and-the-internet-of-things/

https://bdtechtalks.com/2016/06/09/the-benefits-and-challenges-of-using… -in-iot-development/

https://blogs.thomsonreuters.com/answerson/Blockchain -technology/

http://www.i-scoop.eu/internet-of-things/Blockchain -internet-things-big-benefits-expectations-challenges/

https://campustechnology.com/articles/2016/02/25/security-tops-list-of-…

- 360 次浏览

物联网(IoT)战略

【区块链战略】EdgeX Foundry是IoT世界迫切需要的解决方案

最新的Linux Foundation项目旨在为物联网公司创建一个共同框架,以提高物联网生态系统的互操作性和健康发展.

物联网在工业和企业领域发挥着非常关键的作用。运输公司正在使用它来跟踪集装箱。它被用于大型仓库,以更好地利用空间。它被用于工厂,建筑工地和矿山,以提高工人的安全。有很多用例。

消费者空间也逐渐走向成熟,尽管由于各种原因,主要受到缺乏商业模式的担忧,主要受到安全隐患的困扰。

普遍存在的一个挑战 - 从工业物联网到企业和消费者物联网 - 缺乏任何基于标准的平台或框架。 IoT公司正在做自己的事情,重复努力,编写自己的代码,自己的协议,创建碎片和互操作性挑战,因为他们做到了上述所有。

InfoWorld的Deep Dive技术报告和Computerworld的职业发展趋势报告,为您提供技术职业优势。到2017年1月15日获得15%的折扣:使用代码8TIISZ4Z。 ]

实际上阻碍了物联网的健康成长和采用。

Linux基金会想解决这个问题。 50多家公司在Linux基金会的EdgeX Foundry的旗帜下,共同组建了一个新的合作项目。

就像任何其他Linux Foundation合作项目一样,代工厂的目标是通过将利益相关者融合在一起,简化和标准化工业物联网边缘计算,同时允许每个供应商在共同基础之上创建自己的差异化产品。

Linux基金会IoT高级总监Philip DesAutels在接受采访时告诉我,EdgeX Foundry的核心软件组件是戴尔的项目保险丝,该公司开放采购并捐赠给Linux基金会。

EdgeX Foundry旨在将这些优势带到物联网空间:

终端客户可以快速,轻松地部署IoT Edge解决方案,灵活灵活地适应不断变化的业务需求;

硬件制造商可以通过可互操作的合作伙伴生态系统和更强大的安全性和系统管理来加快扩张速度;

独立软件供应商可以受益于与第三方应用程序和硬件的互操作性,而无需重新创建连接;

传感器/设备制造商可以使用SDK编写具有选定协议的应用级设备驱动程序,并从所有解决方案提供商处获取;

系统集成商可以通过即插即用的成分加上自己的专有发明来更快地上市。

由于EdgeX Foundry的重点是工业IoT:当被问及如何帮助消费者IoT时,他表示消费者与工业IoT之间的界限模糊不清。

Desautels说:“当我们研究消费者空间时,我们会看到独立的产品,其中生成了生态系统。” “Comcast和Verizon出售了一大堆家庭自动化产品。这些产品范围从安全系统,智能门锁,烟雾报警器 - 解决人们真正问题的产品。在这种情况下,消费者空间看起来很像很小的工业或小企业问题。“

物联网实际上超出了我们所能理解的范围。 DesAutels举办了摇滚音乐会和百老汇演出的戏剧式IoT公司,其平台必须近乎实时。一切都必须同步 - 现场表演和音乐。

IoT设备正在为公司节省数百万美元的生产损失。总经理Jason Shepherd表示:“威尔集团是一家拥有150年历史的工业泵制造商,拥有超过15万件现货资产,已转向戴尔技术公司,以数字方式在现场设备设备,从猜测转向了解这些关键资产的服务时间。戴尔IoT解决方案与合作伙伴关系。 “如果泵故障,停机时间可能会迅速超过数百万美元的生产损失,紧急服务事件的成本非常高,一些需要直升机的服务。

DesAutels表示,我们也将看到BYOT(带上自己的东西)在像能源管理系统这样的场景中,人们可以把消费级设备与建筑系统整合在一起,以监测空气质量或者没有的东西。工业和消费者之间将会有很多交叉点。

处理所有这些情况的最佳方式是创建一个通用框架,即EdgeX Foundry。

然而,面向用户的设备不是IoT的唯一方程,它其实只是冰山一角,真正的冰山是后端,数据中心,为这些设备运行的云。

这就是为什么平台即服务项目像Cloud Foundry也是EdgeX Foundry的一部分。

面向IoT设备的用户位于网络边缘,这使得事情变得复杂。您可以在云端运行大量分析,同时需要较小的分析权,因为您不希望将数据发送到云端,您只需向云端发送一些更高级别的信息即可处理。

牧羊人给了这样的用例的一个很好的例子,“堰连接未连接到边缘网关,并使用传感器数据的边缘分析来预测何时会发生泵故障。核心和云中的分析使他们的客户能够查看运营趋势在所有资产的同时,如果他们愿意保留数据,最后,威尔正在使用所有这些新数据来优化产品开发决策并更有效地进行竞争。

“Cloud Foundry是标准化基础架构,其云计算的标准化模型和Edge计算的标准化模型中的EdgeX代工厂之间的真正赞誉,然后您在中间有那么一点灰色的地方,超过这个边缘,渗透屏障,“DesAautels说。

EdgeX Foundry的目标并不是停止在创建这个框架,它超越了这一点。铸造厂将关注的另外两个关键领域是认证和合规性。 “一旦您首次发布了EdgeX代工厂,这个核心框架,您如何开始认证与兼容性兼容?

Linux基金会是许多物联网/云计算项目的所在地,包括Cloud Foundry。作为同一组织的一部分,不仅允许这些项目在更深层次上相互合作,还允许这些项目利用在其他领域(包括合规性,认证和教育课程)不断增长的专业知识。

该项目将以典型的Linux基金会的方式管理:将有一个技术指导委员会来驱动代码并提供项目的技术指导,然后将有一个理事会来推动业务决策,营销和确保技术社区和成员。

- 96 次浏览

【区块链战略】EdgeX为IoT带来了开源的互操作性

在开创性的开发过程中,Linux基金会和另外50家公司宣布推出开源物联网(IoT)互操作性框架,通过新的开源联盟EdgeX Foundry对边缘计算进行标准化和简化。由于缺乏合规性和零碎的边缘计算开发导致应用程序和安全保留的不兼容性,IoT尚未获得预期的正面市场增长。将IoT技术应用于业务需求由于单独的开发和不协调的系统而面临着困难和整合问题。然而,边缘计算的演进提供了一个标准化的框架,用于集成重要增值或独立系统的业务应用程序。

随着这个开源框架即将到来,企业可以更好地分配资源,而不是浪费时间为其所需的应用程序开发边缘解决方案,有机会为已经开发的界面定制和添加功能。

透过现象

没有一个共同的框架,物联网市场的发展一直呆滞,其潜力尚未得到实现。目前范式的复杂性目前正在扼杀进步,但是EdgeX似乎提供了一个解决方案。该技术提供了一个平台,使消费者能够快速创建IoT Edge解决方案,而不是从头开始构建集成,而开放源代码允许用户将IoT应用程序适应不同的商业需求。

EdgeX Foundry尝试提供可互操作的组件具有即插即用功能,有望改变IoT游戏的面貌。结果将是一个简单的互操作性框架,支持任何硬件和应用程序,促进设备,应用程序和服务器之间的连接。

Linux基金会IoT高级总监Philip DesAutels指出,EdgeX旨在通过即插即用功能来促进互操作组件的生态系统。这将允许开发人员更好地分配资源来驱动业务价值,而不是集成IoT组件。

最终用户的优势包括灵活性和部署速度,可以适应业务需求的变化。从安全角度来看,开放源码软件本质上是游戏领域的水平,提供了开发更强大的安全系统的机会,而不是数百个分散的附加组件和修补程序。

螺母和螺栓

到2020年,预计有204亿个连接的“事情”,潜在网络流量的巨大数量正在推动边缘计算的转变。这不需要设备连接到云或中央数据中心,而是通过本地网关设备,允许更快的数据分析和降低网络压力。工业IoT技术的应用包括瞬时决策至关重要的应用。对于Opto 22,EdgeX铸造厂的创始成员之一,向边缘计算的转变是促进工业自动化和过程控制以及加速物联网工业应用进步的战略性投资。

戴尔的FUSE已经使用Apache 2.0奠定了基础。该代码提供了一个层,可以有效提供传感器网络,云端和服务器之间的集成接口。这种堆叠方式的优点是易于集成,并且可以在任何系统和所需的增值之间实现互操作。可以轻松集成第三方应用程序,无需重新设计连接。

未来的开源互操作性

IoT具有无可辩驳的潜力,通过自动化和分析提高效率和收入来提升业务价值。 这引起了这个系统是否能够保护其能够收集的数据的问题,例如企业家签证的申请。 而在那里就是磨擦。 IoT能力正在变得可承受,更快,更可用。 任何可以连接到互联网的东西都将需要一个减少歧义的框架,加快上市时间并促进规模化。 所有这些都属于EdgeX Foundry的保证。

EdgeX给桌面带来了相当大的态度,如果能够实现,它将开辟许多途径。 为供应商和消费者提供一个稳定,一致和安全的平台,当涉及边缘计算和调整物联网采用和业务目标时,EdgeX是正确方向的一步。

- 63 次浏览

【物联网战略】5个零售商IoT使用案例,零售商终于接近物联网

自从互联网以来,行业专家一直在谈论物联网。但是,从那时起,我们已经花了将近20年的时间才能开始谈论真正的解决方案和实际价值。挑战的一部分是在技术方面,只是弄清楚移动和互联网连接的设备和大数据。其中一部分已经成熟,到那里有足够的物联网设备,人们可以开始在一个显示技术真正能力的规模上进行实验。

零售不能免于这些演变。从2003年沃尔玛设想不明的RFID授权,到早期谈到店内制冷机组报警器,用于主动维护或与草莓混合使用的温度传感器时,有一些适用于零售业的物联网用例。然而,从沃尔玛的任务开始将近15年,在这里,我们几乎没有取得任何进展。

那么现在我们可以在零售店谈谈物联网有什么变化,并且断言这不仅仅是一个管道梦想?首先,零售商的焦点在过去15年中发生了重大变化。在物联网早期使用案例侧重于供应链和运营效率的情况下,零售商现在似乎侧重于全渠道和客户体验。不要误会,他们仍然希望库存可见性和准确性,而且他们仍然希望使商店成为消费者购物的有效场所,但他们也希望物联网提供与商店中的消费者进行数字交互的方式,而他们想要这些其他东西,以便他们可以更好地连接商店到在线体验 - 通过向在线购物者提供商店库存。换句话说,他们希望IoT今天不是为了提高运营效率,而是为了实现客户服务。

但即使零售商表示,他们非常看好物联网机会来帮助他们实现这些目标,他们也报告说,他们在实施物联网方面并没有取得很大进展。主要原因是因为IT:对于零售商如何为技术进行大笔投资而设计的太多的不确定性,以及目前用于支持物联网产生的数据量的现有基础设施太少。这些问题在15年前就存在,虽然零售商还没有为克服这些挑战而投资并不惊讶,但事态也在变化。十五年前,零售商不得不将自己的解决方案与相对较大,稳定的技术公司提供的技术结合在一起,以及最佳实验的创新解决方案,如果几乎不超过研究生论文中的一些算法。

云计算,边缘处理网络,大数据分析,甚至人造智能都为物联网增加了新的维度,使梦想远远超过15年前的解决方案。而像英特尔,IBM,SAP,微软,SAS和软件公司等最大的供应商已经组建了合作伙伴和平台,使投资于实际的“物联网解决方案”今天更加现实。

然而,即使是零售业的一切,仍然存在教育执行团队可能的问题。在研究中分享其物联网目标的许多零售商也表示,他们正在探索物联网可以为其业务做些什么。很明显,“IoT”真的意味着什么呢 - 在我们的调查中,86%的受访者将消费者的智能手机识别为物联网,而只有43%的人认为信标应该归类为物联网。

也就是说,零售商对物联网的看法似乎在今天融合在五个主要用途上。他们仍然没有投入大量的这些真正的,但更多的是试验其中的一些,而不是我们以前看到的,这很重要:你不能学习,如果你不在学习曲线。

全渠道实现

在许多方面,全方位的实现是一个旧故事 - 和RFID故事。而且肯定有很多零售商试用RFID或将其推出,而不是提供供应链的效率,而是跟踪店内的库存。而在这里忙碌的大多数公司都是服装公司,RFID似乎可以兼容技术。这些也不是巧合,这些公司也正在全力推动实施店内库存的在线可见性并从商店出货。他们需要最准确的店内库存视图,如果他们想要向存货外的订单承诺库存,他们可以获得。

接触消费者设备

在2016年初,信标将成为店内购物体验的英雄,现在他们似乎已经变为零。 有很多原因,但我认为一个大的来自零售商滥用信标。 每一种新技术,零售商首先要做的就是尝试通过它来发送促销活动。 消费者在零售商的一些新的迭代中收到非个人化的垃圾邮件后,马上试图阻止它。 因此,可能潜在地被用于更多的技术 - 而且促销活动可能是最不重要的用途 - 被委托给店内技术的垃圾箱,而不是因为它不起作用,而是因为零售商没有 不要使用它可能实际上是有益的。

也就是说,需要接触消费者,并通过最简单的渠道在商店中使用手机 - 他们的手机 - 并没有减少任何费用。事实上,在商店中吸引消费者可能变得更加重要,并且想出如何将这种覆盖范围扩展到消费者的手机上。作为将购物者的数字生活与商店中的物理位置(或产品)相连接的机制,IoT将在这种互动中发挥一定的作用 - 这太容易忽视了。无论我们在谈论NFC,信标,QR码或消费者触发手机的AR提示,零售商都会想出一些将消费者,商店和手机连接在一起的方式。如果零售商可以通过促销来控制他们对垃圾消费者的冲动,那么他们实际上可以成功地使用IoT来创建一个从事店内体验。

员工为物联网

虽然零售商可能专注于跟踪商店中的客户,但实际上有一个有趣的用例来跟踪商店中的资产。雇员是商店中最重要的资产,零售商正在越来越多地探索使用案例,这些用例涉及允许客户在应用程序中按下按钮来召集商店中的帮助,而不是在商店某处找到一个呼叫站。消费者将乐意放弃店铺的位置,跟踪员工是否帮助零售商了解使用情况 - 员工真正花费多少时间来帮助客户在商店中进行运营任务呢?

员工不是唯一的资产 - 购物车通常可以用于商店中客户位置的代理,帮助零售商以不亲自识别客户的方式了解人行道追踪。只要小心你所测量的,但是在00年的一个购物车研究方法中得出结论,消费者并没有真正走在杂货店的中心商店,因为RFID跟踪的购物车最终停在了通道但事实证明,杂货店在过道处暂停展示了许多临时显示器,消费者将车停放在两端,没有他们走过。

个性化和本地化

IoT不是个性化的最重要的使能技术,但它是整个平台的重要组成部分。这是灯塔故事 - 如果在正确的时间和正确的情况下,它不会让它成为正确的购物者,世界上最具个性化的产品就是无用的。对于购物者和零售商而言,移动电话越来越多的选择格式。但它不一定只是提供这个的信标。零售商也正在探索涉及QR码或NFC的用例,消费者通过活跃的选择激活或触发不是通过邻近的提议。移动应用程序在这里仍然很重要,因为通过正确的选择加入,按位置触发的推送通知可以实现所有相同的目的,而不需要单个信标。

生态系统机会

越来越多的电子产品,家居用品和一般商品零售商正在商店中建立智能家居或家庭自动化部门 - 因为企业不是唯一需要实施物联网的公司。零售商有机会在生态系统中担任销售支持,服务支持,甚至是在消费者家庭中由IoT传感器生成的自动化订单的接收端。亚马逊已经努力成为您可能会要求Alexa所做的任何事情的选择方式,该公司正在向可以将其扩展到可能创建的智能设备或服务的开发人员开放平台。我不认为Kroger会很高兴将智能冰箱自动重新排序到Alexa,只是因为它是默认的语音订购功能...

底线

有很多业务需求驱使零售商对物联网的兴趣,现在有几个用例可以带动价值 - 如果零售商可以克服内部IT挑战。供应商正在加紧平台,零售商热衷于机会,但在物联网零售业仍然存在漫长的道路,无处不在。

Nikki Baird是零售系统研究(Retail Systems Research)的管理合伙人,零售系统研究是一家专注于零售趋势的市场情报公司。

- 68 次浏览

【物联网战略】IoT中的下一个演进将是常用工具和认知计算或预测计算

伦敦,2017年5月03日(美通社通过COMTEX的欧洲通讯社) - 窄带IoT技术的商业化正在扩大增长机会,发现Frost&Sullivan的数字转型团队

2017年5月3日电伦敦新加坡/ - 由物联网(IoT)市场增长,随着发射,投资和合作伙伴关系的增长,2017年将随着窄带IoT(NB-IoT)的商业化而加速发展。这种蜂窝通信技术使用许可频谱,并提供标准化的低功率,广域网(LPWAN),可以捕获以前未开发的市场部分。此外,机器学习和块链技术正在与不同的行业(如金融服务和能源)相结合。在欧洲,到2021年,物联网的关系将达到90亿以上。专门用于物联网发展的风险基金将有助于创造一个有利于该地区创业公司发展的生态系统。

数字转型研究分析师Yiru Zhong表示:“IoT应用将消费者整合到更广泛的连接系统中,以反映真正的智慧社会。 “过去18个月的大量资金表明,物联网市场准备再次转变,下一个演变将是使用数据对事件作出反应,使用有用工具和认知或”预测计算“,因此IoT 2.0将最终使自我连接系统中的“紧急事件”。

欧洲物联网市场展望,2017年,来自Frost&Sullivan的互联行业的新研究[http://ww2.frost.com/research/industry/information-communications-techn…,应用和关键市场参与者以及预测开发领域。该研究考察了企业对物联网采用的态度,并为2017年及以后的物联网提供了八个市场预测。

物联网的五个新兴增长领域是: